Hardware authentifizierung Stockfotos & Bilder

(1,297)hardware authentifizierung-Stockvideoclips ansehenSchnellfilter:

Hardware authentifizierung Stockfotos & Bilder

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826601.html

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826601.htmlRM2A4GW5D–Eine Yubikey 5 Hardware Security Key Authentifizierung

Yubikey Hardware-Authentifizierungsgerät Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/yubikey-hardware-authentifizierungsgerat-image383827764.html

Yubikey Hardware-Authentifizierungsgerät Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/yubikey-hardware-authentifizierungsgerat-image383827764.htmlRM2D8CT6C–Yubikey Hardware-Authentifizierungsgerät

Galicia, Spanien; 1. April 2022: Yubikey-Hardwareschlüssel auf Laptop. Yubikey ist ein Hardware-Authentifizierungsgerät von Yubico Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/galicia-spanien-1-april-2022-yubikey-hardwareschlussel-auf-laptop-yubikey-ist-ein-hardware-authentifizierungsgerat-von-yubico-image466264448.html

Galicia, Spanien; 1. April 2022: Yubikey-Hardwareschlüssel auf Laptop. Yubikey ist ein Hardware-Authentifizierungsgerät von Yubico Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/galicia-spanien-1-april-2022-yubikey-hardwareschlussel-auf-laptop-yubikey-ist-ein-hardware-authentifizierungsgerat-von-yubico-image466264448.htmlRF2J2G51M–Galicia, Spanien; 1. April 2022: Yubikey-Hardwareschlüssel auf Laptop. Yubikey ist ein Hardware-Authentifizierungsgerät von Yubico

Interne Festplatte zum Speichern von Informationen auf einer Oberfläche aus schwarzem weißem Marmor Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-auf-einer-oberflache-aus-schwarzem-weissem-marmor-image483286788.html

Interne Festplatte zum Speichern von Informationen auf einer Oberfläche aus schwarzem weißem Marmor Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-auf-einer-oberflache-aus-schwarzem-weissem-marmor-image483286788.htmlRF2K27H6C–Interne Festplatte zum Speichern von Informationen auf einer Oberfläche aus schwarzem weißem Marmor

Fingerabdrucksperre über Datenservern in schwach beleuchteten Räumen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fingerabdrucksperre-uber-datenservern-in-schwach-beleuchteten-raumen-image634572430.html

Fingerabdrucksperre über Datenservern in schwach beleuchteten Räumen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fingerabdrucksperre-uber-datenservern-in-schwach-beleuchteten-raumen-image634572430.htmlRF2YTB7H2–Fingerabdrucksperre über Datenservern in schwach beleuchteten Räumen

Weibliche IT-Ingenieurin durch biometrische Gesichtserkennung Scan-Prozess im Rechenzentrum Serverraum identifiziert. Futuristisches Konzept: Projektor Identifiziert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weibliche-it-ingenieurin-durch-biometrische-gesichtserkennung-scan-prozess-im-rechenzentrum-serverraum-identifiziert-futuristisches-konzept-projektor-identifiziert-image382154548.html

Weibliche IT-Ingenieurin durch biometrische Gesichtserkennung Scan-Prozess im Rechenzentrum Serverraum identifiziert. Futuristisches Konzept: Projektor Identifiziert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weibliche-it-ingenieurin-durch-biometrische-gesichtserkennung-scan-prozess-im-rechenzentrum-serverraum-identifiziert-futuristisches-konzept-projektor-identifiziert-image382154548.htmlRF2D5MJ0M–Weibliche IT-Ingenieurin durch biometrische Gesichtserkennung Scan-Prozess im Rechenzentrum Serverraum identifiziert. Futuristisches Konzept: Projektor Identifiziert

Person, die ein Mobiltelefon mit dem Logo des US-Unternehmens RSA Security LLC auf dem Bildschirm vor der Unternehmenswebseite hält. Konzentrieren Sie sich auf das Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-mobiltelefon-mit-dem-logo-des-us-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-der-unternehmenswebseite-halt-konzentrieren-sie-sich-auf-das-display-des-telefons-image538697042.html

Person, die ein Mobiltelefon mit dem Logo des US-Unternehmens RSA Security LLC auf dem Bildschirm vor der Unternehmenswebseite hält. Konzentrieren Sie sich auf das Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-mobiltelefon-mit-dem-logo-des-us-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-der-unternehmenswebseite-halt-konzentrieren-sie-sich-auf-das-display-des-telefons-image538697042.htmlRF2P8BNG2–Person, die ein Mobiltelefon mit dem Logo des US-Unternehmens RSA Security LLC auf dem Bildschirm vor der Unternehmenswebseite hält. Konzentrieren Sie sich auf das Display des Telefons.

Eine Nahaufnahme eines Computerchips mit einem Fingerabdruck darauf Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-nahaufnahme-eines-computerchips-mit-einem-fingerabdruck-darauf-image557160781.html

Eine Nahaufnahme eines Computerchips mit einem Fingerabdruck darauf Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-nahaufnahme-eines-computerchips-mit-einem-fingerabdruck-darauf-image557160781.htmlRF2RACT79–Eine Nahaufnahme eines Computerchips mit einem Fingerabdruck darauf

Computernetzwerk Sicherheitstechnologie Konzept, grauer Laptop mit wichtigen Sicherheitsschlüsselsymbolen auf dem Bildschirm in dunklem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computernetzwerk-sicherheitstechnologie-konzept-grauer-laptop-mit-wichtigen-sicherheitsschlusselsymbolen-auf-dem-bildschirm-in-dunklem-hintergrund-image616213321.html

Computernetzwerk Sicherheitstechnologie Konzept, grauer Laptop mit wichtigen Sicherheitsschlüsselsymbolen auf dem Bildschirm in dunklem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computernetzwerk-sicherheitstechnologie-konzept-grauer-laptop-mit-wichtigen-sicherheitsschlusselsymbolen-auf-dem-bildschirm-in-dunklem-hintergrund-image616213321.htmlRF2XPEXAH–Computernetzwerk Sicherheitstechnologie Konzept, grauer Laptop mit wichtigen Sicherheitsschlüsselsymbolen auf dem Bildschirm in dunklem Hintergrund

Zentralprozessor einer elektronischen Leiterplatte. Schwerpunkt auf Halbleiter-Mikrochips. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zentralprozessor-einer-elektronischen-leiterplatte-schwerpunkt-auf-halbleiter-mikrochips-image611608134.html

Zentralprozessor einer elektronischen Leiterplatte. Schwerpunkt auf Halbleiter-Mikrochips. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zentralprozessor-einer-elektronischen-leiterplatte-schwerpunkt-auf-halbleiter-mikrochips-image611608134.htmlRF2XF14BJ–Zentralprozessor einer elektronischen Leiterplatte. Schwerpunkt auf Halbleiter-Mikrochips.

Fingerabdruckscan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruckscan-81101830.html

Fingerabdruckscan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruckscan-81101830.htmlRFEKXE5X–Fingerabdruckscan

Hardware-Sicherheitsschlüssel im USB-Steckplatz des Laptops, um die Sicherheit von Online-Daten zu gewährleisten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hardware-sicherheitsschlussel-im-usb-steckplatz-des-laptops-um-die-sicherheit-von-online-daten-zu-gewahrleisten-image343465128.html

Hardware-Sicherheitsschlüssel im USB-Steckplatz des Laptops, um die Sicherheit von Online-Daten zu gewährleisten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hardware-sicherheitsschlussel-im-usb-steckplatz-des-laptops-um-die-sicherheit-von-online-daten-zu-gewahrleisten-image343465128.htmlRF2AXP57M–Hardware-Sicherheitsschlüssel im USB-Steckplatz des Laptops, um die Sicherheit von Online-Daten zu gewährleisten

Ein isoliertes USB-Gerät mit einem Sicherheitsschlüssel wird für die zwei-Faktor-Authentifizierung verwendet, um Anmeldungen und Online-Autorisierung eine Sicherheitsebene hinzuzufügen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-isoliertes-usb-gerat-mit-einem-sicherheitsschlussel-wird-fur-die-zwei-faktor-authentifizierung-verwendet-um-anmeldungen-und-online-autorisierung-eine-sicherheitsebene-hinzuzufugen-image364856581.html

Ein isoliertes USB-Gerät mit einem Sicherheitsschlüssel wird für die zwei-Faktor-Authentifizierung verwendet, um Anmeldungen und Online-Autorisierung eine Sicherheitsebene hinzuzufügen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-isoliertes-usb-gerat-mit-einem-sicherheitsschlussel-wird-fur-die-zwei-faktor-authentifizierung-verwendet-um-anmeldungen-und-online-autorisierung-eine-sicherheitsebene-hinzuzufugen-image364856581.htmlRF2C5GJ85–Ein isoliertes USB-Gerät mit einem Sicherheitsschlüssel wird für die zwei-Faktor-Authentifizierung verwendet, um Anmeldungen und Online-Autorisierung eine Sicherheitsebene hinzuzufügen.

Cybersicherheit digitale Schlosstechnologie Verschlüsselung Datenschutz virtuelle Datenschutzauthentifizierung Innovation Online-Netzwerk-Informationsschnittstelle Computer Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-digitale-schlosstechnologie-verschlusselung-datenschutz-virtuelle-datenschutzauthentifizierung-innovation-online-netzwerk-informationsschnittstelle-computer-image605375553.html

Cybersicherheit digitale Schlosstechnologie Verschlüsselung Datenschutz virtuelle Datenschutzauthentifizierung Innovation Online-Netzwerk-Informationsschnittstelle Computer Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-digitale-schlosstechnologie-verschlusselung-datenschutz-virtuelle-datenschutzauthentifizierung-innovation-online-netzwerk-informationsschnittstelle-computer-image605375553.htmlRF2X4W6KD–Cybersicherheit digitale Schlosstechnologie Verschlüsselung Datenschutz virtuelle Datenschutzauthentifizierung Innovation Online-Netzwerk-Informationsschnittstelle Computer

Abstraktes Konzept für Hardware-Sicherheits- und Sicherheitspatches von Intel Prozessoren, Exploits auf Kernelebene, Hacks, Schwachstellen und Datenlecks. Intel-Logo, padl Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abstraktes-konzept-fur-hardware-sicherheits-und-sicherheitspatches-von-intel-prozessoren-exploits-auf-kernelebene-hacks-schwachstellen-und-datenlecks-intel-logo-padl-image533502756.html

Abstraktes Konzept für Hardware-Sicherheits- und Sicherheitspatches von Intel Prozessoren, Exploits auf Kernelebene, Hacks, Schwachstellen und Datenlecks. Intel-Logo, padl Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abstraktes-konzept-fur-hardware-sicherheits-und-sicherheitspatches-von-intel-prozessoren-exploits-auf-kernelebene-hacks-schwachstellen-und-datenlecks-intel-logo-padl-image533502756.htmlRF2NYY45T–Abstraktes Konzept für Hardware-Sicherheits- und Sicherheitspatches von Intel Prozessoren, Exploits auf Kernelebene, Hacks, Schwachstellen und Datenlecks. Intel-Logo, padl

Blaues SICHERHEITSNETZWERK-Logo. Modernes und professionelles Design, geeignet für Sicherheitsunternehmen oder Netzbetreiber. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-sicherheitsnetzwerk-logo-modernes-und-professionelles-design-geeignet-fur-sicherheitsunternehmen-oder-netzbetreiber-image592894793.html

Blaues SICHERHEITSNETZWERK-Logo. Modernes und professionelles Design, geeignet für Sicherheitsunternehmen oder Netzbetreiber. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-sicherheitsnetzwerk-logo-modernes-und-professionelles-design-geeignet-fur-sicherheitsunternehmen-oder-netzbetreiber-image592894793.htmlRF2WCGKA1–Blaues SICHERHEITSNETZWERK-Logo. Modernes und professionelles Design, geeignet für Sicherheitsunternehmen oder Netzbetreiber.

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image245201907.html

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image245201907.htmlRFT6WWEY–Konzept der Gesichtserkennung Software und Hardware

bankcode-Generator mit orangefarbener Taste auf einer Computertastatur. Sichere Authentifizierung. Sicheres Banking und Online-Shopping Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bankcode-generator-mit-orangefarbener-taste-auf-einer-computertastatur-sichere-authentifizierung-sicheres-banking-und-online-shopping-image362856955.html

bankcode-Generator mit orangefarbener Taste auf einer Computertastatur. Sichere Authentifizierung. Sicheres Banking und Online-Shopping Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bankcode-generator-mit-orangefarbener-taste-auf-einer-computertastatur-sichere-authentifizierung-sicheres-banking-und-online-shopping-image362856955.htmlRF2C29FMY–bankcode-Generator mit orangefarbener Taste auf einer Computertastatur. Sichere Authentifizierung. Sicheres Banking und Online-Shopping

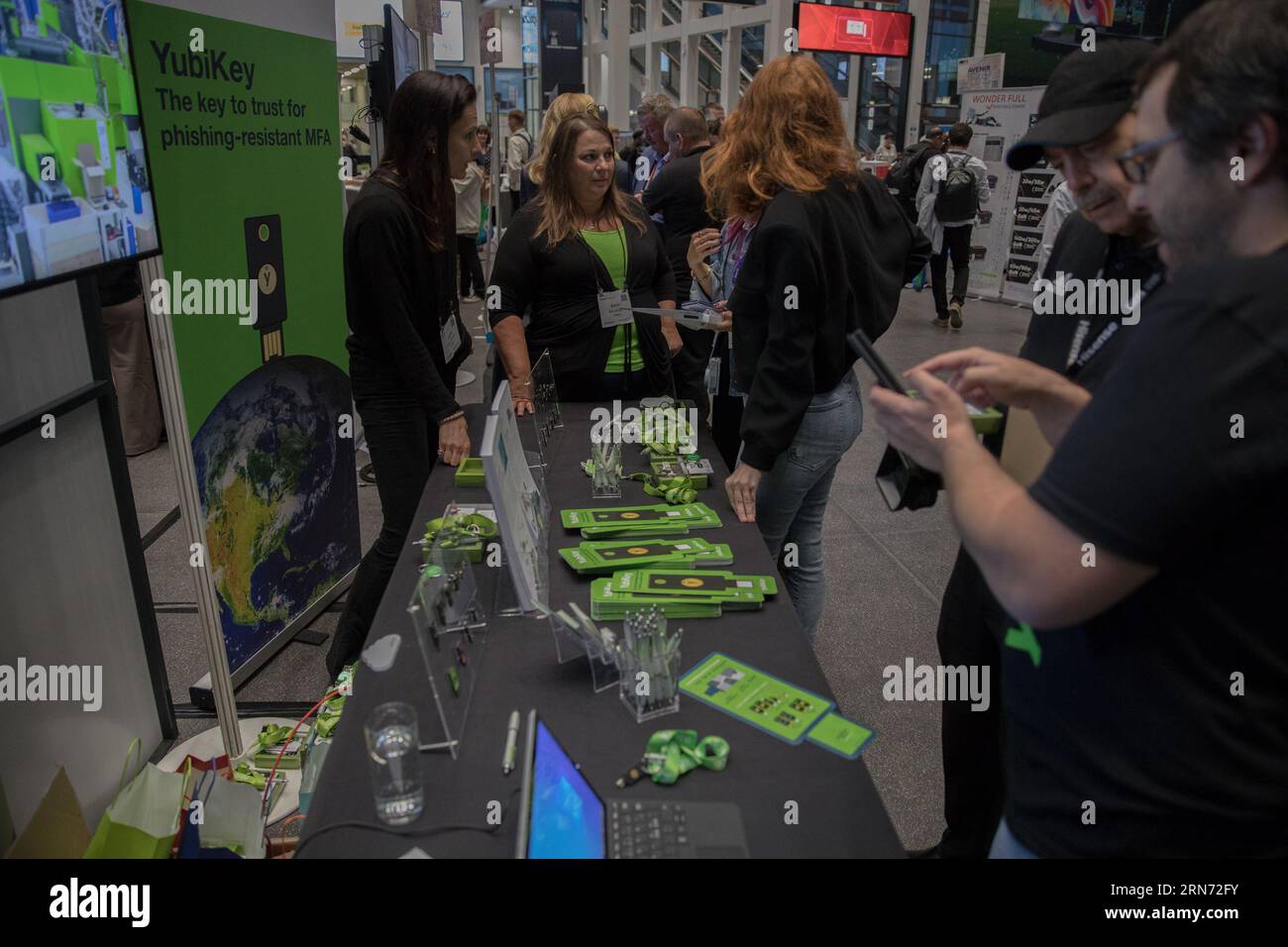

Am 31. August 2023 sprachen Vertreter des YubiKey-Standes mit interessierten Teilnehmern über die Funktionen und Vorteile von YubiKey, einem Hardware-Authentifizierungsgerät zum Schutz des Zugriffs auf Computer, Netzwerke und Online-Dienste. Das Gerät, das von Technologiegiganten wie Google, Amazon, Microsoft, Twitter und Facebook verwendet wird, unterstützt Einmalkennwörter (OTP), Public-Key-Verschlüsselung und Authentifizierung sowie die von der FIDO Alliance entwickelten Protokolle Universal 2nd Factor (U2F) und FIDO2. (Foto: Michael Kuenne/PRESSCOV/SIPA USA) Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/am-31-august-2023-sprachen-vertreter-des-yubikey-standes-mit-interessierten-teilnehmern-uber-die-funktionen-und-vorteile-von-yubikey-einem-hardware-authentifizierungsgerat-zum-schutz-des-zugriffs-auf-computer-netzwerke-und-online-dienste-das-gerat-das-von-technologiegiganten-wie-google-amazon-microsoft-twitter-und-facebook-verwendet-wird-unterstutzt-einmalkennworter-otp-public-key-verschlusselung-und-authentifizierung-sowie-die-von-der-fido-alliance-entwickelten-protokolle-universal-2nd-factor-u2f-und-fido2-foto-michael-kuennepresscovsipa-usa-image563795231.html

Am 31. August 2023 sprachen Vertreter des YubiKey-Standes mit interessierten Teilnehmern über die Funktionen und Vorteile von YubiKey, einem Hardware-Authentifizierungsgerät zum Schutz des Zugriffs auf Computer, Netzwerke und Online-Dienste. Das Gerät, das von Technologiegiganten wie Google, Amazon, Microsoft, Twitter und Facebook verwendet wird, unterstützt Einmalkennwörter (OTP), Public-Key-Verschlüsselung und Authentifizierung sowie die von der FIDO Alliance entwickelten Protokolle Universal 2nd Factor (U2F) und FIDO2. (Foto: Michael Kuenne/PRESSCOV/SIPA USA) Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/am-31-august-2023-sprachen-vertreter-des-yubikey-standes-mit-interessierten-teilnehmern-uber-die-funktionen-und-vorteile-von-yubikey-einem-hardware-authentifizierungsgerat-zum-schutz-des-zugriffs-auf-computer-netzwerke-und-online-dienste-das-gerat-das-von-technologiegiganten-wie-google-amazon-microsoft-twitter-und-facebook-verwendet-wird-unterstutzt-einmalkennworter-otp-public-key-verschlusselung-und-authentifizierung-sowie-die-von-der-fido-alliance-entwickelten-protokolle-universal-2nd-factor-u2f-und-fido2-foto-michael-kuennepresscovsipa-usa-image563795231.htmlRM2RN72FY–Am 31. August 2023 sprachen Vertreter des YubiKey-Standes mit interessierten Teilnehmern über die Funktionen und Vorteile von YubiKey, einem Hardware-Authentifizierungsgerät zum Schutz des Zugriffs auf Computer, Netzwerke und Online-Dienste. Das Gerät, das von Technologiegiganten wie Google, Amazon, Microsoft, Twitter und Facebook verwendet wird, unterstützt Einmalkennwörter (OTP), Public-Key-Verschlüsselung und Authentifizierung sowie die von der FIDO Alliance entwickelten Protokolle Universal 2nd Factor (U2F) und FIDO2. (Foto: Michael Kuenne/PRESSCOV/SIPA USA)

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826603.html

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826603.htmlRM2A4GW5F–Eine Yubikey 5 Hardware Security Key Authentifizierung

Berlin, Deutschland. August 2023 31. Am 31. August 2023 sprachen Vertreter des YubiKey-Standes mit interessierten Teilnehmern über die Funktionen und Vorteile von YubiKey, einem Hardware-Authentifizierungsgerät zum Schutz des Zugriffs auf Computer, Netzwerke und Online-Dienste. Das Gerät, das von Technologiegiganten wie Google, Amazon, Microsoft, Twitter und Facebook verwendet wird, unterstützt Einmalkennwörter (OTP), Public-Key-Verschlüsselung und Authentifizierung sowie die von der FIDO Alliance entwickelten Protokolle Universal 2nd Factor (U2F) und FIDO2. (Bild: © Michael Kuenne/PRESSCOV über ZUMA Press Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/berlin-deutschland-august-2023-31-am-31-august-2023-sprachen-vertreter-des-yubikey-standes-mit-interessierten-teilnehmern-uber-die-funktionen-und-vorteile-von-yubikey-einem-hardware-authentifizierungsgerat-zum-schutz-des-zugriffs-auf-computer-netzwerke-und-online-dienste-das-gerat-das-von-technologiegiganten-wie-google-amazon-microsoft-twitter-und-facebook-verwendet-wird-unterstutzt-einmalkennworter-otp-public-key-verschlusselung-und-authentifizierung-sowie-die-von-der-fido-alliance-entwickelten-protokolle-universal-2nd-factor-u2f-und-fido2-bild-michael-kuennepresscov-uber-zuma-press-image563795970.html

Berlin, Deutschland. August 2023 31. Am 31. August 2023 sprachen Vertreter des YubiKey-Standes mit interessierten Teilnehmern über die Funktionen und Vorteile von YubiKey, einem Hardware-Authentifizierungsgerät zum Schutz des Zugriffs auf Computer, Netzwerke und Online-Dienste. Das Gerät, das von Technologiegiganten wie Google, Amazon, Microsoft, Twitter und Facebook verwendet wird, unterstützt Einmalkennwörter (OTP), Public-Key-Verschlüsselung und Authentifizierung sowie die von der FIDO Alliance entwickelten Protokolle Universal 2nd Factor (U2F) und FIDO2. (Bild: © Michael Kuenne/PRESSCOV über ZUMA Press Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/berlin-deutschland-august-2023-31-am-31-august-2023-sprachen-vertreter-des-yubikey-standes-mit-interessierten-teilnehmern-uber-die-funktionen-und-vorteile-von-yubikey-einem-hardware-authentifizierungsgerat-zum-schutz-des-zugriffs-auf-computer-netzwerke-und-online-dienste-das-gerat-das-von-technologiegiganten-wie-google-amazon-microsoft-twitter-und-facebook-verwendet-wird-unterstutzt-einmalkennworter-otp-public-key-verschlusselung-und-authentifizierung-sowie-die-von-der-fido-alliance-entwickelten-protokolle-universal-2nd-factor-u2f-und-fido2-bild-michael-kuennepresscov-uber-zuma-press-image563795970.htmlRM2RN73EA–Berlin, Deutschland. August 2023 31. Am 31. August 2023 sprachen Vertreter des YubiKey-Standes mit interessierten Teilnehmern über die Funktionen und Vorteile von YubiKey, einem Hardware-Authentifizierungsgerät zum Schutz des Zugriffs auf Computer, Netzwerke und Online-Dienste. Das Gerät, das von Technologiegiganten wie Google, Amazon, Microsoft, Twitter und Facebook verwendet wird, unterstützt Einmalkennwörter (OTP), Public-Key-Verschlüsselung und Authentifizierung sowie die von der FIDO Alliance entwickelten Protokolle Universal 2nd Factor (U2F) und FIDO2. (Bild: © Michael Kuenne/PRESSCOV über ZUMA Press

Galicia, Spanien; 1. April 2022: Hand mit einem Yubikey-Hardwareschlüssel. Yubikey ist ein Hardware-Authentifizierungsgerät von Yubico Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/galicia-spanien-1-april-2022-hand-mit-einem-yubikey-hardwareschlussel-yubikey-ist-ein-hardware-authentifizierungsgerat-von-yubico-image466264451.html

Galicia, Spanien; 1. April 2022: Hand mit einem Yubikey-Hardwareschlüssel. Yubikey ist ein Hardware-Authentifizierungsgerät von Yubico Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/galicia-spanien-1-april-2022-hand-mit-einem-yubikey-hardwareschlussel-yubikey-ist-ein-hardware-authentifizierungsgerat-von-yubico-image466264451.htmlRF2J2G51R–Galicia, Spanien; 1. April 2022: Hand mit einem Yubikey-Hardwareschlüssel. Yubikey ist ein Hardware-Authentifizierungsgerät von Yubico

Interne Festplatte zum Speichern von Informationen auf einer lila, sandigen Oberfläche Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-auf-einer-lila-sandigen-oberflache-image478585719.html

Interne Festplatte zum Speichern von Informationen auf einer lila, sandigen Oberfläche Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-auf-einer-lila-sandigen-oberflache-image478585719.htmlRF2JPHCY3–Interne Festplatte zum Speichern von Informationen auf einer lila, sandigen Oberfläche

Digitale Sperre und Abschirmung über Server-Racks im Rechenzentrum Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitale-sperre-und-abschirmung-uber-server-racks-im-rechenzentrum-image634572378.html

Digitale Sperre und Abschirmung über Server-Racks im Rechenzentrum Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitale-sperre-und-abschirmung-uber-server-racks-im-rechenzentrum-image634572378.htmlRF2YTB7F6–Digitale Sperre und Abschirmung über Server-Racks im Rechenzentrum

Junger asiatischer IT-Ingenieur, identifiziert durch biometrische Gesichtserkennung Scanverfahren im Rechenzentrum Serverraum. Futuristisches Konzept: Projektor Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/junger-asiatischer-it-ingenieur-identifiziert-durch-biometrische-gesichtserkennung-scanverfahren-im-rechenzentrum-serverraum-futuristisches-konzept-projektor-image382154547.html

Junger asiatischer IT-Ingenieur, identifiziert durch biometrische Gesichtserkennung Scanverfahren im Rechenzentrum Serverraum. Futuristisches Konzept: Projektor Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/junger-asiatischer-it-ingenieur-identifiziert-durch-biometrische-gesichtserkennung-scanverfahren-im-rechenzentrum-serverraum-futuristisches-konzept-projektor-image382154547.htmlRF2D5MJ0K–Junger asiatischer IT-Ingenieur, identifiziert durch biometrische Gesichtserkennung Scanverfahren im Rechenzentrum Serverraum. Futuristisches Konzept: Projektor

Person, die ein Smartphone mit dem Logo des US-Unternehmens RSA Security LLC auf dem Bildschirm vor der Website hält. Konzentrieren Sie sich auf das Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-smartphone-mit-dem-logo-des-us-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-der-website-halt-konzentrieren-sie-sich-auf-das-display-des-telefons-image538697151.html

Person, die ein Smartphone mit dem Logo des US-Unternehmens RSA Security LLC auf dem Bildschirm vor der Website hält. Konzentrieren Sie sich auf das Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-smartphone-mit-dem-logo-des-us-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-der-website-halt-konzentrieren-sie-sich-auf-das-display-des-telefons-image538697151.htmlRF2P8BNKY–Person, die ein Smartphone mit dem Logo des US-Unternehmens RSA Security LLC auf dem Bildschirm vor der Website hält. Konzentrieren Sie sich auf das Display des Telefons.

Microchip auf einer Fingerspitze. Finger mit einem miniaturisierten Mikrochip. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/microchip-auf-einer-fingerspitze-finger-mit-einem-miniaturisierten-mikrochip-image367365507.html

Microchip auf einer Fingerspitze. Finger mit einem miniaturisierten Mikrochip. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/microchip-auf-einer-fingerspitze-finger-mit-einem-miniaturisierten-mikrochip-image367365507.htmlRF2C9JXCK–Microchip auf einer Fingerspitze. Finger mit einem miniaturisierten Mikrochip.

RAM-Speicher-chip Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-ram-speicher-chip-170923835.html

RAM-Speicher-chip Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-ram-speicher-chip-170923835.htmlRFKX272K–RAM-Speicher-chip

Administrator Berühren FESTPLATTENVERSCHLÜSSELUNG. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-administrator-beruhren-festplattenverschlusselung-169141037.html

Administrator Berühren FESTPLATTENVERSCHLÜSSELUNG. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-administrator-beruhren-festplattenverschlusselung-169141037.htmlRFKR5139–Administrator Berühren FESTPLATTENVERSCHLÜSSELUNG.

Fingerabdruckscan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruckscan-81101500.html

Fingerabdruckscan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruckscan-81101500.htmlRFEKXDP4–Fingerabdruckscan

Datenexfiltration auf grunge texturiertem Silber und Gold Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenexfiltration-auf-grunge-texturiertem-silber-und-gold-hintergrund-image396237116.html

Datenexfiltration auf grunge texturiertem Silber und Gold Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenexfiltration-auf-grunge-texturiertem-silber-und-gold-hintergrund-image396237116.htmlRF2E0J4DG–Datenexfiltration auf grunge texturiertem Silber und Gold Hintergrund

Digitale Sicherheit Hand print scan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitale-sicherheit-hand-print-scan-image69963811.html

Digitale Sicherheit Hand print scan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitale-sicherheit-hand-print-scan-image69963811.htmlRFE1R3FF–Digitale Sicherheit Hand print scan

Mann mit einem Passwort Generator Online-Banking durchzuführen. Sicherheitstoken für Banking Sicherheit. Konzept des e-commerce, Online Geschäfts- und Wertpapiere Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-mit-einem-passwort-generator-online-banking-durchzufuhren-sicherheitstoken-fur-banking-sicherheit-konzept-des-e-commerce-online-geschafts-und-wertpapiere-image262015884.html

Mann mit einem Passwort Generator Online-Banking durchzuführen. Sicherheitstoken für Banking Sicherheit. Konzept des e-commerce, Online Geschäfts- und Wertpapiere Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-mit-einem-passwort-generator-online-banking-durchzufuhren-sicherheitstoken-fur-banking-sicherheit-konzept-des-e-commerce-online-geschafts-und-wertpapiere-image262015884.htmlRFW67RX4–Mann mit einem Passwort Generator Online-Banking durchzuführen. Sicherheitstoken für Banking Sicherheit. Konzept des e-commerce, Online Geschäfts- und Wertpapiere

Computer Memory module isoliert auf weißem Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-memory-module-isoliert-auf-weissem-image338122664.html

Computer Memory module isoliert auf weißem Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-memory-module-isoliert-auf-weissem-image338122664.htmlRF2AJ2PWC–Computer Memory module isoliert auf weißem

Eine schwarze Laptop-Tastatur mit einem Trackpad mit Fingerabdruck Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-schwarze-laptop-tastatur-mit-einem-trackpad-mit-fingerabdruck-image603266838.html

Eine schwarze Laptop-Tastatur mit einem Trackpad mit Fingerabdruck Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-schwarze-laptop-tastatur-mit-einem-trackpad-mit-fingerabdruck-image603266838.htmlRF2X1D506–Eine schwarze Laptop-Tastatur mit einem Trackpad mit Fingerabdruck

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image363625903.html

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image363625903.htmlRF2C3GGFB–Konzept der Gesichtserkennung Software und Hardware

Sichere Navigation in der digitalen Welt: Die Hand eines Geschäftsmanns hält das Smartphone mit dem Virtual Shield-Symbol und den Internet-Symbolen zum Schutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-navigation-in-der-digitalen-welt-die-hand-eines-geschaftsmanns-halt-das-smartphone-mit-dem-virtual-shield-symbol-und-den-internet-symbolen-zum-schutz-image546607635.html

Sichere Navigation in der digitalen Welt: Die Hand eines Geschäftsmanns hält das Smartphone mit dem Virtual Shield-Symbol und den Internet-Symbolen zum Schutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sichere-navigation-in-der-digitalen-welt-die-hand-eines-geschaftsmanns-halt-das-smartphone-mit-dem-virtual-shield-symbol-und-den-internet-symbolen-zum-schutz-image546607635.htmlRF2PN83H7–Sichere Navigation in der digitalen Welt: Die Hand eines Geschäftsmanns hält das Smartphone mit dem Virtual Shield-Symbol und den Internet-Symbolen zum Schutz.

Ein silbernes Vorhängeschloss sitzt offen auf einer Laptop-Tastatur und wird von einem grünen Licht beleuchtet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-silbernes-vorhangeschloss-sitzt-offen-auf-einer-laptop-tastatur-und-wird-von-einem-grunen-licht-beleuchtet-image612884604.html

Ein silbernes Vorhängeschloss sitzt offen auf einer Laptop-Tastatur und wird von einem grünen Licht beleuchtet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-silbernes-vorhangeschloss-sitzt-offen-auf-einer-laptop-tastatur-und-wird-von-einem-grunen-licht-beleuchtet-image612884604.htmlRF2XH38FT–Ein silbernes Vorhängeschloss sitzt offen auf einer Laptop-Tastatur und wird von einem grünen Licht beleuchtet.

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826680.html

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826680.htmlRM2A4GW88–Eine Yubikey 5 Hardware Security Key Authentifizierung

USB-Stick auf einer Computertastatur für Datensicherheit und -Zugriff Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/usb-stick-auf-einer-computertastatur-fur-datensicherheit-und-zugriff-image632193410.html

USB-Stick auf einer Computertastatur für Datensicherheit und -Zugriff Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/usb-stick-auf-einer-computertastatur-fur-datensicherheit-und-zugriff-image632193410.htmlRF2YMEW42–USB-Stick auf einer Computertastatur für Datensicherheit und -Zugriff

Galicien, Spanien; 16. september 2021: Yubikey 5 isoliert auf weißem Hintergrund. Yubikey ist ein Hardware-Authentifizierungsgerät, das von Yubico für Prot hergestellt wurde Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/galicien-spanien-16-september-2021-yubikey-5-isoliert-auf-weissem-hintergrund-yubikey-ist-ein-hardware-authentifizierungsgerat-das-von-yubico-fur-prot-hergestellt-wurde-image442642849.html

Galicien, Spanien; 16. september 2021: Yubikey 5 isoliert auf weißem Hintergrund. Yubikey ist ein Hardware-Authentifizierungsgerät, das von Yubico für Prot hergestellt wurde Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/galicien-spanien-16-september-2021-yubikey-5-isoliert-auf-weissem-hintergrund-yubikey-ist-ein-hardware-authentifizierungsgerat-das-von-yubico-fur-prot-hergestellt-wurde-image442642849.htmlRF2GM43D5–Galicien, Spanien; 16. september 2021: Yubikey 5 isoliert auf weißem Hintergrund. Yubikey ist ein Hardware-Authentifizierungsgerät, das von Yubico für Prot hergestellt wurde

Interne Festplatte zum Speichern von Informationen und roten Blumen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-und-roten-blumen-image479025346.html

Interne Festplatte zum Speichern von Informationen und roten Blumen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-und-roten-blumen-image479025346.htmlRF2JR9DM2–Interne Festplatte zum Speichern von Informationen und roten Blumen

Zusammengesetztes Bild der digitalen Sicherheit Hand print scan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zusammengesetztes-bild-der-digitalen-sicherheit-hand-print-scan-126409256.html

Zusammengesetztes Bild der digitalen Sicherheit Hand print scan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zusammengesetztes-bild-der-digitalen-sicherheit-hand-print-scan-126409256.htmlRFH9JC88–Zusammengesetztes Bild der digitalen Sicherheit Hand print scan

Datensicherheit mit Business-Office-Hintergrund Unschärfe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datensicherheit-mit-business-office-hintergrund-unscharfe-147955198.html

Datensicherheit mit Business-Office-Hintergrund Unschärfe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datensicherheit-mit-business-office-hintergrund-unscharfe-147955198.htmlRFJGKXA6–Datensicherheit mit Business-Office-Hintergrund Unschärfe

Person, die ein Mobiltelefon mit einer Webseite des US-Unternehmens RSA Security LLC auf dem Bildschirm vor dem Unternehmenslogo hält. Konzentrieren Sie sich auf die Mitte des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-mobiltelefon-mit-einer-webseite-des-us-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-dem-unternehmenslogo-halt-konzentrieren-sie-sich-auf-die-mitte-des-telefondisplays-image538697584.html

Person, die ein Mobiltelefon mit einer Webseite des US-Unternehmens RSA Security LLC auf dem Bildschirm vor dem Unternehmenslogo hält. Konzentrieren Sie sich auf die Mitte des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-mobiltelefon-mit-einer-webseite-des-us-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-dem-unternehmenslogo-halt-konzentrieren-sie-sich-auf-die-mitte-des-telefondisplays-image538697584.htmlRF2P8BP7C–Person, die ein Mobiltelefon mit einer Webseite des US-Unternehmens RSA Security LLC auf dem Bildschirm vor dem Unternehmenslogo hält. Konzentrieren Sie sich auf die Mitte des Telefondisplays.

Nahaufnahme des Mikrochips einer elektronischen Leiterplatte. Ausgewählter Fokus. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-des-mikrochips-einer-elektronischen-leiterplatte-ausgewahlter-fokus-image629807265.html

Nahaufnahme des Mikrochips einer elektronischen Leiterplatte. Ausgewählter Fokus. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-des-mikrochips-einer-elektronischen-leiterplatte-ausgewahlter-fokus-image629807265.htmlRF2YGJ5GH–Nahaufnahme des Mikrochips einer elektronischen Leiterplatte. Ausgewählter Fokus.

Mann mit einem Passwort Generator Online-Banking durchzuführen. Sicherheitstoken für Banking Sicherheit. Konzept des e-commerce, Online Geschäfts- und Wertpapiere Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-mit-einem-passwort-generator-online-banking-durchzufuhren-sicherheitstoken-fur-banking-sicherheit-konzept-des-e-commerce-online-geschafts-und-wertpapiere-image358598194.html

Mann mit einem Passwort Generator Online-Banking durchzuführen. Sicherheitstoken für Banking Sicherheit. Konzept des e-commerce, Online Geschäfts- und Wertpapiere Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-mit-einem-passwort-generator-online-banking-durchzufuhren-sicherheitstoken-fur-banking-sicherheit-konzept-des-e-commerce-online-geschafts-und-wertpapiere-image358598194.htmlRF2BRBFJA–Mann mit einem Passwort Generator Online-Banking durchzuführen. Sicherheitstoken für Banking Sicherheit. Konzept des e-commerce, Online Geschäfts- und Wertpapiere

Nahaufnahme eines Vorhängeschlosses mit geschlossener Nummer auf einem Laptop, Sicherheit, Virenschutz, Schutz und Diebstahlschutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-eines-vorhangeschlosses-mit-geschlossener-nummer-auf-einem-laptop-sicherheit-virenschutz-schutz-und-diebstahlschutz-image616962419.html

Nahaufnahme eines Vorhängeschlosses mit geschlossener Nummer auf einem Laptop, Sicherheit, Virenschutz, Schutz und Diebstahlschutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-eines-vorhangeschlosses-mit-geschlossener-nummer-auf-einem-laptop-sicherheit-virenschutz-schutz-und-diebstahlschutz-image616962419.htmlRF2XRN1T3–Nahaufnahme eines Vorhängeschlosses mit geschlossener Nummer auf einem Laptop, Sicherheit, Virenschutz, Schutz und Diebstahlschutz

Fingerabdruckscan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruckscan-81101281.html

Fingerabdruckscan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruckscan-81101281.htmlRFEKXDE9–Fingerabdruckscan

User Data Theft Text auf texturiertem Grunge Kupfer und Vintage Goldfarbener Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/user-data-theft-text-auf-texturiertem-grunge-kupfer-und-vintage-goldfarbener-hintergrund-image387314515.html

User Data Theft Text auf texturiertem Grunge Kupfer und Vintage Goldfarbener Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/user-data-theft-text-auf-texturiertem-grunge-kupfer-und-vintage-goldfarbener-hintergrund-image387314515.htmlRF2DE3KH7–User Data Theft Text auf texturiertem Grunge Kupfer und Vintage Goldfarbener Hintergrund

Fingerabdruck-Grafik Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fingerabdruck-grafik-image65915100.html

Fingerabdruck-Grafik Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fingerabdruck-grafik-image65915100.htmlRFDR6KAM–Fingerabdruck-Grafik

Handschriftliche Schilder Sicherheitsprüfliste Schutz von Daten und System Handbuch zu Internetdiebstahl, Business Showcase Protection of Data und System Guide on in Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschriftliche-schilder-sicherheitsprufliste-schutz-von-daten-und-system-handbuch-zu-internetdiebstahl-business-showcase-protection-of-data-und-system-guide-on-in-image547970894.html

Handschriftliche Schilder Sicherheitsprüfliste Schutz von Daten und System Handbuch zu Internetdiebstahl, Business Showcase Protection of Data und System Guide on in Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschriftliche-schilder-sicherheitsprufliste-schutz-von-daten-und-system-handbuch-zu-internetdiebstahl-business-showcase-protection-of-data-und-system-guide-on-in-image547970894.htmlRF2PRE6D2–Handschriftliche Schilder Sicherheitsprüfliste Schutz von Daten und System Handbuch zu Internetdiebstahl, Business Showcase Protection of Data und System Guide on in

Tasten auf einer PC/pc Tastatur - als visuelle Metapher für hacktivismus, Datensicherheit und Zugriffsberechtigungen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-tasten-auf-einer-pcpc-tastatur-als-visuelle-metapher-fur-hacktivismus-datensicherheit-und-zugriffsberechtigungen-94198918.html

Tasten auf einer PC/pc Tastatur - als visuelle Metapher für hacktivismus, Datensicherheit und Zugriffsberechtigungen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-tasten-auf-einer-pcpc-tastatur-als-visuelle-metapher-fur-hacktivismus-datensicherheit-und-zugriffsberechtigungen-94198918.htmlRMFD73K2–Tasten auf einer PC/pc Tastatur - als visuelle Metapher für hacktivismus, Datensicherheit und Zugriffsberechtigungen.

Eine schwarze Laptop-Tastatur mit einem Trackpad mit Fingerabdruck Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-schwarze-laptop-tastatur-mit-einem-trackpad-mit-fingerabdruck-image603266828.html

Eine schwarze Laptop-Tastatur mit einem Trackpad mit Fingerabdruck Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-schwarze-laptop-tastatur-mit-einem-trackpad-mit-fingerabdruck-image603266828.htmlRF2X1D4YT–Eine schwarze Laptop-Tastatur mit einem Trackpad mit Fingerabdruck

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image363625865.html

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image363625865.htmlRF2C3GGE1–Konzept der Gesichtserkennung Software und Hardware

Schützen Sie Ihre Online-Welt: Die Hand eines Geschäftsmanns führt ein Smartphone mit einem virtuellen Vorhängeschloss und Internetsymbolen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutzen-sie-ihre-online-welt-die-hand-eines-geschaftsmanns-fuhrt-ein-smartphone-mit-einem-virtuellen-vorhangeschloss-und-internetsymbolen-image546607626.html

Schützen Sie Ihre Online-Welt: Die Hand eines Geschäftsmanns führt ein Smartphone mit einem virtuellen Vorhängeschloss und Internetsymbolen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutzen-sie-ihre-online-welt-die-hand-eines-geschaftsmanns-fuhrt-ein-smartphone-mit-einem-virtuellen-vorhangeschloss-und-internetsymbolen-image546607626.htmlRF2PN83GX–Schützen Sie Ihre Online-Welt: Die Hand eines Geschäftsmanns führt ein Smartphone mit einem virtuellen Vorhängeschloss und Internetsymbolen

Ein Vorhängeschloss aus Metall befindet sich auf einer mit blauem und gelbem Licht beleuchteten Laptop-Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-vorhangeschloss-aus-metall-befindet-sich-auf-einer-mit-blauem-und-gelbem-licht-beleuchteten-laptop-tastatur-image612884681.html

Ein Vorhängeschloss aus Metall befindet sich auf einer mit blauem und gelbem Licht beleuchteten Laptop-Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-vorhangeschloss-aus-metall-befindet-sich-auf-einer-mit-blauem-und-gelbem-licht-beleuchteten-laptop-tastatur-image612884681.htmlRF2XH38JH–Ein Vorhängeschloss aus Metall befindet sich auf einer mit blauem und gelbem Licht beleuchteten Laptop-Tastatur.

Eine Yubikey 5 Hardware Security Key an einem Laptop. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-an-einem-laptop-image329826837.html

Eine Yubikey 5 Hardware Security Key an einem Laptop. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-an-einem-laptop-image329826837.htmlRM2A4GWDW–Eine Yubikey 5 Hardware Security Key an einem Laptop.

HSBC-elektronische Passcode-Token für kommerzielle online-banking Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hsbc-elektronische-passcode-token-fur-kommerzielle-online-banking-132752551.html

HSBC-elektronische Passcode-Token für kommerzielle online-banking Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hsbc-elektronische-passcode-token-fur-kommerzielle-online-banking-132752551.htmlRFHKYB6F–HSBC-elektronische Passcode-Token für kommerzielle online-banking

"Minister suchen Macht, um "Hintertür" ausländische Übernahmen zu stoppen" Guardian Financial Section Zeitung Schlagzeile Artikel November 2020 London England Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/minister-suchen-macht-um-hintertur-auslandische-ubernahmen-zu-stoppen-guardian-financial-section-zeitung-schlagzeile-artikel-november-2020-london-england-grossbritannien-image387212511.html

"Minister suchen Macht, um "Hintertür" ausländische Übernahmen zu stoppen" Guardian Financial Section Zeitung Schlagzeile Artikel November 2020 London England Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/minister-suchen-macht-um-hintertur-auslandische-ubernahmen-zu-stoppen-guardian-financial-section-zeitung-schlagzeile-artikel-november-2020-london-england-grossbritannien-image387212511.htmlRM2DDY1E7–"Minister suchen Macht, um "Hintertür" ausländische Übernahmen zu stoppen" Guardian Financial Section Zeitung Schlagzeile Artikel November 2020 London England Großbritannien

Interne Festplatte zum Speichern von Informationen auf einer rosa fliederfarbenen Sandfläche Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-auf-einer-rosa-fliederfarbenen-sandflache-image491644484.html

Interne Festplatte zum Speichern von Informationen auf einer rosa fliederfarbenen Sandfläche Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-auf-einer-rosa-fliederfarbenen-sandflache-image491644484.htmlRF2KFT9FG–Interne Festplatte zum Speichern von Informationen auf einer rosa fliederfarbenen Sandfläche

Zusammengesetztes Bild der digitalen Sicherheit Hand print scan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zusammengesetztes-bild-der-digitalen-sicherheit-hand-print-scan-126409521.html

Zusammengesetztes Bild der digitalen Sicherheit Hand print scan Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zusammengesetztes-bild-der-digitalen-sicherheit-hand-print-scan-126409521.htmlRFH9JCHN–Zusammengesetztes Bild der digitalen Sicherheit Hand print scan

Datensicherheit mit Business-Office-Hintergrund Unschärfe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datensicherheit-mit-business-office-hintergrund-unscharfe-147955184.html

Datensicherheit mit Business-Office-Hintergrund Unschärfe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datensicherheit-mit-business-office-hintergrund-unscharfe-147955184.htmlRFJGKX9M–Datensicherheit mit Business-Office-Hintergrund Unschärfe

Smartphone mit Logo des amerikanischen Unternehmens RSA Security LLC auf dem Bildschirm vor der Business-Website. Fokus auf die Mitte rechts des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-mit-logo-des-amerikanischen-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-der-business-website-fokus-auf-die-mitte-rechts-des-telefondisplays-image538697364.html

Smartphone mit Logo des amerikanischen Unternehmens RSA Security LLC auf dem Bildschirm vor der Business-Website. Fokus auf die Mitte rechts des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-mit-logo-des-amerikanischen-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-der-business-website-fokus-auf-die-mitte-rechts-des-telefondisplays-image538697364.htmlRF2P8BNYG–Smartphone mit Logo des amerikanischen Unternehmens RSA Security LLC auf dem Bildschirm vor der Business-Website. Fokus auf die Mitte rechts des Telefondisplays.

Mädchen nutzt einen 3D Stift, ein Element zu modellieren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-madchen-nutzt-einen-3d-stift-ein-element-zu-modellieren-112601542.html

Mädchen nutzt einen 3D Stift, ein Element zu modellieren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-madchen-nutzt-einen-3d-stift-ein-element-zu-modellieren-112601542.htmlRFGF5CBJ–Mädchen nutzt einen 3D Stift, ein Element zu modellieren

Konzeptionelle Überschrift Sicherheit Checkliste Schutz von Daten und Systemhandbuch zu Internetdiebstahl, konzeptioneller Fotoschutz von Daten und Systemhandbuch auf in Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-sicherheit-checkliste-schutz-von-daten-und-systemhandbuch-zu-internetdiebstahl-konzeptioneller-fotoschutz-von-daten-und-systemhandbuch-auf-in-image548321062.html

Konzeptionelle Überschrift Sicherheit Checkliste Schutz von Daten und Systemhandbuch zu Internetdiebstahl, konzeptioneller Fotoschutz von Daten und Systemhandbuch auf in Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-sicherheit-checkliste-schutz-von-daten-und-systemhandbuch-zu-internetdiebstahl-konzeptioneller-fotoschutz-von-daten-und-systemhandbuch-auf-in-image548321062.htmlRF2PT2532–Konzeptionelle Überschrift Sicherheit Checkliste Schutz von Daten und Systemhandbuch zu Internetdiebstahl, konzeptioneller Fotoschutz von Daten und Systemhandbuch auf in

Timisoara, Rumänien - 20. Juni 2021: Nahaufnahme eines RSA SecurID-Tokens auf einem Holztisch, SID700 Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/timisoara-rumanien-20-juni-2021-nahaufnahme-eines-rsa-securid-tokens-auf-einem-holztisch-sid700-image617017742.html

Timisoara, Rumänien - 20. Juni 2021: Nahaufnahme eines RSA SecurID-Tokens auf einem Holztisch, SID700 Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/timisoara-rumanien-20-juni-2021-nahaufnahme-eines-rsa-securid-tokens-auf-einem-holztisch-sid700-image617017742.htmlRF2XRRGBX–Timisoara, Rumänien - 20. Juni 2021: Nahaufnahme eines RSA SecurID-Tokens auf einem Holztisch, SID700

Fingerabdruck-Identifikation-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruck-identifikation-konzept-81101450.html

Fingerabdruck-Identifikation-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruck-identifikation-konzept-81101450.htmlRFEKXDMA–Fingerabdruck-Identifikation-Konzept

Handgehaltener Hardware-Sicherheitsschlüssel für die Verwendung mit Laptop oder Computer, um die Sicherheit von Online-Daten zu gewährleisten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handgehaltener-hardware-sicherheitsschlussel-fur-die-verwendung-mit-laptop-oder-computer-um-die-sicherheit-von-online-daten-zu-gewahrleisten-image343465102.html

Handgehaltener Hardware-Sicherheitsschlüssel für die Verwendung mit Laptop oder Computer, um die Sicherheit von Online-Daten zu gewährleisten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handgehaltener-hardware-sicherheitsschlussel-fur-die-verwendung-mit-laptop-oder-computer-um-die-sicherheit-von-online-daten-zu-gewahrleisten-image343465102.htmlRF2AXP56P–Handgehaltener Hardware-Sicherheitsschlüssel für die Verwendung mit Laptop oder Computer, um die Sicherheit von Online-Daten zu gewährleisten

Cybersicherheit gewährleistet den Datenschutz im Internet. Datenverschlüsselung, Firewall, verschlüsseltes Netzwerk, VPN, sicherer Zugriff und Authentifizierung schützen vor Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-gewahrleistet-den-datenschutz-im-internet-datenverschlusselung-firewall-verschlusseltes-netzwerk-vpn-sicherer-zugriff-und-authentifizierung-schutzen-vor-image635009776.html

Cybersicherheit gewährleistet den Datenschutz im Internet. Datenverschlüsselung, Firewall, verschlüsseltes Netzwerk, VPN, sicherer Zugriff und Authentifizierung schützen vor Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-gewahrleistet-den-datenschutz-im-internet-datenverschlusselung-firewall-verschlusseltes-netzwerk-vpn-sicherer-zugriff-und-authentifizierung-schutzen-vor-image635009776.htmlRF2YW35CG–Cybersicherheit gewährleistet den Datenschutz im Internet. Datenverschlüsselung, Firewall, verschlüsseltes Netzwerk, VPN, sicherer Zugriff und Authentifizierung schützen vor

Writing Display Text Security ChecklistProtection of Data and System Guide on Internet Theft, Concept Means Protection of Data and System Guide o Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/writing-display-text-security-checklistprotection-of-data-and-system-guide-on-internet-theft-concept-means-protection-of-data-and-system-guide-o-image548322284.html

Writing Display Text Security ChecklistProtection of Data and System Guide on Internet Theft, Concept Means Protection of Data and System Guide o Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/writing-display-text-security-checklistprotection-of-data-and-system-guide-on-internet-theft-concept-means-protection-of-data-and-system-guide-o-image548322284.htmlRF2PT26JM–Writing Display Text Security ChecklistProtection of Data and System Guide on Internet Theft, Concept Means Protection of Data and System Guide o

Allgemeiner Schlüssel auf der Festplatte platter - als visuelle Metapher zur Verschlüsselung der Daten, die Datensicherheit, den Zugang, die Berechtigung Zugriff, Server sperren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-allgemeiner-schlussel-auf-der-festplatte-platter-als-visuelle-metapher-zur-verschlusselung-der-daten-die-datensicherheit-den-zugang-die-berechtigung-zugriff-server-sperren-94620103.html

Allgemeiner Schlüssel auf der Festplatte platter - als visuelle Metapher zur Verschlüsselung der Daten, die Datensicherheit, den Zugang, die Berechtigung Zugriff, Server sperren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-allgemeiner-schlussel-auf-der-festplatte-platter-als-visuelle-metapher-zur-verschlusselung-der-daten-die-datensicherheit-den-zugang-die-berechtigung-zugriff-server-sperren-94620103.htmlRMFDX8WB–Allgemeiner Schlüssel auf der Festplatte platter - als visuelle Metapher zur Verschlüsselung der Daten, die Datensicherheit, den Zugang, die Berechtigung Zugriff, Server sperren.

Frau präsentiert Datensicherheitstechnologien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-prasentiert-datensicherheitstechnologien-image597209482.html

Frau präsentiert Datensicherheitstechnologien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-prasentiert-datensicherheitstechnologien-image597209482.htmlRF2WKH6P2–Frau präsentiert Datensicherheitstechnologien

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image245201787.html

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image245201787.htmlRFT6WWAK–Konzept der Gesichtserkennung Software und Hardware

Seien Sie besonders vorsichtig mit Betrügereien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-seien-sie-besonders-vorsichtig-mit-betrugereien-142938277.html

Seien Sie besonders vorsichtig mit Betrügereien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-seien-sie-besonders-vorsichtig-mit-betrugereien-142938277.htmlRFJ8FB6D–Seien Sie besonders vorsichtig mit Betrügereien

Ein grün-rotes Vorhängeschloss befindet sich auf einer schwarzen Laptop-Tastatur, die von einem sanften, blauen Licht beleuchtet wird. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-grun-rotes-vorhangeschloss-befindet-sich-auf-einer-schwarzen-laptop-tastatur-die-von-einem-sanften-blauen-licht-beleuchtet-wird-image612884683.html

Ein grün-rotes Vorhängeschloss befindet sich auf einer schwarzen Laptop-Tastatur, die von einem sanften, blauen Licht beleuchtet wird. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-grun-rotes-vorhangeschloss-befindet-sich-auf-einer-schwarzen-laptop-tastatur-die-von-einem-sanften-blauen-licht-beleuchtet-wird-image612884683.htmlRF2XH38JK–Ein grün-rotes Vorhängeschloss befindet sich auf einer schwarzen Laptop-Tastatur, die von einem sanften, blauen Licht beleuchtet wird.

Eine Yubikey 5 Hardware Security Key auf einem Laptop verwendet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-auf-einem-laptop-verwendet-image329826905.html

Eine Yubikey 5 Hardware Security Key auf einem Laptop verwendet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-auf-einem-laptop-verwendet-image329826905.htmlRM2A4GWG9–Eine Yubikey 5 Hardware Security Key auf einem Laptop verwendet

Passcode-Key-Generator zum Erstellen von sicheren Passwort-Codes im online-Banking und andere sichere websites Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-passcode-key-generator-zum-erstellen-von-sicheren-passwort-codes-im-online-banking-und-andere-sichere-websites-135169109.html

Passcode-Key-Generator zum Erstellen von sicheren Passwort-Codes im online-Banking und andere sichere websites Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-passcode-key-generator-zum-erstellen-von-sicheren-passwort-codes-im-online-banking-und-andere-sichere-websites-135169109.htmlRFHRWDG5–Passcode-Key-Generator zum Erstellen von sicheren Passwort-Codes im online-Banking und andere sichere websites

Professioneller Geschäftsmann im Anzug, der einen Tablet-Computer mit Schildsymbol auf dem Bildschirm hält. Konzept und Idee für Technologie, Innovation und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/professioneller-geschaftsmann-im-anzug-der-einen-tablet-computer-mit-schildsymbol-auf-dem-bildschirm-halt-konzept-und-idee-fur-technologie-innovation-und-sicherheit-image620448100.html

Professioneller Geschäftsmann im Anzug, der einen Tablet-Computer mit Schildsymbol auf dem Bildschirm hält. Konzept und Idee für Technologie, Innovation und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/professioneller-geschaftsmann-im-anzug-der-einen-tablet-computer-mit-schildsymbol-auf-dem-bildschirm-halt-konzept-und-idee-fur-technologie-innovation-und-sicherheit-image620448100.htmlRF2Y1BRTM–Professioneller Geschäftsmann im Anzug, der einen Tablet-Computer mit Schildsymbol auf dem Bildschirm hält. Konzept und Idee für Technologie, Innovation und Sicherheit

Interne Festplatte zum Speichern von Informationen auf einer gelb-braunen Sandfläche Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-auf-einer-gelb-braunen-sandflache-image478411383.html

Interne Festplatte zum Speichern von Informationen auf einer gelb-braunen Sandfläche Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/interne-festplatte-zum-speichern-von-informationen-auf-einer-gelb-braunen-sandflache-image478411383.htmlRF2JP9EGR–Interne Festplatte zum Speichern von Informationen auf einer gelb-braunen Sandfläche

Zusammengesetztes Bild Silber Erde Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zusammengesetztes-bild-silber-erde-81919460.html

Zusammengesetztes Bild Silber Erde Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zusammengesetztes-bild-silber-erde-81919460.htmlRFEN7N30–Zusammengesetztes Bild Silber Erde

Datensicherheit mit Business-Office-Hintergrund Unschärfe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datensicherheit-mit-business-office-hintergrund-unscharfe-147955136.html

Datensicherheit mit Business-Office-Hintergrund Unschärfe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datensicherheit-mit-business-office-hintergrund-unscharfe-147955136.htmlRFJGKX80–Datensicherheit mit Business-Office-Hintergrund Unschärfe

Mobiltelefon mit Website des US-Unternehmens RSA Security LLC auf dem Bildschirm vor dem Unternehmenslogo. Fokus auf oberer linker Seite des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mobiltelefon-mit-website-des-us-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-dem-unternehmenslogo-fokus-auf-oberer-linker-seite-des-telefondisplays-image538697471.html

Mobiltelefon mit Website des US-Unternehmens RSA Security LLC auf dem Bildschirm vor dem Unternehmenslogo. Fokus auf oberer linker Seite des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mobiltelefon-mit-website-des-us-unternehmens-rsa-security-llc-auf-dem-bildschirm-vor-dem-unternehmenslogo-fokus-auf-oberer-linker-seite-des-telefondisplays-image538697471.htmlRF2P8BP3B–Mobiltelefon mit Website des US-Unternehmens RSA Security LLC auf dem Bildschirm vor dem Unternehmenslogo. Fokus auf oberer linker Seite des Telefondisplays.

Tech testet elektronischen Geräte im Service-center Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-tech-testet-elektronischen-gerate-im-service-center-112660957.html

Tech testet elektronischen Geräte im Service-center Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-tech-testet-elektronischen-gerate-im-service-center-112660957.htmlRFGF845H–Tech testet elektronischen Geräte im Service-center

Konzeptionelle Überschrift Sicherheit Checkliste Schutz von Daten und Systemhandbuch zu Internetdiebstahl, konzeptioneller Fotoschutz von Daten und Systemhandbuch auf in Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-sicherheit-checkliste-schutz-von-daten-und-systemhandbuch-zu-internetdiebstahl-konzeptioneller-fotoschutz-von-daten-und-systemhandbuch-auf-in-image548064656.html

Konzeptionelle Überschrift Sicherheit Checkliste Schutz von Daten und Systemhandbuch zu Internetdiebstahl, konzeptioneller Fotoschutz von Daten und Systemhandbuch auf in Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-sicherheit-checkliste-schutz-von-daten-und-systemhandbuch-zu-internetdiebstahl-konzeptioneller-fotoschutz-von-daten-und-systemhandbuch-auf-in-image548064656.htmlRF2PRJE1M–Konzeptionelle Überschrift Sicherheit Checkliste Schutz von Daten und Systemhandbuch zu Internetdiebstahl, konzeptioneller Fotoschutz von Daten und Systemhandbuch auf in

Timisoara, Rumänien - 20. Juni 2021: Nahaufnahme eines RSA SecurID-Tokens auf einem Holztisch, SID700 Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/timisoara-rumanien-20-juni-2021-nahaufnahme-eines-rsa-securid-tokens-auf-einem-holztisch-sid700-image465979045.html

Timisoara, Rumänien - 20. Juni 2021: Nahaufnahme eines RSA SecurID-Tokens auf einem Holztisch, SID700 Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/timisoara-rumanien-20-juni-2021-nahaufnahme-eines-rsa-securid-tokens-auf-einem-holztisch-sid700-image465979045.htmlRF2J2350N–Timisoara, Rumänien - 20. Juni 2021: Nahaufnahme eines RSA SecurID-Tokens auf einem Holztisch, SID700

Fingerabdruck-Identifikation Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruck-identifikation-81101280.html

Fingerabdruck-Identifikation Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-fingerabdruck-identifikation-81101280.htmlRFEKXDE8–Fingerabdruck-Identifikation

Iris Scan Kamera Zugang zu einem Gebäude zu geben. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/iris-scan-kamera-zugang-zu-einem-gebaude-zu-geben-image333441061.html

Iris Scan Kamera Zugang zu einem Gebäude zu geben. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/iris-scan-kamera-zugang-zu-einem-gebaude-zu-geben-image333441061.htmlRF2AADFD9–Iris Scan Kamera Zugang zu einem Gebäude zu geben.

IPsec-Banner Web-Symbol Vektordarstellung Konzept für Internet- und Schutz Netzwerksicherheit mit Symbol für Cloud-Computing, Protect, Internetprotokoll Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ipsec-banner-web-symbol-vektordarstellung-konzept-fur-internet-und-schutz-netzwerksicherheit-mit-symbol-fur-cloud-computing-protect-internetprotokoll-image558403534.html

IPsec-Banner Web-Symbol Vektordarstellung Konzept für Internet- und Schutz Netzwerksicherheit mit Symbol für Cloud-Computing, Protect, Internetprotokoll Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ipsec-banner-web-symbol-vektordarstellung-konzept-fur-internet-und-schutz-netzwerksicherheit-mit-symbol-fur-cloud-computing-protect-internetprotokoll-image558403534.htmlRF2RCDDBA–IPsec-Banner Web-Symbol Vektordarstellung Konzept für Internet- und Schutz Netzwerksicherheit mit Symbol für Cloud-Computing, Protect, Internetprotokoll

Writing Display Text Security ChecklistProtection of Data and System Guide on Internet Theft, Concept Means Protection of Data and System Guide o Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/writing-display-text-security-checklistprotection-of-data-and-system-guide-on-internet-theft-concept-means-protection-of-data-and-system-guide-o-image548071382.html

Writing Display Text Security ChecklistProtection of Data and System Guide on Internet Theft, Concept Means Protection of Data and System Guide o Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/writing-display-text-security-checklistprotection-of-data-and-system-guide-on-internet-theft-concept-means-protection-of-data-and-system-guide-o-image548071382.htmlRF2PRJPHX–Writing Display Text Security ChecklistProtection of Data and System Guide on Internet Theft, Concept Means Protection of Data and System Guide o

Allgemeiner Schlüssel auf der Festplatte platter - als visuelle Metapher zur Verschlüsselung der Daten, die Datensicherheit, den Zugang, die Berechtigung Zugriff, Server sperren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-allgemeiner-schlussel-auf-der-festplatte-platter-als-visuelle-metapher-zur-verschlusselung-der-daten-die-datensicherheit-den-zugang-die-berechtigung-zugriff-server-sperren-94620107.html

Allgemeiner Schlüssel auf der Festplatte platter - als visuelle Metapher zur Verschlüsselung der Daten, die Datensicherheit, den Zugang, die Berechtigung Zugriff, Server sperren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-allgemeiner-schlussel-auf-der-festplatte-platter-als-visuelle-metapher-zur-verschlusselung-der-daten-die-datensicherheit-den-zugang-die-berechtigung-zugriff-server-sperren-94620107.htmlRMFDX8WF–Allgemeiner Schlüssel auf der Festplatte platter - als visuelle Metapher zur Verschlüsselung der Daten, die Datensicherheit, den Zugang, die Berechtigung Zugriff, Server sperren.

Mann präsentiert Datensicherheitstechnologien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-prasentiert-datensicherheitstechnologien-image597209478.html

Mann präsentiert Datensicherheitstechnologien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-prasentiert-datensicherheitstechnologien-image597209478.htmlRF2WKH6NX–Mann präsentiert Datensicherheitstechnologien

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image245201481.html

Konzept der Gesichtserkennung Software und Hardware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-gesichtserkennung-software-und-hardware-image245201481.htmlRFT6WTYN–Konzept der Gesichtserkennung Software und Hardware

Mann im Internet surfen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mann-im-internet-surfen-161730976.html

Mann im Internet surfen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mann-im-internet-surfen-161730976.htmlRFKB3DE8–Mann im Internet surfen.

Fingerabdruck-biometrischer Schaltungsschlüssel zur Identifizierung auf Hardware- und Software-Informationssystem. Abstrakter futuristischer Technologiehintergrund. Vektor-il Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fingerabdruck-biometrischer-schaltungsschlussel-zur-identifizierung-auf-hardware-und-software-informationssystem-abstrakter-futuristischer-technologiehintergrund-vektor-il-image438045649.html

Fingerabdruck-biometrischer Schaltungsschlüssel zur Identifizierung auf Hardware- und Software-Informationssystem. Abstrakter futuristischer Technologiehintergrund. Vektor-il Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fingerabdruck-biometrischer-schaltungsschlussel-zur-identifizierung-auf-hardware-und-software-informationssystem-abstrakter-futuristischer-technologiehintergrund-vektor-il-image438045649.htmlRF2GCJKKD–Fingerabdruck-biometrischer Schaltungsschlüssel zur Identifizierung auf Hardware- und Software-Informationssystem. Abstrakter futuristischer Technologiehintergrund. Vektor-il

Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey5-security-key-mit-nfc-zu-einem-smartphone-herzustellen-image329826962.html

Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey5-security-key-mit-nfc-zu-einem-smartphone-herzustellen-image329826962.htmlRM2A4GWJA–Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen

Passcode-Key-Generator zum Erstellen von sicheren Passwort-Codes im online-Banking und andere sichere websites Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-passcode-key-generator-zum-erstellen-von-sicheren-passwort-codes-im-online-banking-und-andere-sichere-websites-74663576.html

Passcode-Key-Generator zum Erstellen von sicheren Passwort-Codes im online-Banking und andere sichere websites Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-passcode-key-generator-zum-erstellen-von-sicheren-passwort-codes-im-online-banking-und-andere-sichere-websites-74663576.htmlRFE9D648–Passcode-Key-Generator zum Erstellen von sicheren Passwort-Codes im online-Banking und andere sichere websites

Fingerabdruck-Grafik Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fingerabdruck-grafik-image269602081.html

Fingerabdruck-Grafik Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fingerabdruck-grafik-image269602081.htmlRFWJHC5N–Fingerabdruck-Grafik

Grüne interne Festplatte zum Speichern von Informationen auf Blumenbeeten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/grune-interne-festplatte-zum-speichern-von-informationen-auf-blumenbeeten-image571610254.html

Grüne interne Festplatte zum Speichern von Informationen auf Blumenbeeten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/grune-interne-festplatte-zum-speichern-von-informationen-auf-blumenbeeten-image571610254.htmlRF2T5Y2KX–Grüne interne Festplatte zum Speichern von Informationen auf Blumenbeeten