Zwei faktor authentifizierung Stockfotos & Bilder

(1,559)zwei faktor authentifizierung-Stockvideoclips ansehenSchnellfilter:

Zwei faktor authentifizierung Stockfotos & Bilder

Apple Iphone XS Space Grauer Bildschirm mit Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/apple-iphone-xs-space-grauer-bildschirm-mit-zwei-faktor-authentifizierung-image244918548.html

Apple Iphone XS Space Grauer Bildschirm mit Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/apple-iphone-xs-space-grauer-bildschirm-mit-zwei-faktor-authentifizierung-image244918548.htmlRFT6D030–Apple Iphone XS Space Grauer Bildschirm mit Zwei-Faktor-Authentifizierung

Kennwort für den anfordernden und Sicherheits-Token, die Darstellung von zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-kennwort-fur-den-anfordernden-und-sicherheits-token-die-darstellung-von-zwei-faktor-authentifizierung-27443045.html

Kennwort für den anfordernden und Sicherheits-Token, die Darstellung von zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-kennwort-fur-den-anfordernden-und-sicherheits-token-die-darstellung-von-zwei-faktor-authentifizierung-27443045.htmlRFBGJ3TN–Kennwort für den anfordernden und Sicherheits-Token, die Darstellung von zwei-Faktor-Authentifizierung

Zwei-Faktor-Authentifizierung-Konzept auf weißem Hintergrund mit Schlössern und Netzwerkkabel Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-faktor-authentifizierung-konzept-auf-weissem-hintergrund-mit-schlossern-und-netzwerkkabel-91675961.html

Zwei-Faktor-Authentifizierung-Konzept auf weißem Hintergrund mit Schlössern und Netzwerkkabel Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-faktor-authentifizierung-konzept-auf-weissem-hintergrund-mit-schlossern-und-netzwerkkabel-91675961.htmlRFF945HD–Zwei-Faktor-Authentifizierung-Konzept auf weißem Hintergrund mit Schlössern und Netzwerkkabel

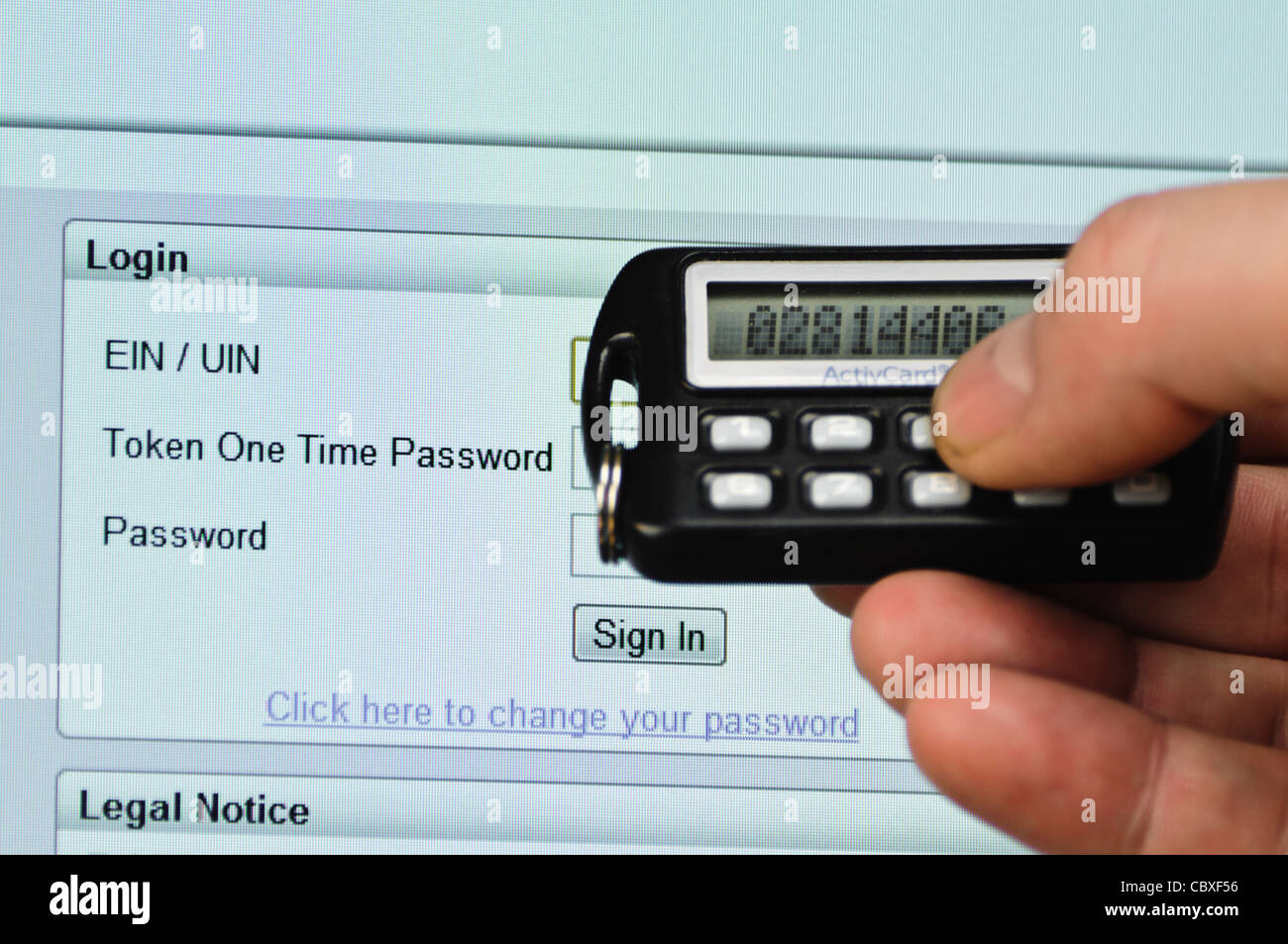

Der Mensch nutzt SecureID Token in eine Website benötigen eine Benutzer-ID, Kennwort und Passwort einloggen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-mensch-nutzt-secureid-token-in-eine-website-benotigen-eine-benutzer-id-kennwort-und-passwort-einloggen-41764610.html

Der Mensch nutzt SecureID Token in eine Website benötigen eine Benutzer-ID, Kennwort und Passwort einloggen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-mensch-nutzt-secureid-token-in-eine-website-benotigen-eine-benutzer-id-kennwort-und-passwort-einloggen-41764610.htmlRMCBXF56–Der Mensch nutzt SecureID Token in eine Website benötigen eine Benutzer-ID, Kennwort und Passwort einloggen

Google Authenticator App-Symbol auf dem Apple iPhone-Bildschirm. Google Authenticator generiert 2-Schritte-Verifizierungscodes auf dem Telefon für eine höhere Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/google-authenticator-app-symbol-auf-dem-apple-iphone-bildschirm-google-authenticator-generiert-2-schritte-verifizierungscodes-auf-dem-telefon-fur-eine-hohere-sicherheit-image401954004.html

Google Authenticator App-Symbol auf dem Apple iPhone-Bildschirm. Google Authenticator generiert 2-Schritte-Verifizierungscodes auf dem Telefon für eine höhere Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/google-authenticator-app-symbol-auf-dem-apple-iphone-bildschirm-google-authenticator-generiert-2-schritte-verifizierungscodes-auf-dem-telefon-fur-eine-hohere-sicherheit-image401954004.htmlRF2E9XGC4–Google Authenticator App-Symbol auf dem Apple iPhone-Bildschirm. Google Authenticator generiert 2-Schritte-Verifizierungscodes auf dem Telefon für eine höhere Sicherheit.

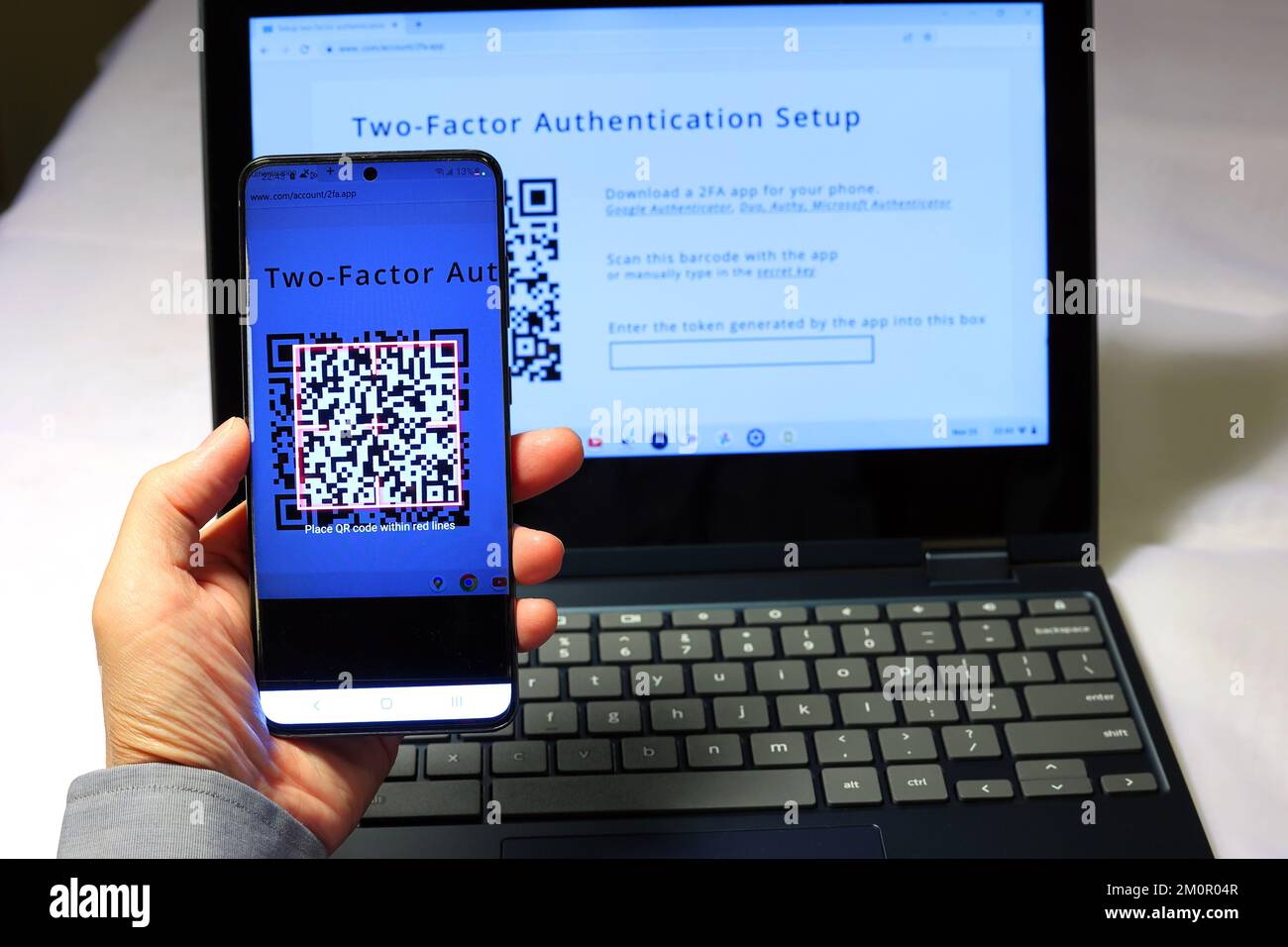

Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-scannt-einen-qr-code-mit-der-google-authenticator-app-auf-ihrem-smartphone-um-eine-zwei-faktor-authentifizierung-2fa-fur-sichere-anmeldungen-einzurichten-image499605703.html

Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-scannt-einen-qr-code-mit-der-google-authenticator-app-auf-ihrem-smartphone-um-eine-zwei-faktor-authentifizierung-2fa-fur-sichere-anmeldungen-einzurichten-image499605703.htmlRM2M0R04R–Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten

Mit der Hand würfeln und die Abkürzung 1FA (One-Factor-Authentifizierung) in 2FA (zwei-Faktor-Authentifizierung) ändern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mit-der-hand-wurfeln-und-die-abkurzung-1fa-one-factor-authentifizierung-in-2fa-zwei-faktor-authentifizierung-andern-image574394357.html

Mit der Hand würfeln und die Abkürzung 1FA (One-Factor-Authentifizierung) in 2FA (zwei-Faktor-Authentifizierung) ändern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mit-der-hand-wurfeln-und-die-abkurzung-1fa-one-factor-authentifizierung-in-2fa-zwei-faktor-authentifizierung-andern-image574394357.htmlRF2TADWT5–Mit der Hand würfeln und die Abkürzung 1FA (One-Factor-Authentifizierung) in 2FA (zwei-Faktor-Authentifizierung) ändern.

Brasilianische Frau mit Kreditkarte und Smartphone, die einen Laptop für Online-Shopping zu Hause verwendet. OTP, zwei-Faktor-Authentifizierung, Pix und Token für die Online-Bezahlung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/brasilianische-frau-mit-kreditkarte-und-smartphone-die-einen-laptop-fur-online-shopping-zu-hause-verwendet-otp-zwei-faktor-authentifizierung-pix-und-token-fur-die-online-bezahlung-image483332614.html

Brasilianische Frau mit Kreditkarte und Smartphone, die einen Laptop für Online-Shopping zu Hause verwendet. OTP, zwei-Faktor-Authentifizierung, Pix und Token für die Online-Bezahlung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/brasilianische-frau-mit-kreditkarte-und-smartphone-die-einen-laptop-fur-online-shopping-zu-hause-verwendet-otp-zwei-faktor-authentifizierung-pix-und-token-fur-die-online-bezahlung-image483332614.htmlRF2K29KK2–Brasilianische Frau mit Kreditkarte und Smartphone, die einen Laptop für Online-Shopping zu Hause verwendet. OTP, zwei-Faktor-Authentifizierung, Pix und Token für die Online-Bezahlung.

PARIS, Frankreich - 5 November 2017: die Zwei-Faktor-Authentifizierung auf dem neuesten iphone X XS von Apple Computer Meldung auf dem Bildschirm - Sicherheit und Vertraulichkeit der Daten im Telefon Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/paris-frankreich-5-november-2017-die-zwei-faktor-authentifizierung-auf-dem-neuesten-iphone-x-xs-von-apple-computer-meldung-auf-dem-bildschirm-sicherheit-und-vertraulichkeit-der-daten-im-telefon-image236226167.html

PARIS, Frankreich - 5 November 2017: die Zwei-Faktor-Authentifizierung auf dem neuesten iphone X XS von Apple Computer Meldung auf dem Bildschirm - Sicherheit und Vertraulichkeit der Daten im Telefon Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/paris-frankreich-5-november-2017-die-zwei-faktor-authentifizierung-auf-dem-neuesten-iphone-x-xs-von-apple-computer-meldung-auf-dem-bildschirm-sicherheit-und-vertraulichkeit-der-daten-im-telefon-image236226167.htmlRFRM90TR–PARIS, Frankreich - 5 November 2017: die Zwei-Faktor-Authentifizierung auf dem neuesten iphone X XS von Apple Computer Meldung auf dem Bildschirm - Sicherheit und Vertraulichkeit der Daten im Telefon

Zwei-faktor-Authentifizierung in Sicherheit anmelden. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-faktor-authentifizierung-in-sicherheit-anmelden-51730334.html

Zwei-faktor-Authentifizierung in Sicherheit anmelden. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-faktor-authentifizierung-in-sicherheit-anmelden-51730334.htmlRMD04EFX–Zwei-faktor-Authentifizierung in Sicherheit anmelden.

Zwei-Faktor-Authentifizierung Online-Karte Mobiltelefon Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-online-karte-mobiltelefon-image475934693.html

Zwei-Faktor-Authentifizierung Online-Karte Mobiltelefon Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-online-karte-mobiltelefon-image475934693.htmlRF2JJ8KFH–Zwei-Faktor-Authentifizierung Online-Karte Mobiltelefon

Ein Kartenleser / Authentifikator mit zwei-Faktor-Authentifizierung mit einem Chip und PIN-Karte für den sicheren Zugriff auf Nationwide Building Society Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-kartenleser-authentifikator-mit-zwei-faktor-authentifizierung-mit-einem-chip-und-pin-karte-fur-den-sicheren-zugriff-auf-nationwide-building-society-image361463423.html

Ein Kartenleser / Authentifikator mit zwei-Faktor-Authentifizierung mit einem Chip und PIN-Karte für den sicheren Zugriff auf Nationwide Building Society Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-kartenleser-authentifikator-mit-zwei-faktor-authentifizierung-mit-einem-chip-und-pin-karte-fur-den-sicheren-zugriff-auf-nationwide-building-society-image361463423.htmlRF2C0227Y–Ein Kartenleser / Authentifikator mit zwei-Faktor-Authentifizierung mit einem Chip und PIN-Karte für den sicheren Zugriff auf Nationwide Building Society

Mann dreht den Code-Knopf zur Überprüfung, um die zwei-Faktor-Authentifizierung abzuschließen, 2FA. Zusammengesetztes Bild zwischen einer Handfotografie und einem 3D Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-dreht-den-code-knopf-zur-uberprufung-um-die-zwei-faktor-authentifizierung-abzuschliessen-2fa-zusammengesetztes-bild-zwischen-einer-handfotografie-und-einem-3d-hintergrund-image486883383.html

Mann dreht den Code-Knopf zur Überprüfung, um die zwei-Faktor-Authentifizierung abzuschließen, 2FA. Zusammengesetztes Bild zwischen einer Handfotografie und einem 3D Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-dreht-den-code-knopf-zur-uberprufung-um-die-zwei-faktor-authentifizierung-abzuschliessen-2fa-zusammengesetztes-bild-zwischen-einer-handfotografie-und-einem-3d-hintergrund-image486883383.htmlRF2K83CM7–Mann dreht den Code-Knopf zur Überprüfung, um die zwei-Faktor-Authentifizierung abzuschließen, 2FA. Zusammengesetztes Bild zwischen einer Handfotografie und einem 3D Hintergrund.

Smartphone mit Microsoft Authenticator App, um Benutzern die Anmeldung mit zwei-Faktor-Authentifizierung zu ermöglichen. Kanada, Alberta. Januar 18, 2021 Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-mit-microsoft-authenticator-app-um-benutzern-die-anmeldung-mit-zwei-faktor-authentifizierung-zu-ermoglichen-kanada-alberta-januar-18-2021-image398012967.html

Smartphone mit Microsoft Authenticator App, um Benutzern die Anmeldung mit zwei-Faktor-Authentifizierung zu ermöglichen. Kanada, Alberta. Januar 18, 2021 Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-mit-microsoft-authenticator-app-um-benutzern-die-anmeldung-mit-zwei-faktor-authentifizierung-zu-ermoglichen-kanada-alberta-januar-18-2021-image398012967.htmlRF2E3F1GR–Smartphone mit Microsoft Authenticator App, um Benutzern die Anmeldung mit zwei-Faktor-Authentifizierung zu ermöglichen. Kanada, Alberta. Januar 18, 2021

Zwei-Faktor-Authentifizierung 2FA, Geschäftsmann mit Mobiltelefon und Laptop, um sich beim Online-Konto anzumelden, selektiver Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-2fa-geschaftsmann-mit-mobiltelefon-und-laptop-um-sich-beim-online-konto-anzumelden-selektiver-fokus-image598578444.html

Zwei-Faktor-Authentifizierung 2FA, Geschäftsmann mit Mobiltelefon und Laptop, um sich beim Online-Konto anzumelden, selektiver Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-2fa-geschaftsmann-mit-mobiltelefon-und-laptop-um-sich-beim-online-konto-anzumelden-selektiver-fokus-image598578444.htmlRF2WNRGWG–Zwei-Faktor-Authentifizierung 2FA, Geschäftsmann mit Mobiltelefon und Laptop, um sich beim Online-Konto anzumelden, selektiver Fokus

2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-laptop-computer-und-handy-app-2-stufige-authentifizierung-zwei-schritte-verifizierungscode-passwort-konzept-image490397224.html

2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-laptop-computer-und-handy-app-2-stufige-authentifizierung-zwei-schritte-verifizierungscode-passwort-konzept-image490397224.htmlRF2KDREJG–2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept.

Vancouver, KANADA - Feb 26 2023 : Blogpost "an Update on two-factor Authentication using SMS on Twitter" von Twitter Blog-Website auf einem iPhone Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vancouver-kanada-feb-26-2023-blogpost-an-update-on-two-factor-authentication-using-sms-on-twitter-von-twitter-blog-website-auf-einem-iphone-image537637182.html

Vancouver, KANADA - Feb 26 2023 : Blogpost "an Update on two-factor Authentication using SMS on Twitter" von Twitter Blog-Website auf einem iPhone Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vancouver-kanada-feb-26-2023-blogpost-an-update-on-two-factor-authentication-using-sms-on-twitter-von-twitter-blog-website-auf-einem-iphone-image537637182.htmlRF2P6KDKX–Vancouver, KANADA - Feb 26 2023 : Blogpost "an Update on two-factor Authentication using SMS on Twitter" von Twitter Blog-Website auf einem iPhone

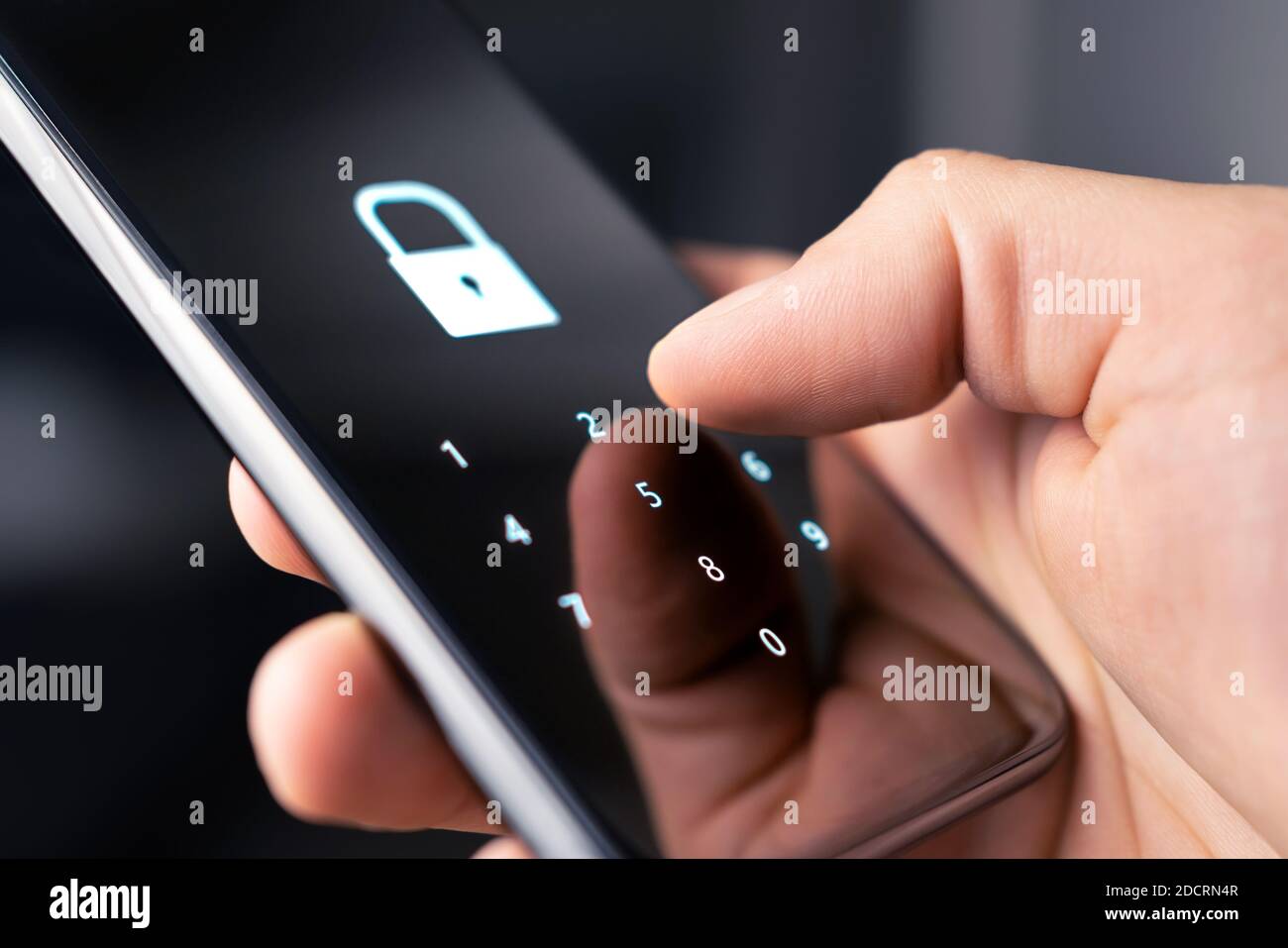

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image439067070.html

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image439067070.htmlRF2GE96EP–Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten.

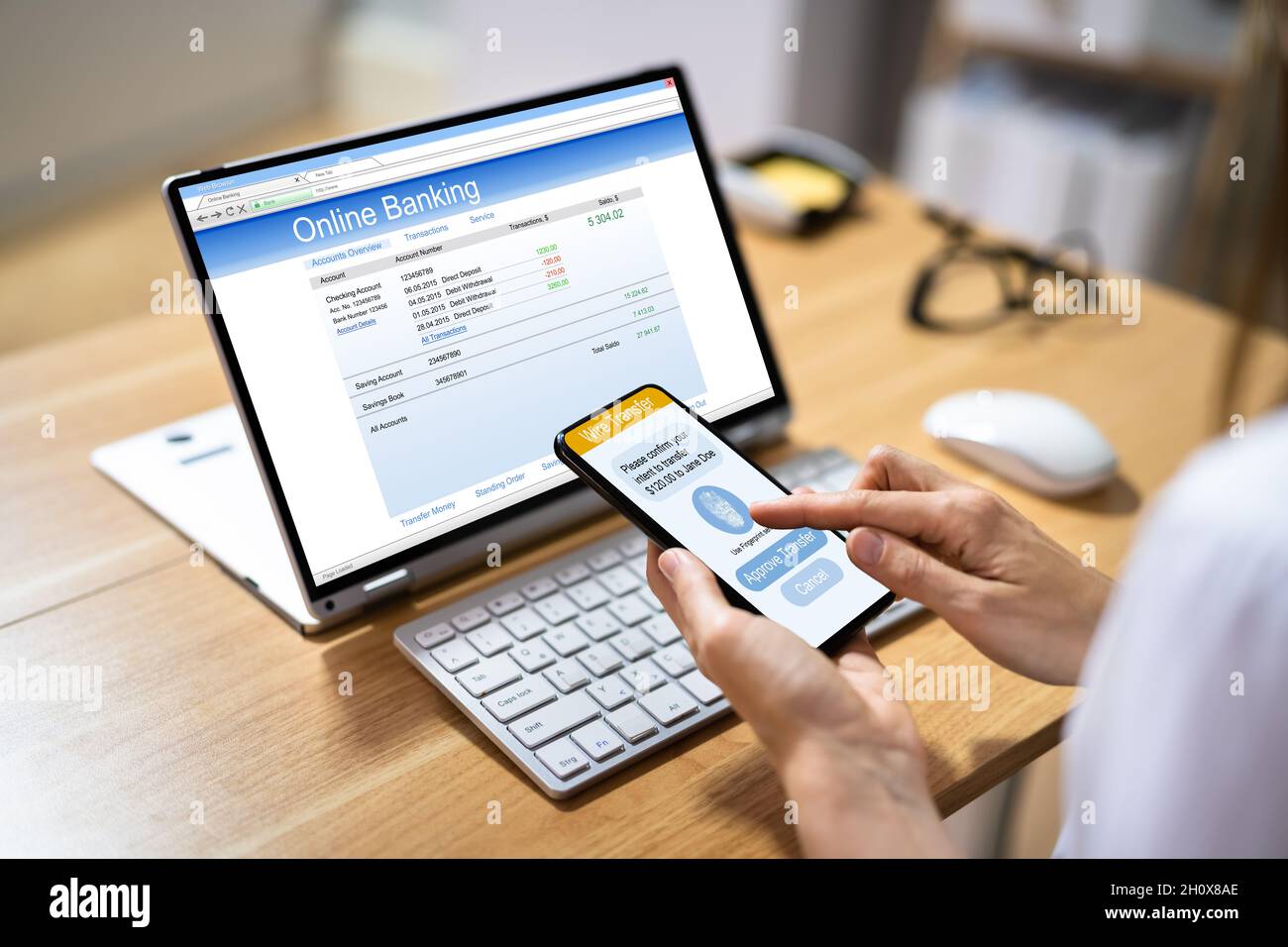

Online-Zwei-Faktor-Authentifizierung Für Überweisung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-fur-uberweisung-image412164762.html

Online-Zwei-Faktor-Authentifizierung Für Überweisung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-fur-uberweisung-image412164762.htmlRF2EXFMA2–Online-Zwei-Faktor-Authentifizierung Für Überweisung

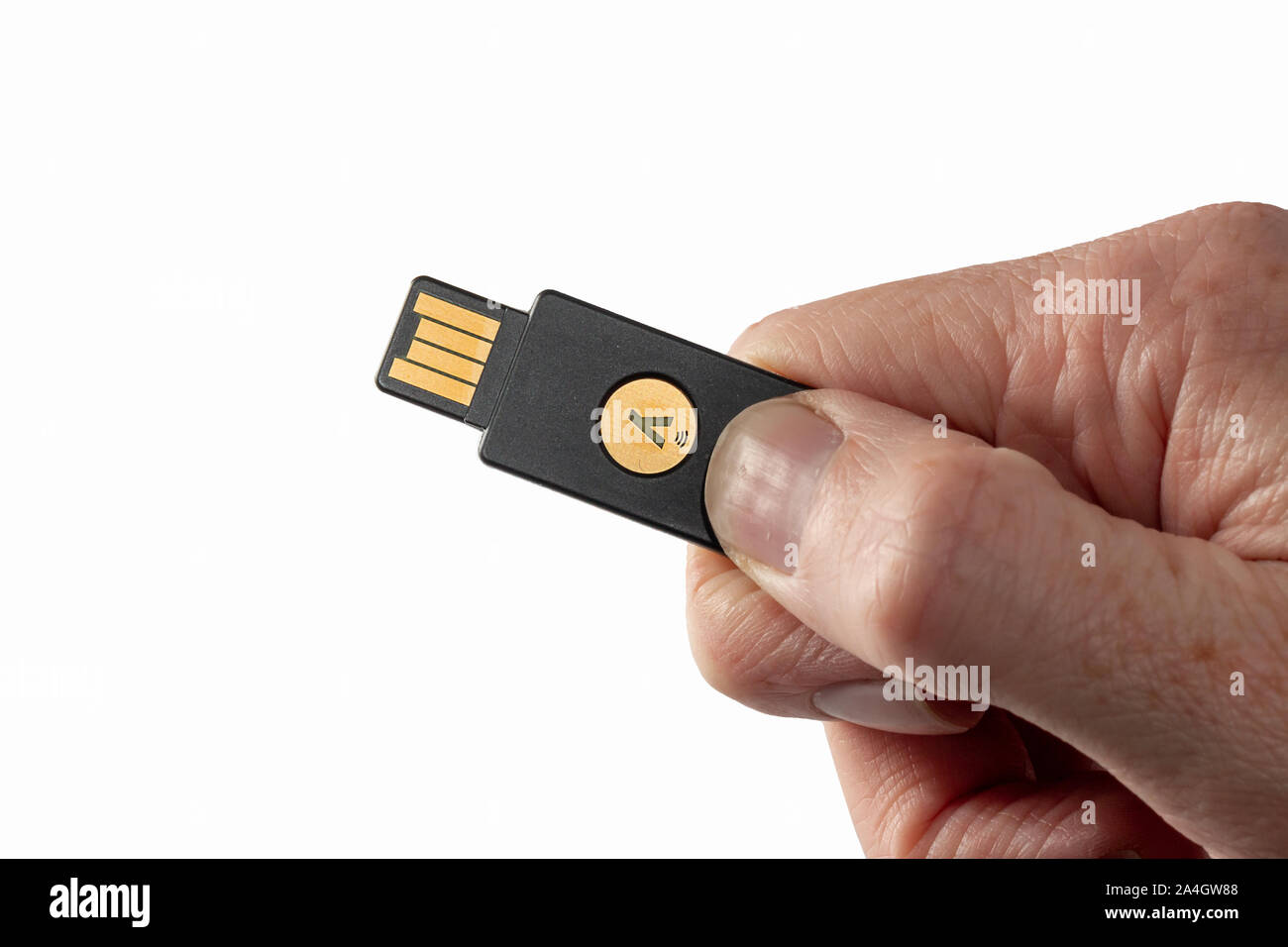

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826601.html

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826601.htmlRM2A4GW5D–Eine Yubikey 5 Hardware Security Key Authentifizierung

Man sitzt am Schreibtisch vor dem Computer und verwendet das Telefon für ein 2-Faktor-Authentifizierungskonzept konzeptionell 2FA 2 FA 2 Faktor zwei Faktor auth sichere Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/man-sitzt-am-schreibtisch-vor-dem-computer-und-verwendet-das-telefon-fur-ein-2-faktor-authentifizierungskonzept-konzeptionell-2fa-2-fa-2-faktor-zwei-faktor-auth-sichere-sicherheit-image348918104.html

Man sitzt am Schreibtisch vor dem Computer und verwendet das Telefon für ein 2-Faktor-Authentifizierungskonzept konzeptionell 2FA 2 FA 2 Faktor zwei Faktor auth sichere Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/man-sitzt-am-schreibtisch-vor-dem-computer-und-verwendet-das-telefon-fur-ein-2-faktor-authentifizierungskonzept-konzeptionell-2fa-2-fa-2-faktor-zwei-faktor-auth-sichere-sicherheit-image348918104.htmlRM2B7JGGT–Man sitzt am Schreibtisch vor dem Computer und verwendet das Telefon für ein 2-Faktor-Authentifizierungskonzept konzeptionell 2FA 2 FA 2 Faktor zwei Faktor auth sichere Sicherheit

Person mit Smartphone und Logo der Authentifizierungs-App Microsoft Authenticator vor der Website. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-mit-smartphone-und-logo-der-authentifizierungs-app-microsoft-authenticator-vor-der-website-schwerpunkt-auf-dem-display-des-telefons-image572884371.html

Person mit Smartphone und Logo der Authentifizierungs-App Microsoft Authenticator vor der Website. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-mit-smartphone-und-logo-der-authentifizierungs-app-microsoft-authenticator-vor-der-website-schwerpunkt-auf-dem-display-des-telefons-image572884371.htmlRF2T813T3–Person mit Smartphone und Logo der Authentifizierungs-App Microsoft Authenticator vor der Website. Schwerpunkt auf dem Display des Telefons.

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-secureid-token-sitzen-auf-einer-computertastatur-image572635118.html

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-secureid-token-sitzen-auf-einer-computertastatur-image572635118.htmlRF2T7HNX6–Zwei SecureID Token sitzen auf einer Computertastatur

Nanning, China - 18. November 2023. Microsoft Authenticator-App auf einem iPad. Microsoft Authenticator ist die zwei-Faktor-Authentifizierungs-App von Microsoft. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nanning-china-18-november-2023-microsoft-authenticator-app-auf-einem-ipad-microsoft-authenticator-ist-die-zwei-faktor-authentifizierungs-app-von-microsoft-image619159302.html

Nanning, China - 18. November 2023. Microsoft Authenticator-App auf einem iPad. Microsoft Authenticator ist die zwei-Faktor-Authentifizierungs-App von Microsoft. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nanning-china-18-november-2023-microsoft-authenticator-app-auf-einem-ipad-microsoft-authenticator-ist-die-zwei-faktor-authentifizierungs-app-von-microsoft-image619159302.htmlRF2XY9406–Nanning, China - 18. November 2023. Microsoft Authenticator-App auf einem iPad. Microsoft Authenticator ist die zwei-Faktor-Authentifizierungs-App von Microsoft.

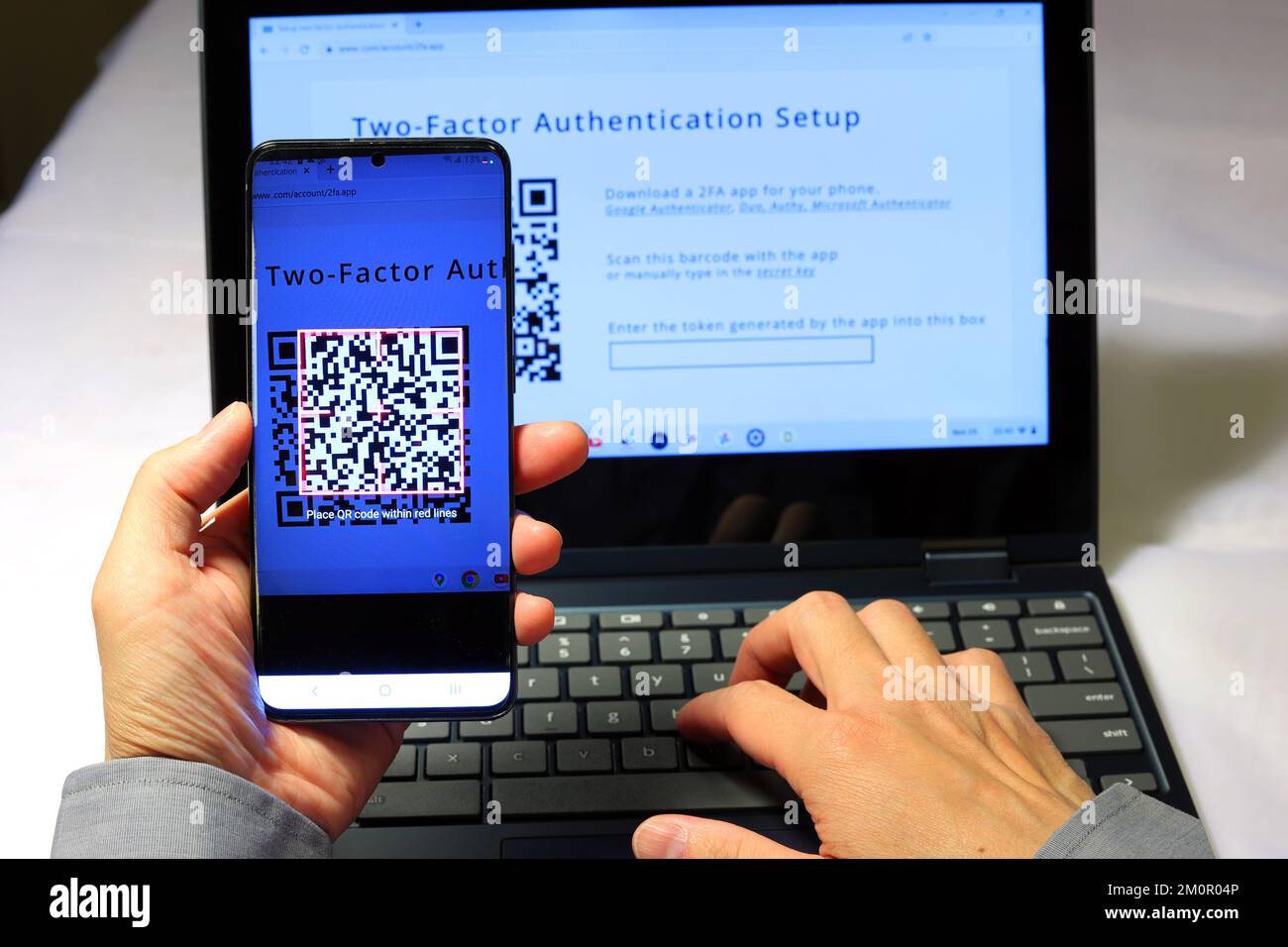

Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-scannt-einen-qr-code-mit-der-google-authenticator-app-auf-ihrem-smartphone-um-eine-zwei-faktor-authentifizierung-2fa-fur-sichere-anmeldungen-einzurichten-image499605702.html

Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-scannt-einen-qr-code-mit-der-google-authenticator-app-auf-ihrem-smartphone-um-eine-zwei-faktor-authentifizierung-2fa-fur-sichere-anmeldungen-einzurichten-image499605702.htmlRM2M0R04P–Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten

Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rottweil-deutschland-september-2021-ein-mann-halt-sein-smartphone-zur-zwei-faktor-authentifizierung-wahrend-ein-laptop-bildschirm-verschiedene-zahlungsmethoden-anzeigt-kredit-silas-steindpaalamy-live-nachrichten-image441855035.html

Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rottweil-deutschland-september-2021-ein-mann-halt-sein-smartphone-zur-zwei-faktor-authentifizierung-wahrend-ein-laptop-bildschirm-verschiedene-zahlungsmethoden-anzeigt-kredit-silas-steindpaalamy-live-nachrichten-image441855035.htmlRM2GJT6GY–Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten

Online-Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-image547880537.html

Online-Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-image547880537.htmlRF2PRA361–Online-Zwei-Faktor-Authentifizierung

2FA-zwei-Faktor-Authentifizierung auf grünem Schlüssel der metallischen Tastatur geschrieben. Drücken Sie die Taste mit dem Finger Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-grunem-schlussel-der-metallischen-tastatur-geschrieben-drucken-sie-die-taste-mit-dem-finger-image367839442.html

2FA-zwei-Faktor-Authentifizierung auf grünem Schlüssel der metallischen Tastatur geschrieben. Drücken Sie die Taste mit dem Finger Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-grunem-schlussel-der-metallischen-tastatur-geschrieben-drucken-sie-die-taste-mit-dem-finger-image367839442.htmlRF2CACEXX–2FA-zwei-Faktor-Authentifizierung auf grünem Schlüssel der metallischen Tastatur geschrieben. Drücken Sie die Taste mit dem Finger

Betrüger hält, Smartphone, rissen die Zwei-Faktor-Authentifizierung, stiehlt Geld online Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-betruger-halt-smartphone-rissen-die-zwei-faktor-authentifizierung-stiehlt-geld-online-176182950.html

Betrüger hält, Smartphone, rissen die Zwei-Faktor-Authentifizierung, stiehlt Geld online Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-betruger-halt-smartphone-rissen-die-zwei-faktor-authentifizierung-stiehlt-geld-online-176182950.htmlRFM6HR46–Betrüger hält, Smartphone, rissen die Zwei-Faktor-Authentifizierung, stiehlt Geld online

Zwei-Faktor-Authentifizierung Online-Karte Mobiltelefon Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-online-karte-mobiltelefon-image475934308.html

Zwei-Faktor-Authentifizierung Online-Karte Mobiltelefon Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-online-karte-mobiltelefon-image475934308.htmlRF2JJ8K1T–Zwei-Faktor-Authentifizierung Online-Karte Mobiltelefon

Google Authenticator App-Symbol auf dem Apple iPhone-Bildschirm. Google Authenticator generiert 2-Schritte-Verifizierungscodes auf dem Telefon für eine höhere Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/google-authenticator-app-symbol-auf-dem-apple-iphone-bildschirm-google-authenticator-generiert-2-schritte-verifizierungscodes-auf-dem-telefon-fur-eine-hohere-sicherheit-image397936582.html

Google Authenticator App-Symbol auf dem Apple iPhone-Bildschirm. Google Authenticator generiert 2-Schritte-Verifizierungscodes auf dem Telefon für eine höhere Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/google-authenticator-app-symbol-auf-dem-apple-iphone-bildschirm-google-authenticator-generiert-2-schritte-verifizierungscodes-auf-dem-telefon-fur-eine-hohere-sicherheit-image397936582.htmlRF2E3BG4P–Google Authenticator App-Symbol auf dem Apple iPhone-Bildschirm. Google Authenticator generiert 2-Schritte-Verifizierungscodes auf dem Telefon für eine höhere Sicherheit.

Frau mit Smartphone-Schutz und zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz schützen Daten. Persönlicher Online-Datenschutz. Cyber-Hacker-Bedrohung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-mit-smartphone-schutz-und-zwei-faktor-authentifizierung-cybersicherheit-und-datenschutz-schutzen-daten-personlicher-online-datenschutz-cyber-hacker-bedrohung-image566042902.html

Frau mit Smartphone-Schutz und zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz schützen Daten. Persönlicher Online-Datenschutz. Cyber-Hacker-Bedrohung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-mit-smartphone-schutz-und-zwei-faktor-authentifizierung-cybersicherheit-und-datenschutz-schutzen-daten-personlicher-online-datenschutz-cyber-hacker-bedrohung-image566042902.htmlRF2RTWDDX–Frau mit Smartphone-Schutz und zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz schützen Daten. Persönlicher Online-Datenschutz. Cyber-Hacker-Bedrohung.

Zwei-Faktor-Authentifizierung. Glückliche schwarze Frau mit Smartphone und Laptop-Computer im Bett Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-gluckliche-schwarze-frau-mit-smartphone-und-laptop-computer-im-bett-image434671984.html

Zwei-Faktor-Authentifizierung. Glückliche schwarze Frau mit Smartphone und Laptop-Computer im Bett Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-gluckliche-schwarze-frau-mit-smartphone-und-laptop-computer-im-bett-image434671984.htmlRF2G750FC–Zwei-Faktor-Authentifizierung. Glückliche schwarze Frau mit Smartphone und Laptop-Computer im Bett

Online-Kontoüberprüfung Und -Übertragung Mithilfe Der Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-kontouberprufung-und-ubertragung-mithilfe-der-zwei-faktor-authentifizierung-image447173277.html

Online-Kontoüberprüfung Und -Übertragung Mithilfe Der Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-kontouberprufung-und-ubertragung-mithilfe-der-zwei-faktor-authentifizierung-image447173277.htmlRF2GYEE25–Online-Kontoüberprüfung Und -Übertragung Mithilfe Der Zwei-Faktor-Authentifizierung

2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Sichere ACC Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-laptop-computer-und-handy-app-2-stufige-authentifizierung-zwei-schritte-verifizierungscode-passwort-konzept-sichere-acc-image490392732.html

2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Sichere ACC Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-laptop-computer-und-handy-app-2-stufige-authentifizierung-zwei-schritte-verifizierungscode-passwort-konzept-sichere-acc-image490392732.htmlRF2KDR8X4–2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Sichere ACC

Vancouver, KANADA - Feb 26 2023 : Blogpost "an Update on two-factor Authentication using SMS on Twitter" von Twitter Blog-Website auf einem iPhone Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vancouver-kanada-feb-26-2023-blogpost-an-update-on-two-factor-authentication-using-sms-on-twitter-von-twitter-blog-website-auf-einem-iphone-image537636961.html

Vancouver, KANADA - Feb 26 2023 : Blogpost "an Update on two-factor Authentication using SMS on Twitter" von Twitter Blog-Website auf einem iPhone Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vancouver-kanada-feb-26-2023-blogpost-an-update-on-two-factor-authentication-using-sms-on-twitter-von-twitter-blog-website-auf-einem-iphone-image537636961.htmlRF2P6KDC1–Vancouver, KANADA - Feb 26 2023 : Blogpost "an Update on two-factor Authentication using SMS on Twitter" von Twitter Blog-Website auf einem iPhone

Sicherheitscode, Passwort oder Sperre für Mobiltelefone für persönliche Online-Privatsphäre und -Überprüfung. 2FA (zwei-Faktor-Authentifizierung) und Passcode für Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitscode-passwort-oder-sperre-fur-mobiltelefone-fur-personliche-online-privatsphare-und-uberprufung-2fa-zwei-faktor-authentifizierung-und-passcode-fur-daten-image386525463.html

Sicherheitscode, Passwort oder Sperre für Mobiltelefone für persönliche Online-Privatsphäre und -Überprüfung. 2FA (zwei-Faktor-Authentifizierung) und Passcode für Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitscode-passwort-oder-sperre-fur-mobiltelefone-fur-personliche-online-privatsphare-und-uberprufung-2fa-zwei-faktor-authentifizierung-und-passcode-fur-daten-image386525463.htmlRF2DCRN4R–Sicherheitscode, Passwort oder Sperre für Mobiltelefone für persönliche Online-Privatsphäre und -Überprüfung. 2FA (zwei-Faktor-Authentifizierung) und Passcode für Daten.

Online-Zwei-Faktor-Authentifizierung Für Überweisung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-fur-uberweisung-image448046886.html

Online-Zwei-Faktor-Authentifizierung Für Überweisung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-fur-uberweisung-image448046886.htmlRF2H0X8AE–Online-Zwei-Faktor-Authentifizierung Für Überweisung

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826603.html

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826603.htmlRM2A4GW5F–Eine Yubikey 5 Hardware Security Key Authentifizierung

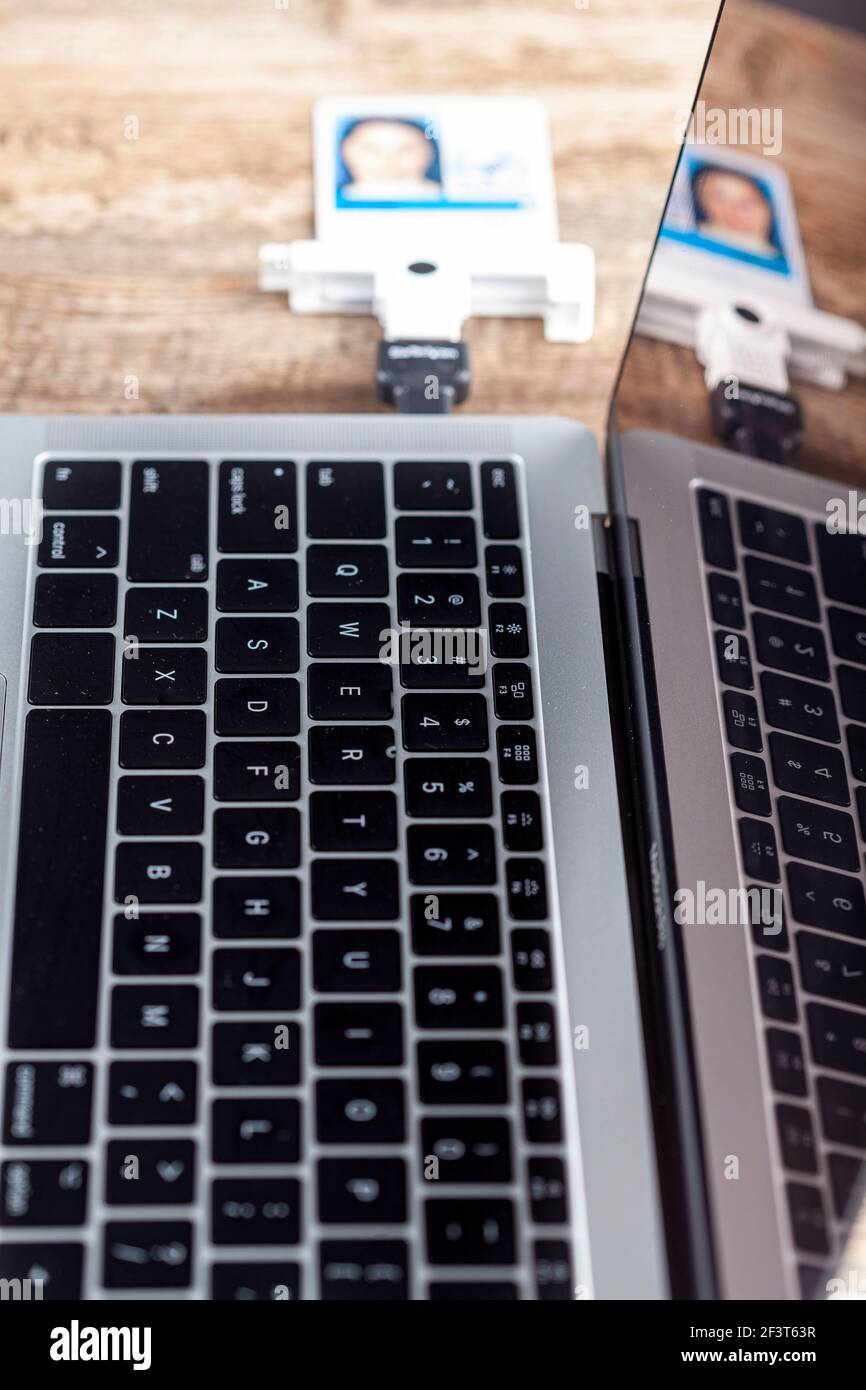

Eine PIV-Karte (Personal Identity Verification) wird verwendet, um sich bei einem Arbeitsplatzcomputer anzumelden. Die Karte, die einen Chip enthält, wird über das Auto am Laptop befestigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-piv-karte-personal-identity-verification-wird-verwendet-um-sich-bei-einem-arbeitsplatzcomputer-anzumelden-die-karte-die-einen-chip-enthalt-wird-uber-das-auto-am-laptop-befestigt-image415424181.html

Eine PIV-Karte (Personal Identity Verification) wird verwendet, um sich bei einem Arbeitsplatzcomputer anzumelden. Die Karte, die einen Chip enthält, wird über das Auto am Laptop befestigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-piv-karte-personal-identity-verification-wird-verwendet-um-sich-bei-einem-arbeitsplatzcomputer-anzumelden-die-karte-die-einen-chip-enthalt-wird-uber-das-auto-am-laptop-befestigt-image415424181.htmlRF2F3T5NW–Eine PIV-Karte (Personal Identity Verification) wird verwendet, um sich bei einem Arbeitsplatzcomputer anzumelden. Die Karte, die einen Chip enthält, wird über das Auto am Laptop befestigt

Smartphone mit Logo der Authentifizierungs-App Microsoft Authenticator vor der Unternehmenswebsite. Fokus auf der linken Seite des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-mit-logo-der-authentifizierungs-app-microsoft-authenticator-vor-der-unternehmenswebsite-fokus-auf-der-linken-seite-des-telefondisplays-image572884518.html

Smartphone mit Logo der Authentifizierungs-App Microsoft Authenticator vor der Unternehmenswebsite. Fokus auf der linken Seite des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-mit-logo-der-authentifizierungs-app-microsoft-authenticator-vor-der-unternehmenswebsite-fokus-auf-der-linken-seite-des-telefondisplays-image572884518.htmlRF2T8141A–Smartphone mit Logo der Authentifizierungs-App Microsoft Authenticator vor der Unternehmenswebsite. Fokus auf der linken Seite des Telefondisplays.

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-secureid-token-sitzen-auf-einer-computertastatur-image572635116.html

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-secureid-token-sitzen-auf-einer-computertastatur-image572635116.htmlRF2T7HNX4–Zwei SecureID Token sitzen auf einer Computertastatur

Ostersund, Schweden - Mars 16 2023: Microsoft Authenticator-App auf einem iPad. Microsoft Authenticator ist die zwei-Faktor-Authentifizierungsanwendung von Microsoft. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ostersund-schweden-mars-16-2023-microsoft-authenticator-app-auf-einem-ipad-microsoft-authenticator-ist-die-zwei-faktor-authentifizierungsanwendung-von-microsoft-image556688039.html

Ostersund, Schweden - Mars 16 2023: Microsoft Authenticator-App auf einem iPad. Microsoft Authenticator ist die zwei-Faktor-Authentifizierungsanwendung von Microsoft. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ostersund-schweden-mars-16-2023-microsoft-authenticator-app-auf-einem-ipad-microsoft-authenticator-ist-die-zwei-faktor-authentifizierungsanwendung-von-microsoft-image556688039.htmlRF2R9K97K–Ostersund, Schweden - Mars 16 2023: Microsoft Authenticator-App auf einem iPad. Microsoft Authenticator ist die zwei-Faktor-Authentifizierungsanwendung von Microsoft.

Zwei-Faktor-Authentifizierung oder 2FA-Konzept. Virtuelles Schlüsselsymbol beim Zugriff auf das Telefon mit Laptop zur Kennwortvalidierung, Identitätsüberprüfung, Cybersecuri Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-konzept-virtuelles-schlusselsymbol-beim-zugriff-auf-das-telefon-mit-laptop-zur-kennwortvalidierung-identitatsuberprufung-cybersecuri-image471847650.html

Zwei-Faktor-Authentifizierung oder 2FA-Konzept. Virtuelles Schlüsselsymbol beim Zugriff auf das Telefon mit Laptop zur Kennwortvalidierung, Identitätsüberprüfung, Cybersecuri Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-konzept-virtuelles-schlusselsymbol-beim-zugriff-auf-das-telefon-mit-laptop-zur-kennwortvalidierung-identitatsuberprufung-cybersecuri-image471847650.htmlRF2JBJEDP–Zwei-Faktor-Authentifizierung oder 2FA-Konzept. Virtuelles Schlüsselsymbol beim Zugriff auf das Telefon mit Laptop zur Kennwortvalidierung, Identitätsüberprüfung, Cybersecuri

Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rottweil-deutschland-september-2021-ein-mann-halt-sein-smartphone-zur-zwei-faktor-authentifizierung-wahrend-ein-laptop-bildschirm-verschiedene-zahlungsmethoden-anzeigt-kredit-silas-steindpaalamy-live-nachrichten-image441855222.html

Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rottweil-deutschland-september-2021-ein-mann-halt-sein-smartphone-zur-zwei-faktor-authentifizierung-wahrend-ein-laptop-bildschirm-verschiedene-zahlungsmethoden-anzeigt-kredit-silas-steindpaalamy-live-nachrichten-image441855222.htmlRM2GJT6RJ–Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten

Online-Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-image483245892.html

Online-Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-image483245892.htmlRF2K25N1T–Online-Zwei-Faktor-Authentifizierung

Zweistufige Authentifizierung. Verifizierungscode auf dem Smartphone-Bildschirm zur Identifikation für Online-Banking. Cybersicherheitstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zweistufige-authentifizierung-verifizierungscode-auf-dem-smartphone-bildschirm-zur-identifikation-fur-online-banking-cybersicherheitstechnologie-image568840872.html

Zweistufige Authentifizierung. Verifizierungscode auf dem Smartphone-Bildschirm zur Identifikation für Online-Banking. Cybersicherheitstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zweistufige-authentifizierung-verifizierungscode-auf-dem-smartphone-bildschirm-zur-identifikation-fur-online-banking-cybersicherheitstechnologie-image568840872.htmlRF2T1CX9C–Zweistufige Authentifizierung. Verifizierungscode auf dem Smartphone-Bildschirm zur Identifikation für Online-Banking. Cybersicherheitstechnologie

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590647509.html

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590647509.htmlRF2W8X8WW–Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren.

Wort-Cloud-Konzept mit zwei-Faktor-Authentifizierung auf weißem Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wort-cloud-konzept-mit-zwei-faktor-authentifizierung-auf-weissem-hintergrund-image511620634.html

Wort-Cloud-Konzept mit zwei-Faktor-Authentifizierung auf weißem Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wort-cloud-konzept-mit-zwei-faktor-authentifizierung-auf-weissem-hintergrund-image511620634.htmlRF2MMA99E–Wort-Cloud-Konzept mit zwei-Faktor-Authentifizierung auf weißem Hintergrund.

Brasilianische Frau mit Kreditkarte und Smartphone mit Laptop-Computer für Online-Shopping zu Hause. OTP, zwei-Faktor-Authentifizierung, Pix und Token für Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/brasilianische-frau-mit-kreditkarte-und-smartphone-mit-laptop-computer-fur-online-shopping-zu-hause-otp-zwei-faktor-authentifizierung-pix-und-token-fur-image460970100.html

Brasilianische Frau mit Kreditkarte und Smartphone mit Laptop-Computer für Online-Shopping zu Hause. OTP, zwei-Faktor-Authentifizierung, Pix und Token für Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/brasilianische-frau-mit-kreditkarte-und-smartphone-mit-laptop-computer-fur-online-shopping-zu-hause-otp-zwei-faktor-authentifizierung-pix-und-token-fur-image460970100.htmlRF2HNY01T–Brasilianische Frau mit Kreditkarte und Smartphone mit Laptop-Computer für Online-Shopping zu Hause. OTP, zwei-Faktor-Authentifizierung, Pix und Token für

Frauen verwenden Smartphone und Laptop als Schutz mit zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz. Persönlicher Online-Datenschutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frauen-verwenden-smartphone-und-laptop-als-schutz-mit-zwei-faktor-authentifizierung-cybersicherheit-und-datenschutz-personlicher-online-datenschutz-image574477316.html

Frauen verwenden Smartphone und Laptop als Schutz mit zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz. Persönlicher Online-Datenschutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frauen-verwenden-smartphone-und-laptop-als-schutz-mit-zwei-faktor-authentifizierung-cybersicherheit-und-datenschutz-personlicher-online-datenschutz-image574477316.htmlRF2TAHKK0–Frauen verwenden Smartphone und Laptop als Schutz mit zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz. Persönlicher Online-Datenschutz.

Positive schwarze Frau, die im Bett liegt und eine Textnachricht liest Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/positive-schwarze-frau-die-im-bett-liegt-und-eine-textnachricht-liest-image431541793.html

Positive schwarze Frau, die im Bett liegt und eine Textnachricht liest Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/positive-schwarze-frau-die-im-bett-liegt-und-eine-textnachricht-liest-image431541793.htmlRF2G22BXW–Positive schwarze Frau, die im Bett liegt und eine Textnachricht liest

Online-Kontoüberprüfung Und -Übertragung Mithilfe Der Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-kontouberprufung-und-ubertragung-mithilfe-der-zwei-faktor-authentifizierung-image447185616.html

Online-Kontoüberprüfung Und -Übertragung Mithilfe Der Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-kontouberprufung-und-ubertragung-mithilfe-der-zwei-faktor-authentifizierung-image447185616.htmlRF2GYF1PT–Online-Kontoüberprüfung Und -Übertragung Mithilfe Der Zwei-Faktor-Authentifizierung

Guilherand-Granges, Frankreich - 08. Februar 2021. Smartphone mit Microsoft Authenticator App-Logo. Zwei-Faktor-Authentifizierungsprogramm, das Adde bereitstellt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/guilherand-granges-frankreich-08-februar-2021-smartphone-mit-microsoft-authenticator-app-logo-zwei-faktor-authentifizierungsprogramm-das-adde-bereitstellt-image417624394.html

Guilherand-Granges, Frankreich - 08. Februar 2021. Smartphone mit Microsoft Authenticator App-Logo. Zwei-Faktor-Authentifizierungsprogramm, das Adde bereitstellt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/guilherand-granges-frankreich-08-februar-2021-smartphone-mit-microsoft-authenticator-app-logo-zwei-faktor-authentifizierungsprogramm-das-adde-bereitstellt-image417624394.htmlRF2F7CC4X–Guilherand-Granges, Frankreich - 08. Februar 2021. Smartphone mit Microsoft Authenticator App-Logo. Zwei-Faktor-Authentifizierungsprogramm, das Adde bereitstellt

Zwei Hexagon-Symbole symbolisieren die sichere Authetisierung vor einem Smartphone und Laptop Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-hexagon-symbole-symbolisieren-die-sichere-authetisierung-vor-einem-smartphone-und-laptop-image381328386.html

Zwei Hexagon-Symbole symbolisieren die sichere Authetisierung vor einem Smartphone und Laptop Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-hexagon-symbole-symbolisieren-die-sichere-authetisierung-vor-einem-smartphone-und-laptop-image381328386.htmlRF2D4B06X–Zwei Hexagon-Symbole symbolisieren die sichere Authetisierung vor einem Smartphone und Laptop

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image416404267.html

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image416404267.htmlRF2F5CRTY–Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten.

Online-Zwei-Faktor-Authentifizierung Für Überweisung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-fur-uberweisung-image444372062.html

Online-Zwei-Faktor-Authentifizierung Für Überweisung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-fur-uberweisung-image444372062.htmlRF2GPXW2P–Online-Zwei-Faktor-Authentifizierung Für Überweisung

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826680.html

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826680.htmlRM2A4GW88–Eine Yubikey 5 Hardware Security Key Authentifizierung

Eine PIV-Karte (Personal Identity Verification) wird verwendet, um sich bei einem Arbeitsplatzcomputer anzumelden. Die Karte, die einen Chip enthält, wird über das Auto am Laptop befestigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-piv-karte-personal-identity-verification-wird-verwendet-um-sich-bei-einem-arbeitsplatzcomputer-anzumelden-die-karte-die-einen-chip-enthalt-wird-uber-das-auto-am-laptop-befestigt-image415424056.html

Eine PIV-Karte (Personal Identity Verification) wird verwendet, um sich bei einem Arbeitsplatzcomputer anzumelden. Die Karte, die einen Chip enthält, wird über das Auto am Laptop befestigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-piv-karte-personal-identity-verification-wird-verwendet-um-sich-bei-einem-arbeitsplatzcomputer-anzumelden-die-karte-die-einen-chip-enthalt-wird-uber-das-auto-am-laptop-befestigt-image415424056.htmlRF2F3T5HC–Eine PIV-Karte (Personal Identity Verification) wird verwendet, um sich bei einem Arbeitsplatzcomputer anzumelden. Die Karte, die einen Chip enthält, wird über das Auto am Laptop befestigt

Person, die ein Mobiltelefon mit dem Logo der Authentifizierungs-App Microsoft Authenticator vor der Unternehmenswebseite hält. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-mobiltelefon-mit-dem-logo-der-authentifizierungs-app-microsoft-authenticator-vor-der-unternehmenswebseite-halt-schwerpunkt-auf-dem-display-des-telefons-image572884389.html

Person, die ein Mobiltelefon mit dem Logo der Authentifizierungs-App Microsoft Authenticator vor der Unternehmenswebseite hält. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-mobiltelefon-mit-dem-logo-der-authentifizierungs-app-microsoft-authenticator-vor-der-unternehmenswebseite-halt-schwerpunkt-auf-dem-display-des-telefons-image572884389.htmlRF2T813TN–Person, die ein Mobiltelefon mit dem Logo der Authentifizierungs-App Microsoft Authenticator vor der Unternehmenswebseite hält. Schwerpunkt auf dem Display des Telefons.

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-secureid-token-sitzen-auf-einer-computertastatur-41764608.html

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-secureid-token-sitzen-auf-einer-computertastatur-41764608.htmlRMCBXF54–Zwei SecureID Token sitzen auf einer Computertastatur

Ein isoliertes USB-Gerät mit einem Sicherheitsschlüssel wird für die zwei-Faktor-Authentifizierung verwendet, um Anmeldungen und Online-Autorisierung eine Sicherheitsebene hinzuzufügen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-isoliertes-usb-gerat-mit-einem-sicherheitsschlussel-wird-fur-die-zwei-faktor-authentifizierung-verwendet-um-anmeldungen-und-online-autorisierung-eine-sicherheitsebene-hinzuzufugen-image364856581.html

Ein isoliertes USB-Gerät mit einem Sicherheitsschlüssel wird für die zwei-Faktor-Authentifizierung verwendet, um Anmeldungen und Online-Autorisierung eine Sicherheitsebene hinzuzufügen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-isoliertes-usb-gerat-mit-einem-sicherheitsschlussel-wird-fur-die-zwei-faktor-authentifizierung-verwendet-um-anmeldungen-und-online-autorisierung-eine-sicherheitsebene-hinzuzufugen-image364856581.htmlRF2C5GJ85–Ein isoliertes USB-Gerät mit einem Sicherheitsschlüssel wird für die zwei-Faktor-Authentifizierung verwendet, um Anmeldungen und Online-Autorisierung eine Sicherheitsebene hinzuzufügen.

Zwei-Faktor-Authentifizierung oder 2FA-Konzept. Virtuelles Schlüsselsymbol beim Zugriff auf das Telefon mit Laptop zur Kennwortvalidierung, Identitätsüberprüfung, Cybersecuri Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-konzept-virtuelles-schlusselsymbol-beim-zugriff-auf-das-telefon-mit-laptop-zur-kennwortvalidierung-identitatsuberprufung-cybersecuri-image472321378.html

Zwei-Faktor-Authentifizierung oder 2FA-Konzept. Virtuelles Schlüsselsymbol beim Zugriff auf das Telefon mit Laptop zur Kennwortvalidierung, Identitätsüberprüfung, Cybersecuri Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-konzept-virtuelles-schlusselsymbol-beim-zugriff-auf-das-telefon-mit-laptop-zur-kennwortvalidierung-identitatsuberprufung-cybersecuri-image472321378.htmlRF2JCC2MJ–Zwei-Faktor-Authentifizierung oder 2FA-Konzept. Virtuelles Schlüsselsymbol beim Zugriff auf das Telefon mit Laptop zur Kennwortvalidierung, Identitätsüberprüfung, Cybersecuri

Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rottweil-deutschland-september-2021-ein-mann-halt-sein-smartphone-zur-zwei-faktor-authentifizierung-wahrend-ein-laptop-bildschirm-verschiedene-zahlungsmethoden-anzeigt-kredit-silas-steindpaalamy-live-nachrichten-image441855051.html

Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rottweil-deutschland-september-2021-ein-mann-halt-sein-smartphone-zur-zwei-faktor-authentifizierung-wahrend-ein-laptop-bildschirm-verschiedene-zahlungsmethoden-anzeigt-kredit-silas-steindpaalamy-live-nachrichten-image441855051.htmlRM2GJT6HF–Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten

Zweistufige Online-Bank-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zweistufige-online-bank-authentifizierung-image483253624.html

Zweistufige Online-Bank-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zweistufige-online-bank-authentifizierung-image483253624.htmlRF2K262X0–Zweistufige Online-Bank-Authentifizierung

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image504517469.html

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image504517469.htmlRF2M8PN51–Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten.

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590645138.html

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590645138.htmlRF2W8X5W6–Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren.

Google Authenticator-App auf dem Smartphone Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/google-authenticator-app-auf-dem-smartphone-image424581050.html

Google Authenticator-App auf dem Smartphone Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/google-authenticator-app-auf-dem-smartphone-image424581050.htmlRM2FJN9CX–Google Authenticator-App auf dem Smartphone

---- Blick auf einen Apple Store in Peking, China, 20. Juni 2018. US-basierten Apple Inc dringend empfohlen sein Gerät Benutzer in China zwei-Faktor aktivieren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blick-auf-einen-apple-store-in-peking-china-20-juni-2018-us-basierten-apple-inc-dringend-empfohlen-sein-gerat-benutzer-in-china-zwei-faktor-aktivieren-image261903365.html

---- Blick auf einen Apple Store in Peking, China, 20. Juni 2018. US-basierten Apple Inc dringend empfohlen sein Gerät Benutzer in China zwei-Faktor aktivieren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blick-auf-einen-apple-store-in-peking-china-20-juni-2018-us-basierten-apple-inc-dringend-empfohlen-sein-gerat-benutzer-in-china-zwei-faktor-aktivieren-image261903365.htmlRMW62MBH–---- Blick auf einen Apple Store in Peking, China, 20. Juni 2018. US-basierten Apple Inc dringend empfohlen sein Gerät Benutzer in China zwei-Faktor aktivieren

Draufsicht des Smartphones mit zwei-Faktor-Authentifizierung zum Schutz von Informationen auf dem Bildschirm. Cybersicherheit und Datenschutz. PIN-Code. Cyber-Hacker Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/draufsicht-des-smartphones-mit-zwei-faktor-authentifizierung-zum-schutz-von-informationen-auf-dem-bildschirm-cybersicherheit-und-datenschutz-pin-code-cyber-hacker-image574972351.html

Draufsicht des Smartphones mit zwei-Faktor-Authentifizierung zum Schutz von Informationen auf dem Bildschirm. Cybersicherheit und Datenschutz. PIN-Code. Cyber-Hacker Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/draufsicht-des-smartphones-mit-zwei-faktor-authentifizierung-zum-schutz-von-informationen-auf-dem-bildschirm-cybersicherheit-und-datenschutz-pin-code-cyber-hacker-image574972351.htmlRF2TBC72R–Draufsicht des Smartphones mit zwei-Faktor-Authentifizierung zum Schutz von Informationen auf dem Bildschirm. Cybersicherheit und Datenschutz. PIN-Code. Cyber-Hacker

Smartphone-Schutz mit zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz im digitalen Bereich Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-schutz-mit-zwei-faktor-authentifizierung-cybersicherheit-und-datenschutz-im-digitalen-bereich-image439546290.html

Smartphone-Schutz mit zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz im digitalen Bereich Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-schutz-mit-zwei-faktor-authentifizierung-cybersicherheit-und-datenschutz-im-digitalen-bereich-image439546290.htmlRF2GF31NP–Smartphone-Schutz mit zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz im digitalen Bereich

Online-Kontoüberprüfung Und -Übertragung Mithilfe Der Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-kontouberprufung-und-ubertragung-mithilfe-der-zwei-faktor-authentifizierung-image447173297.html

Online-Kontoüberprüfung Und -Übertragung Mithilfe Der Zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-kontouberprufung-und-ubertragung-mithilfe-der-zwei-faktor-authentifizierung-image447173297.htmlRF2GYEE2W–Online-Kontoüberprüfung Und -Übertragung Mithilfe Der Zwei-Faktor-Authentifizierung

Starkes, aus Stahl kodiertes Schloss, Vorhängeschloss auf einer schwarzen Laptop-Tastatur, Makro, IT-Sicherheitsrichtlinien für die Großaufnahme, Verwaltung von Passwortcodes, Kontosicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/starkes-aus-stahl-kodiertes-schloss-vorhangeschloss-auf-einer-schwarzen-laptop-tastatur-makro-it-sicherheitsrichtlinien-fur-die-grossaufnahme-verwaltung-von-passwortcodes-kontosicherheit-image352062897.html

Starkes, aus Stahl kodiertes Schloss, Vorhängeschloss auf einer schwarzen Laptop-Tastatur, Makro, IT-Sicherheitsrichtlinien für die Großaufnahme, Verwaltung von Passwortcodes, Kontosicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/starkes-aus-stahl-kodiertes-schloss-vorhangeschloss-auf-einer-schwarzen-laptop-tastatur-makro-it-sicherheitsrichtlinien-fur-die-grossaufnahme-verwaltung-von-passwortcodes-kontosicherheit-image352062897.htmlRF2BCNRPW–Starkes, aus Stahl kodiertes Schloss, Vorhängeschloss auf einer schwarzen Laptop-Tastatur, Makro, IT-Sicherheitsrichtlinien für die Großaufnahme, Verwaltung von Passwortcodes, Kontosicherheit

Moskau, Russland. 20. Mai 2023. Ein junger Mann überprüft Ihr Telefon in der Nähe des VKontakte Social Network Ständer mit Sicherheitsinformationen für die Benutzer sozialer Netzwerke im Gorky Park in Moskau, Russland. Der Stand spricht über die Möglichkeit, zwei-Faktor-Identifikation für Autorisierungsbenutzer auf dem Vkontakte-Portal zu verbinden. Auf dem rechten Banner steht „Überprüfen Sie die Sicherheit Ihres Profils“. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/moskau-russland-20-mai-2023-ein-junger-mann-uberpruft-ihr-telefon-in-der-nahe-des-vkontakte-social-network-stander-mit-sicherheitsinformationen-fur-die-benutzer-sozialer-netzwerke-im-gorky-park-in-moskau-russland-der-stand-spricht-uber-die-moglichkeit-zwei-faktor-identifikation-fur-autorisierungsbenutzer-auf-dem-vkontakte-portal-zu-verbinden-auf-dem-rechten-banner-steht-uberprufen-sie-die-sicherheit-ihres-profils-image552428944.html

Moskau, Russland. 20. Mai 2023. Ein junger Mann überprüft Ihr Telefon in der Nähe des VKontakte Social Network Ständer mit Sicherheitsinformationen für die Benutzer sozialer Netzwerke im Gorky Park in Moskau, Russland. Der Stand spricht über die Möglichkeit, zwei-Faktor-Identifikation für Autorisierungsbenutzer auf dem Vkontakte-Portal zu verbinden. Auf dem rechten Banner steht „Überprüfen Sie die Sicherheit Ihres Profils“. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/moskau-russland-20-mai-2023-ein-junger-mann-uberpruft-ihr-telefon-in-der-nahe-des-vkontakte-social-network-stander-mit-sicherheitsinformationen-fur-die-benutzer-sozialer-netzwerke-im-gorky-park-in-moskau-russland-der-stand-spricht-uber-die-moglichkeit-zwei-faktor-identifikation-fur-autorisierungsbenutzer-auf-dem-vkontakte-portal-zu-verbinden-auf-dem-rechten-banner-steht-uberprufen-sie-die-sicherheit-ihres-profils-image552428944.htmlRM2R2N8N4–Moskau, Russland. 20. Mai 2023. Ein junger Mann überprüft Ihr Telefon in der Nähe des VKontakte Social Network Ständer mit Sicherheitsinformationen für die Benutzer sozialer Netzwerke im Gorky Park in Moskau, Russland. Der Stand spricht über die Möglichkeit, zwei-Faktor-Identifikation für Autorisierungsbenutzer auf dem Vkontakte-Portal zu verbinden. Auf dem rechten Banner steht „Überprüfen Sie die Sicherheit Ihres Profils“.

Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Symbol für zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mockup-telefon-mit-verschlusselter-passwortauthentifizierung-symbol-fur-zwei-faktor-authentifizierung-oder-multifaktor-authentifizierung-image380961410.html

Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Symbol für zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mockup-telefon-mit-verschlusselter-passwortauthentifizierung-symbol-fur-zwei-faktor-authentifizierung-oder-multifaktor-authentifizierung-image380961410.htmlRF2D3P84J–Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Symbol für zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung.

Online-Zwei-Faktor-Authentifizierung Für Überweisung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-fur-uberweisung-image478020601.html

Online-Zwei-Faktor-Authentifizierung Für Überweisung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zwei-faktor-authentifizierung-fur-uberweisung-image478020601.htmlRF2JNKM49–Online-Zwei-Faktor-Authentifizierung Für Überweisung

Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey5-security-key-mit-nfc-zu-einem-smartphone-herzustellen-image329826962.html

Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey5-security-key-mit-nfc-zu-einem-smartphone-herzustellen-image329826962.htmlRM2A4GWJA–Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen

Eine PIV-Karte (Personal Identity Verification) wird verwendet, um sich bei einem Arbeitsplatzcomputer anzumelden. Die Karte, die einen Chip enthält, wird über das Auto am Laptop befestigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-piv-karte-personal-identity-verification-wird-verwendet-um-sich-bei-einem-arbeitsplatzcomputer-anzumelden-die-karte-die-einen-chip-enthalt-wird-uber-das-auto-am-laptop-befestigt-image415424330.html

Eine PIV-Karte (Personal Identity Verification) wird verwendet, um sich bei einem Arbeitsplatzcomputer anzumelden. Die Karte, die einen Chip enthält, wird über das Auto am Laptop befestigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-piv-karte-personal-identity-verification-wird-verwendet-um-sich-bei-einem-arbeitsplatzcomputer-anzumelden-die-karte-die-einen-chip-enthalt-wird-uber-das-auto-am-laptop-befestigt-image415424330.htmlRF2F3T5Y6–Eine PIV-Karte (Personal Identity Verification) wird verwendet, um sich bei einem Arbeitsplatzcomputer anzumelden. Die Karte, die einen Chip enthält, wird über das Auto am Laptop befestigt

Mobiltelefon mit Website der Authentifizierungs-App Microsoft Authenticator vor dem Firmenlogo. Fokussieren Sie sich oben links auf der Telefonanzeige. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mobiltelefon-mit-website-der-authentifizierungs-app-microsoft-authenticator-vor-dem-firmenlogo-fokussieren-sie-sich-oben-links-auf-der-telefonanzeige-image572884524.html

Mobiltelefon mit Website der Authentifizierungs-App Microsoft Authenticator vor dem Firmenlogo. Fokussieren Sie sich oben links auf der Telefonanzeige. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mobiltelefon-mit-website-der-authentifizierungs-app-microsoft-authenticator-vor-dem-firmenlogo-fokussieren-sie-sich-oben-links-auf-der-telefonanzeige-image572884524.htmlRF2T8141G–Mobiltelefon mit Website der Authentifizierungs-App Microsoft Authenticator vor dem Firmenlogo. Fokussieren Sie sich oben links auf der Telefonanzeige.

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-secureid-token-sitzen-auf-einer-computertastatur-41764606.html

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-secureid-token-sitzen-auf-einer-computertastatur-41764606.htmlRMCBXF52–Zwei SecureID Token sitzen auf einer Computertastatur

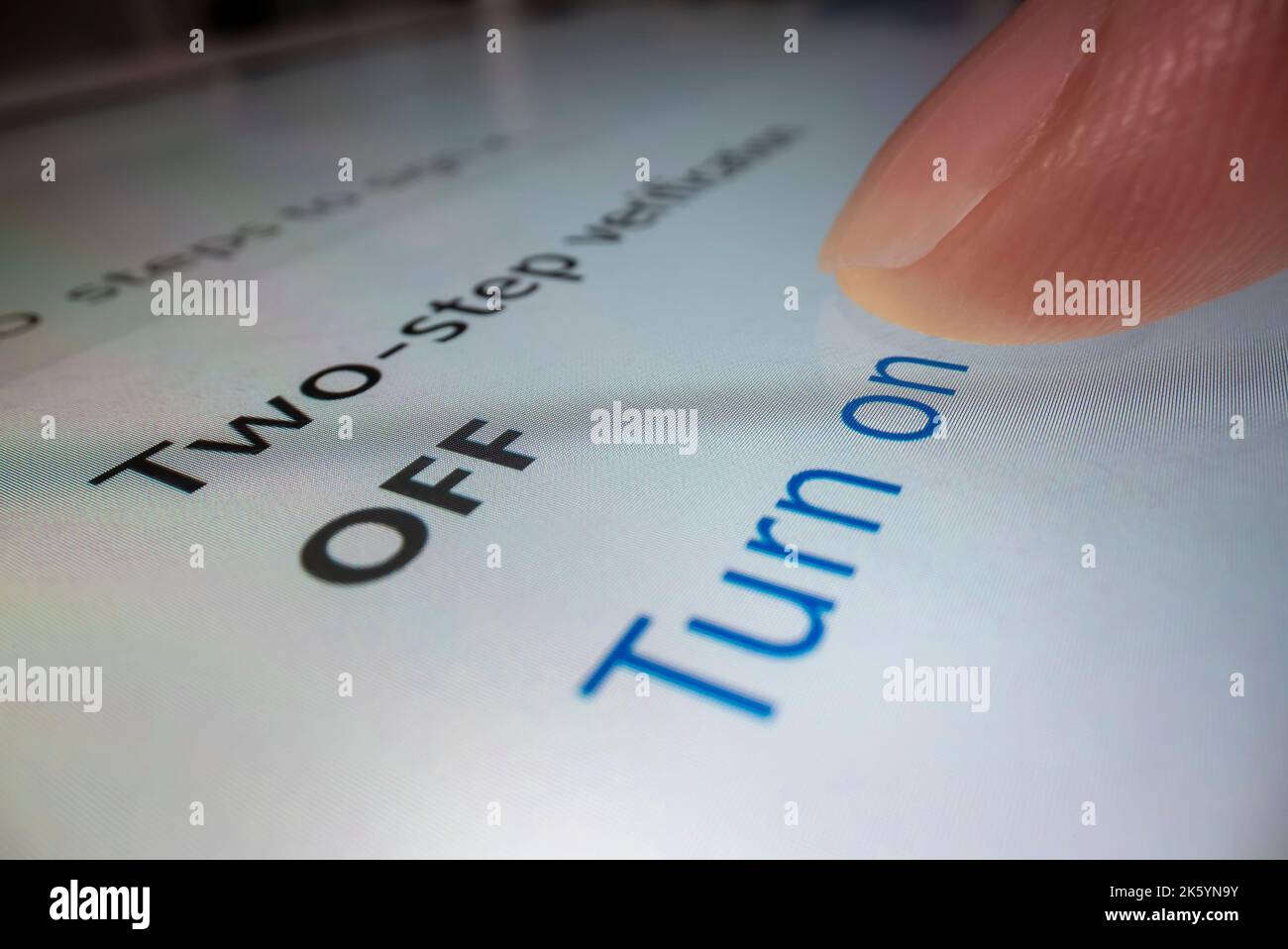

Melbourne, Australien - 7. Oktober 2022: Makroaufnahme, bei der die zweistufige Authentifizierung in einem Microsoft-Konto aktiviert wurde, aufgenommen mit Makrosondenobjektiv Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/melbourne-australien-7-oktober-2022-makroaufnahme-bei-der-die-zweistufige-authentifizierung-in-einem-microsoft-konto-aktiviert-wurde-aufgenommen-mit-makrosondenobjektiv-image485573031.html

Melbourne, Australien - 7. Oktober 2022: Makroaufnahme, bei der die zweistufige Authentifizierung in einem Microsoft-Konto aktiviert wurde, aufgenommen mit Makrosondenobjektiv Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/melbourne-australien-7-oktober-2022-makroaufnahme-bei-der-die-zweistufige-authentifizierung-in-einem-microsoft-konto-aktiviert-wurde-aufgenommen-mit-makrosondenobjektiv-image485573031.htmlRF2K5YN9Y–Melbourne, Australien - 7. Oktober 2022: Makroaufnahme, bei der die zweistufige Authentifizierung in einem Microsoft-Konto aktiviert wurde, aufgenommen mit Makrosondenobjektiv

Zwei-Faktor-Authentifizierung oder 2FA-Konzept. Virtuelles Schlüsselsymbol beim Zugriff auf das Telefon mit Laptop zur Kennwortvalidierung, Identitätsüberprüfung, Cybersecuri Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-konzept-virtuelles-schlusselsymbol-beim-zugriff-auf-das-telefon-mit-laptop-zur-kennwortvalidierung-identitatsuberprufung-cybersecuri-image471026494.html

Zwei-Faktor-Authentifizierung oder 2FA-Konzept. Virtuelles Schlüsselsymbol beim Zugriff auf das Telefon mit Laptop zur Kennwortvalidierung, Identitätsüberprüfung, Cybersecuri Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-konzept-virtuelles-schlusselsymbol-beim-zugriff-auf-das-telefon-mit-laptop-zur-kennwortvalidierung-identitatsuberprufung-cybersecuri-image471026494.htmlRF2JA932P–Zwei-Faktor-Authentifizierung oder 2FA-Konzept. Virtuelles Schlüsselsymbol beim Zugriff auf das Telefon mit Laptop zur Kennwortvalidierung, Identitätsüberprüfung, Cybersecuri

Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rottweil-deutschland-september-2021-ein-mann-halt-sein-smartphone-zur-zwei-faktor-authentifizierung-wahrend-ein-laptop-bildschirm-verschiedene-zahlungsmethoden-anzeigt-kredit-silas-steindpaalamy-live-nachrichten-image441855185.html

Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rottweil-deutschland-september-2021-ein-mann-halt-sein-smartphone-zur-zwei-faktor-authentifizierung-wahrend-ein-laptop-bildschirm-verschiedene-zahlungsmethoden-anzeigt-kredit-silas-steindpaalamy-live-nachrichten-image441855185.htmlRM2GJT6P9–Rottweil, Deutschland. September 2021. Ein Mann hält sein Smartphone zur zwei-Faktor-Authentifizierung, während ein Laptop-Bildschirm verschiedene Zahlungsmethoden anzeigt. Kredit: Silas Stein/dpa/Alamy Live Nachrichten

Zweistufige Online-Bank-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zweistufige-online-bank-authentifizierung-image402410792.html

Zweistufige Online-Bank-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zweistufige-online-bank-authentifizierung-image402410792.htmlRF2EAKB20–Zweistufige Online-Bank-Authentifizierung

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image503614738.html

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image503614738.htmlRF2M79HMJ–Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten.

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590645144.html

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590645144.htmlRF2W8X5WC–Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren.

Datenexfiltration auf grunge texturiertem Silber und Gold Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenexfiltration-auf-grunge-texturiertem-silber-und-gold-hintergrund-image396237116.html

Datenexfiltration auf grunge texturiertem Silber und Gold Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenexfiltration-auf-grunge-texturiertem-silber-und-gold-hintergrund-image396237116.htmlRF2E0J4DG–Datenexfiltration auf grunge texturiertem Silber und Gold Hintergrund

---- Blick auf einen Apple Store in Peking, China, 20. Juni 2018. US-basierten Apple Inc dringend empfohlen sein Gerät Benutzer in China zwei-Faktor aktivieren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blick-auf-einen-apple-store-in-peking-china-20-juni-2018-us-basierten-apple-inc-dringend-empfohlen-sein-gerat-benutzer-in-china-zwei-faktor-aktivieren-image261903381.html

---- Blick auf einen Apple Store in Peking, China, 20. Juni 2018. US-basierten Apple Inc dringend empfohlen sein Gerät Benutzer in China zwei-Faktor aktivieren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blick-auf-einen-apple-store-in-peking-china-20-juni-2018-us-basierten-apple-inc-dringend-empfohlen-sein-gerat-benutzer-in-china-zwei-faktor-aktivieren-image261903381.htmlRMW62MC5–---- Blick auf einen Apple Store in Peking, China, 20. Juni 2018. US-basierten Apple Inc dringend empfohlen sein Gerät Benutzer in China zwei-Faktor aktivieren

Online-Zahlungs-Autorisierung Mobiltelefon-Passwort Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zahlungs-autorisierung-mobiltelefon-passwort-image475933046.html

Online-Zahlungs-Autorisierung Mobiltelefon-Passwort Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-zahlungs-autorisierung-mobiltelefon-passwort-image475933046.htmlRF2JJ8HCP–Online-Zahlungs-Autorisierung Mobiltelefon-Passwort

Der Finger eines Geschäftsmanns klopft oder aktiviert ein virtuelles digitales Vorhängeschloss für den sicheren Zugriff auf ein Online-Konto, nachdem er seinen Benutzernamen und sein Passwort eingegeben hat. Cyber Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/der-finger-eines-geschaftsmanns-klopft-oder-aktiviert-ein-virtuelles-digitales-vorhangeschloss-fur-den-sicheren-zugriff-auf-ein-online-konto-nachdem-er-seinen-benutzernamen-und-sein-passwort-eingegeben-hat-cyber-image546607475.html

Der Finger eines Geschäftsmanns klopft oder aktiviert ein virtuelles digitales Vorhängeschloss für den sicheren Zugriff auf ein Online-Konto, nachdem er seinen Benutzernamen und sein Passwort eingegeben hat. Cyber Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/der-finger-eines-geschaftsmanns-klopft-oder-aktiviert-ein-virtuelles-digitales-vorhangeschloss-fur-den-sicheren-zugriff-auf-ein-online-konto-nachdem-er-seinen-benutzernamen-und-sein-passwort-eingegeben-hat-cyber-image546607475.htmlRF2PN83BF–Der Finger eines Geschäftsmanns klopft oder aktiviert ein virtuelles digitales Vorhängeschloss für den sicheren Zugriff auf ein Online-Konto, nachdem er seinen Benutzernamen und sein Passwort eingegeben hat. Cyber

Identitätsüberprüfung mit zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/identitatsuberprufung-mit-zwei-faktor-authentifizierung-image537933414.html

Identitätsüberprüfung mit zwei-Faktor-Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/identitatsuberprufung-mit-zwei-faktor-authentifizierung-image537933414.htmlRF2P74YFJ–Identitätsüberprüfung mit zwei-Faktor-Authentifizierung

Holzblöcke mit Symbol des 2fa-Konzepts Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/holzblocke-mit-symbol-des-2fa-konzepts-image465277859.html

Holzblöcke mit Symbol des 2fa-Konzepts Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/holzblocke-mit-symbol-des-2fa-konzepts-image465277859.htmlRF2J0Y6JB–Holzblöcke mit Symbol des 2fa-Konzepts

3d-isometrische Web Banner zwei Schritte Verification System auf Laptop und Smartphone. Duo Authentifizierung und Sicherheit im Internet Startseite Konzept. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/3d-isometrische-web-banner-zwei-schritte-verification-system-auf-laptop-und-smartphone-duo-authentifizierung-und-sicherheit-im-internet-startseite-konzept-image246024377.html

3d-isometrische Web Banner zwei Schritte Verification System auf Laptop und Smartphone. Duo Authentifizierung und Sicherheit im Internet Startseite Konzept. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/3d-isometrische-web-banner-zwei-schritte-verification-system-auf-laptop-und-smartphone-duo-authentifizierung-und-sicherheit-im-internet-startseite-konzept-image246024377.htmlRFT87AGW–3d-isometrische Web Banner zwei Schritte Verification System auf Laptop und Smartphone. Duo Authentifizierung und Sicherheit im Internet Startseite Konzept.

Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung oder Einmalkennwort-OTP-Symbol. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mockup-telefon-mit-verschlusselter-passwortauthentifizierung-zwei-faktor-authentifizierung-oder-multifaktor-authentifizierung-oder-einmalkennwort-otp-symbol-image382902487.html