Technologie in sicherheit Stockfotos & Bilder

(142,626)technologie in sicherheit-Stockvideoclips ansehenSchnellfilter:

Technologie in sicherheit Stockfotos & Bilder

Hand Daumen Zeigefinger Drucken Sicherheit anmelden. Cyberspace Security system Konzept Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hand-daumen-zeigefinger-drucken-sicherheit-anmelden-cyberspace-security-system-konzept-hintergrund-image264996718.html

Hand Daumen Zeigefinger Drucken Sicherheit anmelden. Cyberspace Security system Konzept Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hand-daumen-zeigefinger-drucken-sicherheit-anmelden-cyberspace-security-system-konzept-hintergrund-image264996718.htmlRFWB3J0E–Hand Daumen Zeigefinger Drucken Sicherheit anmelden. Cyberspace Security system Konzept Hintergrund.

IOT- und AR-App im Handy für futuristische intelligente Heimtechnologie. Mann, der Smartphone verwendet, um die Sicherheit, Temperatur und Multimedia im Haus zu steuern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/iot-und-ar-app-im-handy-fur-futuristische-intelligente-heimtechnologie-mann-der-smartphone-verwendet-um-die-sicherheit-temperatur-und-multimedia-im-haus-zu-steuern-image349410674.html

IOT- und AR-App im Handy für futuristische intelligente Heimtechnologie. Mann, der Smartphone verwendet, um die Sicherheit, Temperatur und Multimedia im Haus zu steuern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/iot-und-ar-app-im-handy-fur-futuristische-intelligente-heimtechnologie-mann-der-smartphone-verwendet-um-die-sicherheit-temperatur-und-multimedia-im-haus-zu-steuern-image349410674.htmlRF2B8D0TJ–IOT- und AR-App im Handy für futuristische intelligente Heimtechnologie. Mann, der Smartphone verwendet, um die Sicherheit, Temperatur und Multimedia im Haus zu steuern.

Blockchain Technologie Konzept mit einer Kette von verschlüsselten Blöcke und Person im Hintergrund, fintech, finanzielle cryptocurrency wie Bitcoin Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blockchain-technologie-konzept-mit-einer-kette-von-verschlusselten-blocke-und-person-im-hintergrund-fintech-finanzielle-cryptocurrency-wie-bitcoin-image159957486.html

Blockchain Technologie Konzept mit einer Kette von verschlüsselten Blöcke und Person im Hintergrund, fintech, finanzielle cryptocurrency wie Bitcoin Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blockchain-technologie-konzept-mit-einer-kette-von-verschlusselten-blocke-und-person-im-hintergrund-fintech-finanzielle-cryptocurrency-wie-bitcoin-image159957486.htmlRFK86KBA–Blockchain Technologie Konzept mit einer Kette von verschlüsselten Blöcke und Person im Hintergrund, fintech, finanzielle cryptocurrency wie Bitcoin

Server in einem Rechenzentrum mit Matrix- und abstrakten Technologieelementen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/server-in-einem-rechenzentrum-mit-matrix-und-abstrakten-technologieelementen-image454007076.html

Server in einem Rechenzentrum mit Matrix- und abstrakten Technologieelementen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/server-in-einem-rechenzentrum-mit-matrix-und-abstrakten-technologieelementen-image454007076.htmlRF2HAHPJC–Server in einem Rechenzentrum mit Matrix- und abstrakten Technologieelementen

Frauen verwenden das Passwort für die Sicherheit Anmelden auf der Online-Shopping-Website auf dem Laptop-Bildschirm für das Kaufen von Sachen. Online-Shopping Sicherheit und Schutz Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frauen-verwenden-das-passwort-fur-die-sicherheit-anmelden-auf-der-online-shopping-website-auf-dem-laptop-bildschirm-fur-das-kaufen-von-sachen-online-shopping-sicherheit-und-schutz-konzept-image344713543.html

Frauen verwenden das Passwort für die Sicherheit Anmelden auf der Online-Shopping-Website auf dem Laptop-Bildschirm für das Kaufen von Sachen. Online-Shopping Sicherheit und Schutz Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frauen-verwenden-das-passwort-fur-die-sicherheit-anmelden-auf-der-online-shopping-website-auf-dem-laptop-bildschirm-fur-das-kaufen-von-sachen-online-shopping-sicherheit-und-schutz-konzept-image344713543.htmlRF2B0R1HY–Frauen verwenden das Passwort für die Sicherheit Anmelden auf der Online-Shopping-Website auf dem Laptop-Bildschirm für das Kaufen von Sachen. Online-Shopping Sicherheit und Schutz Konzept

Cyber Security Konzept. Rotes Vorhängeschloss auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Schutz der Technologien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-rotes-vorhangeschloss-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-schutz-der-technologien-image183869818.html

Cyber Security Konzept. Rotes Vorhängeschloss auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Schutz der Technologien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-rotes-vorhangeschloss-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-schutz-der-technologien-image183869818.htmlRFMK3YR6–Cyber Security Konzept. Rotes Vorhängeschloss auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Schutz der Technologien.

Überwachungskameras im Yacht-Hafen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-uberwachungskameras-im-yacht-hafen-127374857.html

Überwachungskameras im Yacht-Hafen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-uberwachungskameras-im-yacht-hafen-127374857.htmlRMHB6BX1–Überwachungskameras im Yacht-Hafen

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, das Symbol wählen, um die Sicherheit der Daten auf dem virtuellen Display. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-das-symbol-wahlen-um-die-sicherheit-der-daten-auf-dem-virtuellen-display-image340485104.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, das Symbol wählen, um die Sicherheit der Daten auf dem virtuellen Display. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-das-symbol-wahlen-um-die-sicherheit-der-daten-auf-dem-virtuellen-display-image340485104.htmlRM2ANXC68–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, das Symbol wählen, um die Sicherheit der Daten auf dem virtuellen Display.

Dublin Airport, Terminal 1, Irland. Passagiere durch die Sicherheitskontrolle in Abflughalle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/dublin-airport-terminal-1-irland-passagiere-durch-die-sicherheitskontrolle-in-abflughalle-image331407451.html

Dublin Airport, Terminal 1, Irland. Passagiere durch die Sicherheitskontrolle in Abflughalle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/dublin-airport-terminal-1-irland-passagiere-durch-die-sicherheitskontrolle-in-abflughalle-image331407451.htmlRM2A74WGB–Dublin Airport, Terminal 1, Irland. Passagiere durch die Sicherheitskontrolle in Abflughalle.

PayPal-Sicherheitscode auf Handy und Computerbildschirm, Zahlungssicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/paypal-sicherheitscode-auf-handy-und-computerbildschirm-zahlungssicherheit-image549401328.html

PayPal-Sicherheitscode auf Handy und Computerbildschirm, Zahlungssicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/paypal-sicherheitscode-auf-handy-und-computerbildschirm-zahlungssicherheit-image549401328.htmlRM2PWRB00–PayPal-Sicherheitscode auf Handy und Computerbildschirm, Zahlungssicherheit

Junge Hacker in Datensicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/junge-hacker-in-datensicherheitskonzept-image178022582.html

Junge Hacker in Datensicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/junge-hacker-in-datensicherheitskonzept-image178022582.htmlRFM9HHHA–Junge Hacker in Datensicherheitskonzept

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79420289.html

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79420289.htmlRFEH5WAW–Black Festplatte im Makro Stil für Technik-Hintergrund.

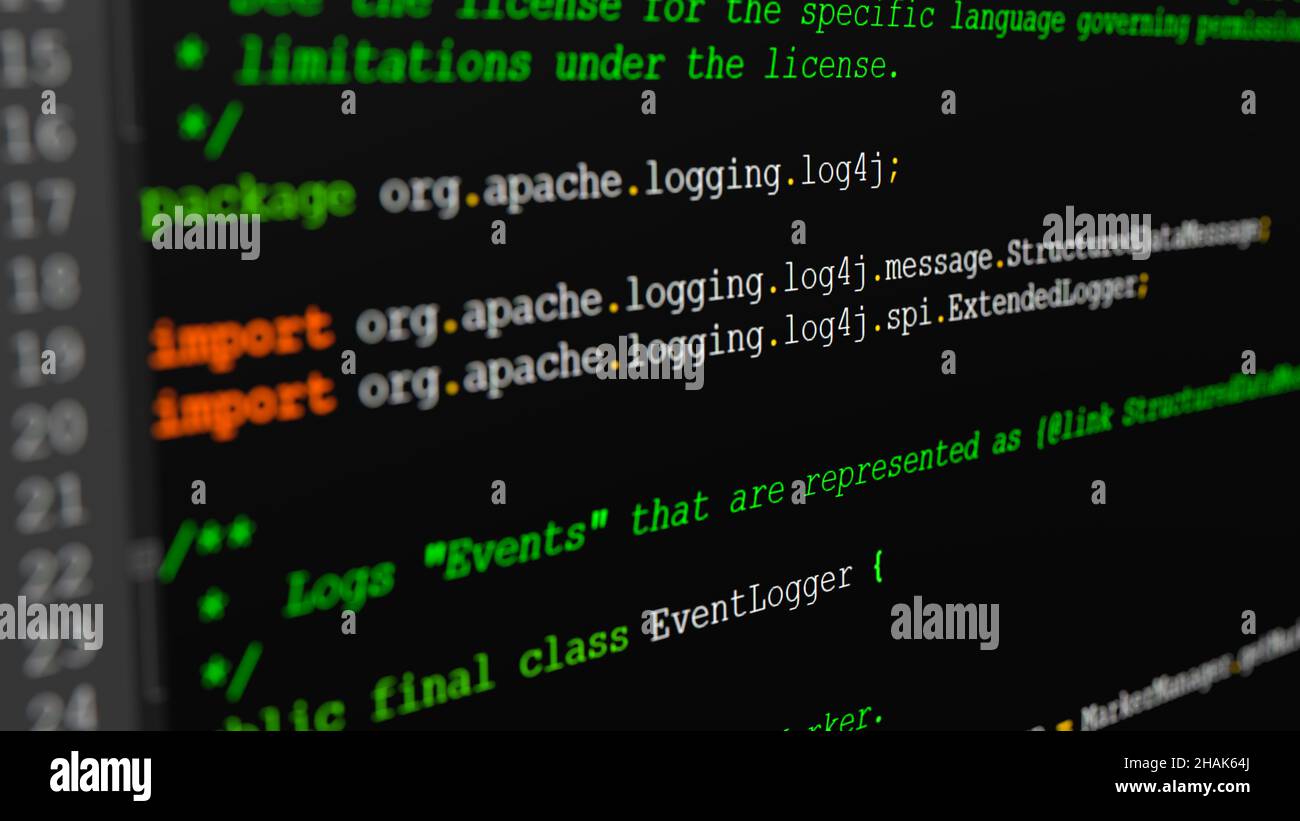

Java Quellcode des log4j Event Logger Frameworks auf einem Bildschirm in Nahaufnahme mit selektivem Fokus. Die Sicherheitsverletzung in log4j / Log4Shell ist eine davon Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/java-quellcode-des-log4j-event-logger-frameworks-auf-einem-bildschirm-in-nahaufnahme-mit-selektivem-fokus-die-sicherheitsverletzung-in-log4j-log4shell-ist-eine-davon-image454038050.html

Java Quellcode des log4j Event Logger Frameworks auf einem Bildschirm in Nahaufnahme mit selektivem Fokus. Die Sicherheitsverletzung in log4j / Log4Shell ist eine davon Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/java-quellcode-des-log4j-event-logger-frameworks-auf-einem-bildschirm-in-nahaufnahme-mit-selektivem-fokus-die-sicherheitsverletzung-in-log4j-log4shell-ist-eine-davon-image454038050.htmlRF2HAK64J–Java Quellcode des log4j Event Logger Frameworks auf einem Bildschirm in Nahaufnahme mit selektivem Fokus. Die Sicherheitsverletzung in log4j / Log4Shell ist eine davon

Überwachungskamera für die Sicherheit im Freien an einer Wand Konzept-Technologie in Südafrika und Kriminalitätsbewusstsein Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/uberwachungskamera-fur-die-sicherheit-im-freien-an-einer-wand-konzept-technologie-in-sudafrika-und-kriminalitatsbewusstsein-image472920056.html

Überwachungskamera für die Sicherheit im Freien an einer Wand Konzept-Technologie in Südafrika und Kriminalitätsbewusstsein Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/uberwachungskamera-fur-die-sicherheit-im-freien-an-einer-wand-konzept-technologie-in-sudafrika-und-kriminalitatsbewusstsein-image472920056.htmlRF2JDBAA0–Überwachungskamera für die Sicherheit im Freien an einer Wand Konzept-Technologie in Südafrika und Kriminalitätsbewusstsein

Smartphone mit Logo des amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor der Website. Fokussieren Sie sich auf die linke Mitte des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-mit-logo-des-amerikanischen-sicherheitstechnologie-unternehmens-soundthinking-inc-vor-der-website-fokussieren-sie-sich-auf-die-linke-mitte-des-telefondisplays-image612431199.html

Smartphone mit Logo des amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor der Website. Fokussieren Sie sich auf die linke Mitte des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-mit-logo-des-amerikanischen-sicherheitstechnologie-unternehmens-soundthinking-inc-vor-der-website-fokussieren-sie-sich-auf-die-linke-mitte-des-telefondisplays-image612431199.htmlRF2XGAJ6R–Smartphone mit Logo des amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor der Website. Fokussieren Sie sich auf die linke Mitte des Telefondisplays.

Sicherheit und Datenschutz. Warnzeichen, dass jeder durch Überwachungskamera im Interesse der Sicherheit überwacht wird. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-und-datenschutz-warnzeichen-dass-jeder-durch-uberwachungskamera-im-interesse-der-sicherheit-uberwacht-wird-92958317.html

Sicherheit und Datenschutz. Warnzeichen, dass jeder durch Überwachungskamera im Interesse der Sicherheit überwacht wird. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-und-datenschutz-warnzeichen-dass-jeder-durch-uberwachungskamera-im-interesse-der-sicherheit-uberwacht-wird-92958317.htmlRFFB6H7W–Sicherheit und Datenschutz. Warnzeichen, dass jeder durch Überwachungskamera im Interesse der Sicherheit überwacht wird.

RFPPX03B–September 27, Sunnyvale 2018/CA/USA - Nahaufnahme von Waymo Selbstfahrer Auto erscheint dann beim unnyvale Technology Business Expo" im Silicon Valley

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577983.html

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577983.htmlRF2T10Y0F–Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept

Überwachungskamera in Dubai - generische CCTV-Geräten. Sicherheitstechnik Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/uberwachungskamera-in-dubai-generische-cctv-geraten-sicherheitstechnik-image180191631.html

Überwachungskamera in Dubai - generische CCTV-Geräten. Sicherheitstechnik Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/uberwachungskamera-in-dubai-generische-cctv-geraten-sicherheitstechnik-image180191631.htmlRFMD4C7B–Überwachungskamera in Dubai - generische CCTV-Geräten. Sicherheitstechnik

Abbildung: Netzwerk von Verbindungen, die ein Symbol für ein Cloud- und Sicherheitsschloss an der Stadtbrücke bilden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-netzwerk-von-verbindungen-die-ein-symbol-fur-ein-cloud-und-sicherheitsschloss-an-der-stadtbrucke-bilden-image607595956.html

Abbildung: Netzwerk von Verbindungen, die ein Symbol für ein Cloud- und Sicherheitsschloss an der Stadtbrücke bilden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-netzwerk-von-verbindungen-die-ein-symbol-fur-ein-cloud-und-sicherheitsschloss-an-der-stadtbrucke-bilden-image607595956.htmlRF2X8EARG–Abbildung: Netzwerk von Verbindungen, die ein Symbol für ein Cloud- und Sicherheitsschloss an der Stadtbrücke bilden

Kennwortnummer in abstraktem Sperrbildschirm. Datenschutztechnologie in der Zukunft. Cybersicherheit vor Online-Betrug, Identitätsdiebstahl oder digitaler Kriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kennwortnummer-in-abstraktem-sperrbildschirm-datenschutztechnologie-in-der-zukunft-cybersicherheit-vor-online-betrug-identitatsdiebstahl-oder-digitaler-kriminalitat-image544464913.html

Kennwortnummer in abstraktem Sperrbildschirm. Datenschutztechnologie in der Zukunft. Cybersicherheit vor Online-Betrug, Identitätsdiebstahl oder digitaler Kriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kennwortnummer-in-abstraktem-sperrbildschirm-datenschutztechnologie-in-der-zukunft-cybersicherheit-vor-online-betrug-identitatsdiebstahl-oder-digitaler-kriminalitat-image544464913.htmlRF2PHPEFD–Kennwortnummer in abstraktem Sperrbildschirm. Datenschutztechnologie in der Zukunft. Cybersicherheit vor Online-Betrug, Identitätsdiebstahl oder digitaler Kriminalität.

Mitarbeiter der Online-Datensicherheit, die an ihren Computern arbeiten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-der-online-datensicherheit-die-an-ihren-computern-arbeiten-image362243342.html

Mitarbeiter der Online-Datensicherheit, die an ihren Computern arbeiten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-der-online-datensicherheit-die-an-ihren-computern-arbeiten-image362243342.htmlRF2C19H26–Mitarbeiter der Online-Datensicherheit, die an ihren Computern arbeiten

Mitarbeiter in Wartungs-, Reparatur- und Serverräumen, die Cyber-Sicherheit für ihr IT-Unternehmen planen. Panne, Lächeln und Leute in Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-in-wartungs-reparatur-und-serverraumen-die-cyber-sicherheit-fur-ihr-it-unternehmen-planen-panne-lacheln-und-leute-in-image491189567.html

Mitarbeiter in Wartungs-, Reparatur- und Serverräumen, die Cyber-Sicherheit für ihr IT-Unternehmen planen. Panne, Lächeln und Leute in Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-in-wartungs-reparatur-und-serverraumen-die-cyber-sicherheit-fur-ihr-it-unternehmen-planen-panne-lacheln-und-leute-in-image491189567.htmlRF2KF3H8F–Mitarbeiter in Wartungs-, Reparatur- und Serverräumen, die Cyber-Sicherheit für ihr IT-Unternehmen planen. Panne, Lächeln und Leute in

Schild mit Sicherheitsverletzung. Ein Wort für einen Vorfall, der zu einem nicht autorisierten Zugriff auf Daten führt männlicher Büroangestellter nutzt die Technologie verfügbarer Büromaterialien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schild-mit-sicherheitsverletzung-ein-wort-fur-einen-vorfall-der-zu-einem-nicht-autorisierten-zugriff-auf-daten-fuhrt-mannlicher-buroangestellter-nutzt-die-technologie-verfugbarer-buromaterialien-image483679068.html

Schild mit Sicherheitsverletzung. Ein Wort für einen Vorfall, der zu einem nicht autorisierten Zugriff auf Daten führt männlicher Büroangestellter nutzt die Technologie verfügbarer Büromaterialien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schild-mit-sicherheitsverletzung-ein-wort-fur-einen-vorfall-der-zu-einem-nicht-autorisierten-zugriff-auf-daten-fuhrt-mannlicher-buroangestellter-nutzt-die-technologie-verfugbarer-buromaterialien-image483679068.htmlRF2K2WDGC–Schild mit Sicherheitsverletzung. Ein Wort für einen Vorfall, der zu einem nicht autorisierten Zugriff auf Daten führt männlicher Büroangestellter nutzt die Technologie verfügbarer Büromaterialien.

Cyber Security Konzept. Rotes Vorhängeschloss auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Schutz der Technologien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-rotes-vorhangeschloss-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-schutz-der-technologien-image183869752.html

Cyber Security Konzept. Rotes Vorhängeschloss auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Schutz der Technologien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-rotes-vorhangeschloss-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-schutz-der-technologien-image183869752.htmlRFMK3YMT–Cyber Security Konzept. Rotes Vorhängeschloss auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Schutz der Technologien.

CCTV-Digitalrekorder-Kamera im öffentlichen Park. Technologie und Sicherheitselektronik. Kriminalprävention und Polizei in Großstädten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-digitalrekorder-kamera-im-offentlichen-park-technologie-und-sicherheitselektronik-kriminalpravention-und-polizei-in-grossstadten-image567932431.html

CCTV-Digitalrekorder-Kamera im öffentlichen Park. Technologie und Sicherheitselektronik. Kriminalprävention und Polizei in Großstädten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-digitalrekorder-kamera-im-offentlichen-park-technologie-und-sicherheitselektronik-kriminalpravention-und-polizei-in-grossstadten-image567932431.htmlRF2RYYFH3–CCTV-Digitalrekorder-Kamera im öffentlichen Park. Technologie und Sicherheitselektronik. Kriminalprävention und Polizei in Großstädten

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Internet Security auf der virtuellen Disp Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-internet-security-auf-der-virtuellen-disp-image340485114.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Internet Security auf der virtuellen Disp Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-internet-security-auf-der-virtuellen-disp-image340485114.htmlRM2ANXC6J–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Internet Security auf der virtuellen Disp

Dublin Airport, Terminal 1, Irland. Passagiere durch die Sicherheitskontrolle in Abflughalle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/dublin-airport-terminal-1-irland-passagiere-durch-die-sicherheitskontrolle-in-abflughalle-image331407528.html

Dublin Airport, Terminal 1, Irland. Passagiere durch die Sicherheitskontrolle in Abflughalle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/dublin-airport-terminal-1-irland-passagiere-durch-die-sicherheitskontrolle-in-abflughalle-image331407528.htmlRM2A74WK4–Dublin Airport, Terminal 1, Irland. Passagiere durch die Sicherheitskontrolle in Abflughalle.

Cyber Sicherheit, Privatsphäre, Datenschutz Konzept auf modernen Serverraum Hintergrund. Internet und digitale Technik Konzept Menschen in Jacken auf dem Hintergrund der Stadt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-privatsphare-datenschutz-konzept-auf-modernen-serverraum-hintergrund-internet-und-digitale-technik-konzept-menschen-in-jacken-auf-dem-hintergrund-der-stadt-image228614363.html

Cyber Sicherheit, Privatsphäre, Datenschutz Konzept auf modernen Serverraum Hintergrund. Internet und digitale Technik Konzept Menschen in Jacken auf dem Hintergrund der Stadt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-privatsphare-datenschutz-konzept-auf-modernen-serverraum-hintergrund-internet-und-digitale-technik-konzept-menschen-in-jacken-auf-dem-hintergrund-der-stadt-image228614363.htmlRFR7X7XK–Cyber Sicherheit, Privatsphäre, Datenschutz Konzept auf modernen Serverraum Hintergrund. Internet und digitale Technik Konzept Menschen in Jacken auf dem Hintergrund der Stadt

In der Nähe von Kunden im Restaurant Eingabe der PIN-Nummer in Kreditkarte Terminal Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/in-der-nahe-von-kunden-im-restaurant-eingabe-der-pin-nummer-in-kreditkarte-terminal-image336605036.html

In der Nähe von Kunden im Restaurant Eingabe der PIN-Nummer in Kreditkarte Terminal Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/in-der-nahe-von-kunden-im-restaurant-eingabe-der-pin-nummer-in-kreditkarte-terminal-image336605036.htmlRF2AFHK4C–In der Nähe von Kunden im Restaurant Eingabe der PIN-Nummer in Kreditkarte Terminal

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79417538.html

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79417538.htmlRFEH5NTJ–Black Festplatte im Makro Stil für Technik-Hintergrund.

Outdoor Sicherheit Überwachung CCTV Kamera im City business Gebäude Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/outdoor-sicherheit-uberwachung-cctv-kamera-im-city-business-gebaude-hintergrund-image273622917.html

Outdoor Sicherheit Überwachung CCTV Kamera im City business Gebäude Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/outdoor-sicherheit-uberwachung-cctv-kamera-im-city-business-gebaude-hintergrund-image273622917.htmlRFWW4GR1–Outdoor Sicherheit Überwachung CCTV Kamera im City business Gebäude Hintergrund

Server in einem Rechenzentrum mit Matrix Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/server-in-einem-rechenzentrum-mit-matrix-image481948488.html

Server in einem Rechenzentrum mit Matrix Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/server-in-einem-rechenzentrum-mit-matrix-image481948488.htmlRF2K02J60–Server in einem Rechenzentrum mit Matrix

Person, die ein Smartphone mit dem Logo des US-amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor der Website hält. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-smartphone-mit-dem-logo-des-us-amerikanischen-sicherheitstechnologie-unternehmens-soundthinking-inc-vor-der-website-halt-schwerpunkt-auf-dem-display-des-telefons-image612431134.html

Person, die ein Smartphone mit dem Logo des US-amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor der Website hält. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-smartphone-mit-dem-logo-des-us-amerikanischen-sicherheitstechnologie-unternehmens-soundthinking-inc-vor-der-website-halt-schwerpunkt-auf-dem-display-des-telefons-image612431134.htmlRF2XGAJ4E–Person, die ein Smartphone mit dem Logo des US-amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor der Website hält. Schwerpunkt auf dem Display des Telefons.

Elektrische Drähte, elektrische Zaun Nahaufnahme an einer Perimeter Wand Konzept Technologie in Sicherheit und Sicherheit in Südafrika Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/elektrische-drahte-elektrische-zaun-nahaufnahme-an-einer-perimeter-wand-konzept-technologie-in-sicherheit-und-sicherheit-in-sudafrika-image473413504.html

Elektrische Drähte, elektrische Zaun Nahaufnahme an einer Perimeter Wand Konzept Technologie in Sicherheit und Sicherheit in Südafrika Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/elektrische-drahte-elektrische-zaun-nahaufnahme-an-einer-perimeter-wand-konzept-technologie-in-sicherheit-und-sicherheit-in-sudafrika-image473413504.htmlRF2JE5RN4–Elektrische Drähte, elektrische Zaun Nahaufnahme an einer Perimeter Wand Konzept Technologie in Sicherheit und Sicherheit in Südafrika

Biometrisches Scan-Fingerabdruck-Sicherheitslogin-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/biometrisches-scan-fingerabdruck-sicherheitslogin-konzept-image397829348.html

Biometrisches Scan-Fingerabdruck-Sicherheitslogin-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/biometrisches-scan-fingerabdruck-sicherheitslogin-konzept-image397829348.htmlRF2E36KB0–Biometrisches Scan-Fingerabdruck-Sicherheitslogin-Konzept

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577981.html

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577981.htmlRF2T10Y0D–Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept

Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cybersicherheit-in-data-center-schalter-mit-angeschlossenen-lwl-patch-kabel-kabel-informationstechnologie-164435384.html

Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cybersicherheit-in-data-center-schalter-mit-angeschlossenen-lwl-patch-kabel-kabel-informationstechnologie-164435384.htmlRFKFEK08–Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie

SARAJEVO, BOSNIEN UND HERZEGOWINA - Juli 14, 2019: Frau melden Sie sich bei Instagram soziales Netzwerk. Das Konzept der Sicherheit und Datenschutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sarajevo-bosnien-und-herzegowina-juli-14-2019-frau-melden-sie-sich-bei-instagram-soziales-netzwerk-das-konzept-der-sicherheit-und-datenschutz-image260251604.html

SARAJEVO, BOSNIEN UND HERZEGOWINA - Juli 14, 2019: Frau melden Sie sich bei Instagram soziales Netzwerk. Das Konzept der Sicherheit und Datenschutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sarajevo-bosnien-und-herzegowina-juli-14-2019-frau-melden-sie-sich-bei-instagram-soziales-netzwerk-das-konzept-der-sicherheit-und-datenschutz-image260251604.htmlRFW3BDG4–SARAJEVO, BOSNIEN UND HERZEGOWINA - Juli 14, 2019: Frau melden Sie sich bei Instagram soziales Netzwerk. Das Konzept der Sicherheit und Datenschutz.

Home Security System in der mobilen Anwendung Telefon. Live Kamera Aufnahmen von zu Hause aus im Smartphone. Mann mit Handy spät in der Nacht. Imaginäre smart App. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/home-security-system-in-der-mobilen-anwendung-telefon-live-kamera-aufnahmen-von-zu-hause-aus-im-smartphone-mann-mit-handy-spat-in-der-nacht-imaginare-smart-app-image214387739.html

Home Security System in der mobilen Anwendung Telefon. Live Kamera Aufnahmen von zu Hause aus im Smartphone. Mann mit Handy spät in der Nacht. Imaginäre smart App. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/home-security-system-in-der-mobilen-anwendung-telefon-live-kamera-aufnahmen-von-zu-hause-aus-im-smartphone-mann-mit-handy-spat-in-der-nacht-imaginare-smart-app-image214387739.htmlRFPCP5MY–Home Security System in der mobilen Anwendung Telefon. Live Kamera Aufnahmen von zu Hause aus im Smartphone. Mann mit Handy spät in der Nacht. Imaginäre smart App.

Zwei Mitarbeiter der Online-Datensicherheit diskutieren über die Arbeit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-mitarbeiter-der-online-datensicherheit-diskutieren-uber-die-arbeit-image362243317.html

Zwei Mitarbeiter der Online-Datensicherheit diskutieren über die Arbeit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-mitarbeiter-der-online-datensicherheit-diskutieren-uber-die-arbeit-image362243317.htmlRF2C19H19–Zwei Mitarbeiter der Online-Datensicherheit diskutieren über die Arbeit

Gesichtserkennungsbildschirm hängt von der Decke im Tesco Supermarkt-Einkaufsgang Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gesichtserkennungsbildschirm-hangt-von-der-decke-im-tesco-supermarkt-einkaufsgang-image567482682.html

Gesichtserkennungsbildschirm hängt von der Decke im Tesco Supermarkt-Einkaufsgang Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gesichtserkennungsbildschirm-hangt-von-der-decke-im-tesco-supermarkt-einkaufsgang-image567482682.htmlRF2RY71XJ–Gesichtserkennungsbildschirm hängt von der Decke im Tesco Supermarkt-Einkaufsgang

Konzeptionelle Überschrift Sicherheitsverletzung. Ein Wort für einen Vorfall, der zu einem unbefugten Zugriff auf den Bildschirm „man Hold“ des Mobiltelefons führt, auf dem die futuristische Technologie angezeigt wird. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-sicherheitsverletzung-ein-wort-fur-einen-vorfall-der-zu-einem-unbefugten-zugriff-auf-den-bildschirm-man-hold-des-mobiltelefons-fuhrt-auf-dem-die-futuristische-technologie-angezeigt-wird-image483450630.html

Konzeptionelle Überschrift Sicherheitsverletzung. Ein Wort für einen Vorfall, der zu einem unbefugten Zugriff auf den Bildschirm „man Hold“ des Mobiltelefons führt, auf dem die futuristische Technologie angezeigt wird. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-sicherheitsverletzung-ein-wort-fur-einen-vorfall-der-zu-einem-unbefugten-zugriff-auf-den-bildschirm-man-hold-des-mobiltelefons-fuhrt-auf-dem-die-futuristische-technologie-angezeigt-wird-image483450630.htmlRF2K2F25X–Konzeptionelle Überschrift Sicherheitsverletzung. Ein Wort für einen Vorfall, der zu einem unbefugten Zugriff auf den Bildschirm „man Hold“ des Mobiltelefons führt, auf dem die futuristische Technologie angezeigt wird.

Cyber Security Konzept. Rotes Vorhängeschloss auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Schutz der Technologien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-rotes-vorhangeschloss-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-schutz-der-technologien-image183869815.html

Cyber Security Konzept. Rotes Vorhängeschloss auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Schutz der Technologien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-rotes-vorhangeschloss-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-schutz-der-technologien-image183869815.htmlRFMK3YR3–Cyber Security Konzept. Rotes Vorhängeschloss auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Schutz der Technologien.

Closed Circuit TV-Bildschirme an der China Museum für Wissenschaft und Technologie in Peking, China. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/closed-circuit-tv-bildschirme-an-der-china-museum-fur-wissenschaft-und-technologie-in-peking-china-image185385697.html

Closed Circuit TV-Bildschirme an der China Museum für Wissenschaft und Technologie in Peking, China. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/closed-circuit-tv-bildschirme-an-der-china-museum-fur-wissenschaft-und-technologie-in-peking-china-image185385697.htmlRFMNH19N–Closed Circuit TV-Bildschirme an der China Museum für Wissenschaft und Technologie in Peking, China.

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Cyber Security auf der Virtual Display Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-cyber-security-auf-der-virtual-display-image340485105.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Cyber Security auf der Virtual Display Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-cyber-security-auf-der-virtual-display-image340485105.htmlRM2ANXC69–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Cyber Security auf der Virtual Display

Geschäftsmann, Cybersicherheit und Codierung eines Programmierers mit einer Vision für Big Data, Technologie und digitale Innovation. Männlich in futuristischer Technologie an Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsmann-cybersicherheit-und-codierung-eines-programmierers-mit-einer-vision-fur-big-data-technologie-und-digitale-innovation-mannlich-in-futuristischer-technologie-an-image479906537.html

Geschäftsmann, Cybersicherheit und Codierung eines Programmierers mit einer Vision für Big Data, Technologie und digitale Innovation. Männlich in futuristischer Technologie an Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsmann-cybersicherheit-und-codierung-eines-programmierers-mit-einer-vision-fur-big-data-technologie-und-digitale-innovation-mannlich-in-futuristischer-technologie-an-image479906537.htmlRF2JTNHK5–Geschäftsmann, Cybersicherheit und Codierung eines Programmierers mit einer Vision für Big Data, Technologie und digitale Innovation. Männlich in futuristischer Technologie an

Ein Galaxy S8 Smartphone in einer Hand gehalten und Herunterladen eines Android-Betriebssystem-Update und Sicherheits-Patch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-galaxy-s8-smartphone-in-einer-hand-gehalten-und-herunterladen-eines-android-betriebssystem-update-und-sicherheits-patch-image338701133.html

Ein Galaxy S8 Smartphone in einer Hand gehalten und Herunterladen eines Android-Betriebssystem-Update und Sicherheits-Patch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-galaxy-s8-smartphone-in-einer-hand-gehalten-und-herunterladen-eines-android-betriebssystem-update-und-sicherheits-patch-image338701133.htmlRM2AK14N1–Ein Galaxy S8 Smartphone in einer Hand gehalten und Herunterladen eines Android-Betriebssystem-Update und Sicherheits-Patch

Anmeldung bei Windows 10 mit Gesichtserkennung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-anmeldung-bei-windows-10-mit-gesichtserkennung-174572506.html

Anmeldung bei Windows 10 mit Gesichtserkennung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-anmeldung-bei-windows-10-mit-gesichtserkennung-174572506.htmlRFM40D0A–Anmeldung bei Windows 10 mit Gesichtserkennung

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79417566.html

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79417566.htmlRFEH5NWJ–Black Festplatte im Makro Stil für Technik-Hintergrund.

CCTV-Kamera im Wald, im öffentlichen Park, im Garten oder im Nationalpark für Sicherheit und Schutz des Tierökosystems in der Natur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-kamera-im-wald-im-offentlichen-park-im-garten-oder-im-nationalpark-fur-sicherheit-und-schutz-des-tierokosystems-in-der-natur-image627647242.html

CCTV-Kamera im Wald, im öffentlichen Park, im Garten oder im Nationalpark für Sicherheit und Schutz des Tierökosystems in der Natur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-kamera-im-wald-im-offentlichen-park-im-garten-oder-im-nationalpark-fur-sicherheit-und-schutz-des-tierokosystems-in-der-natur-image627647242.htmlRF2YD3PCX–CCTV-Kamera im Wald, im öffentlichen Park, im Garten oder im Nationalpark für Sicherheit und Schutz des Tierökosystems in der Natur.

CCTV-Kameras auf einer Pole-Erkennungstechnologie, Überwachung des öffentlichen Raums Deutschland Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-kameras-auf-einer-pole-erkennungstechnologie-uberwachung-des-offentlichen-raums-deutschland-image330421137.html

CCTV-Kameras auf einer Pole-Erkennungstechnologie, Überwachung des öffentlichen Raums Deutschland Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-kameras-auf-einer-pole-erkennungstechnologie-uberwachung-des-offentlichen-raums-deutschland-image330421137.htmlRM2A5FYEW–CCTV-Kameras auf einer Pole-Erkennungstechnologie, Überwachung des öffentlichen Raums Deutschland

Person, die ein Mobiltelefon mit dem Logo des US-amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor der Unternehmenswebseite hält. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-mobiltelefon-mit-dem-logo-des-us-amerikanischen-sicherheitstechnologie-unternehmens-soundthinking-inc-vor-der-unternehmenswebseite-halt-schwerpunkt-auf-dem-display-des-telefons-image612431182.html

Person, die ein Mobiltelefon mit dem Logo des US-amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor der Unternehmenswebseite hält. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-mobiltelefon-mit-dem-logo-des-us-amerikanischen-sicherheitstechnologie-unternehmens-soundthinking-inc-vor-der-unternehmenswebseite-halt-schwerpunkt-auf-dem-display-des-telefons-image612431182.htmlRF2XGAJ66–Person, die ein Mobiltelefon mit dem Logo des US-amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor der Unternehmenswebseite hält. Schwerpunkt auf dem Display des Telefons.

Flash Drive mit integriertem Schloss. Das Konzept der Sicherheit und Datensicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/flash-drive-mit-integriertem-schloss-das-konzept-der-sicherheit-und-datensicherheit-image226857683.html

Flash Drive mit integriertem Schloss. Das Konzept der Sicherheit und Datensicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/flash-drive-mit-integriertem-schloss-das-konzept-der-sicherheit-und-datensicherheit-image226857683.htmlRFR52783–Flash Drive mit integriertem Schloss. Das Konzept der Sicherheit und Datensicherheit

Out of Focus Kabel Ethernet hinter im Fokus Sicherheit Netz mit beleuchteten Lichter auf den Computer-Server-Laufwerken. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-out-of-focus-kabel-ethernet-hinter-im-fokus-sicherheit-netz-mit-beleuchteten-lichter-auf-den-computer-server-laufwerken-97896114.html

Out of Focus Kabel Ethernet hinter im Fokus Sicherheit Netz mit beleuchteten Lichter auf den Computer-Server-Laufwerken. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-out-of-focus-kabel-ethernet-hinter-im-fokus-sicherheit-netz-mit-beleuchteten-lichter-auf-den-computer-server-laufwerken-97896114.htmlRFFK7FDP–Out of Focus Kabel Ethernet hinter im Fokus Sicherheit Netz mit beleuchteten Lichter auf den Computer-Server-Laufwerken.

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577900.html

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577900.htmlRF2T10XWG–Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept

Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cybersicherheit-in-data-center-schalter-mit-angeschlossenen-lwl-patch-kabel-kabel-informationstechnologie-164435385.html

Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cybersicherheit-in-data-center-schalter-mit-angeschlossenen-lwl-patch-kabel-kabel-informationstechnologie-164435385.htmlRFKFEK09–Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie

New york, USA - 20. April 2023: Ändern der Datenschutz- und Sicherheitseinstellungen in macOS auf der Nahansicht des Laptopbildschirms Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/new-york-usa-20-april-2023-andern-der-datenschutz-und-sicherheitseinstellungen-in-macos-auf-der-nahansicht-des-laptopbildschirms-image547058655.html

New york, USA - 20. April 2023: Ändern der Datenschutz- und Sicherheitseinstellungen in macOS auf der Nahansicht des Laptopbildschirms Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/new-york-usa-20-april-2023-andern-der-datenschutz-und-sicherheitseinstellungen-in-macos-auf-der-nahansicht-des-laptopbildschirms-image547058655.htmlRF2PP0JW3–New york, USA - 20. April 2023: Ändern der Datenschutz- und Sicherheitseinstellungen in macOS auf der Nahansicht des Laptopbildschirms

Entsperrtes Smartphone sperren Internet Phone Hand drücken Sie die Taste Telefon im Internet zu kommunizieren. Cyber Security Konzept hand Protection Network mit Verriegelung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/entsperrtes-smartphone-sperren-internet-phone-hand-drucken-sie-die-taste-telefon-im-internet-zu-kommunizieren-cyber-security-konzept-hand-protection-network-mit-verriegelung-image230035396.html

Entsperrtes Smartphone sperren Internet Phone Hand drücken Sie die Taste Telefon im Internet zu kommunizieren. Cyber Security Konzept hand Protection Network mit Verriegelung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/entsperrtes-smartphone-sperren-internet-phone-hand-drucken-sie-die-taste-telefon-im-internet-zu-kommunizieren-cyber-security-konzept-hand-protection-network-mit-verriegelung-image230035396.htmlRFRA70DT–Entsperrtes Smartphone sperren Internet Phone Hand drücken Sie die Taste Telefon im Internet zu kommunizieren. Cyber Security Konzept hand Protection Network mit Verriegelung

Mitarbeiter der Online-Datensicherheit, die an ihren Computern arbeiten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-der-online-datensicherheit-die-an-ihren-computern-arbeiten-image362243245.html

Mitarbeiter der Online-Datensicherheit, die an ihren Computern arbeiten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-der-online-datensicherheit-die-an-ihren-computern-arbeiten-image362243245.htmlRF2C19GXN–Mitarbeiter der Online-Datensicherheit, die an ihren Computern arbeiten

Computerplatine im Detail Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerplatine-im-detail-image443315371.html

Computerplatine im Detail Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerplatine-im-detail-image443315371.htmlRF2GN6N7R–Computerplatine im Detail

Konzeptionelle Überschrift Sicherheitsverletzung. Vorfall mit Geschäftsidee, der zu einem unautorisierten Zugriff auf Daten führt, wenn eine Dame den Bildschirm des Mobiltelefons drückt und die futuristische Technologie zeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-sicherheitsverletzung-vorfall-mit-geschaftsidee-der-zu-einem-unautorisierten-zugriff-auf-daten-fuhrt-wenn-eine-dame-den-bildschirm-des-mobiltelefons-druckt-und-die-futuristische-technologie-zeigt-image483597485.html

Konzeptionelle Überschrift Sicherheitsverletzung. Vorfall mit Geschäftsidee, der zu einem unautorisierten Zugriff auf Daten führt, wenn eine Dame den Bildschirm des Mobiltelefons drückt und die futuristische Technologie zeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-uberschrift-sicherheitsverletzung-vorfall-mit-geschaftsidee-der-zu-einem-unautorisierten-zugriff-auf-daten-fuhrt-wenn-eine-dame-den-bildschirm-des-mobiltelefons-druckt-und-die-futuristische-technologie-zeigt-image483597485.htmlRF2K2NNEN–Konzeptionelle Überschrift Sicherheitsverletzung. Vorfall mit Geschäftsidee, der zu einem unautorisierten Zugriff auf Daten führt, wenn eine Dame den Bildschirm des Mobiltelefons drückt und die futuristische Technologie zeigt

Cyber Security Konzept. Grüne Schlosssymbol auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Technologie Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-grune-schlosssymbol-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-technologie-sicherheit-image183869748.html

Cyber Security Konzept. Grüne Schlosssymbol auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Technologie Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-grune-schlosssymbol-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-technologie-sicherheit-image183869748.htmlRFMK3YMM–Cyber Security Konzept. Grüne Schlosssymbol auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Technologie Sicherheit.

Closed Circuit TV-Bildschirme an der China Museum für Wissenschaft und Technologie in Peking, China. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/closed-circuit-tv-bildschirme-an-der-china-museum-fur-wissenschaft-und-technologie-in-peking-china-image185385705.html

Closed Circuit TV-Bildschirme an der China Museum für Wissenschaft und Technologie in Peking, China. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/closed-circuit-tv-bildschirme-an-der-china-museum-fur-wissenschaft-und-technologie-in-peking-china-image185385705.htmlRFMNH1A1–Closed Circuit TV-Bildschirme an der China Museum für Wissenschaft und Technologie in Peking, China.

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Sicherheit Technologie auf dem virtuellen di Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-sicherheit-technologie-auf-dem-virtuellen-di-image340485117.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Sicherheit Technologie auf dem virtuellen di Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-sicherheit-technologie-auf-dem-virtuellen-di-image340485117.htmlRM2ANXC6N–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Sicherheit Technologie auf dem virtuellen di

Security check Schild vom Flughafen Terminal Decke Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-check-schild-vom-flughafen-terminal-decke-image255668494.html

Security check Schild vom Flughafen Terminal Decke Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-check-schild-vom-flughafen-terminal-decke-image255668494.htmlRFTRXKNJ–Security check Schild vom Flughafen Terminal Decke

Business Person mittels Fingerabdruck auf dem Smartphone scan sichere Bezahlung im Internet mit Laptop im Hintergrund mit fintech (Zugang zu Finanzierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-person-mittels-fingerabdruck-auf-dem-smartphone-scan-sichere-bezahlung-im-internet-mit-laptop-im-hintergrund-mit-fintech-zugang-zu-finanzierung-image158490158.html

Business Person mittels Fingerabdruck auf dem Smartphone scan sichere Bezahlung im Internet mit Laptop im Hintergrund mit fintech (Zugang zu Finanzierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-person-mittels-fingerabdruck-auf-dem-smartphone-scan-sichere-bezahlung-im-internet-mit-laptop-im-hintergrund-mit-fintech-zugang-zu-finanzierung-image158490158.htmlRFK5RRPP–Business Person mittels Fingerabdruck auf dem Smartphone scan sichere Bezahlung im Internet mit Laptop im Hintergrund mit fintech (Zugang zu Finanzierung

Internet Netzwerk- und Datensicherheit. Hacker in Schwarz mit Computer laptop Hoodie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-netzwerk-und-datensicherheit-hacker-in-schwarz-mit-computer-laptop-hoodie-image186806370.html

Internet Netzwerk- und Datensicherheit. Hacker in Schwarz mit Computer laptop Hoodie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-netzwerk-und-datensicherheit-hacker-in-schwarz-mit-computer-laptop-hoodie-image186806370.htmlRFMRWNC2–Internet Netzwerk- und Datensicherheit. Hacker in Schwarz mit Computer laptop Hoodie

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79417557.html

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79417557.htmlRFEH5NW9–Black Festplatte im Makro Stil für Technik-Hintergrund.

CCTV-Kamera im Wald, im öffentlichen Park, im Garten oder im Nationalpark für Sicherheit und Schutz des Tierökosystems in der Natur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-kamera-im-wald-im-offentlichen-park-im-garten-oder-im-nationalpark-fur-sicherheit-und-schutz-des-tierokosystems-in-der-natur-image629662883.html

CCTV-Kamera im Wald, im öffentlichen Park, im Garten oder im Nationalpark für Sicherheit und Schutz des Tierökosystems in der Natur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-kamera-im-wald-im-offentlichen-park-im-garten-oder-im-nationalpark-fur-sicherheit-und-schutz-des-tierokosystems-in-der-natur-image629662883.htmlRF2YGBHC3–CCTV-Kamera im Wald, im öffentlichen Park, im Garten oder im Nationalpark für Sicherheit und Schutz des Tierökosystems in der Natur.

Persönliche Gegenstände, Flüssigkeiten und Laptop im Container bei der Sicherheitskontrolle des Flughafens vor dem Flug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/personliche-gegenstande-flussigkeiten-und-laptop-im-container-bei-der-sicherheitskontrolle-des-flughafens-vor-dem-flug-image447600243.html

Persönliche Gegenstände, Flüssigkeiten und Laptop im Container bei der Sicherheitskontrolle des Flughafens vor dem Flug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/personliche-gegenstande-flussigkeiten-und-laptop-im-container-bei-der-sicherheitskontrolle-des-flughafens-vor-dem-flug-image447600243.htmlRF2H05XJY–Persönliche Gegenstände, Flüssigkeiten und Laptop im Container bei der Sicherheitskontrolle des Flughafens vor dem Flug.

Person mit Mobiltelefon und Website des US-amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor dem Logo. Konzentrieren Sie sich auf die Mitte des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-mit-mobiltelefon-und-website-des-us-amerikanischen-sicherheitstechnologie-unternehmens-soundthinking-inc-vor-dem-logo-konzentrieren-sie-sich-auf-die-mitte-des-telefondisplays-image612431216.html

Person mit Mobiltelefon und Website des US-amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor dem Logo. Konzentrieren Sie sich auf die Mitte des Telefondisplays. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-mit-mobiltelefon-und-website-des-us-amerikanischen-sicherheitstechnologie-unternehmens-soundthinking-inc-vor-dem-logo-konzentrieren-sie-sich-auf-die-mitte-des-telefondisplays-image612431216.htmlRF2XGAJ7C–Person mit Mobiltelefon und Website des US-amerikanischen Sicherheitstechnologie-Unternehmens SoundThinking Inc. Vor dem Logo. Konzentrieren Sie sich auf die Mitte des Telefondisplays.

Ein männlicher Arbeiter auf einer Metallleiter installiert Sicherheitskameras in der Nähe eines öffentlichen Strandes in Mexiko Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mannlicher-arbeiter-auf-einer-metallleiter-installiert-sicherheitskameras-in-der-nahe-eines-offentlichen-strandes-in-mexiko-image460183113.html

Ein männlicher Arbeiter auf einer Metallleiter installiert Sicherheitskameras in der Nähe eines öffentlichen Strandes in Mexiko Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mannlicher-arbeiter-auf-einer-metallleiter-installiert-sicherheitskameras-in-der-nahe-eines-offentlichen-strandes-in-mexiko-image460183113.htmlRF2HMK475–Ein männlicher Arbeiter auf einer Metallleiter installiert Sicherheitskameras in der Nähe eines öffentlichen Strandes in Mexiko

Mitarbeiter in modernen Bürogebäude durch Drehkreuz als Zugangskontrolle Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-in-modernen-burogebaude-durch-drehkreuz-als-zugangskontrolle-image230585255.html

Mitarbeiter in modernen Bürogebäude durch Drehkreuz als Zugangskontrolle Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mitarbeiter-in-modernen-burogebaude-durch-drehkreuz-als-zugangskontrolle-image230585255.htmlRFRB41RK–Mitarbeiter in modernen Bürogebäude durch Drehkreuz als Zugangskontrolle

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577993.html

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577993.htmlRF2T10Y0W–Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept

Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cybersicherheit-in-data-center-schalter-mit-angeschlossenen-lwl-patch-kabel-kabel-informationstechnologie-164435383.html

Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cybersicherheit-in-data-center-schalter-mit-angeschlossenen-lwl-patch-kabel-kabel-informationstechnologie-164435383.htmlRFKFEK07–Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie

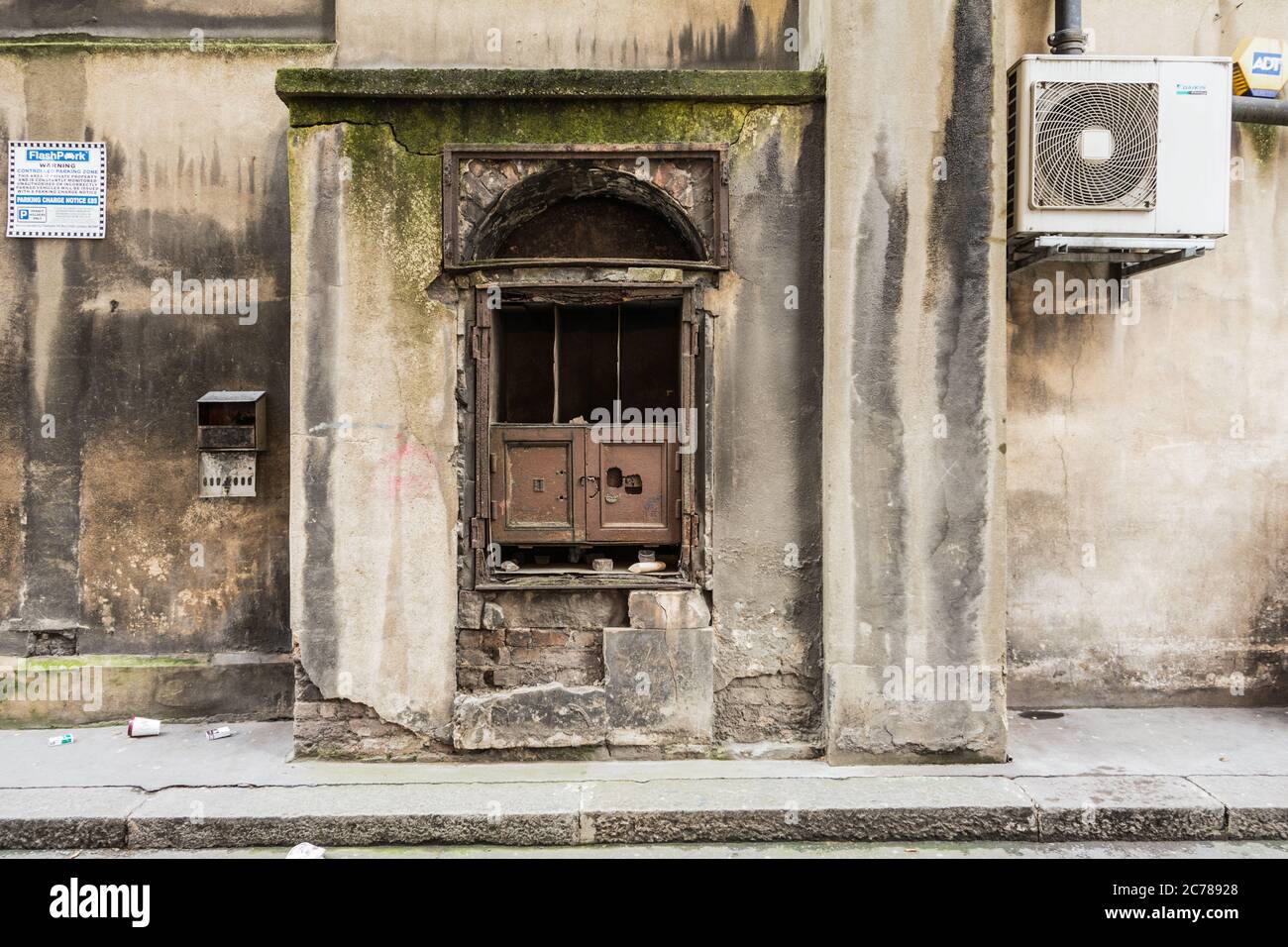

Ausgenutzt und verfalles Loch in der Wand Geldautomat auf Martin Lane, London, EC4, England, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ausgenutzt-und-verfalles-loch-in-der-wand-geldautomat-auf-martin-lane-london-ec4-england-grossbritannien-image365903056.html

Ausgenutzt und verfalles Loch in der Wand Geldautomat auf Martin Lane, London, EC4, England, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ausgenutzt-und-verfalles-loch-in-der-wand-geldautomat-auf-martin-lane-london-ec4-england-grossbritannien-image365903056.htmlRM2C78928–Ausgenutzt und verfalles Loch in der Wand Geldautomat auf Martin Lane, London, EC4, England, Großbritannien

Entsperrtes Smartphone sperren Internet Phone Hand drücken Sie die Taste Telefon im Internet zu kommunizieren. Cyber Security Konzept hand Protection Network mit Verriegelung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/entsperrtes-smartphone-sperren-internet-phone-hand-drucken-sie-die-taste-telefon-im-internet-zu-kommunizieren-cyber-security-konzept-hand-protection-network-mit-verriegelung-image224091161.html

Entsperrtes Smartphone sperren Internet Phone Hand drücken Sie die Taste Telefon im Internet zu kommunizieren. Cyber Security Konzept hand Protection Network mit Verriegelung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/entsperrtes-smartphone-sperren-internet-phone-hand-drucken-sie-die-taste-telefon-im-internet-zu-kommunizieren-cyber-security-konzept-hand-protection-network-mit-verriegelung-image224091161.htmlRFR0G6FN–Entsperrtes Smartphone sperren Internet Phone Hand drücken Sie die Taste Telefon im Internet zu kommunizieren. Cyber Security Konzept hand Protection Network mit Verriegelung

Sicherheit Name in Buchstaben auf dem Würfel Würfel auf Tisch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-name-in-buchstaben-auf-dem-wurfel-wurfel-auf-tisch-image217277519.html

Sicherheit Name in Buchstaben auf dem Würfel Würfel auf Tisch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-name-in-buchstaben-auf-dem-wurfel-wurfel-auf-tisch-image217277519.htmlRMPHDRKB–Sicherheit Name in Buchstaben auf dem Würfel Würfel auf Tisch

Detail einer Computerplatine in blauem Licht Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/detail-einer-computerplatine-in-blauem-licht-image443315233.html

Detail einer Computerplatine in blauem Licht Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/detail-einer-computerplatine-in-blauem-licht-image443315233.htmlRF2GN6N2W–Detail einer Computerplatine in blauem Licht

Computing Globale Innovation in der Cyberspace-Service-Lösung verknüpfen Computer der Zukunft Server Cloud-Verbindungstechnologie Geschäftsinformationen Laptop-Marketing-Bildschirm Sicherheit Webanwendung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computing-globale-innovation-in-der-cyberspace-service-losung-verknupfen-computer-der-zukunft-server-cloud-verbindungstechnologie-geschaftsinformationen-laptop-marketing-bildschirm-sicherheit-webanwendung-image548222573.html

Computing Globale Innovation in der Cyberspace-Service-Lösung verknüpfen Computer der Zukunft Server Cloud-Verbindungstechnologie Geschäftsinformationen Laptop-Marketing-Bildschirm Sicherheit Webanwendung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computing-globale-innovation-in-der-cyberspace-service-losung-verknupfen-computer-der-zukunft-server-cloud-verbindungstechnologie-geschaftsinformationen-laptop-marketing-bildschirm-sicherheit-webanwendung-image548222573.htmlRF2PRWKDH–Computing Globale Innovation in der Cyberspace-Service-Lösung verknüpfen Computer der Zukunft Server Cloud-Verbindungstechnologie Geschäftsinformationen Laptop-Marketing-Bildschirm Sicherheit Webanwendung.

Cyber Security Konzept. Grüne Schlosssymbol auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Technologie Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-grune-schlosssymbol-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-technologie-sicherheit-image183869728.html

Cyber Security Konzept. Grüne Schlosssymbol auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Technologie Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-grune-schlosssymbol-auf-digitalen-hintergrund-in-3d-perspektive-betrachten-symbol-der-technologie-sicherheit-image183869728.htmlRFMK3YM0–Cyber Security Konzept. Grüne Schlosssymbol auf digitalen Hintergrund in 3D-Perspektive betrachten. Symbol der Technologie Sicherheit.

Cybersicherheitskonzept mit Technologie, die verwendet werden kann, um Bedrohungen in Echtzeit und automatisch zu erkennen und darauf zu reagieren. Computersicherheit. Cloud-Computing Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheitskonzept-mit-technologie-die-verwendet-werden-kann-um-bedrohungen-in-echtzeit-und-automatisch-zu-erkennen-und-darauf-zu-reagieren-computersicherheit-cloud-computing-image596905210.html

Cybersicherheitskonzept mit Technologie, die verwendet werden kann, um Bedrohungen in Echtzeit und automatisch zu erkennen und darauf zu reagieren. Computersicherheit. Cloud-Computing Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheitskonzept-mit-technologie-die-verwendet-werden-kann-um-bedrohungen-in-echtzeit-und-automatisch-zu-erkennen-und-darauf-zu-reagieren-computersicherheit-cloud-computing-image596905210.htmlRF2WK3AK6–Cybersicherheitskonzept mit Technologie, die verwendet werden kann, um Bedrohungen in Echtzeit und automatisch zu erkennen und darauf zu reagieren. Computersicherheit. Cloud-Computing

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Netzwerk Sicherheit auf dem virtuellen displ Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-netzwerk-sicherheit-auf-dem-virtuellen-displ-image340485112.html

Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Netzwerk Sicherheit auf dem virtuellen displ Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wirtschaft-technologie-internet-und-netzwerk-konzept-junge-unternehmer-die-im-buro-wahlen-sie-das-symbol-netzwerk-sicherheit-auf-dem-virtuellen-displ-image340485112.htmlRM2ANXC6G–Wirtschaft, Technologie, Internet und Netzwerk Konzept. Junge Unternehmer, die im Büro, wählen Sie das Symbol Netzwerk Sicherheit auf dem virtuellen displ

Self-service Check-in Kiosk Touchscreen interaktive Anzeige unterzeichnen am Flughafen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/self-service-check-in-kiosk-touchscreen-interaktive-anzeige-unterzeichnen-am-flughafen-image255381620.html

Self-service Check-in Kiosk Touchscreen interaktive Anzeige unterzeichnen am Flughafen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/self-service-check-in-kiosk-touchscreen-interaktive-anzeige-unterzeichnen-am-flughafen-image255381620.htmlRFTRDHT4–Self-service Check-in Kiosk Touchscreen interaktive Anzeige unterzeichnen am Flughafen

Person mit Fingerabdruck Scannen auf Handy für biometrische Sicherheit, Computer im Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-person-mit-fingerabdruck-scannen-auf-handy-fur-biometrische-sicherheit-computer-im-hintergrund-129849244.html

Person mit Fingerabdruck Scannen auf Handy für biometrische Sicherheit, Computer im Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-person-mit-fingerabdruck-scannen-auf-handy-fur-biometrische-sicherheit-computer-im-hintergrund-129849244.htmlRFHF7410–Person mit Fingerabdruck Scannen auf Handy für biometrische Sicherheit, Computer im Hintergrund

Geschäftsleute zeigen Keyhole in Sachen Datensicherheit. Schutz von Cyber-Daten und Informationen. Sicherheit zukünftiger Technologien, Netzwerkschutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsleute-zeigen-keyhole-in-sachen-datensicherheit-schutz-von-cyber-daten-und-informationen-sicherheit-zukunftiger-technologien-netzwerkschutz-image515392985.html

Geschäftsleute zeigen Keyhole in Sachen Datensicherheit. Schutz von Cyber-Daten und Informationen. Sicherheit zukünftiger Technologien, Netzwerkschutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschaftsleute-zeigen-keyhole-in-sachen-datensicherheit-schutz-von-cyber-daten-und-informationen-sicherheit-zukunftiger-technologien-netzwerkschutz-image515392985.htmlRF2MXE509–Geschäftsleute zeigen Keyhole in Sachen Datensicherheit. Schutz von Cyber-Daten und Informationen. Sicherheit zukünftiger Technologien, Netzwerkschutz.

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79417518.html

Black Festplatte im Makro Stil für Technik-Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-black-festplatte-im-makro-stil-fur-technik-hintergrund-79417518.htmlRFEH5NRX–Black Festplatte im Makro Stil für Technik-Hintergrund.

CCTV-Kamera im Wald, im öffentlichen Park, im Garten oder im Nationalpark für Sicherheit und Schutz des Tierökosystems in der Natur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-kamera-im-wald-im-offentlichen-park-im-garten-oder-im-nationalpark-fur-sicherheit-und-schutz-des-tierokosystems-in-der-natur-image627647243.html

CCTV-Kamera im Wald, im öffentlichen Park, im Garten oder im Nationalpark für Sicherheit und Schutz des Tierökosystems in der Natur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cctv-kamera-im-wald-im-offentlichen-park-im-garten-oder-im-nationalpark-fur-sicherheit-und-schutz-des-tierokosystems-in-der-natur-image627647243.htmlRF2YD3PCY–CCTV-Kamera im Wald, im öffentlichen Park, im Garten oder im Nationalpark für Sicherheit und Schutz des Tierökosystems in der Natur.

Nahaufnahme eines Vorhängeschlosses und eines Motherboards in Konzept Cyber Security Ransomware Email Phishing Encrypted Technology, Digital Information Protected Secured Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-eines-vorhangeschlosses-und-eines-motherboards-in-konzept-cyber-security-ransomware-email-phishing-encrypted-technology-digital-information-protected-secured-image571487097.html

Nahaufnahme eines Vorhängeschlosses und eines Motherboards in Konzept Cyber Security Ransomware Email Phishing Encrypted Technology, Digital Information Protected Secured Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-eines-vorhangeschlosses-und-eines-motherboards-in-konzept-cyber-security-ransomware-email-phishing-encrypted-technology-digital-information-protected-secured-image571487097.htmlRF2T5NDHD–Nahaufnahme eines Vorhängeschlosses und eines Motherboards in Konzept Cyber Security Ransomware Email Phishing Encrypted Technology, Digital Information Protected Secured

Person, die ein Smartphone mit dem Logo des US-amerikanischen Unternehmens Devo Technology Inc. Vor der Website hält. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-smartphone-mit-dem-logo-des-us-amerikanischen-unternehmens-devo-technology-inc-vor-der-website-halt-schwerpunkt-auf-dem-display-des-telefons-image619292430.html

Person, die ein Smartphone mit dem Logo des US-amerikanischen Unternehmens Devo Technology Inc. Vor der Website hält. Schwerpunkt auf dem Display des Telefons. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/person-die-ein-smartphone-mit-dem-logo-des-us-amerikanischen-unternehmens-devo-technology-inc-vor-der-website-halt-schwerpunkt-auf-dem-display-des-telefons-image619292430.htmlRF2XYF5PP–Person, die ein Smartphone mit dem Logo des US-amerikanischen Unternehmens Devo Technology Inc. Vor der Website hält. Schwerpunkt auf dem Display des Telefons.

Biometrisches Anwesenheitssystem mit Daumeneingabe und Fingerabdruckgerät für sicheren Check-in im Büro. Dieses Bild hebt die biometrische Sicherheit hervor Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/biometrisches-anwesenheitssystem-mit-daumeneingabe-und-fingerabdruckgerat-fur-sicheren-check-in-im-buro-dieses-bild-hebt-die-biometrische-sicherheit-hervor-image623207034.html

Biometrisches Anwesenheitssystem mit Daumeneingabe und Fingerabdruckgerät für sicheren Check-in im Büro. Dieses Bild hebt die biometrische Sicherheit hervor Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/biometrisches-anwesenheitssystem-mit-daumeneingabe-und-fingerabdruckgerat-fur-sicheren-check-in-im-buro-dieses-bild-hebt-die-biometrische-sicherheit-hervor-image623207034.htmlRF2Y5WEX2–Biometrisches Anwesenheitssystem mit Daumeneingabe und Fingerabdruckgerät für sicheren Check-in im Büro. Dieses Bild hebt die biometrische Sicherheit hervor

Weiße Überwachungskamera, blauer Himmel im Hintergrund, Technologie und Sicherheitssysteme. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weisse-uberwachungskamera-blauer-himmel-im-hintergrund-technologie-und-sicherheitssysteme-image482362612.html

Weiße Überwachungskamera, blauer Himmel im Hintergrund, Technologie und Sicherheitssysteme. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weisse-uberwachungskamera-blauer-himmel-im-hintergrund-technologie-und-sicherheitssysteme-image482362612.htmlRF2K0NEC4–Weiße Überwachungskamera, blauer Himmel im Hintergrund, Technologie und Sicherheitssysteme.

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577991.html

Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-anmeldung-auf-dem-bildschirm-eines-mobiltelefons-cybersicherheitskonzept-image568577991.htmlRF2T10Y0R–Passwort für die Anmeldung auf dem Bildschirm eines Mobiltelefons – Cybersicherheitskonzept

Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cybersicherheit-in-data-center-schalter-mit-angeschlossenen-lwl-patch-kabel-kabel-informationstechnologie-164435391.html

Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cybersicherheit-in-data-center-schalter-mit-angeschlossenen-lwl-patch-kabel-kabel-informationstechnologie-164435391.htmlRFKFEK0F–Cybersicherheit in Data Center, Schalter mit angeschlossenen LWL Patch-Kabel Kabel, Informationstechnologie

Abgewinkelte Draufsicht Bild von roter Farbe USB-Stick im Laptop USB-Anschluss und Maus auf weißen Desktop. Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-abgewinkelte-draufsicht-bild-von-roter-farbe-usb-stick-im-laptop-usb-anschluss-und-maus-auf-weissen-desktop-sicherheitskonzept-78819418.html

Abgewinkelte Draufsicht Bild von roter Farbe USB-Stick im Laptop USB-Anschluss und Maus auf weißen Desktop. Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-abgewinkelte-draufsicht-bild-von-roter-farbe-usb-stick-im-laptop-usb-anschluss-und-maus-auf-weissen-desktop-sicherheitskonzept-78819418.htmlRFEG6EY6–Abgewinkelte Draufsicht Bild von roter Farbe USB-Stick im Laptop USB-Anschluss und Maus auf weißen Desktop. Sicherheitskonzept

Entsperrtes Smartphone sperren Internet Phone hand Geschäftsleute drücken Sie das Telefon im Internet zu kommunizieren. Cyber Security Konzept Handschutz net Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/entsperrtes-smartphone-sperren-internet-phone-hand-geschaftsleute-drucken-sie-das-telefon-im-internet-zu-kommunizieren-cyber-security-konzept-handschutz-net-image178121987.html

Entsperrtes Smartphone sperren Internet Phone hand Geschäftsleute drücken Sie das Telefon im Internet zu kommunizieren. Cyber Security Konzept Handschutz net Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/entsperrtes-smartphone-sperren-internet-phone-hand-geschaftsleute-drucken-sie-das-telefon-im-internet-zu-kommunizieren-cyber-security-konzept-handschutz-net-image178121987.htmlRFM9P4BF–Entsperrtes Smartphone sperren Internet Phone hand Geschäftsleute drücken Sie das Telefon im Internet zu kommunizieren. Cyber Security Konzept Handschutz net

24-Stunden-Überwachungsgerät in Betrieb, Sicherheitselement Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/24-stunden-uberwachungsgerat-in-betrieb-sicherheitselement-image633074069.html

24-Stunden-Überwachungsgerät in Betrieb, Sicherheitselement Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/24-stunden-uberwachungsgerat-in-betrieb-sicherheitselement-image633074069.htmlRF2YNY0C5–24-Stunden-Überwachungsgerät in Betrieb, Sicherheitselement

Detail einer Platine mit der Anmerkung hergestellt in China Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/detail-einer-platine-mit-der-anmerkung-hergestellt-in-china-image223910780.html

Detail einer Platine mit der Anmerkung hergestellt in China Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/detail-einer-platine-mit-der-anmerkung-hergestellt-in-china-image223910780.htmlRFR080DG–Detail einer Platine mit der Anmerkung hergestellt in China

Gesichtsmaske, covid und Geschäftsfrau mit Laptop in Sicherheit, Sicherheit und Strategie, um globale Viren im Büro zu stoppen. Mitarbeiter und Compliance-Mitarbeiter gegen die Verbreitung von Bakterien auf dem Schreibtisch des Unternehmens durch Technologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gesichtsmaske-covid-und-geschaftsfrau-mit-laptop-in-sicherheit-sicherheit-und-strategie-um-globale-viren-im-buro-zu-stoppen-mitarbeiter-und-compliance-mitarbeiter-gegen-die-verbreitung-von-bakterien-auf-dem-schreibtisch-des-unternehmens-durch-technologie-image548006599.html