Schnellfilter:

Sicherheit verbinden Stockfotos & Bilder

Smart City-Netzwerk und Online-Services: Gesundheitswesen, Industrie, Finanzen, Einzelhandel, Bildung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smart-city-netzwerk-und-online-services-gesundheitswesen-industrie-finanzen-einzelhandel-bildung-image418850940.html

Smart City-Netzwerk und Online-Services: Gesundheitswesen, Industrie, Finanzen, Einzelhandel, Bildung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smart-city-netzwerk-und-online-services-gesundheitswesen-industrie-finanzen-einzelhandel-bildung-image418850940.htmlRF2F9C8J4–Smart City-Netzwerk und Online-Services: Gesundheitswesen, Industrie, Finanzen, Einzelhandel, Bildung

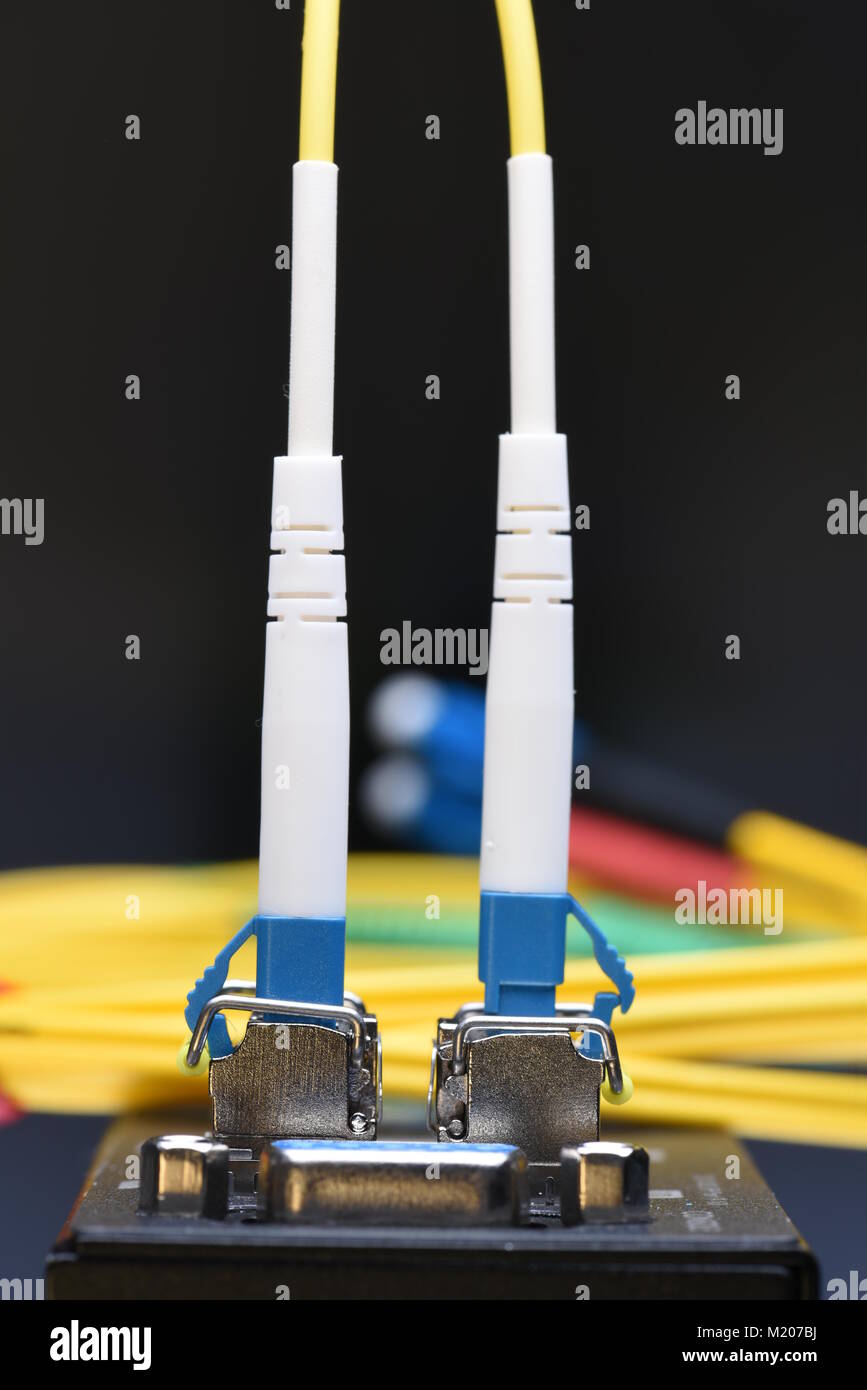

Internet Netzwerk Technologie, LWL-Kabel angeschlossen und in Data Center zu wechseln, close-up Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-internet-netzwerk-technologie-lwl-kabel-angeschlossen-und-in-data-center-zu-wechseln-close-up-173338806.html

Internet Netzwerk Technologie, LWL-Kabel angeschlossen und in Data Center zu wechseln, close-up Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-internet-netzwerk-technologie-lwl-kabel-angeschlossen-und-in-data-center-zu-wechseln-close-up-173338806.htmlRFM207BJ–Internet Netzwerk Technologie, LWL-Kabel angeschlossen und in Data Center zu wechseln, close-up

3D Rendering Handy verbinden mit Überwachungskamera Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-3d-rendering-handy-verbinden-mit-uberwachungskamera-164974181.html

3D Rendering Handy verbinden mit Überwachungskamera Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-3d-rendering-handy-verbinden-mit-uberwachungskamera-164974181.htmlRFKGB671–3D Rendering Handy verbinden mit Überwachungskamera

Verbindung Kranhaken Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verbindung-kranhaken-175690365.html

Verbindung Kranhaken Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verbindung-kranhaken-175690365.htmlRFM5RARW–Verbindung Kranhaken

Blockchain, Distributed Ledger Technologie, Bitcoin-Konzept. Stromkreis-Grafik und Infografik der Blockkette, Netzwerk-Sicherheit, b anschließen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-blockchain-distributed-ledger-technologie-bitcoin-konzept-stromkreis-grafik-und-infografik-der-blockkette-netzwerk-sicherheit-b-anschliessen-141623953.html

Blockchain, Distributed Ledger Technologie, Bitcoin-Konzept. Stromkreis-Grafik und Infografik der Blockkette, Netzwerk-Sicherheit, b anschließen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-blockchain-distributed-ledger-technologie-bitcoin-konzept-stromkreis-grafik-und-infografik-der-blockkette-netzwerk-sicherheit-b-anschliessen-141623953.htmlRFJ6BEP9–Blockchain, Distributed Ledger Technologie, Bitcoin-Konzept. Stromkreis-Grafik und Infografik der Blockkette, Netzwerk-Sicherheit, b anschließen

Erster Buchstabe M mit Security Shield Logo Logo Logo Cyber Security Logo Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/erster-buchstabe-m-mit-security-shield-logo-logo-logo-cyber-security-logo-image561018351.html

Erster Buchstabe M mit Security Shield Logo Logo Logo Cyber Security Logo Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/erster-buchstabe-m-mit-security-shield-logo-logo-logo-cyber-security-logo-image561018351.htmlRF2RGMGHK–Erster Buchstabe M mit Security Shield Logo Logo Logo Cyber Security Logo

Hafen, Holzstangen, Seile, Seil, Knoten, Bühne, Haufen, hölzerne Stämme, Pole, Pole, Landung, zusammen, online, Seil, Seil, Verbindung, Tampen, investieren, Liegeplatz, verbinden, Sicherheit, Abfahrten, Stop, mittlere Nahaufnahme, Kerbe, Detail, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hafen-holzstangen-seile-seil-knoten-buhne-haufen-holzerne-stamme-pole-pole-landung-zusammen-online-seil-seil-verbindung-tampen-investieren-liegeplatz-verbinden-sicherheit-abfahrten-stop-mittlere-nahaufnahme-kerbe-detail-123176215.html

Hafen, Holzstangen, Seile, Seil, Knoten, Bühne, Haufen, hölzerne Stämme, Pole, Pole, Landung, zusammen, online, Seil, Seil, Verbindung, Tampen, investieren, Liegeplatz, verbinden, Sicherheit, Abfahrten, Stop, mittlere Nahaufnahme, Kerbe, Detail, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hafen-holzstangen-seile-seil-knoten-buhne-haufen-holzerne-stamme-pole-pole-landung-zusammen-online-seil-seil-verbindung-tampen-investieren-liegeplatz-verbinden-sicherheit-abfahrten-stop-mittlere-nahaufnahme-kerbe-detail-123176215.htmlRMH4B4EF–Hafen, Holzstangen, Seile, Seil, Knoten, Bühne, Haufen, hölzerne Stämme, Pole, Pole, Landung, zusammen, online, Seil, Seil, Verbindung, Tampen, investieren, Liegeplatz, verbinden, Sicherheit, Abfahrten, Stop, mittlere Nahaufnahme, Kerbe, Detail,

Datensicherheit im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datensicherheit-im-internet-171254214.html

Datensicherheit im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datensicherheit-im-internet-171254214.htmlRFKXH8DX–Datensicherheit im Internet

Monitor mit Hände halten Gefängnis Balken auf dem Bildschirm, auf weissem 3D-Illustration isoliert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/monitor-mit-hande-halten-gefangnis-balken-auf-dem-bildschirm-auf-weissem-3d-illustration-isoliert-image228848566.html

Monitor mit Hände halten Gefängnis Balken auf dem Bildschirm, auf weissem 3D-Illustration isoliert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/monitor-mit-hande-halten-gefangnis-balken-auf-dem-bildschirm-auf-weissem-3d-illustration-isoliert-image228848566.htmlRFR88XK2–Monitor mit Hände halten Gefängnis Balken auf dem Bildschirm, auf weissem 3D-Illustration isoliert

Technologische global connect Sicherheit vector hintergrund abstrakt Design Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/technologische-global-connect-sicherheit-vector-hintergrund-abstrakt-design-image223815922.html

Technologische global connect Sicherheit vector hintergrund abstrakt Design Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/technologische-global-connect-sicherheit-vector-hintergrund-abstrakt-design-image223815922.htmlRFR03KDP–Technologische global connect Sicherheit vector hintergrund abstrakt Design

Weltweites Konzept für die digitale Netzwerkdatensicherheit. Einige Elemente des Bildes, die von der NASA eingerichtet wurden. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weltweites-konzept-fur-die-digitale-netzwerkdatensicherheit-einige-elemente-des-bildes-die-von-der-nasa-eingerichtet-wurden-image470725752.html

Weltweites Konzept für die digitale Netzwerkdatensicherheit. Einige Elemente des Bildes, die von der NASA eingerichtet wurden. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weltweites-konzept-fur-die-digitale-netzwerkdatensicherheit-einige-elemente-des-bildes-die-von-der-nasa-eingerichtet-wurden-image470725752.htmlRF2J9RBE0–Weltweites Konzept für die digitale Netzwerkdatensicherheit. Einige Elemente des Bildes, die von der NASA eingerichtet wurden.

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523648.html

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523648.htmlRF2HN6JH4–VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration

Abbildung: Symbol für Sicherheitsvorhängeschloss und Plexusnetzwerke, die vor violettem Hintergrund schweben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-sicherheitsvorhangeschloss-und-plexusnetzwerke-die-vor-violettem-hintergrund-schweben-image607598733.html

Abbildung: Symbol für Sicherheitsvorhängeschloss und Plexusnetzwerke, die vor violettem Hintergrund schweben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-sicherheitsvorhangeschloss-und-plexusnetzwerke-die-vor-violettem-hintergrund-schweben-image607598733.htmlRF2X8EEAN–Abbildung: Symbol für Sicherheitsvorhängeschloss und Plexusnetzwerke, die vor violettem Hintergrund schweben

Sicheres VPN-Verbindungskonzept. Person, die die Virtual Private Network-Technologie auf einem Laptop-Computer verwendet, um einen verschlüsselten Tunnel zum Remote-Server auf Inter zu erstellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicheres-vpn-verbindungskonzept-person-die-die-virtual-private-network-technologie-auf-einem-laptop-computer-verwendet-um-einen-verschlusselten-tunnel-zum-remote-server-auf-inter-zu-erstellen-image443792820.html

Sicheres VPN-Verbindungskonzept. Person, die die Virtual Private Network-Technologie auf einem Laptop-Computer verwendet, um einen verschlüsselten Tunnel zum Remote-Server auf Inter zu erstellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicheres-vpn-verbindungskonzept-person-die-die-virtual-private-network-technologie-auf-einem-laptop-computer-verwendet-um-einen-verschlusselten-tunnel-zum-remote-server-auf-inter-zu-erstellen-image443792820.htmlRF2GP0E7G–Sicheres VPN-Verbindungskonzept. Person, die die Virtual Private Network-Technologie auf einem Laptop-Computer verwendet, um einen verschlüsselten Tunnel zum Remote-Server auf Inter zu erstellen

Konzept Bild für Cloud Computing und Cloud Security für online Anwendungen, digitale Bits in Web Services Platform Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-bild-fur-cloud-computing-und-cloud-security-fur-online-anwendungen-digitale-bits-in-web-services-platform-137095042.html

Konzept Bild für Cloud Computing und Cloud Security für online Anwendungen, digitale Bits in Web Services Platform Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-bild-fur-cloud-computing-und-cloud-security-fur-online-anwendungen-digitale-bits-in-web-services-platform-137095042.htmlRFHY163E–Konzept Bild für Cloud Computing und Cloud Security für online Anwendungen, digitale Bits in Web Services Platform

Network Data Security system Technologie. Geschäftsmann mit Mobiltelefon und das globale Netzwerk Technologie. Element dieses Bild sind von der NASA liefern Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/network-data-security-system-technologie-geschaftsmann-mit-mobiltelefon-und-das-globale-netzwerk-technologie-element-dieses-bild-sind-von-der-nasa-liefern-image206619688.html

Network Data Security system Technologie. Geschäftsmann mit Mobiltelefon und das globale Netzwerk Technologie. Element dieses Bild sind von der NASA liefern Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/network-data-security-system-technologie-geschaftsmann-mit-mobiltelefon-und-das-globale-netzwerk-technologie-element-dieses-bild-sind-von-der-nasa-liefern-image206619688.htmlRFP049EG–Network Data Security system Technologie. Geschäftsmann mit Mobiltelefon und das globale Netzwerk Technologie. Element dieses Bild sind von der NASA liefern

Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey5-security-key-mit-nfc-zu-einem-smartphone-herzustellen-image329826962.html

Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey5-security-key-mit-nfc-zu-einem-smartphone-herzustellen-image329826962.htmlRM2A4GWJA–Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen

Internet Anmeldung Sicherheitskonzept, rote Lock-Taste oder Taste auf weiße Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-internet-anmeldung-sicherheitskonzept-rote-lock-taste-oder-taste-auf-weisse-tastatur-118062696.html

Internet Anmeldung Sicherheitskonzept, rote Lock-Taste oder Taste auf weiße Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-internet-anmeldung-sicherheitskonzept-rote-lock-taste-oder-taste-auf-weisse-tastatur-118062696.htmlRFGT264T–Internet Anmeldung Sicherheitskonzept, rote Lock-Taste oder Taste auf weiße Tastatur

Hintergrundbild zum World Cloud Security Day mit Typografie. World Cloud Security Day, Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hintergrundbild-zum-world-cloud-security-day-mit-typografie-world-cloud-security-day-hintergrund-image599406424.html

Hintergrundbild zum World Cloud Security Day mit Typografie. World Cloud Security Day, Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hintergrundbild-zum-world-cloud-security-day-mit-typografie-world-cloud-security-day-hintergrund-image599406424.htmlRF2WR5908–Hintergrundbild zum World Cloud Security Day mit Typografie. World Cloud Security Day, Hintergrund

Cyber Security Tipps für Kids Infografik: Wie online zu verbinden und sicher Social Network nutzen, Vektor Infografik mit Symbolen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-tipps-fur-kids-infografik-wie-online-zu-verbinden-und-sicher-social-network-nutzen-vektor-infografik-mit-symbolen-174470385.html

Cyber Security Tipps für Kids Infografik: Wie online zu verbinden und sicher Social Network nutzen, Vektor Infografik mit Symbolen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-tipps-fur-kids-infografik-wie-online-zu-verbinden-und-sicher-social-network-nutzen-vektor-infografik-mit-symbolen-174470385.htmlRFM3RPN5–Cyber Security Tipps für Kids Infografik: Wie online zu verbinden und sicher Social Network nutzen, Vektor Infografik mit Symbolen

Internet Sicherheit und e-Mail-Schutzkonzept als eine blaue Regenschirm für Sicherheit auf eine drei dimensionale und-Zeichen Web-Symbol und Website-Symbol. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-internet-sicherheit-und-e-mail-schutzkonzept-als-eine-blaue-regenschirm-fur-sicherheit-auf-eine-drei-dimensionale-und-zeichen-web-symbol-und-website-symbol-76853239.html

Internet Sicherheit und e-Mail-Schutzkonzept als eine blaue Regenschirm für Sicherheit auf eine drei dimensionale und-Zeichen Web-Symbol und Website-Symbol. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-internet-sicherheit-und-e-mail-schutzkonzept-als-eine-blaue-regenschirm-fur-sicherheit-auf-eine-drei-dimensionale-und-zeichen-web-symbol-und-website-symbol-76853239.htmlRFED0Y2F–Internet Sicherheit und e-Mail-Schutzkonzept als eine blaue Regenschirm für Sicherheit auf eine drei dimensionale und-Zeichen Web-Symbol und Website-Symbol.

Hand, 3D-rendering Mobile mit Sicherheit Kamera anschließen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hand-3d-rendering-mobile-mit-sicherheit-kamera-anschliessen-164974170.html

Hand, 3D-rendering Mobile mit Sicherheit Kamera anschließen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hand-3d-rendering-mobile-mit-sicherheit-kamera-anschliessen-164974170.htmlRFKGB66J–Hand, 3D-rendering Mobile mit Sicherheit Kamera anschließen.

Network Security Konzept mit Geschäftsmann berühren Vorhängeschlosssymbol auf durchsichtige Touchscreen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/network-security-konzept-mit-geschaftsmann-beruhren-vorhangeschlosssymbol-auf-durchsichtige-touchscreen-image185990240.html

Network Security Konzept mit Geschäftsmann berühren Vorhängeschlosssymbol auf durchsichtige Touchscreen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/network-security-konzept-mit-geschaftsmann-beruhren-vorhangeschlosssymbol-auf-durchsichtige-touchscreen-image185990240.htmlRFMPGGCG–Network Security Konzept mit Geschäftsmann berühren Vorhängeschlosssymbol auf durchsichtige Touchscreen

Blockchain, Kryptowährungen, Bitcoin-Konzept. Stromkreis-Grafik und Infografik von Block-Kette, Netzwerk verbinden, Sicherheit, binär codiert ich Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-blockchain-kryptowahrungen-bitcoin-konzept-stromkreis-grafik-und-infografik-von-block-kette-netzwerk-verbinden-sicherheit-binar-codiert-ich-141623941.html

Blockchain, Kryptowährungen, Bitcoin-Konzept. Stromkreis-Grafik und Infografik von Block-Kette, Netzwerk verbinden, Sicherheit, binär codiert ich Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-blockchain-kryptowahrungen-bitcoin-konzept-stromkreis-grafik-und-infografik-von-block-kette-netzwerk-verbinden-sicherheit-binar-codiert-ich-141623941.htmlRFJ6BENW–Blockchain, Kryptowährungen, Bitcoin-Konzept. Stromkreis-Grafik und Infografik von Block-Kette, Netzwerk verbinden, Sicherheit, binär codiert ich

WiFi Connect mobile Sicherheitssystem isometrischen Vektor-Konzept. Sicherheit cctv-Netzwerk Wireless Verwenden Sie Smartphone und elektronische System Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wifi-connect-mobile-sicherheitssystem-isometrischen-vektor-konzept-sicherheit-cctv-netzwerk-wireless-verwenden-sie-smartphone-und-elektronische-system-illustration-image383399713.html

WiFi Connect mobile Sicherheitssystem isometrischen Vektor-Konzept. Sicherheit cctv-Netzwerk Wireless Verwenden Sie Smartphone und elektronische System Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/wifi-connect-mobile-sicherheitssystem-isometrischen-vektor-konzept-sicherheit-cctv-netzwerk-wireless-verwenden-sie-smartphone-und-elektronische-system-illustration-image383399713.htmlRF2D7NA6W–WiFi Connect mobile Sicherheitssystem isometrischen Vektor-Konzept. Sicherheit cctv-Netzwerk Wireless Verwenden Sie Smartphone und elektronische System Illustration

Catena, Kabel, Anschluss, freigegeben, Freis Platte, Hintergrund, isoliert, Schleife, verbinden, Seil, Knoten, Ende, Anfang, stark, schwach, Stärke, Schwäche, unsicher, sicher, Sicherheit, Unsicherheit, Gefahr, Träne, Freis Platte, weiß, Gliedmaßen, Kettenglieder, Metall, Eisen, eiserne Kette, verdreht, Konzeption, ungleich, unterschiedlich, solide, Festigkeit, ziehen, gemeinsame, Differenz, zusammen, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-catena-kabel-anschluss-freigegeben-freis-platte-hintergrund-isoliert-schleife-verbinden-seil-knoten-ende-anfang-stark-schwach-starke-schwache-unsicher-sicher-sicherheit-unsicherheit-gefahr-trane-freis-platte-weiss-gliedmassen-kettenglieder-metall-eisen-eiserne-kette-verdreht-konzeption-ungleich-unterschiedlich-solide-festigkeit-ziehen-gemeinsame-differenz-zusammen-146549533.html

Catena, Kabel, Anschluss, freigegeben, Freis Platte, Hintergrund, isoliert, Schleife, verbinden, Seil, Knoten, Ende, Anfang, stark, schwach, Stärke, Schwäche, unsicher, sicher, Sicherheit, Unsicherheit, Gefahr, Träne, Freis Platte, weiß, Gliedmaßen, Kettenglieder, Metall, Eisen, eiserne Kette, verdreht, Konzeption, ungleich, unterschiedlich, solide, Festigkeit, ziehen, gemeinsame, Differenz, zusammen, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-catena-kabel-anschluss-freigegeben-freis-platte-hintergrund-isoliert-schleife-verbinden-seil-knoten-ende-anfang-stark-schwach-starke-schwache-unsicher-sicher-sicherheit-unsicherheit-gefahr-trane-freis-platte-weiss-gliedmassen-kettenglieder-metall-eisen-eiserne-kette-verdreht-konzeption-ungleich-unterschiedlich-solide-festigkeit-ziehen-gemeinsame-differenz-zusammen-146549533.htmlRMJEBWBW–Catena, Kabel, Anschluss, freigegeben, Freis Platte, Hintergrund, isoliert, Schleife, verbinden, Seil, Knoten, Ende, Anfang, stark, schwach, Stärke, Schwäche, unsicher, sicher, Sicherheit, Unsicherheit, Gefahr, Träne, Freis Platte, weiß, Gliedmaßen, Kettenglieder, Metall, Eisen, eiserne Kette, verdreht, Konzeption, ungleich, unterschiedlich, solide, Festigkeit, ziehen, gemeinsame, Differenz, zusammen,

Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-lesen-personliche-informationen-begriff-der-privatsphare-und-sicherheit-172838133.html

Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-lesen-personliche-informationen-begriff-der-privatsphare-und-sicherheit-172838133.htmlRFM15CPD–Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit

Weiß smart phone mit Hände halten Gefängnis Balken auf dem Bildschirm, weiß, 3 isolierte d Abbildung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weiss-smart-phone-mit-hande-halten-gefangnis-balken-auf-dem-bildschirm-weiss-3-isolierte-d-abbildung-image228701140.html

Weiß smart phone mit Hände halten Gefängnis Balken auf dem Bildschirm, weiß, 3 isolierte d Abbildung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weiss-smart-phone-mit-hande-halten-gefangnis-balken-auf-dem-bildschirm-weiss-3-isolierte-d-abbildung-image228701140.htmlRFR826HT–Weiß smart phone mit Hände halten Gefängnis Balken auf dem Bildschirm, weiß, 3 isolierte d Abbildung

Security System Digital Touch Hologramm User Interface Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-system-digital-touch-hologramm-user-interface-konzept-image234788137.html

Security System Digital Touch Hologramm User Interface Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-system-digital-touch-hologramm-user-interface-konzept-image234788137.htmlRFRHYEJH–Security System Digital Touch Hologramm User Interface Konzept

Vektor-Illustration Symbol wlan-Kennwort und Sicherheitscode entsperrtes Vorhängeschloss Objekt, Internet-Zugangskonzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektor-illustration-symbol-wlan-kennwort-und-sicherheitscode-entsperrtes-vorhangeschloss-objekt-internet-zugangskonzept-image592266257.html

Vektor-Illustration Symbol wlan-Kennwort und Sicherheitscode entsperrtes Vorhängeschloss Objekt, Internet-Zugangskonzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektor-illustration-symbol-wlan-kennwort-und-sicherheitscode-entsperrtes-vorhangeschloss-objekt-internet-zugangskonzept-image592266257.htmlRF2WBG1J9–Vektor-Illustration Symbol wlan-Kennwort und Sicherheitscode entsperrtes Vorhängeschloss Objekt, Internet-Zugangskonzept

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523639.html

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523639.htmlRF2HN6JGR–VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration

Abbildung: Symbol für Sicherheitsvorhängeschloss und Plexusnetzwerke, die vor violettem Hintergrund schweben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-sicherheitsvorhangeschloss-und-plexusnetzwerke-die-vor-violettem-hintergrund-schweben-image607598680.html

Abbildung: Symbol für Sicherheitsvorhängeschloss und Plexusnetzwerke, die vor violettem Hintergrund schweben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-sicherheitsvorhangeschloss-und-plexusnetzwerke-die-vor-violettem-hintergrund-schweben-image607598680.htmlRF2X8EE8T–Abbildung: Symbol für Sicherheitsvorhängeschloss und Plexusnetzwerke, die vor violettem Hintergrund schweben

Wlan Symbol auf dem Bildschirm des Smartphones mit Taste zum drahtlosen Internet verbinden, Nahaufnahme einer Hand, die Handy, Computer im Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-wlan-symbol-auf-dem-bildschirm-des-smartphones-mit-taste-zum-drahtlosen-internet-verbinden-nahaufnahme-einer-hand-die-handy-computer-im-hintergrund-165561915.html

Wlan Symbol auf dem Bildschirm des Smartphones mit Taste zum drahtlosen Internet verbinden, Nahaufnahme einer Hand, die Handy, Computer im Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-wlan-symbol-auf-dem-bildschirm-des-smartphones-mit-taste-zum-drahtlosen-internet-verbinden-nahaufnahme-einer-hand-die-handy-computer-im-hintergrund-165561915.htmlRFKH9YWF–Wlan Symbol auf dem Bildschirm des Smartphones mit Taste zum drahtlosen Internet verbinden, Nahaufnahme einer Hand, die Handy, Computer im Hintergrund

Anmeldefeld Kennwort Benutzer identifizieren Formular Netzwerksicherheit Fenster Web Hintergrund Vorlage Vektordarstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anmeldefeld-kennwort-benutzer-identifizieren-formular-netzwerksicherheit-fenster-web-hintergrund-vorlage-vektordarstellung-image515237004.html

Anmeldefeld Kennwort Benutzer identifizieren Formular Netzwerksicherheit Fenster Web Hintergrund Vorlage Vektordarstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anmeldefeld-kennwort-benutzer-identifizieren-formular-netzwerksicherheit-fenster-web-hintergrund-vorlage-vektordarstellung-image515237004.htmlRF2MX721G–Anmeldefeld Kennwort Benutzer identifizieren Formular Netzwerksicherheit Fenster Web Hintergrund Vorlage Vektordarstellung

Konzept : Cybersicherheit Globale Netzwerksicherheitstechnologie, Schutz personenbezogener Daten. Verschlüsselung mit einem Schlüsselsymbol auf der virtuellen Schnittstelle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-cybersicherheit-globale-netzwerksicherheitstechnologie-schutz-personenbezogener-daten-verschlusselung-mit-einem-schlusselsymbol-auf-der-virtuellen-schnittstelle-image543888855.html

Konzept : Cybersicherheit Globale Netzwerksicherheitstechnologie, Schutz personenbezogener Daten. Verschlüsselung mit einem Schlüsselsymbol auf der virtuellen Schnittstelle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-cybersicherheit-globale-netzwerksicherheitstechnologie-schutz-personenbezogener-daten-verschlusselung-mit-einem-schlusselsymbol-auf-der-virtuellen-schnittstelle-image543888855.htmlRF2PGT7NY–Konzept : Cybersicherheit Globale Netzwerksicherheitstechnologie, Schutz personenbezogener Daten. Verschlüsselung mit einem Schlüsselsymbol auf der virtuellen Schnittstelle.

Sicherheitskonzept, Schloss, Cyber Security Data Protection Logo-Design. Datenschutz und gesicherter Internetzugang – Vektordesign und Illustration. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitskonzept-schloss-cyber-security-data-protection-logo-design-datenschutz-und-gesicherter-internetzugang-vektordesign-und-illustration-image479573505.html

Sicherheitskonzept, Schloss, Cyber Security Data Protection Logo-Design. Datenschutz und gesicherter Internetzugang – Vektordesign und Illustration. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitskonzept-schloss-cyber-security-data-protection-logo-design-datenschutz-und-gesicherter-internetzugang-vektordesign-und-illustration-image479573505.htmlRF2JT6CW5–Sicherheitskonzept, Schloss, Cyber Security Data Protection Logo-Design. Datenschutz und gesicherter Internetzugang – Vektordesign und Illustration.

Web Login Sicherheitskonzept, rote Taste auf weiße Tastatur eingeben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-web-login-sicherheitskonzept-rote-taste-auf-weisse-tastatur-eingeben-97454388.html

Web Login Sicherheitskonzept, rote Taste auf weiße Tastatur eingeben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-web-login-sicherheitskonzept-rote-taste-auf-weisse-tastatur-eingeben-97454388.htmlRFFJFC1T–Web Login Sicherheitskonzept, rote Taste auf weiße Tastatur eingeben

Hintergrundbild zum World Cloud Security Day mit Formen und Typografie. World Cloud Security Day, Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hintergrundbild-zum-world-cloud-security-day-mit-formen-und-typografie-world-cloud-security-day-hintergrund-image599406412.html

Hintergrundbild zum World Cloud Security Day mit Formen und Typografie. World Cloud Security Day, Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hintergrundbild-zum-world-cloud-security-day-mit-formen-und-typografie-world-cloud-security-day-hintergrund-image599406412.htmlRF2WR58YT–Hintergrundbild zum World Cloud Security Day mit Formen und Typografie. World Cloud Security Day, Hintergrund

Virtuelles Smart City-Netzwerk, Online-Dienste und innovative Technologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/virtuelles-smart-city-netzwerk-online-dienste-und-innovative-technologie-image418850647.html

Virtuelles Smart City-Netzwerk, Online-Dienste und innovative Technologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/virtuelles-smart-city-netzwerk-online-dienste-und-innovative-technologie-image418850647.htmlRF2F9C87K–Virtuelles Smart City-Netzwerk, Online-Dienste und innovative Technologie

E-Mail-Internet-Security-Technologie-Konzept als ein Zeichen Symbol verschlüsselt für den Transfer Datenschutz mit Binär-Code Hintergrund als Ikone Online-Sicherheit, Passwort und Benutzernamen oder Lesen von persönlichen Inhalten zu schützen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-e-mail-internet-security-technologie-konzept-als-ein-zeichen-symbol-verschlusselt-fur-den-transfer-datenschutz-mit-binar-code-hintergrund-als-ikone-online-sicherheit-passwort-und-benutzernamen-oder-lesen-von-personlichen-inhalten-zu-schutzen-91801792.html

E-Mail-Internet-Security-Technologie-Konzept als ein Zeichen Symbol verschlüsselt für den Transfer Datenschutz mit Binär-Code Hintergrund als Ikone Online-Sicherheit, Passwort und Benutzernamen oder Lesen von persönlichen Inhalten zu schützen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-e-mail-internet-security-technologie-konzept-als-ein-zeichen-symbol-verschlusselt-fur-den-transfer-datenschutz-mit-binar-code-hintergrund-als-ikone-online-sicherheit-passwort-und-benutzernamen-oder-lesen-von-personlichen-inhalten-zu-schutzen-91801792.htmlRFF99X3C–E-Mail-Internet-Security-Technologie-Konzept als ein Zeichen Symbol verschlüsselt für den Transfer Datenschutz mit Binär-Code Hintergrund als Ikone Online-Sicherheit, Passwort und Benutzernamen oder Lesen von persönlichen Inhalten zu schützen.

Hand, 3D-rendering Mobile mit Sicherheit Kamera anschließen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hand-3d-rendering-mobile-mit-sicherheit-kamera-anschliessen-164974149.html

Hand, 3D-rendering Mobile mit Sicherheit Kamera anschließen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hand-3d-rendering-mobile-mit-sicherheit-kamera-anschliessen-164974149.htmlRFKGB65W–Hand, 3D-rendering Mobile mit Sicherheit Kamera anschließen.

USB-Stick Complex mit einem Zahlenschloss Hervorhebung Datensicherheit. Ein Laptop verwendet als Kulisse als Konzept verbinden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-usb-stick-complex-mit-einem-zahlenschloss-hervorhebung-datensicherheit-ein-laptop-verwendet-als-kulisse-als-konzept-verbinden-53797544.html

USB-Stick Complex mit einem Zahlenschloss Hervorhebung Datensicherheit. Ein Laptop verwendet als Kulisse als Konzept verbinden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-usb-stick-complex-mit-einem-zahlenschloss-hervorhebung-datensicherheit-ein-laptop-verwendet-als-kulisse-als-konzept-verbinden-53797544.htmlRMD3EK8T–USB-Stick Complex mit einem Zahlenschloss Hervorhebung Datensicherheit. Ein Laptop verwendet als Kulisse als Konzept verbinden

Tablet, Frau und Mann überprüfen die Cybersicherheit, verbinden das Serverinternet oder codieren von Informationen. IT-Spezialist, Programmierer und Codierer sprechen mit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/tablet-frau-und-mann-uberprufen-die-cybersicherheit-verbinden-das-serverinternet-oder-codieren-von-informationen-it-spezialist-programmierer-und-codierer-sprechen-mit-image491178622.html

Tablet, Frau und Mann überprüfen die Cybersicherheit, verbinden das Serverinternet oder codieren von Informationen. IT-Spezialist, Programmierer und Codierer sprechen mit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/tablet-frau-und-mann-uberprufen-die-cybersicherheit-verbinden-das-serverinternet-oder-codieren-von-informationen-it-spezialist-programmierer-und-codierer-sprechen-mit-image491178622.htmlRF2KF339J–Tablet, Frau und Mann überprüfen die Cybersicherheit, verbinden das Serverinternet oder codieren von Informationen. IT-Spezialist, Programmierer und Codierer sprechen mit

Vorhängeschloss, das zwei Glieder einer starken Kette zusammenhält, messingfarbenes Sicherheitsgerät, schwarze eiserne Kette - Abbildung auf weißem Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vorhangeschloss-das-zwei-glieder-einer-starken-kette-zusammenhalt-messingfarbenes-sicherheitsgerat-schwarze-eiserne-kette-abbildung-auf-weissem-hintergrund-image482345540.html

Vorhängeschloss, das zwei Glieder einer starken Kette zusammenhält, messingfarbenes Sicherheitsgerät, schwarze eiserne Kette - Abbildung auf weißem Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vorhangeschloss-das-zwei-glieder-einer-starken-kette-zusammenhalt-messingfarbenes-sicherheitsgerat-schwarze-eiserne-kette-abbildung-auf-weissem-hintergrund-image482345540.htmlRF2K0MMJC–Vorhängeschloss, das zwei Glieder einer starken Kette zusammenhält, messingfarbenes Sicherheitsgerät, schwarze eiserne Kette - Abbildung auf weißem Hintergrund.

Smartphone-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-smartphone-sicherheit-78619050.html

Smartphone-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-smartphone-sicherheit-78619050.htmlRFEFWBB6–Smartphone-Sicherheit

Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-lesen-personliche-informationen-begriff-der-privatsphare-und-sicherheit-172837976.html

Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-lesen-personliche-informationen-begriff-der-privatsphare-und-sicherheit-172837976.htmlRFM15CGT–Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit

Weiß smart phone mit Hände halten Gefängnis Balken auf dem Bildschirm, auf Schwarz 3 isolierte d Abbildung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weiss-smart-phone-mit-hande-halten-gefangnis-balken-auf-dem-bildschirm-auf-schwarz-3-isolierte-d-abbildung-image228701139.html

Weiß smart phone mit Hände halten Gefängnis Balken auf dem Bildschirm, auf Schwarz 3 isolierte d Abbildung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weiss-smart-phone-mit-hande-halten-gefangnis-balken-auf-dem-bildschirm-auf-schwarz-3-isolierte-d-abbildung-image228701139.htmlRFR826HR–Weiß smart phone mit Hände halten Gefängnis Balken auf dem Bildschirm, auf Schwarz 3 isolierte d Abbildung

User Experience und Usability, digitale Technologien, Anwendungen und Schnittstellen Zeichen und Symbole. Editierbare Schlaganfall. EPS 10. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/user-experience-und-usability-digitale-technologien-anwendungen-und-schnittstellen-zeichen-und-symbole-editierbare-schlaganfall-eps-10-image244233182.html

User Experience und Usability, digitale Technologien, Anwendungen und Schnittstellen Zeichen und Symbole. Editierbare Schlaganfall. EPS 10. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/user-experience-und-usability-digitale-technologien-anwendungen-und-schnittstellen-zeichen-und-symbole-editierbare-schlaganfall-eps-10-image244233182.htmlRFT59NWJ–User Experience und Usability, digitale Technologien, Anwendungen und Schnittstellen Zeichen und Symbole. Editierbare Schlaganfall. EPS 10.

Menschen mit Computer Laptop mit Text bipr oder Allgemeine Datenschutzverordnung sichern, Stern und vorhängeschloss Logo auf Monitor. Cyber Security und Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/menschen-mit-computer-laptop-mit-text-bipr-oder-allgemeine-datenschutzverordnung-sichern-stern-und-vorhangeschloss-logo-auf-monitor-cyber-security-und-image331411425.html

Menschen mit Computer Laptop mit Text bipr oder Allgemeine Datenschutzverordnung sichern, Stern und vorhängeschloss Logo auf Monitor. Cyber Security und Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/menschen-mit-computer-laptop-mit-text-bipr-oder-allgemeine-datenschutzverordnung-sichern-stern-und-vorhangeschloss-logo-auf-monitor-cyber-security-und-image331411425.htmlRF2A752J9–Menschen mit Computer Laptop mit Text bipr oder Allgemeine Datenschutzverordnung sichern, Stern und vorhängeschloss Logo auf Monitor. Cyber Security und

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523643.html

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523643.htmlRF2HN6JGY–VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration

Abbildung: Symbol für das Sicherheitsvorhängeschloss und Plexusnetzwerke, die vor grauem Hintergrund mit Gradienten schweben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-das-sicherheitsvorhangeschloss-und-plexusnetzwerke-die-vor-grauem-hintergrund-mit-gradienten-schweben-image607598723.html

Abbildung: Symbol für das Sicherheitsvorhängeschloss und Plexusnetzwerke, die vor grauem Hintergrund mit Gradienten schweben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-das-sicherheitsvorhangeschloss-und-plexusnetzwerke-die-vor-grauem-hintergrund-mit-gradienten-schweben-image607598723.htmlRF2X8EEAB–Abbildung: Symbol für das Sicherheitsvorhängeschloss und Plexusnetzwerke, die vor grauem Hintergrund mit Gradienten schweben

Nahaufnahme einer Hand, die Smartphone mit WLAN Symbol und die Schaltfläche "Verbinden" auf dem Bildschirm Public Wireless Internet Zugang, verschwommenes Gebäude Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-nahaufnahme-einer-hand-die-smartphone-mit-wlan-symbol-und-die-schaltflache-verbinden-auf-dem-bildschirm-public-wireless-internet-zugang-verschwommenes-gebaude-165561917.html

Nahaufnahme einer Hand, die Smartphone mit WLAN Symbol und die Schaltfläche "Verbinden" auf dem Bildschirm Public Wireless Internet Zugang, verschwommenes Gebäude Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-nahaufnahme-einer-hand-die-smartphone-mit-wlan-symbol-und-die-schaltflache-verbinden-auf-dem-bildschirm-public-wireless-internet-zugang-verschwommenes-gebaude-165561917.htmlRFKH9YWH–Nahaufnahme einer Hand, die Smartphone mit WLAN Symbol und die Schaltfläche "Verbinden" auf dem Bildschirm Public Wireless Internet Zugang, verschwommenes Gebäude

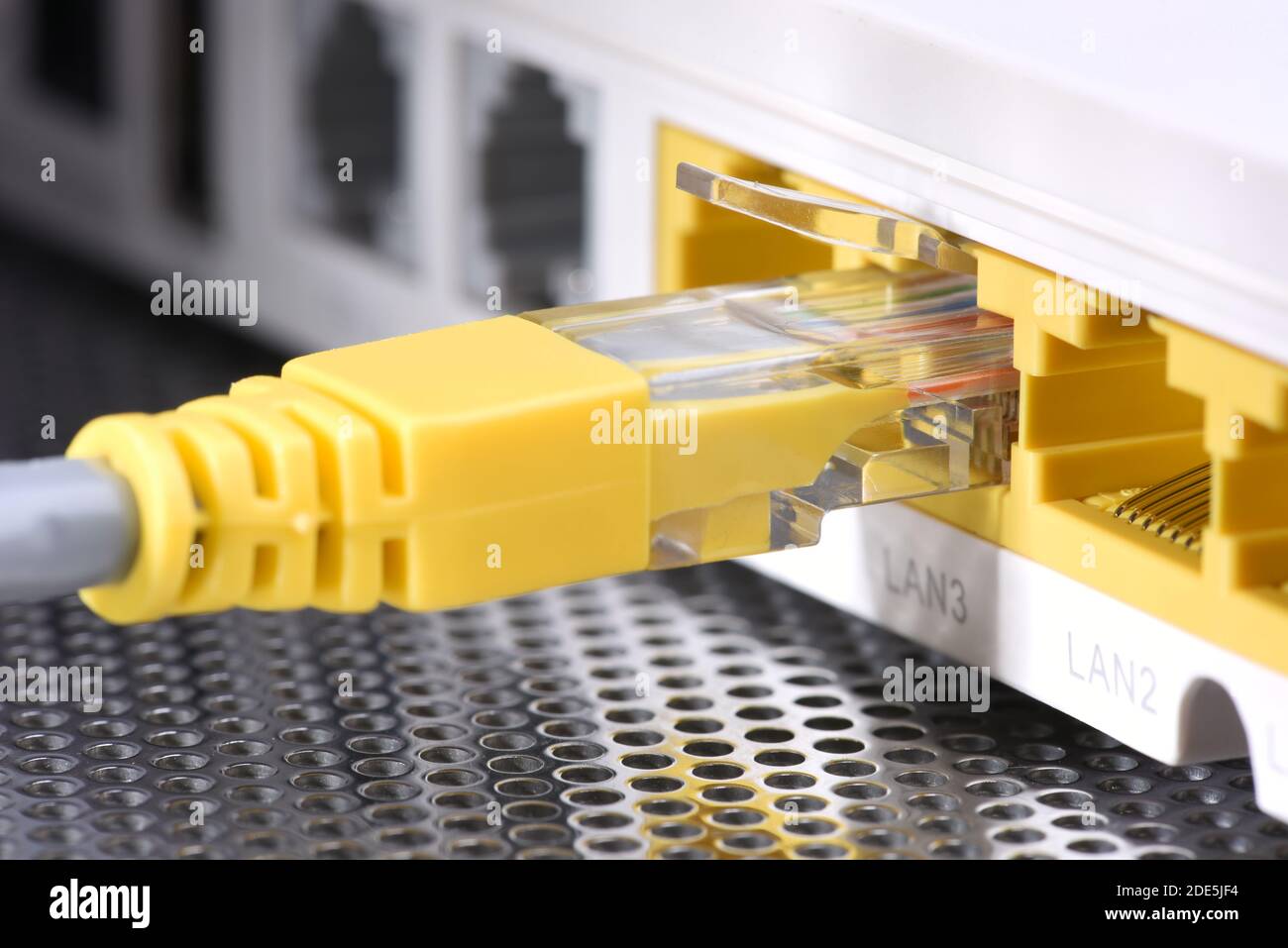

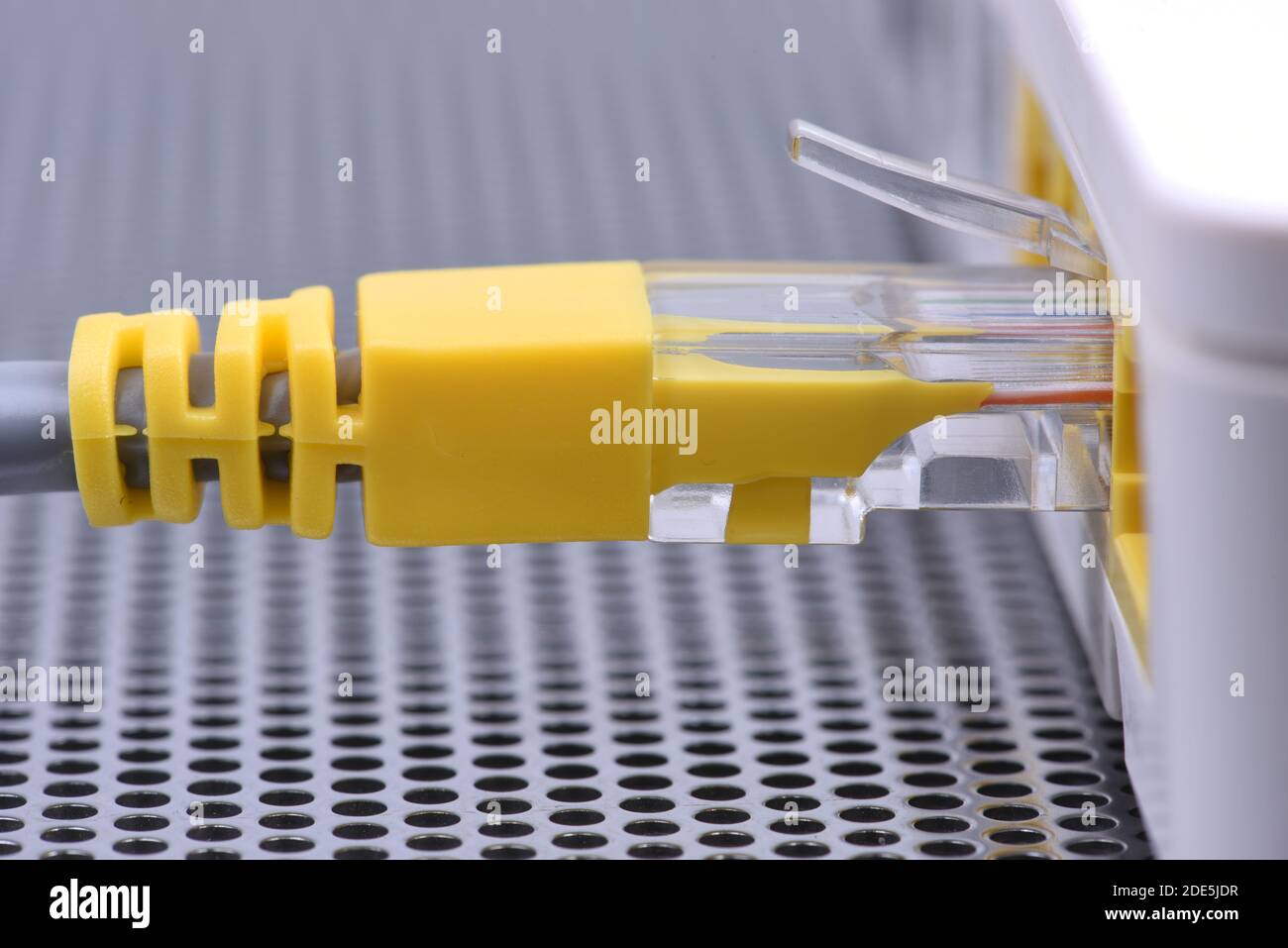

Netzwerkkabel und Nahaufnahme des Routers mit selektivem Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkkabel-und-nahaufnahme-des-routers-mit-selektivem-fokus-image387357576.html

Netzwerkkabel und Nahaufnahme des Routers mit selektivem Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkkabel-und-nahaufnahme-des-routers-mit-selektivem-fokus-image387357576.htmlRF2DE5JF4–Netzwerkkabel und Nahaufnahme des Routers mit selektivem Fokus

Ein Vorhängeschloss, umgeben von Metall-Kette Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-ein-vorhangeschloss-umgeben-von-metall-kette-123204979.html

Ein Vorhängeschloss, umgeben von Metall-Kette Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-ein-vorhangeschloss-umgeben-von-metall-kette-123204979.htmlRFH4CD5R–Ein Vorhängeschloss, umgeben von Metall-Kette

Verbinden Sie die Computer-Tastatur-Taste. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verbinden-sie-die-computer-tastatur-taste-71883405.html

Verbinden Sie die Computer-Tastatur-Taste. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verbinden-sie-die-computer-tastatur-taste-71883405.htmlRFE4XG0D–Verbinden Sie die Computer-Tastatur-Taste.

Mobilitätskonzept Sicherheit: Smartphone mit gesperrtem Bildschirm Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mobilitatskonzept-sicherheit-smartphone-mit-gesperrtem-bildschirm-103018057.html

Mobilitätskonzept Sicherheit: Smartphone mit gesperrtem Bildschirm Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mobilitatskonzept-sicherheit-smartphone-mit-gesperrtem-bildschirm-103018057.htmlRFFYGTG9–Mobilitätskonzept Sicherheit: Smartphone mit gesperrtem Bildschirm

Computer-Sicherheit ist auseinander Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-sicherheit-ist-auseinander-image547788706.html

Computer-Sicherheit ist auseinander Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-sicherheit-ist-auseinander-image547788706.htmlRF2PR5X2A–Computer-Sicherheit ist auseinander

Smart City-Netzwerk und Online-Services: Gesundheitswesen, Industrie, Finanzen, Einzelhandel, Bildung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smart-city-netzwerk-und-online-services-gesundheitswesen-industrie-finanzen-einzelhandel-bildung-image418850716.html

Smart City-Netzwerk und Online-Services: Gesundheitswesen, Industrie, Finanzen, Einzelhandel, Bildung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smart-city-netzwerk-und-online-services-gesundheitswesen-industrie-finanzen-einzelhandel-bildung-image418850716.htmlRF2F9C8A4–Smart City-Netzwerk und Online-Services: Gesundheitswesen, Industrie, Finanzen, Einzelhandel, Bildung

Internet-E-Mail Security Technology Konzept als am Schild Symbol für Datenübertragung Schutz mit binären Code Hintergrund verschlüsselt wird. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-e-mail-security-technology-konzept-als-am-schild-symbol-fur-datenubertragung-schutz-mit-binaren-code-hintergrund-verschlusselt-wird-image156252419.html

Internet-E-Mail Security Technology Konzept als am Schild Symbol für Datenübertragung Schutz mit binären Code Hintergrund verschlüsselt wird. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-e-mail-security-technology-konzept-als-am-schild-symbol-fur-datenubertragung-schutz-mit-binaren-code-hintergrund-verschlusselt-wird-image156252419.htmlRFK25WFF–Internet-E-Mail Security Technology Konzept als am Schild Symbol für Datenübertragung Schutz mit binären Code Hintergrund verschlüsselt wird.

3D-Rendering mobile Verbindung mit der Überwachungskamera im Lager Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/3d-rendering-mobile-verbindung-mit-der-uberwachungskamera-im-lager-image339494185.html

3D-Rendering mobile Verbindung mit der Überwachungskamera im Lager Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/3d-rendering-mobile-verbindung-mit-der-uberwachungskamera-im-lager-image339494185.htmlRF2AM9889–3D-Rendering mobile Verbindung mit der Überwachungskamera im Lager

Sicherheitskonzept für mobile soziale Netzwerke Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheitskonzept-fur-mobile-soziale-netzwerke-111650273.html

Sicherheitskonzept für mobile soziale Netzwerke Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheitskonzept-fur-mobile-soziale-netzwerke-111650273.htmlRFGDJ31N–Sicherheitskonzept für mobile soziale Netzwerke

Cloud-Server, Cloud-Synchronisierung, Cloud-Dienste, Cyber-Sicherheit, Digitaltechnologie, Wireless-Technologie, Cloud-Computing, Website-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cloud-server-cloud-synchronisierung-cloud-dienste-cyber-sicherheit-digitaltechnologie-wireless-technologie-cloud-computing-website-hintergrund-image338120197.html

Cloud-Server, Cloud-Synchronisierung, Cloud-Dienste, Cyber-Sicherheit, Digitaltechnologie, Wireless-Technologie, Cloud-Computing, Website-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cloud-server-cloud-synchronisierung-cloud-dienste-cyber-sicherheit-digitaltechnologie-wireless-technologie-cloud-computing-website-hintergrund-image338120197.htmlRF2AJ2KN9–Cloud-Server, Cloud-Synchronisierung, Cloud-Dienste, Cyber-Sicherheit, Digitaltechnologie, Wireless-Technologie, Cloud-Computing, Website-Hintergrund

Paar passing security Gate am Flughafen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/paar-passing-security-gate-am-flughafen-image234035348.html

Paar passing security Gate am Flughafen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/paar-passing-security-gate-am-flughafen-image234035348.htmlRFRGN6D8–Paar passing security Gate am Flughafen

Sicherheit mit Gadgets, darunter digital Tablet, smartphone Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-mit-gadgets-darunter-digital-tablet-smartphone-78669498.html

Sicherheit mit Gadgets, darunter digital Tablet, smartphone Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-mit-gadgets-darunter-digital-tablet-smartphone-78669498.htmlRFEFYKMX–Sicherheit mit Gadgets, darunter digital Tablet, smartphone

Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-lesen-personliche-informationen-begriff-der-privatsphare-und-sicherheit-172838379.html

Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-lesen-personliche-informationen-begriff-der-privatsphare-und-sicherheit-172838379.htmlRFM15D37–Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit

Sperre auf einer Brücke als Symbol für die ewige Liebe geschlossen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sperre-auf-einer-brucke-als-symbol-fur-die-ewige-liebe-geschlossen-73189110.html

Sperre auf einer Brücke als Symbol für die ewige Liebe geschlossen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sperre-auf-einer-brucke-als-symbol-fur-die-ewige-liebe-geschlossen-73189110.htmlRME721CP–Sperre auf einer Brücke als Symbol für die ewige Liebe geschlossen

Datenvisualisierung abstraktes Bild. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenvisualisierung-abstraktes-bild-image383750088.html

Datenvisualisierung abstraktes Bild. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenvisualisierung-abstraktes-bild-image383750088.htmlRF2D89948–Datenvisualisierung abstraktes Bild.

Cyber Sicherheit und Datenschutz Konzept. Menschen mit Personal Computer mit Text bipr oder Allgemeine Datenschutzverordnung Text mit einem Vorhängeschloß sichern anmelden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-und-datenschutz-konzept-menschen-mit-personal-computer-mit-text-bipr-oder-allgemeine-datenschutzverordnung-text-mit-einem-vorhangeschloss-sichern-anmelden-image329469949.html

Cyber Sicherheit und Datenschutz Konzept. Menschen mit Personal Computer mit Text bipr oder Allgemeine Datenschutzverordnung Text mit einem Vorhängeschloß sichern anmelden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-und-datenschutz-konzept-menschen-mit-personal-computer-mit-text-bipr-oder-allgemeine-datenschutzverordnung-text-mit-einem-vorhangeschloss-sichern-anmelden-image329469949.htmlRF2A40J7W–Cyber Sicherheit und Datenschutz Konzept. Menschen mit Personal Computer mit Text bipr oder Allgemeine Datenschutzverordnung Text mit einem Vorhängeschloß sichern anmelden

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523647.html

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523647.htmlRF2HN6JH3–VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration

Bild von roten Linien, biometrischem Foto, Vorhängeschloss und Online-Sicherheitsdatenverarbeitung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-von-roten-linien-biometrischem-foto-vorhangeschloss-und-online-sicherheitsdatenverarbeitung-image607608300.html

Bild von roten Linien, biometrischem Foto, Vorhängeschloss und Online-Sicherheitsdatenverarbeitung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-von-roten-linien-biometrischem-foto-vorhangeschloss-und-online-sicherheitsdatenverarbeitung-image607608300.htmlRF2X8EXGC–Bild von roten Linien, biometrischem Foto, Vorhängeschloss und Online-Sicherheitsdatenverarbeitung

API-Anwendungsprogrammierschnittstelle verbinden Sie Dienste im Internet und ermöglichen Sie die Kommunikation von Netzwerkdaten, Softwaretechniker, die das Konzept für IoT, c berühren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/api-anwendungsprogrammierschnittstelle-verbinden-sie-dienste-im-internet-und-ermoglichen-sie-die-kommunikation-von-netzwerkdaten-softwaretechniker-die-das-konzept-fur-iot-c-beruhren-image345112835.html

API-Anwendungsprogrammierschnittstelle verbinden Sie Dienste im Internet und ermöglichen Sie die Kommunikation von Netzwerkdaten, Softwaretechniker, die das Konzept für IoT, c berühren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/api-anwendungsprogrammierschnittstelle-verbinden-sie-dienste-im-internet-und-ermoglichen-sie-die-kommunikation-von-netzwerkdaten-softwaretechniker-die-das-konzept-fur-iot-c-beruhren-image345112835.htmlRF2B1D6XB–API-Anwendungsprogrammierschnittstelle verbinden Sie Dienste im Internet und ermöglichen Sie die Kommunikation von Netzwerkdaten, Softwaretechniker, die das Konzept für IoT, c berühren

Netzwerkkabel und Nahaufnahme des Routers mit selektivem Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkkabel-und-nahaufnahme-des-routers-mit-selektivem-fokus-image387357529.html

Netzwerkkabel und Nahaufnahme des Routers mit selektivem Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkkabel-und-nahaufnahme-des-routers-mit-selektivem-fokus-image387357529.htmlRF2DE5JDD–Netzwerkkabel und Nahaufnahme des Routers mit selektivem Fokus

Cyber Security system Konzept. Schutz personenbezogener Daten. Schloss geschlossen. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-system-konzept-schutz-personenbezogener-daten-schloss-geschlossen-vector-illustration-172885051.html

Cyber Security system Konzept. Schutz personenbezogener Daten. Schloss geschlossen. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-system-konzept-schutz-personenbezogener-daten-schloss-geschlossen-vector-illustration-172885051.htmlRFM17GJ3–Cyber Security system Konzept. Schutz personenbezogener Daten. Schloss geschlossen. Vector Illustration

Computertastatur Connect Button mit Cloud. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-computertastatur-connect-button-mit-cloud-71879714.html

Computertastatur Connect Button mit Cloud. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-computertastatur-connect-button-mit-cloud-71879714.htmlRFE4XB8J–Computertastatur Connect Button mit Cloud.

Zukünftiger Text auf dem Bildschirm Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zukunftiger-text-auf-dem-bildschirm-konzept-image483593779.html

Zukünftiger Text auf dem Bildschirm Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zukunftiger-text-auf-dem-bildschirm-konzept-image483593779.htmlRF2K2NGPB–Zukünftiger Text auf dem Bildschirm Konzept

Sicherheitskonzept mit Metall Schloss auf dem Computer Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitskonzept-mit-metall-schloss-auf-dem-computer-tastatur-image483662371.html

Sicherheitskonzept mit Metall Schloss auf dem Computer Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitskonzept-mit-metall-schloss-auf-dem-computer-tastatur-image483662371.htmlRF2K2TM83–Sicherheitskonzept mit Metall Schloss auf dem Computer Tastatur

Geschlossenes Schloss einer Netzwerkleitung, ein Konzept zum Thema Sicherheit der Netzwerkverbindung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschlossenes-schloss-einer-netzwerkleitung-ein-konzept-zum-thema-sicherheit-der-netzwerkverbindung-image559089302.html

Geschlossenes Schloss einer Netzwerkleitung, ein Konzept zum Thema Sicherheit der Netzwerkverbindung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschlossenes-schloss-einer-netzwerkleitung-ein-konzept-zum-thema-sicherheit-der-netzwerkverbindung-image559089302.htmlRF2RDGM32–Geschlossenes Schloss einer Netzwerkleitung, ein Konzept zum Thema Sicherheit der Netzwerkverbindung

Netzwerkpanel, Switch und buntes Kabel im Rechenzentrum Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkpanel-switch-und-buntes-kabel-im-rechenzentrum-image575166498.html

Netzwerkpanel, Switch und buntes Kabel im Rechenzentrum Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkpanel-switch-und-buntes-kabel-im-rechenzentrum-image575166498.htmlRF2TBN2MJ–Netzwerkpanel, Switch und buntes Kabel im Rechenzentrum

3D-Rendering-Mobile-Verbindung mit der Überwachungskamera im Krankenhaus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/3d-rendering-mobile-verbindung-mit-der-uberwachungskamera-im-krankenhaus-image339494168.html

3D-Rendering-Mobile-Verbindung mit der Überwachungskamera im Krankenhaus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/3d-rendering-mobile-verbindung-mit-der-uberwachungskamera-im-krankenhaus-image339494168.htmlRF2AM987M–3D-Rendering-Mobile-Verbindung mit der Überwachungskamera im Krankenhaus

Internet der Dinge-Sicherheitskonzept illustriert von hand halten moderne Smartphone mit angeschlossenen Sensoren in Objekten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-internet-der-dinge-sicherheitskonzept-illustriert-von-hand-halten-moderne-smartphone-mit-angeschlossenen-sensoren-in-objekten-95546934.html

Internet der Dinge-Sicherheitskonzept illustriert von hand halten moderne Smartphone mit angeschlossenen Sensoren in Objekten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-internet-der-dinge-sicherheitskonzept-illustriert-von-hand-halten-moderne-smartphone-mit-angeschlossenen-sensoren-in-objekten-95546934.htmlRFFFCF2E–Internet der Dinge-Sicherheitskonzept illustriert von hand halten moderne Smartphone mit angeschlossenen Sensoren in Objekten.

Cloud-Server, Cloud-Synchronisierung, Cloud-Dienste, Cyber-Sicherheit, Digitaltechnologie, Wireless-Technologie, Cloud-Computing, Website-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cloud-server-cloud-synchronisierung-cloud-dienste-cyber-sicherheit-digitaltechnologie-wireless-technologie-cloud-computing-website-hintergrund-image338120202.html

Cloud-Server, Cloud-Synchronisierung, Cloud-Dienste, Cyber-Sicherheit, Digitaltechnologie, Wireless-Technologie, Cloud-Computing, Website-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cloud-server-cloud-synchronisierung-cloud-dienste-cyber-sicherheit-digitaltechnologie-wireless-technologie-cloud-computing-website-hintergrund-image338120202.htmlRF2AJ2KNE–Cloud-Server, Cloud-Synchronisierung, Cloud-Dienste, Cyber-Sicherheit, Digitaltechnologie, Wireless-Technologie, Cloud-Computing, Website-Hintergrund

Metallschloss, Verbindung von rostigen Stahldetails, Nahaufnahme mit selektivem Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/metallschloss-verbindung-von-rostigen-stahldetails-nahaufnahme-mit-selektivem-fokus-image559051094.html

Metallschloss, Verbindung von rostigen Stahldetails, Nahaufnahme mit selektivem Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/metallschloss-verbindung-von-rostigen-stahldetails-nahaufnahme-mit-selektivem-fokus-image559051094.htmlRF2RDEYAE–Metallschloss, Verbindung von rostigen Stahldetails, Nahaufnahme mit selektivem Fokus

LONDON, Großbritannien - 6. Mai 2020: Huawei-Logo 5G-Kommunikationstechnologie-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/london-grossbritannien-6-mai-2020-huawei-logo-5g-kommunikationstechnologie-konzept-image356546659.html

LONDON, Großbritannien - 6. Mai 2020: Huawei-Logo 5G-Kommunikationstechnologie-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/london-grossbritannien-6-mai-2020-huawei-logo-5g-kommunikationstechnologie-konzept-image356546659.htmlRF2BM22W7–LONDON, Großbritannien - 6. Mai 2020: Huawei-Logo 5G-Kommunikationstechnologie-Konzept

Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-lesen-personliche-informationen-begriff-der-privatsphare-und-sicherheit-172837794.html

Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-lesen-personliche-informationen-begriff-der-privatsphare-und-sicherheit-172837794.htmlRFM15CAA–Hacker lesen Persönliche Informationen. Begriff der Privatsphäre und Sicherheit

Geschäftsmann, virtuelle Sicherheit drücken auf digitalen Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-geschaftsmann-virtuelle-sicherheit-drucken-auf-digitalen-hintergrund-74544270.html

Geschäftsmann, virtuelle Sicherheit drücken auf digitalen Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-geschaftsmann-virtuelle-sicherheit-drucken-auf-digitalen-hintergrund-74544270.htmlRFE97NYA–Geschäftsmann, virtuelle Sicherheit drücken auf digitalen Hintergrund

Datenvisualisierung abstraktes Bild. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenvisualisierung-abstraktes-bild-image383750818.html

Datenvisualisierung abstraktes Bild. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenvisualisierung-abstraktes-bild-image383750818.htmlRF2D89A2A–Datenvisualisierung abstraktes Bild.

Cyber Security, Information und zum Schutz des Netzwerks. Cyber-Technologie Web Services für Business und Internet Projekt. Editierbare Schlaganfall. EPS 10. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-information-und-zum-schutz-des-netzwerks-cyber-technologie-web-services-fur-business-und-internet-projekt-editierbare-schlaganfall-eps-10-image241044508.html

Cyber Security, Information und zum Schutz des Netzwerks. Cyber-Technologie Web Services für Business und Internet Projekt. Editierbare Schlaganfall. EPS 10. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-information-und-zum-schutz-des-netzwerks-cyber-technologie-web-services-fur-business-und-internet-projekt-editierbare-schlaganfall-eps-10-image241044508.htmlRFT04EMC–Cyber Security, Information und zum Schutz des Netzwerks. Cyber-Technologie Web Services für Business und Internet Projekt. Editierbare Schlaganfall. EPS 10.

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523646.html

VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vpn-neon-schild-konzept-virtual-private-network-symbol-sicherheitsverbindung-verschlusselungstunnel-verbindungstechnologie-futuristische-3d-rendering-illustration-image460523646.htmlRF2HN6JH2–VPN Neon-Schild-Konzept, Virtual Private Network Symbol, Sicherheitsverbindung, Verschlüsselungstunnel Verbindungstechnologie. Futuristische 3D Rendering-Illustration

Digitale Schilde und Schlosssymbole kennzeichnen Sicherheit durch Binärcodes und Diagramme Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitale-schilde-und-schlosssymbole-kennzeichnen-sicherheit-durch-binarcodes-und-diagramme-image607597692.html

Digitale Schilde und Schlosssymbole kennzeichnen Sicherheit durch Binärcodes und Diagramme Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitale-schilde-und-schlosssymbole-kennzeichnen-sicherheit-durch-binarcodes-und-diagramme-image607597692.htmlRF2X8ED1G–Digitale Schilde und Schlosssymbole kennzeichnen Sicherheit durch Binärcodes und Diagramme

Verbindung zu WiFi Wireless Internet Network mit Smartphone. Im Café oder Hotel mit Button auf dem mobilen Gerät Bildschirm, kostenfreie öffentliche Hotspots sicheren acce Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbindung-zu-wifi-wireless-internet-network-mit-smartphone-im-caf-oder-hotel-mit-button-auf-dem-mobilen-gerat-bildschirm-kostenfreie-offentliche-hotspots-sicheren-acce-image332807066.html

Verbindung zu WiFi Wireless Internet Network mit Smartphone. Im Café oder Hotel mit Button auf dem mobilen Gerät Bildschirm, kostenfreie öffentliche Hotspots sicheren acce Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbindung-zu-wifi-wireless-internet-network-mit-smartphone-im-caf-oder-hotel-mit-button-auf-dem-mobilen-gerat-bildschirm-kostenfreie-offentliche-hotspots-sicheren-acce-image332807066.htmlRF2A9CJPJ–Verbindung zu WiFi Wireless Internet Network mit Smartphone. Im Café oder Hotel mit Button auf dem mobilen Gerät Bildschirm, kostenfreie öffentliche Hotspots sicheren acce

Netzwerkkabel und Nahaufnahme des Routers mit selektivem Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkkabel-und-nahaufnahme-des-routers-mit-selektivem-fokus-image387357539.html

Netzwerkkabel und Nahaufnahme des Routers mit selektivem Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkkabel-und-nahaufnahme-des-routers-mit-selektivem-fokus-image387357539.htmlRF2DE5JDR–Netzwerkkabel und Nahaufnahme des Routers mit selektivem Fokus

Konzept der Cybersicherheit. Cyberspace, bynary Code-Matrix. Codierte Daten. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-der-cybersicherheit-cyberspace-bynary-code-matrix-codierte-daten-vector-illustration-172885268.html

Konzept der Cybersicherheit. Cyberspace, bynary Code-Matrix. Codierte Daten. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-der-cybersicherheit-cyberspace-bynary-code-matrix-codierte-daten-vector-illustration-172885268.htmlRFM17GWT–Konzept der Cybersicherheit. Cyberspace, bynary Code-Matrix. Codierte Daten. Vector Illustration

Computer-Tastatur mit Nachrichten und Medien-Taste. Business-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-computer-tastatur-mit-nachrichten-und-medien-taste-business-konzept-96164530.html

Computer-Tastatur mit Nachrichten und Medien-Taste. Business-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-computer-tastatur-mit-nachrichten-und-medien-taste-business-konzept-96164530.htmlRFFGCJRE–Computer-Tastatur mit Nachrichten und Medien-Taste. Business-Konzept

Zukünftiger Text auf dem Bildschirm Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zukunftiger-text-auf-dem-bildschirm-konzept-image483593788.html

Zukünftiger Text auf dem Bildschirm Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zukunftiger-text-auf-dem-bildschirm-konzept-image483593788.htmlRF2K2NGPM–Zukünftiger Text auf dem Bildschirm Konzept

Zukünftiger Text auf dem Bildschirm Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zukunftiger-text-auf-dem-bildschirm-konzept-image483593790.html

Zukünftiger Text auf dem Bildschirm Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zukunftiger-text-auf-dem-bildschirm-konzept-image483593790.htmlRF2K2NGPP–Zukünftiger Text auf dem Bildschirm Konzept

Geschlossenes Vorhängeschloss auf einem geknüpften Netzwerkkabel auf dem Hintergrund der amerikanischen Flagge, Internet-Technologie-Sicherheitskonzept in den USA Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschlossenes-vorhangeschloss-auf-einem-geknupften-netzwerkkabel-auf-dem-hintergrund-der-amerikanischen-flagge-internet-technologie-sicherheitskonzept-in-den-usa-image565927024.html

Geschlossenes Vorhängeschloss auf einem geknüpften Netzwerkkabel auf dem Hintergrund der amerikanischen Flagge, Internet-Technologie-Sicherheitskonzept in den USA Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/geschlossenes-vorhangeschloss-auf-einem-geknupften-netzwerkkabel-auf-dem-hintergrund-der-amerikanischen-flagge-internet-technologie-sicherheitskonzept-in-den-usa-image565927024.htmlRF2RTM5KC–Geschlossenes Vorhängeschloss auf einem geknüpften Netzwerkkabel auf dem Hintergrund der amerikanischen Flagge, Internet-Technologie-Sicherheitskonzept in den USA

Netzwerkpanel, Switch und buntes Kabel im Rechenzentrum Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkpanel-switch-und-buntes-kabel-im-rechenzentrum-image575166502.html

Netzwerkpanel, Switch und buntes Kabel im Rechenzentrum Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/netzwerkpanel-switch-und-buntes-kabel-im-rechenzentrum-image575166502.htmlRF2TBN2MP–Netzwerkpanel, Switch und buntes Kabel im Rechenzentrum

3D Rendering Handy verbinden mit Überwachungskamera Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-3d-rendering-handy-verbinden-mit-uberwachungskamera-147832786.html

3D Rendering Handy verbinden mit Überwachungskamera Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-3d-rendering-handy-verbinden-mit-uberwachungskamera-147832786.htmlRFJGEA6A–3D Rendering Handy verbinden mit Überwachungskamera

Schaltfläche "Sicherheit" auf der Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-schaltflache-sicherheit-auf-der-tastatur-56819201.html

Schaltfläche "Sicherheit" auf der Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-schaltflache-sicherheit-auf-der-tastatur-56819201.htmlRFD8C9D5–Schaltfläche "Sicherheit" auf der Tastatur

Cloud-Server, Cloud-Synchronisierung, Cloud-Dienste, Cyber-Sicherheit, Digitaltechnologie, Wireless-Technologie, Cloud-Computing, Website-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cloud-server-cloud-synchronisierung-cloud-dienste-cyber-sicherheit-digitaltechnologie-wireless-technologie-cloud-computing-website-hintergrund-image338120213.html

Cloud-Server, Cloud-Synchronisierung, Cloud-Dienste, Cyber-Sicherheit, Digitaltechnologie, Wireless-Technologie, Cloud-Computing, Website-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cloud-server-cloud-synchronisierung-cloud-dienste-cyber-sicherheit-digitaltechnologie-wireless-technologie-cloud-computing-website-hintergrund-image338120213.htmlRF2AJ2KNW–Cloud-Server, Cloud-Synchronisierung, Cloud-Dienste, Cyber-Sicherheit, Digitaltechnologie, Wireless-Technologie, Cloud-Computing, Website-Hintergrund