Schutz ihrer persönlichen daten Stockfotos & Bilder

(27,742)schutz ihrer persönlichen daten-Stockvideoclips ansehenSchnellfilter:

Schutz ihrer persönlichen daten Stockfotos & Bilder

RFRNN83E–Allgemeine Datenschutzverordnung (Bipr) Icons Set: Was sind personenbezogene Daten

Das Mobiltelefon biss der Frau in den Finger. Schönes Mädchen verwendet ein Smartphone, Touchscreen-Handy-Bildschirm Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-mobiltelefon-biss-der-frau-in-den-finger-schones-madchen-verwendet-ein-smartphone-touchscreen-handy-bildschirm-image473088111.html

Das Mobiltelefon biss der Frau in den Finger. Schönes Mädchen verwendet ein Smartphone, Touchscreen-Handy-Bildschirm Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-mobiltelefon-biss-der-frau-in-den-finger-schones-madchen-verwendet-ein-smartphone-touchscreen-handy-bildschirm-image473088111.htmlRF2JDK0KY–Das Mobiltelefon biss der Frau in den Finger. Schönes Mädchen verwendet ein Smartphone, Touchscreen-Handy-Bildschirm

Daten zum Schutz von Computerdaten. Schutz personenbezogener Daten vor Hacker-Angriffen Konzept. Cyberkriminalität. Vektor auf isoliertem weißem Hintergrund. EPS 10 Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/daten-zum-schutz-von-computerdaten-schutz-personenbezogener-daten-vor-hacker-angriffen-konzept-cyberkriminalitat-vektor-auf-isoliertem-weissem-hintergrund-eps-10-image384094501.html

Daten zum Schutz von Computerdaten. Schutz personenbezogener Daten vor Hacker-Angriffen Konzept. Cyberkriminalität. Vektor auf isoliertem weißem Hintergrund. EPS 10 Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/daten-zum-schutz-von-computerdaten-schutz-personenbezogener-daten-vor-hacker-angriffen-konzept-cyberkriminalitat-vektor-auf-isoliertem-weissem-hintergrund-eps-10-image384094501.htmlRF2D8W0CN–Daten zum Schutz von Computerdaten. Schutz personenbezogener Daten vor Hacker-Angriffen Konzept. Cyberkriminalität. Vektor auf isoliertem weißem Hintergrund. EPS 10

Passwort für die Sicherheit persönlicher Daten und den Cyberschutz in einem Laptop. Anmeldesperre bei dunklem Computer. Vertrauliche Informationen verschlüsselt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-sicherheit-personlicher-daten-und-den-cyberschutz-in-einem-laptop-anmeldesperre-bei-dunklem-computer-vertrauliche-informationen-verschlusselt-image491268268.html

Passwort für die Sicherheit persönlicher Daten und den Cyberschutz in einem Laptop. Anmeldesperre bei dunklem Computer. Vertrauliche Informationen verschlüsselt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/passwort-fur-die-sicherheit-personlicher-daten-und-den-cyberschutz-in-einem-laptop-anmeldesperre-bei-dunklem-computer-vertrauliche-informationen-verschlusselt-image491268268.htmlRF2KF75K8–Passwort für die Sicherheit persönlicher Daten und den Cyberschutz in einem Laptop. Anmeldesperre bei dunklem Computer. Vertrauliche Informationen verschlüsselt.

Datenschutz Symbole gesetzt. Die Symbole als Sicherheit Informationen enthalten, Datenschutz, Schild, konform, persönliche Daten, Datenbank und mehr. Abbildung: Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenschutz-symbole-gesetzt-die-symbole-als-sicherheit-informationen-enthalten-datenschutz-schild-konform-personliche-daten-datenbank-und-mehr-abbildung-image241044503.html

Datenschutz Symbole gesetzt. Die Symbole als Sicherheit Informationen enthalten, Datenschutz, Schild, konform, persönliche Daten, Datenbank und mehr. Abbildung: Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenschutz-symbole-gesetzt-die-symbole-als-sicherheit-informationen-enthalten-datenschutz-schild-konform-personliche-daten-datenbank-und-mehr-abbildung-image241044503.htmlRFT04EM7–Datenschutz Symbole gesetzt. Die Symbole als Sicherheit Informationen enthalten, Datenschutz, Schild, konform, persönliche Daten, Datenbank und mehr. Abbildung:

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676446.html

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676446.htmlRFP1TDBX–Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu

RFENW44W–Persönliche Daten und Passwort Login Informationen Technologie Schutzkonzept als ein dreidimensionales Netzwerk über ein pixelig digitale menschliches Auge als Symbol für Datenschutz Sicherheit über das Internet verbunden.

Das PDPA-Gesetz zum Schutz personenbezogener Daten auf dem Bildschirm unterschreiben und gavel. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-pdpa-gesetz-zum-schutz-personenbezogener-daten-auf-dem-bildschirm-unterschreiben-und-gavel-image465861515.html

Das PDPA-Gesetz zum Schutz personenbezogener Daten auf dem Bildschirm unterschreiben und gavel. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-pdpa-gesetz-zum-schutz-personenbezogener-daten-auf-dem-bildschirm-unterschreiben-und-gavel-image465861515.htmlRF2J1WR37–Das PDPA-Gesetz zum Schutz personenbezogener Daten auf dem Bildschirm unterschreiben und gavel.

Datenschutz. Schutz personenbezogener Daten und des Dokumentenmanagementsystems des Unternehmens. Software für die Sicherheit, Suche und Verwaltung von Unternehmensdateien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenschutz-schutz-personenbezogener-daten-und-des-dokumentenmanagementsystems-des-unternehmens-software-fur-die-sicherheit-suche-und-verwaltung-von-unternehmensdateien-image483500293.html

Datenschutz. Schutz personenbezogener Daten und des Dokumentenmanagementsystems des Unternehmens. Software für die Sicherheit, Suche und Verwaltung von Unternehmensdateien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenschutz-schutz-personenbezogener-daten-und-des-dokumentenmanagementsystems-des-unternehmens-software-fur-die-sicherheit-suche-und-verwaltung-von-unternehmensdateien-image483500293.htmlRF2K2H9FH–Datenschutz. Schutz personenbezogener Daten und des Dokumentenmanagementsystems des Unternehmens. Software für die Sicherheit, Suche und Verwaltung von Unternehmensdateien

Cyber Internet Security Konzept. Bipr und der Cybersicherheit. Schutz der persönlichen Daten. Eine Person, die über das Internet auf dem Laptop im Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-internet-security-konzept-bipr-und-der-cybersicherheit-schutz-der-personlichen-daten-eine-person-die-uber-das-internet-auf-dem-laptop-im-hintergrund-image188876869.html

Cyber Internet Security Konzept. Bipr und der Cybersicherheit. Schutz der persönlichen Daten. Eine Person, die über das Internet auf dem Laptop im Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-internet-security-konzept-bipr-und-der-cybersicherheit-schutz-der-personlichen-daten-eine-person-die-uber-das-internet-auf-dem-laptop-im-hintergrund-image188876869.htmlRFMY82AD–Cyber Internet Security Konzept. Bipr und der Cybersicherheit. Schutz der persönlichen Daten. Eine Person, die über das Internet auf dem Laptop im Hintergrund.

Polygonale lock auf binären Code Hintergrund. Schutz Konzept der digitalen und der Technologie. System die Privatsphäre. Schutz persönlicher Daten. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/polygonale-lock-auf-binaren-code-hintergrund-schutz-konzept-der-digitalen-und-der-technologie-system-die-privatsphare-schutz-personlicher-daten-vector-illustration-image329586585.html

Polygonale lock auf binären Code Hintergrund. Schutz Konzept der digitalen und der Technologie. System die Privatsphäre. Schutz persönlicher Daten. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/polygonale-lock-auf-binaren-code-hintergrund-schutz-konzept-der-digitalen-und-der-technologie-system-die-privatsphare-schutz-personlicher-daten-vector-illustration-image329586585.htmlRF2A45Y1D–Polygonale lock auf binären Code Hintergrund. Schutz Konzept der digitalen und der Technologie. System die Privatsphäre. Schutz persönlicher Daten. Vector Illustration

Sicherheit im Internet mit Secure Access Website und E-Mail, Schutz für die Zahlung mit Kreditkarte, biometrische Fingerabdruck, Cyber Security für persönliche Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-im-internet-mit-secure-access-website-und-e-mail-schutz-fur-die-zahlung-mit-kreditkarte-biometrische-fingerabdruck-cyber-security-fur-personliche-image212757096.html

Sicherheit im Internet mit Secure Access Website und E-Mail, Schutz für die Zahlung mit Kreditkarte, biometrische Fingerabdruck, Cyber Security für persönliche Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-im-internet-mit-secure-access-website-und-e-mail-schutz-fur-die-zahlung-mit-kreditkarte-biometrische-fingerabdruck-cyber-security-fur-personliche-image212757096.htmlRFPA3WRM–Sicherheit im Internet mit Secure Access Website und E-Mail, Schutz für die Zahlung mit Kreditkarte, biometrische Fingerabdruck, Cyber Security für persönliche

Internet Security Antivirus System. Low Poly polygonalen Radar persönliche Daten Sicherheit. Hacker Attack Detection Vektor illutration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-security-antivirus-system-low-poly-polygonalen-radar-personliche-daten-sicherheit-hacker-attack-detection-vektor-illutration-image235206682.html

Internet Security Antivirus System. Low Poly polygonalen Radar persönliche Daten Sicherheit. Hacker Attack Detection Vektor illutration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-security-antivirus-system-low-poly-polygonalen-radar-personliche-daten-sicherheit-hacker-attack-detection-vektor-illutration-image235206682.htmlRFRJJGEJ–Internet Security Antivirus System. Low Poly polygonalen Radar persönliche Daten Sicherheit. Hacker Attack Detection Vektor illutration

Das Telefon ist von Viren umgeben. Die Schutztechnologie für Smartphones verhindert, dass personenbezogene Daten verloren gehen oder Angriffe auf Datenbeschädigung verhindern Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-telefon-ist-von-viren-umgeben-die-schutztechnologie-fur-smartphones-verhindert-dass-personenbezogene-daten-verloren-gehen-oder-angriffe-auf-datenbeschadigung-verhindern-image567946860.html

Das Telefon ist von Viren umgeben. Die Schutztechnologie für Smartphones verhindert, dass personenbezogene Daten verloren gehen oder Angriffe auf Datenbeschädigung verhindern Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-telefon-ist-von-viren-umgeben-die-schutztechnologie-fur-smartphones-verhindert-dass-personenbezogene-daten-verloren-gehen-oder-angriffe-auf-datenbeschadigung-verhindern-image567946860.htmlRF2T0060C–Das Telefon ist von Viren umgeben. Die Schutztechnologie für Smartphones verhindert, dass personenbezogene Daten verloren gehen oder Angriffe auf Datenbeschädigung verhindern

Cybersicherheit persönlicher Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-personlicher-daten-image366278094.html

Cybersicherheit persönlicher Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-personlicher-daten-image366278094.htmlRF2C7WBCE–Cybersicherheit persönlicher Daten

Isometrisches Datenschutzkonzept. Persönliche Identität, geschützte Dokumente Finanzsicherheit. Vertrauliche Zielseite für Geschäftsvektoren. Persönliche Illustration zum Schutz und zum Schutz der Privatsphäre Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/isometrisches-datenschutzkonzept-personliche-identitat-geschutzte-dokumente-finanzsicherheit-vertrauliche-zielseite-fur-geschaftsvektoren-personliche-illustration-zum-schutz-und-zum-schutz-der-privatsphare-image357388379.html

Isometrisches Datenschutzkonzept. Persönliche Identität, geschützte Dokumente Finanzsicherheit. Vertrauliche Zielseite für Geschäftsvektoren. Persönliche Illustration zum Schutz und zum Schutz der Privatsphäre Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/isometrisches-datenschutzkonzept-personliche-identitat-geschutzte-dokumente-finanzsicherheit-vertrauliche-zielseite-fur-geschaftsvektoren-personliche-illustration-zum-schutz-und-zum-schutz-der-privatsphare-image357388379.htmlRF2BNCCEK–Isometrisches Datenschutzkonzept. Persönliche Identität, geschützte Dokumente Finanzsicherheit. Vertrauliche Zielseite für Geschäftsvektoren. Persönliche Illustration zum Schutz und zum Schutz der Privatsphäre

Persönliche Sicherheit und Privatsphäre Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-personliche-sicherheit-und-privatsphare-114550843.html

Persönliche Sicherheit und Privatsphäre Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-personliche-sicherheit-und-privatsphare-114550843.htmlRFGJA6NF–Persönliche Sicherheit und Privatsphäre

Sicherheit System-Netzwerk für Online-Web-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-system-netzwerk-fur-online-web-schutz-image376779112.html

Sicherheit System-Netzwerk für Online-Web-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-system-netzwerk-fur-online-web-schutz-image376779112.htmlRF2CTYNGT–Sicherheit System-Netzwerk für Online-Web-Schutz

Die Zugänglichkeit der archivalischen Quellen aus der totalitären Ära nicht verschärft, aber Forscher berücksichtigen den Schutz der empfindlichen Daten wenn sie veröffentlichen, den tschechischen konstitutionelle Gericht (US) entschied heute, am Mittwoch, 11. Januar 2017. Die USA hat einen Vorschlag gegen die Ausnahme gewährt, Historiker, Dank, die derer sie einfachen Zugang zu den Dokumenten vom Nazi (1939-1945) und kommunistische Regime (1948-1989) haben, abgelehnt. Dafür brauchen sie nicht die Zustimmung von den lebenden Menschen, deren sensible personenbezogenen Daten in den Dokumenten erscheinen. In einigen Fällen die researc Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-die-zuganglichkeit-der-archivalischen-quellen-aus-der-totalitaren-ara-nicht-verscharft-aber-forscher-berucksichtigen-den-schutz-der-empfindlichen-daten-wenn-sie-veroffentlichen-den-tschechischen-konstitutionelle-gericht-us-entschied-heute-am-mittwoch-11-januar-2017-die-usa-hat-einen-vorschlag-gegen-die-ausnahme-gewahrt-historiker-dank-die-derer-sie-einfachen-zugang-zu-den-dokumenten-vom-nazi-1939-1945-und-kommunistische-regime-1948-1989-haben-abgelehnt-dafur-brauchen-sie-nicht-die-zustimmung-von-den-lebenden-menschen-deren-sensible-personenbezogenen-daten-in-den-dokumenten-erscheinen-in-einigen-fallen-die-researc-130762205.html

Die Zugänglichkeit der archivalischen Quellen aus der totalitären Ära nicht verschärft, aber Forscher berücksichtigen den Schutz der empfindlichen Daten wenn sie veröffentlichen, den tschechischen konstitutionelle Gericht (US) entschied heute, am Mittwoch, 11. Januar 2017. Die USA hat einen Vorschlag gegen die Ausnahme gewährt, Historiker, Dank, die derer sie einfachen Zugang zu den Dokumenten vom Nazi (1939-1945) und kommunistische Regime (1948-1989) haben, abgelehnt. Dafür brauchen sie nicht die Zustimmung von den lebenden Menschen, deren sensible personenbezogenen Daten in den Dokumenten erscheinen. In einigen Fällen die researc Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-die-zuganglichkeit-der-archivalischen-quellen-aus-der-totalitaren-ara-nicht-verscharft-aber-forscher-berucksichtigen-den-schutz-der-empfindlichen-daten-wenn-sie-veroffentlichen-den-tschechischen-konstitutionelle-gericht-us-entschied-heute-am-mittwoch-11-januar-2017-die-usa-hat-einen-vorschlag-gegen-die-ausnahme-gewahrt-historiker-dank-die-derer-sie-einfachen-zugang-zu-den-dokumenten-vom-nazi-1939-1945-und-kommunistische-regime-1948-1989-haben-abgelehnt-dafur-brauchen-sie-nicht-die-zustimmung-von-den-lebenden-menschen-deren-sensible-personenbezogenen-daten-in-den-dokumenten-erscheinen-in-einigen-fallen-die-researc-130762205.htmlRMHGMMEN–Die Zugänglichkeit der archivalischen Quellen aus der totalitären Ära nicht verschärft, aber Forscher berücksichtigen den Schutz der empfindlichen Daten wenn sie veröffentlichen, den tschechischen konstitutionelle Gericht (US) entschied heute, am Mittwoch, 11. Januar 2017. Die USA hat einen Vorschlag gegen die Ausnahme gewährt, Historiker, Dank, die derer sie einfachen Zugang zu den Dokumenten vom Nazi (1939-1945) und kommunistische Regime (1948-1989) haben, abgelehnt. Dafür brauchen sie nicht die Zustimmung von den lebenden Menschen, deren sensible personenbezogenen Daten in den Dokumenten erscheinen. In einigen Fällen die researc

Allgemeine Datenschutzverordnung (Bipr) Infografik mit Symbolen und Text, persönliche Informationen Sicherheit und Privatsphäre der Nutzer Konzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/allgemeine-datenschutzverordnung-bipr-infografik-mit-symbolen-und-text-personliche-informationen-sicherheit-und-privatsphare-der-nutzer-konzept-image237110000.html

Allgemeine Datenschutzverordnung (Bipr) Infografik mit Symbolen und Text, persönliche Informationen Sicherheit und Privatsphäre der Nutzer Konzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/allgemeine-datenschutzverordnung-bipr-infografik-mit-symbolen-und-text-personliche-informationen-sicherheit-und-privatsphare-der-nutzer-konzept-image237110000.htmlRFRNN868–Allgemeine Datenschutzverordnung (Bipr) Infografik mit Symbolen und Text, persönliche Informationen Sicherheit und Privatsphäre der Nutzer Konzept

Das Mobiltelefon biss der Frau den Finger. Schönes Mädchen verwendet ein Smartphone, Touchscreen-Handy-Bildschirm Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-mobiltelefon-biss-der-frau-den-finger-schones-madchen-verwendet-ein-smartphone-touchscreen-handy-bildschirm-image470382713.html

Das Mobiltelefon biss der Frau den Finger. Schönes Mädchen verwendet ein Smartphone, Touchscreen-Handy-Bildschirm Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-mobiltelefon-biss-der-frau-den-finger-schones-madchen-verwendet-ein-smartphone-touchscreen-handy-bildschirm-image470382713.htmlRF2J97NXH–Das Mobiltelefon biss der Frau den Finger. Schönes Mädchen verwendet ein Smartphone, Touchscreen-Handy-Bildschirm

Datenschutz. Frauen schützen persönliche Daten, Passwortzugriff, Finanzkonten und andere. Moderne Illustration des flachen Vektors Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenschutz-frauen-schutzen-personliche-daten-passwortzugriff-finanzkonten-und-andere-moderne-illustration-des-flachen-vektors-image597358306.html

Datenschutz. Frauen schützen persönliche Daten, Passwortzugriff, Finanzkonten und andere. Moderne Illustration des flachen Vektors Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenschutz-frauen-schutzen-personliche-daten-passwortzugriff-finanzkonten-und-andere-moderne-illustration-des-flachen-vektors-image597358306.htmlRF2WKT0H6–Datenschutz. Frauen schützen persönliche Daten, Passwortzugriff, Finanzkonten und andere. Moderne Illustration des flachen Vektors

Schlosssymbol, Symbol Benutzer auf wichtige, persönliche Schutzausrüstungen Symbol. internet Datenschutz Symbol. Passwort geschützt. Security Key Pad. Vektor ein futuristisches Design. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-schlosssymbol-symbol-benutzer-auf-wichtige-personliche-schutzausrustungen-symbol-internet-datenschutz-symbol-passwort-geschutzt-security-key-pad-vektor-ein-futuristisches-design-165409428.html

Schlosssymbol, Symbol Benutzer auf wichtige, persönliche Schutzausrüstungen Symbol. internet Datenschutz Symbol. Passwort geschützt. Security Key Pad. Vektor ein futuristisches Design. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-schlosssymbol-symbol-benutzer-auf-wichtige-personliche-schutzausrustungen-symbol-internet-datenschutz-symbol-passwort-geschutzt-security-key-pad-vektor-ein-futuristisches-design-165409428.htmlRFKH31BG–Schlosssymbol, Symbol Benutzer auf wichtige, persönliche Schutzausrüstungen Symbol. internet Datenschutz Symbol. Passwort geschützt. Security Key Pad. Vektor ein futuristisches Design.

22. Mai 2018, Deutschland, Stuttgart: Ordner mit Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart sind auf einem Tisch. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/22-mai-2018-deutschland-stuttgart-ordner-mit-mitgliedschaft-anwendungen-der-sportverein-tus-stuttgart-sind-auf-einem-tisch-die-neue-eu-verordnung-wird-am-25-mai-umgesetzt-werden-verbande-und-unternehmen-beklagen-sich-uber-eine-grosse-anstrengung-daten-protektoren-loben-den-besseren-schutz-der-personlichen-daten-der-burger-foto-sebastian-gollnowdpa-image185898163.html

22. Mai 2018, Deutschland, Stuttgart: Ordner mit Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart sind auf einem Tisch. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/22-mai-2018-deutschland-stuttgart-ordner-mit-mitgliedschaft-anwendungen-der-sportverein-tus-stuttgart-sind-auf-einem-tisch-die-neue-eu-verordnung-wird-am-25-mai-umgesetzt-werden-verbande-und-unternehmen-beklagen-sich-uber-eine-grosse-anstrengung-daten-protektoren-loben-den-besseren-schutz-der-personlichen-daten-der-burger-foto-sebastian-gollnowdpa-image185898163.htmlRMMPCB03–22. Mai 2018, Deutschland, Stuttgart: Ordner mit Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart sind auf einem Tisch. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676508.html

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676508.htmlRFP1TDE4–Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu

Sicherheit Passwort persönliche Identifikation Sicherheit login Konzept als Technologie Sicherheit Software wie einen Menschen an seinem Fingerabdruck mit Daten Code. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-passwort-personliche-identifikation-sicherheit-login-konzept-als-technologie-sicherheit-software-wie-einen-menschen-an-seinem-fingerabdruck-mit-daten-code-160045432.html

Sicherheit Passwort persönliche Identifikation Sicherheit login Konzept als Technologie Sicherheit Software wie einen Menschen an seinem Fingerabdruck mit Daten Code. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-passwort-personliche-identifikation-sicherheit-login-konzept-als-technologie-sicherheit-software-wie-einen-menschen-an-seinem-fingerabdruck-mit-daten-code-160045432.htmlRFK8AKG8–Sicherheit Passwort persönliche Identifikation Sicherheit login Konzept als Technologie Sicherheit Software wie einen Menschen an seinem Fingerabdruck mit Daten Code.

Persönliche Informationsdokumente mit Etikett vertraulich auf der Oberseite. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/personliche-informationsdokumente-mit-etikett-vertraulich-auf-der-oberseite-image430381397.html

Persönliche Informationsdokumente mit Etikett vertraulich auf der Oberseite. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/personliche-informationsdokumente-mit-etikett-vertraulich-auf-der-oberseite-image430381397.htmlRF2G05FT5–Persönliche Informationsdokumente mit Etikett vertraulich auf der Oberseite.

Schutz personenbezogener Daten vor Hackern. Sicherheit Internetzugriff auf persönliche Daten.Identifizierungsinformationen Sicherheit und Verschlüsselung.man gibt Login und Passwort auf dem virtuellen Bildschirm ein. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-personenbezogener-daten-vor-hackern-sicherheit-internetzugriff-auf-personliche-datenidentifizierungsinformationen-sicherheit-und-verschlusselungman-gibt-login-und-passwort-auf-dem-virtuellen-bildschirm-ein-image548156177.html

Schutz personenbezogener Daten vor Hackern. Sicherheit Internetzugriff auf persönliche Daten.Identifizierungsinformationen Sicherheit und Verschlüsselung.man gibt Login und Passwort auf dem virtuellen Bildschirm ein. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-personenbezogener-daten-vor-hackern-sicherheit-internetzugriff-auf-personliche-datenidentifizierungsinformationen-sicherheit-und-verschlusselungman-gibt-login-und-passwort-auf-dem-virtuellen-bildschirm-ein-image548156177.htmlRF2PRPJP9–Schutz personenbezogener Daten vor Hackern. Sicherheit Internetzugriff auf persönliche Daten.Identifizierungsinformationen Sicherheit und Verschlüsselung.man gibt Login und Passwort auf dem virtuellen Bildschirm ein.

Cybersicherheit und Schutz personenbezogener Daten im Internet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-und-schutz-personenbezogener-daten-im-internet-image594881113.html

Cybersicherheit und Schutz personenbezogener Daten im Internet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-und-schutz-personenbezogener-daten-im-internet-image594881113.htmlRF2WFR4X1–Cybersicherheit und Schutz personenbezogener Daten im Internet.

Vorhängeschloss auf Technologie Hintergrund. Schutz Konzept der digitalen und der Technologie. System die Privatsphäre. Schutz persönlicher Daten. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vorhangeschloss-auf-technologie-hintergrund-schutz-konzept-der-digitalen-und-der-technologie-system-die-privatsphare-schutz-personlicher-daten-vector-illustration-image329586592.html

Vorhängeschloss auf Technologie Hintergrund. Schutz Konzept der digitalen und der Technologie. System die Privatsphäre. Schutz persönlicher Daten. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vorhangeschloss-auf-technologie-hintergrund-schutz-konzept-der-digitalen-und-der-technologie-system-die-privatsphare-schutz-personlicher-daten-vector-illustration-image329586592.htmlRF2A45Y1M–Vorhängeschloss auf Technologie Hintergrund. Schutz Konzept der digitalen und der Technologie. System die Privatsphäre. Schutz persönlicher Daten. Vector Illustration

Schutz personenbezogener Daten, Sicherheit und Web-Schutz. Abstrakte Darstellung Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-schutz-personenbezogener-daten-sicherheit-und-web-schutz-abstrakte-darstellung-konzept-135577609.html

Schutz personenbezogener Daten, Sicherheit und Web-Schutz. Abstrakte Darstellung Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-schutz-personenbezogener-daten-sicherheit-und-web-schutz-abstrakte-darstellung-konzept-135577609.htmlRFHTG2HD–Schutz personenbezogener Daten, Sicherheit und Web-Schutz. Abstrakte Darstellung Konzept.

Internet Security Antivirus System. Low Poly polygonalen Radar persönliche Daten Sicherheit. Hacker Attack Detection Vektor illutration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-security-antivirus-system-low-poly-polygonalen-radar-personliche-daten-sicherheit-hacker-attack-detection-vektor-illutration-image235206689.html

Internet Security Antivirus System. Low Poly polygonalen Radar persönliche Daten Sicherheit. Hacker Attack Detection Vektor illutration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-security-antivirus-system-low-poly-polygonalen-radar-personliche-daten-sicherheit-hacker-attack-detection-vektor-illutration-image235206689.htmlRFRJJGEW–Internet Security Antivirus System. Low Poly polygonalen Radar persönliche Daten Sicherheit. Hacker Attack Detection Vektor illutration

Schutz der persönlichen Daten Sicherheitskonzept, Mann neben digitalen Antivirus-Schild stehen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-der-personlichen-daten-sicherheitskonzept-mann-neben-digitalen-antivirus-schild-stehen-image416325397.html

Schutz der persönlichen Daten Sicherheitskonzept, Mann neben digitalen Antivirus-Schild stehen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-der-personlichen-daten-sicherheitskonzept-mann-neben-digitalen-antivirus-schild-stehen-image416325397.htmlRF2F59785–Schutz der persönlichen Daten Sicherheitskonzept, Mann neben digitalen Antivirus-Schild stehen

Cybersicherheit persönlicher Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-personlicher-daten-image344963211.html

Cybersicherheit persönlicher Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-personlicher-daten-image344963211.htmlRF2B16C2K–Cybersicherheit persönlicher Daten

Satz einfacher Symbole für ein Thema Passwort, Autorisierung, Schutz, persönliche Daten, Vektor, Fertig. Schwarzer Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/satz-einfacher-symbole-fur-ein-thema-passwort-autorisierung-schutz-personliche-daten-vektor-fertig-schwarzer-hintergrund-image522885250.html

Satz einfacher Symbole für ein Thema Passwort, Autorisierung, Schutz, persönliche Daten, Vektor, Fertig. Schwarzer Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/satz-einfacher-symbole-fur-ein-thema-passwort-autorisierung-schutz-personliche-daten-vektor-fertig-schwarzer-hintergrund-image522885250.htmlRF2NAKDD6–Satz einfacher Symbole für ein Thema Passwort, Autorisierung, Schutz, persönliche Daten, Vektor, Fertig. Schwarzer Hintergrund

Biometrischer Fingerabdruck-Scan. Fingerabdruck- und Daumenerkennung für digitalen Schutz und Datenzugriff. Identitätsüberprüfung mit Fingerabdruckleser. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/biometrischer-fingerabdruck-scan-fingerabdruck-und-daumenerkennung-fur-digitalen-schutz-und-datenzugriff-identitatsuberprufung-mit-fingerabdruckleser-image598724440.html

Biometrischer Fingerabdruck-Scan. Fingerabdruck- und Daumenerkennung für digitalen Schutz und Datenzugriff. Identitätsüberprüfung mit Fingerabdruckleser. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/biometrischer-fingerabdruck-scan-fingerabdruck-und-daumenerkennung-fur-digitalen-schutz-und-datenzugriff-identitatsuberprufung-mit-fingerabdruckleser-image598724440.htmlRF2WP273M–Biometrischer Fingerabdruck-Scan. Fingerabdruck- und Daumenerkennung für digitalen Schutz und Datenzugriff. Identitätsüberprüfung mit Fingerabdruckleser.

Persönliche Daten-Schutz-Symbol. Flaches Design. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-personliche-daten-schutz-symbol-flaches-design-148112777.html

Persönliche Daten-Schutz-Symbol. Flaches Design. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-personliche-daten-schutz-symbol-flaches-design-148112777.htmlRFJGY3A1–Persönliche Daten-Schutz-Symbol. Flaches Design.

Die Zugänglichkeit der archivalischen Quellen aus der totalitären Ära nicht verschärft, aber Forscher berücksichtigen den Schutz der empfindlichen Daten wenn sie veröffentlichen, den tschechischen konstitutionelle Gericht (US) entschied heute, am Mittwoch, 11. Januar 2017. Die USA hat einen Vorschlag gegen die Ausnahme gewährt, Historiker, Dank, die derer sie einfachen Zugang zu den Dokumenten vom Nazi (1939-1945) und kommunistische Regime (1948-1989) haben, abgelehnt. Dafür brauchen sie nicht die Zustimmung von den lebenden Menschen, deren sensible personenbezogenen Daten in den Dokumenten erscheinen. In einigen Fällen die researc Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-die-zuganglichkeit-der-archivalischen-quellen-aus-der-totalitaren-ara-nicht-verscharft-aber-forscher-berucksichtigen-den-schutz-der-empfindlichen-daten-wenn-sie-veroffentlichen-den-tschechischen-konstitutionelle-gericht-us-entschied-heute-am-mittwoch-11-januar-2017-die-usa-hat-einen-vorschlag-gegen-die-ausnahme-gewahrt-historiker-dank-die-derer-sie-einfachen-zugang-zu-den-dokumenten-vom-nazi-1939-1945-und-kommunistische-regime-1948-1989-haben-abgelehnt-dafur-brauchen-sie-nicht-die-zustimmung-von-den-lebenden-menschen-deren-sensible-personenbezogenen-daten-in-den-dokumenten-erscheinen-in-einigen-fallen-die-researc-130762202.html

Die Zugänglichkeit der archivalischen Quellen aus der totalitären Ära nicht verschärft, aber Forscher berücksichtigen den Schutz der empfindlichen Daten wenn sie veröffentlichen, den tschechischen konstitutionelle Gericht (US) entschied heute, am Mittwoch, 11. Januar 2017. Die USA hat einen Vorschlag gegen die Ausnahme gewährt, Historiker, Dank, die derer sie einfachen Zugang zu den Dokumenten vom Nazi (1939-1945) und kommunistische Regime (1948-1989) haben, abgelehnt. Dafür brauchen sie nicht die Zustimmung von den lebenden Menschen, deren sensible personenbezogenen Daten in den Dokumenten erscheinen. In einigen Fällen die researc Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-die-zuganglichkeit-der-archivalischen-quellen-aus-der-totalitaren-ara-nicht-verscharft-aber-forscher-berucksichtigen-den-schutz-der-empfindlichen-daten-wenn-sie-veroffentlichen-den-tschechischen-konstitutionelle-gericht-us-entschied-heute-am-mittwoch-11-januar-2017-die-usa-hat-einen-vorschlag-gegen-die-ausnahme-gewahrt-historiker-dank-die-derer-sie-einfachen-zugang-zu-den-dokumenten-vom-nazi-1939-1945-und-kommunistische-regime-1948-1989-haben-abgelehnt-dafur-brauchen-sie-nicht-die-zustimmung-von-den-lebenden-menschen-deren-sensible-personenbezogenen-daten-in-den-dokumenten-erscheinen-in-einigen-fallen-die-researc-130762202.htmlRMHGMMEJ–Die Zugänglichkeit der archivalischen Quellen aus der totalitären Ära nicht verschärft, aber Forscher berücksichtigen den Schutz der empfindlichen Daten wenn sie veröffentlichen, den tschechischen konstitutionelle Gericht (US) entschied heute, am Mittwoch, 11. Januar 2017. Die USA hat einen Vorschlag gegen die Ausnahme gewährt, Historiker, Dank, die derer sie einfachen Zugang zu den Dokumenten vom Nazi (1939-1945) und kommunistische Regime (1948-1989) haben, abgelehnt. Dafür brauchen sie nicht die Zustimmung von den lebenden Menschen, deren sensible personenbezogenen Daten in den Dokumenten erscheinen. In einigen Fällen die researc

Allgemeine Datenschutzverordnung (Bipr) Infografik mit Symbolen und Text, persönliche Informationen Sicherheit und Privatsphäre der Nutzer Konzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/allgemeine-datenschutzverordnung-bipr-infografik-mit-symbolen-und-text-personliche-informationen-sicherheit-und-privatsphare-der-nutzer-konzept-image237109923.html

Allgemeine Datenschutzverordnung (Bipr) Infografik mit Symbolen und Text, persönliche Informationen Sicherheit und Privatsphäre der Nutzer Konzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/allgemeine-datenschutzverordnung-bipr-infografik-mit-symbolen-und-text-personliche-informationen-sicherheit-und-privatsphare-der-nutzer-konzept-image237109923.htmlRFRNN83F–Allgemeine Datenschutzverordnung (Bipr) Infografik mit Symbolen und Text, persönliche Informationen Sicherheit und Privatsphäre der Nutzer Konzept

Schreiben mit Anzeige des Textes Datenschutz. Internetkonzept Schutz von IP-Adressen und persönlichen Daten vor schädlicher Software vier Kollegen Illustration Climbing Mountain Holding Large Arrow. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schreiben-mit-anzeige-des-textes-datenschutz-internetkonzept-schutz-von-ip-adressen-und-personlichen-daten-vor-schadlicher-software-vier-kollegen-illustration-climbing-mountain-holding-large-arrow-image483245272.html

Schreiben mit Anzeige des Textes Datenschutz. Internetkonzept Schutz von IP-Adressen und persönlichen Daten vor schädlicher Software vier Kollegen Illustration Climbing Mountain Holding Large Arrow. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schreiben-mit-anzeige-des-textes-datenschutz-internetkonzept-schutz-von-ip-adressen-und-personlichen-daten-vor-schadlicher-software-vier-kollegen-illustration-climbing-mountain-holding-large-arrow-image483245272.htmlRF2K25M7M–Schreiben mit Anzeige des Textes Datenschutz. Internetkonzept Schutz von IP-Adressen und persönlichen Daten vor schädlicher Software vier Kollegen Illustration Climbing Mountain Holding Large Arrow.

Sicherheit und Datenschutz im Internet. Symbol der Schirm Schutz von Symbol Mann, der Aus-stelligen Code. Der Schutz personenbezogener Daten in der Cloud Storage. Cyber Security tech Konzept. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-und-datenschutz-im-internet-symbol-der-schirm-schutz-von-symbol-mann-der-aus-stelligen-code-der-schutz-personenbezogener-daten-in-der-cloud-storage-cyber-security-tech-konzept-image229539779.html

Sicherheit und Datenschutz im Internet. Symbol der Schirm Schutz von Symbol Mann, der Aus-stelligen Code. Der Schutz personenbezogener Daten in der Cloud Storage. Cyber Security tech Konzept. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-und-datenschutz-im-internet-symbol-der-schirm-schutz-von-symbol-mann-der-aus-stelligen-code-der-schutz-personenbezogener-daten-in-der-cloud-storage-cyber-security-tech-konzept-image229539779.htmlRFR9CC97–Sicherheit und Datenschutz im Internet. Symbol der Schirm Schutz von Symbol Mann, der Aus-stelligen Code. Der Schutz personenbezogener Daten in der Cloud Storage. Cyber Security tech Konzept.

"Streng personenbezogene Daten" Papier durch einen Schredder. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-streng-personenbezogene-daten-papier-durch-einen-schredder-93504030.html

"Streng personenbezogene Daten" Papier durch einen Schredder. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-streng-personenbezogene-daten-papier-durch-einen-schredder-93504030.htmlRMFC3D9J–"Streng personenbezogene Daten" Papier durch einen Schredder.

22. Mai 2018, Deutschland, Stuttgart: Ordner mit Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart sind in einem Regal. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/22-mai-2018-deutschland-stuttgart-ordner-mit-mitgliedschaft-anwendungen-der-sportverein-tus-stuttgart-sind-in-einem-regal-die-neue-eu-verordnung-wird-am-25-mai-umgesetzt-werden-verbande-und-unternehmen-beklagen-sich-uber-eine-grosse-anstrengung-daten-protektoren-loben-den-besseren-schutz-der-personlichen-daten-der-burger-foto-sebastian-gollnowdpa-image185898156.html

22. Mai 2018, Deutschland, Stuttgart: Ordner mit Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart sind in einem Regal. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/22-mai-2018-deutschland-stuttgart-ordner-mit-mitgliedschaft-anwendungen-der-sportverein-tus-stuttgart-sind-in-einem-regal-die-neue-eu-verordnung-wird-am-25-mai-umgesetzt-werden-verbande-und-unternehmen-beklagen-sich-uber-eine-grosse-anstrengung-daten-protektoren-loben-den-besseren-schutz-der-personlichen-daten-der-burger-foto-sebastian-gollnowdpa-image185898156.htmlRMMPCAYT–22. Mai 2018, Deutschland, Stuttgart: Ordner mit Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart sind in einem Regal. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676505.html

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676505.htmlRFP1TDE1–Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu

Des Hotels eröffnet leeren, schwarzen Zimmersafe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-des-hotels-eroffnet-leeren-schwarzen-zimmersafe-76907283.html

Des Hotels eröffnet leeren, schwarzen Zimmersafe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-des-hotels-eroffnet-leeren-schwarzen-zimmersafe-76907283.htmlRFED3C0K–Des Hotels eröffnet leeren, schwarzen Zimmersafe

RF2JD75M9–Trust Shield Icon, Konzept für Datenschutz, Schutz und Sicherheit in Technologie und Internet

Makro von Passwort Auswahl am Monitor der Computer im Büro. Das Konzept von Hacking der Schutz der persönlichen Daten. Der Strom der-Support Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/makro-von-passwort-auswahl-am-monitor-der-computer-im-buro-das-konzept-von-hacking-der-schutz-der-personlichen-daten-der-strom-der-support-image548628249.html

Makro von Passwort Auswahl am Monitor der Computer im Büro. Das Konzept von Hacking der Schutz der persönlichen Daten. Der Strom der-Support Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/makro-von-passwort-auswahl-am-monitor-der-computer-im-buro-das-konzept-von-hacking-der-schutz-der-personlichen-daten-der-strom-der-support-image548628249.htmlRF2PTG4X1–Makro von Passwort Auswahl am Monitor der Computer im Büro. Das Konzept von Hacking der Schutz der persönlichen Daten. Der Strom der-Support

Isolierte Abbildung eines roten Vorhängeschlosses mit Logo unsicher. Cybersicherheit, Schutz personenbezogener Daten im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/isolierte-abbildung-eines-roten-vorhangeschlosses-mit-logo-unsicher-cybersicherheit-schutz-personenbezogener-daten-im-internet-image611252717.html

Isolierte Abbildung eines roten Vorhängeschlosses mit Logo unsicher. Cybersicherheit, Schutz personenbezogener Daten im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/isolierte-abbildung-eines-roten-vorhangeschlosses-mit-logo-unsicher-cybersicherheit-schutz-personenbezogener-daten-im-internet-image611252717.htmlRF2XECY25–Isolierte Abbildung eines roten Vorhängeschlosses mit Logo unsicher. Cybersicherheit, Schutz personenbezogener Daten im Internet

Symbol: Firewall als Schutz gegen Hacker, Viren, Würmer, etc., Schutz der persönlichen Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-symbol-firewall-als-schutz-gegen-hacker-viren-wurmer-etc-schutz-der-personlichen-daten-26723289.html

Symbol: Firewall als Schutz gegen Hacker, Viren, Würmer, etc., Schutz der persönlichen Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-symbol-firewall-als-schutz-gegen-hacker-viren-wurmer-etc-schutz-der-personlichen-daten-26723289.htmlRMBFD9R5–Symbol: Firewall als Schutz gegen Hacker, Viren, Würmer, etc., Schutz der persönlichen Daten

Cookie-Richtlinie Informationsnachricht, Cookies verwalten. Website fragt den Benutzer um Erlaubnis für die Verwendung personenbezogener Daten. Alle akzeptieren, alle ablehnen oder anpassen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cookie-richtlinie-informationsnachricht-cookies-verwalten-website-fragt-den-benutzer-um-erlaubnis-fur-die-verwendung-personenbezogener-daten-alle-akzeptieren-alle-ablehnen-oder-anpassen-image461616939.html

Cookie-Richtlinie Informationsnachricht, Cookies verwalten. Website fragt den Benutzer um Erlaubnis für die Verwendung personenbezogener Daten. Alle akzeptieren, alle ablehnen oder anpassen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cookie-richtlinie-informationsnachricht-cookies-verwalten-website-fragt-den-benutzer-um-erlaubnis-fur-die-verwendung-personenbezogener-daten-alle-akzeptieren-alle-ablehnen-oder-anpassen-image461616939.htmlRF2HR0D37–Cookie-Richtlinie Informationsnachricht, Cookies verwalten. Website fragt den Benutzer um Erlaubnis für die Verwendung personenbezogener Daten. Alle akzeptieren, alle ablehnen oder anpassen

Internet Online-Sicherheit 3D. Persönliche Daten Web-Schutz Sicherheit Computer Internet-Dienste Firewall Vektor isometrische Bilder Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-online-sicherheit-3d-personliche-daten-web-schutz-sicherheit-computer-internet-dienste-firewall-vektor-isometrische-bilder-image357583370.html

Internet Online-Sicherheit 3D. Persönliche Daten Web-Schutz Sicherheit Computer Internet-Dienste Firewall Vektor isometrische Bilder Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-online-sicherheit-3d-personliche-daten-web-schutz-sicherheit-computer-internet-dienste-firewall-vektor-isometrische-bilder-image357583370.htmlRF2BNN96J–Internet Online-Sicherheit 3D. Persönliche Daten Web-Schutz Sicherheit Computer Internet-Dienste Firewall Vektor isometrische Bilder

Schutz der persönlichen Daten Technologie Vektor Illustration. UX, UI Onboarding mobile App Seite Bildschirm mit Linie Datenbankanalyse gesetzt, Strukturierung Benachrichtigung zum Schutz vertraulicher Informationen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-der-personlichen-daten-technologie-vektor-illustration-ux-ui-onboarding-mobile-app-seite-bildschirm-mit-linie-datenbankanalyse-gesetzt-strukturierung-benachrichtigung-zum-schutz-vertraulicher-informationen-image389512048.html

Schutz der persönlichen Daten Technologie Vektor Illustration. UX, UI Onboarding mobile App Seite Bildschirm mit Linie Datenbankanalyse gesetzt, Strukturierung Benachrichtigung zum Schutz vertraulicher Informationen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-der-personlichen-daten-technologie-vektor-illustration-ux-ui-onboarding-mobile-app-seite-bildschirm-mit-linie-datenbankanalyse-gesetzt-strukturierung-benachrichtigung-zum-schutz-vertraulicher-informationen-image389512048.htmlRF2DHKPGG–Schutz der persönlichen Daten Technologie Vektor Illustration. UX, UI Onboarding mobile App Seite Bildschirm mit Linie Datenbankanalyse gesetzt, Strukturierung Benachrichtigung zum Schutz vertraulicher Informationen

Cyber Security system Konzept. Schutz personenbezogener Daten. Schloss geschlossen. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-system-konzept-schutz-personenbezogener-daten-schloss-geschlossen-vector-illustration-172885051.html

Cyber Security system Konzept. Schutz personenbezogener Daten. Schloss geschlossen. Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-system-konzept-schutz-personenbezogener-daten-schloss-geschlossen-vector-illustration-172885051.htmlRFM17GJ3–Cyber Security system Konzept. Schutz personenbezogener Daten. Schloss geschlossen. Vector Illustration

Moderne strukturierte digitale Illustration von abstrakten menschlichen Köpfen und persönlichen Daten Infografiken. Konzept der Sammlung von Informationen über Internetaktivitäten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/moderne-strukturierte-digitale-illustration-von-abstrakten-menschlichen-kopfen-und-personlichen-daten-infografiken-konzept-der-sammlung-von-informationen-uber-internetaktivitaten-image384201560.html

Moderne strukturierte digitale Illustration von abstrakten menschlichen Köpfen und persönlichen Daten Infografiken. Konzept der Sammlung von Informationen über Internetaktivitäten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/moderne-strukturierte-digitale-illustration-von-abstrakten-menschlichen-kopfen-und-personlichen-daten-infografiken-konzept-der-sammlung-von-informationen-uber-internetaktivitaten-image384201560.htmlRF2D91W08–Moderne strukturierte digitale Illustration von abstrakten menschlichen Köpfen und persönlichen Daten Infografiken. Konzept der Sammlung von Informationen über Internetaktivitäten.

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image416404267.html

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image416404267.htmlRF2F5CRTY–Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten.

Cybersicherheit persönlicher Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-personlicher-daten-image344963219.html

Cybersicherheit persönlicher Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-personlicher-daten-image344963219.htmlRF2B16C2Y–Cybersicherheit persönlicher Daten

Schutz personenbezogener Daten, Hosting-Lösungen, Computer-Synchronisation, Datennetzwerke Vektor-Banner mit isometrischen Computern gesetzt. Server-Datenbank Cloud, Service-Schutz Web-Info Abbildung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-personenbezogener-daten-hosting-losungen-computer-synchronisation-datennetzwerke-vektor-banner-mit-isometrischen-computern-gesetzt-server-datenbank-cloud-service-schutz-web-info-abbildung-image354460050.html

Schutz personenbezogener Daten, Hosting-Lösungen, Computer-Synchronisation, Datennetzwerke Vektor-Banner mit isometrischen Computern gesetzt. Server-Datenbank Cloud, Service-Schutz Web-Info Abbildung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-personenbezogener-daten-hosting-losungen-computer-synchronisation-datennetzwerke-vektor-banner-mit-isometrischen-computern-gesetzt-server-datenbank-cloud-service-schutz-web-info-abbildung-image354460050.htmlRF2BGK1BE–Schutz personenbezogener Daten, Hosting-Lösungen, Computer-Synchronisation, Datennetzwerke Vektor-Banner mit isometrischen Computern gesetzt. Server-Datenbank Cloud, Service-Schutz Web-Info Abbildung

Allgemeine Datenschutzverordnung (Bipr) Infografik mit Symbolen und Text, persönliche Informationen Sicherheit und Privatsphäre der Nutzer Konzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/allgemeine-datenschutzverordnung-bipr-infografik-mit-symbolen-und-text-personliche-informationen-sicherheit-und-privatsphare-der-nutzer-konzept-image237109979.html

Allgemeine Datenschutzverordnung (Bipr) Infografik mit Symbolen und Text, persönliche Informationen Sicherheit und Privatsphäre der Nutzer Konzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/allgemeine-datenschutzverordnung-bipr-infografik-mit-symbolen-und-text-personliche-informationen-sicherheit-und-privatsphare-der-nutzer-konzept-image237109979.htmlRFRNN85F–Allgemeine Datenschutzverordnung (Bipr) Infografik mit Symbolen und Text, persönliche Informationen Sicherheit und Privatsphäre der Nutzer Konzept

Konzeptionelle Darstellung Schutz personenbezogener Daten. Geschäftsbeispiele zum Schutz und zur Identifizierung personenbezogener Daten für das Sicherheitssystem Illustration eines Pfeils, der sanft zum Himmel schwebt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-darstellung-schutz-personenbezogener-daten-geschaftsbeispiele-zum-schutz-und-zur-identifizierung-personenbezogener-daten-fur-das-sicherheitssystem-illustration-eines-pfeils-der-sanft-zum-himmel-schwebt-image483451589.html

Konzeptionelle Darstellung Schutz personenbezogener Daten. Geschäftsbeispiele zum Schutz und zur Identifizierung personenbezogener Daten für das Sicherheitssystem Illustration eines Pfeils, der sanft zum Himmel schwebt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-darstellung-schutz-personenbezogener-daten-geschaftsbeispiele-zum-schutz-und-zur-identifizierung-personenbezogener-daten-fur-das-sicherheitssystem-illustration-eines-pfeils-der-sanft-zum-himmel-schwebt-image483451589.htmlRF2K2F3C5–Konzeptionelle Darstellung Schutz personenbezogener Daten. Geschäftsbeispiele zum Schutz und zur Identifizierung personenbezogener Daten für das Sicherheitssystem Illustration eines Pfeils, der sanft zum Himmel schwebt.

Datenschutz zum Schutz personenbezogener Daten im Internet und bietet IT-Dienstleistungen für Benutzer aktivieren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datenschutz-zum-schutz-personenbezogener-daten-im-internet-und-bietet-it-dienstleistungen-fur-benutzer-aktivieren-124415910.html

Datenschutz zum Schutz personenbezogener Daten im Internet und bietet IT-Dienstleistungen für Benutzer aktivieren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-datenschutz-zum-schutz-personenbezogener-daten-im-internet-und-bietet-it-dienstleistungen-fur-benutzer-aktivieren-124415910.htmlRFH6BHNA–Datenschutz zum Schutz personenbezogener Daten im Internet und bietet IT-Dienstleistungen für Benutzer aktivieren

"Streng personenbezogene Daten" Papier durch einen Schredder. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-streng-personenbezogene-daten-papier-durch-einen-schredder-93504059.html

"Streng personenbezogene Daten" Papier durch einen Schredder. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-streng-personenbezogene-daten-papier-durch-einen-schredder-93504059.htmlRMFC3DAK–"Streng personenbezogene Daten" Papier durch einen Schredder.

22. Mai 2018, Deutschland, Stuttgart: Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart befinden sich zwei Ordner. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/22-mai-2018-deutschland-stuttgart-mitgliedschaft-anwendungen-der-sportverein-tus-stuttgart-befinden-sich-zwei-ordner-die-neue-eu-verordnung-wird-am-25-mai-umgesetzt-werden-verbande-und-unternehmen-beklagen-sich-uber-eine-grosse-anstrengung-daten-protektoren-loben-den-besseren-schutz-der-personlichen-daten-der-burger-foto-sebastian-gollnowdpa-image185898160.html

22. Mai 2018, Deutschland, Stuttgart: Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart befinden sich zwei Ordner. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/22-mai-2018-deutschland-stuttgart-mitgliedschaft-anwendungen-der-sportverein-tus-stuttgart-befinden-sich-zwei-ordner-die-neue-eu-verordnung-wird-am-25-mai-umgesetzt-werden-verbande-und-unternehmen-beklagen-sich-uber-eine-grosse-anstrengung-daten-protektoren-loben-den-besseren-schutz-der-personlichen-daten-der-burger-foto-sebastian-gollnowdpa-image185898160.htmlRMMPCB00–22. Mai 2018, Deutschland, Stuttgart: Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart befinden sich zwei Ordner. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676478.html

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676478.htmlRFP1TDD2–Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu

Banner zum Schutz der Privatsphäre von Smartphones. System sicher. Vertrauliche personenbezogene Daten. Vektor auf isoliertem weißem Hintergrund. EPS 10 Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/banner-zum-schutz-der-privatsphare-von-smartphones-system-sicher-vertrauliche-personenbezogene-daten-vektor-auf-isoliertem-weissem-hintergrund-eps-10-image384094590.html

Banner zum Schutz der Privatsphäre von Smartphones. System sicher. Vertrauliche personenbezogene Daten. Vektor auf isoliertem weißem Hintergrund. EPS 10 Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/banner-zum-schutz-der-privatsphare-von-smartphones-system-sicher-vertrauliche-personenbezogene-daten-vektor-auf-isoliertem-weissem-hintergrund-eps-10-image384094590.htmlRF2D8W0FX–Banner zum Schutz der Privatsphäre von Smartphones. System sicher. Vertrauliche personenbezogene Daten. Vektor auf isoliertem weißem Hintergrund. EPS 10

Fotomontage, Clearview, automatische Gesichtserkennung, Datenerfassung, weltweite Kameraüberwachung, Datenschutz, Datenschutz, Datenschutz, Personenschutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fotomontage-clearview-automatische-gesichtserkennung-datenerfassung-weltweite-kamerauberwachung-datenschutz-datenschutz-datenschutz-personenschutz-image344355063.html

Fotomontage, Clearview, automatische Gesichtserkennung, Datenerfassung, weltweite Kameraüberwachung, Datenschutz, Datenschutz, Datenschutz, Personenschutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fotomontage-clearview-automatische-gesichtserkennung-datenerfassung-weltweite-kamerauberwachung-datenschutz-datenschutz-datenschutz-personenschutz-image344355063.htmlRM2B06MB3–Fotomontage, Clearview, automatische Gesichtserkennung, Datenerfassung, weltweite Kameraüberwachung, Datenschutz, Datenschutz, Datenschutz, Personenschutz

Makro von Passwort Auswahl am Monitor der Computer im Büro. Das Konzept von Hacking der Schutz der persönlichen Daten. Der Strom der-Support Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/makro-von-passwort-auswahl-am-monitor-der-computer-im-buro-das-konzept-von-hacking-der-schutz-der-personlichen-daten-der-strom-der-support-image549688641.html

Makro von Passwort Auswahl am Monitor der Computer im Büro. Das Konzept von Hacking der Schutz der persönlichen Daten. Der Strom der-Support Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/makro-von-passwort-auswahl-am-monitor-der-computer-im-buro-das-konzept-von-hacking-der-schutz-der-personlichen-daten-der-strom-der-support-image549688641.htmlRF2PX8DD5–Makro von Passwort Auswahl am Monitor der Computer im Büro. Das Konzept von Hacking der Schutz der persönlichen Daten. Der Strom der-Support

Personenbezogener Daten durch Lupe. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-personenbezogener-daten-durch-lupe-74499438.html

Personenbezogener Daten durch Lupe. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-personenbezogener-daten-durch-lupe-74499438.htmlRFE95MP6–Personenbezogener Daten durch Lupe.

Hacker ist auf der Suche nach der Verschlüsselung von persönlichen Daten und Passwort Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-ist-auf-der-suche-nach-der-verschlusselung-von-personlichen-daten-und-passwort-image371277455.html

Hacker ist auf der Suche nach der Verschlüsselung von persönlichen Daten und Passwort Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-ist-auf-der-suche-nach-der-verschlusselung-von-personlichen-daten-und-passwort-image371277455.htmlRF2CG1453–Hacker ist auf der Suche nach der Verschlüsselung von persönlichen Daten und Passwort

Cookie-Richtlinie Informationsnachricht, Cookies verwalten. Ein Mann, der ein Tablet hält, fragt die Website den Benutzer um Erlaubnis für die Verwendung personenbezogener Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cookie-richtlinie-informationsnachricht-cookies-verwalten-ein-mann-der-ein-tablet-halt-fragt-die-website-den-benutzer-um-erlaubnis-fur-die-verwendung-personenbezogener-daten-image461616986.html

Cookie-Richtlinie Informationsnachricht, Cookies verwalten. Ein Mann, der ein Tablet hält, fragt die Website den Benutzer um Erlaubnis für die Verwendung personenbezogener Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cookie-richtlinie-informationsnachricht-cookies-verwalten-ein-mann-der-ein-tablet-halt-fragt-die-website-den-benutzer-um-erlaubnis-fur-die-verwendung-personenbezogener-daten-image461616986.htmlRF2HR0D4X–Cookie-Richtlinie Informationsnachricht, Cookies verwalten. Ein Mann, der ein Tablet hält, fragt die Website den Benutzer um Erlaubnis für die Verwendung personenbezogener Daten.

Sicherheitskarte oder persönliche Datenkarte mit Symbol für Schloss-Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitskarte-oder-personliche-datenkarte-mit-symbol-fur-schloss-illustration-image433507364.html

Sicherheitskarte oder persönliche Datenkarte mit Symbol für Schloss-Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitskarte-oder-personliche-datenkarte-mit-symbol-fur-schloss-illustration-image433507364.htmlRF2G57Y1T–Sicherheitskarte oder persönliche Datenkarte mit Symbol für Schloss-Illustration

Isometrische Vektorvorlage für die Landing Page für Netzwerksicherheit. Datenverschlüsselung, persönliche Informationen Schutz Service Web-Banner 3d-Konzept. Computer Anti-Virus-System Website Homepage Layout Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/isometrische-vektorvorlage-fur-die-landing-page-fur-netzwerksicherheit-datenverschlusselung-personliche-informationen-schutz-service-web-banner-3d-konzept-computer-anti-virus-system-website-homepage-layout-image366241042.html

Isometrische Vektorvorlage für die Landing Page für Netzwerksicherheit. Datenverschlüsselung, persönliche Informationen Schutz Service Web-Banner 3d-Konzept. Computer Anti-Virus-System Website Homepage Layout Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/isometrische-vektorvorlage-fur-die-landing-page-fur-netzwerksicherheit-datenverschlusselung-personliche-informationen-schutz-service-web-banner-3d-konzept-computer-anti-virus-system-website-homepage-layout-image366241042.htmlRF2C7RM56–Isometrische Vektorvorlage für die Landing Page für Netzwerksicherheit. Datenverschlüsselung, persönliche Informationen Schutz Service Web-Banner 3d-Konzept. Computer Anti-Virus-System Website Homepage Layout

Mysteriöser Hacker versucht, Zugang zu personenbezogenen Daten zu erhalten. 3D-Darstellung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mysterioser-hacker-versucht-zugang-zu-personenbezogenen-daten-zu-erhalten-3d-darstellung-image257899255.html

Mysteriöser Hacker versucht, Zugang zu personenbezogenen Daten zu erhalten. 3D-Darstellung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mysterioser-hacker-versucht-zugang-zu-personenbezogenen-daten-zu-erhalten-3d-darstellung-image257899255.htmlRFTYG93K–Mysteriöser Hacker versucht, Zugang zu personenbezogenen Daten zu erhalten. 3D-Darstellung.

Schutz aller persönlichen Daten auf Ihrem Computer. Cyber Security Concept Banner mit Laptop und Sicherheitselementen, Datenverschlüsselung, Verifizierung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-aller-personlichen-daten-auf-ihrem-computer-cyber-security-concept-banner-mit-laptop-und-sicherheitselementen-datenverschlusselung-verifizierung-image426262324.html

Schutz aller persönlichen Daten auf Ihrem Computer. Cyber Security Concept Banner mit Laptop und Sicherheitselementen, Datenverschlüsselung, Verifizierung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-aller-personlichen-daten-auf-ihrem-computer-cyber-security-concept-banner-mit-laptop-und-sicherheitselementen-datenverschlusselung-verifizierung-image426262324.htmlRF2FNDWXC–Schutz aller persönlichen Daten auf Ihrem Computer. Cyber Security Concept Banner mit Laptop und Sicherheitselementen, Datenverschlüsselung, Verifizierung

Bipr Gesetz isometrische Personen Konzept. Kleine Männer große Buchstaben Flachbild 3D Allgemeine Daten Verordnung Sicherheit schützen. Pastellfarben Datenschutz Persönliche Informationen Sicherheit Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bipr-gesetz-isometrische-personen-konzept-kleine-manner-grosse-buchstaben-flachbild-3d-allgemeine-daten-verordnung-sicherheit-schutzen-pastellfarben-datenschutz-personliche-informationen-sicherheit-vector-illustration-image187129680.html

Bipr Gesetz isometrische Personen Konzept. Kleine Männer große Buchstaben Flachbild 3D Allgemeine Daten Verordnung Sicherheit schützen. Pastellfarben Datenschutz Persönliche Informationen Sicherheit Vector Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bipr-gesetz-isometrische-personen-konzept-kleine-manner-grosse-buchstaben-flachbild-3d-allgemeine-daten-verordnung-sicherheit-schutzen-pastellfarben-datenschutz-personliche-informationen-sicherheit-vector-illustration-image187129680.htmlRFMTCDPT–Bipr Gesetz isometrische Personen Konzept. Kleine Männer große Buchstaben Flachbild 3D Allgemeine Daten Verordnung Sicherheit schützen. Pastellfarben Datenschutz Persönliche Informationen Sicherheit Vector Illustration

Schloss als Symbol für Schutz und Versicherung mit Symbolen für Gesundheit, Geld und persönliche Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schloss-als-symbol-fur-schutz-und-versicherung-mit-symbolen-fur-gesundheit-geld-und-personliche-daten-image484884832.html

Schloss als Symbol für Schutz und Versicherung mit Symbolen für Gesundheit, Geld und persönliche Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schloss-als-symbol-fur-schutz-und-versicherung-mit-symbolen-fur-gesundheit-geld-und-personliche-daten-image484884832.htmlRF2K4TBFC–Schloss als Symbol für Schutz und Versicherung mit Symbolen für Gesundheit, Geld und persönliche Daten.

Satz von einfachen Symbolen auf einem Thema Passwort, Autorisierung, Schutz, persönliche Daten, Vektor, Satz. Weißer Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/satz-von-einfachen-symbolen-auf-einem-thema-passwort-autorisierung-schutz-personliche-daten-vektor-satz-weisser-hintergrund-image387515733.html

Satz von einfachen Symbolen auf einem Thema Passwort, Autorisierung, Schutz, persönliche Daten, Vektor, Satz. Weißer Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/satz-von-einfachen-symbolen-auf-einem-thema-passwort-autorisierung-schutz-personliche-daten-vektor-satz-weisser-hintergrund-image387515733.htmlRF2DECT7H–Satz von einfachen Symbolen auf einem Thema Passwort, Autorisierung, Schutz, persönliche Daten, Vektor, Satz. Weißer Hintergrund

RFRNN82B–Allgemeine Datenschutzverordnung (Bipr) Icons Set: Daten sicherheit Grundsätze

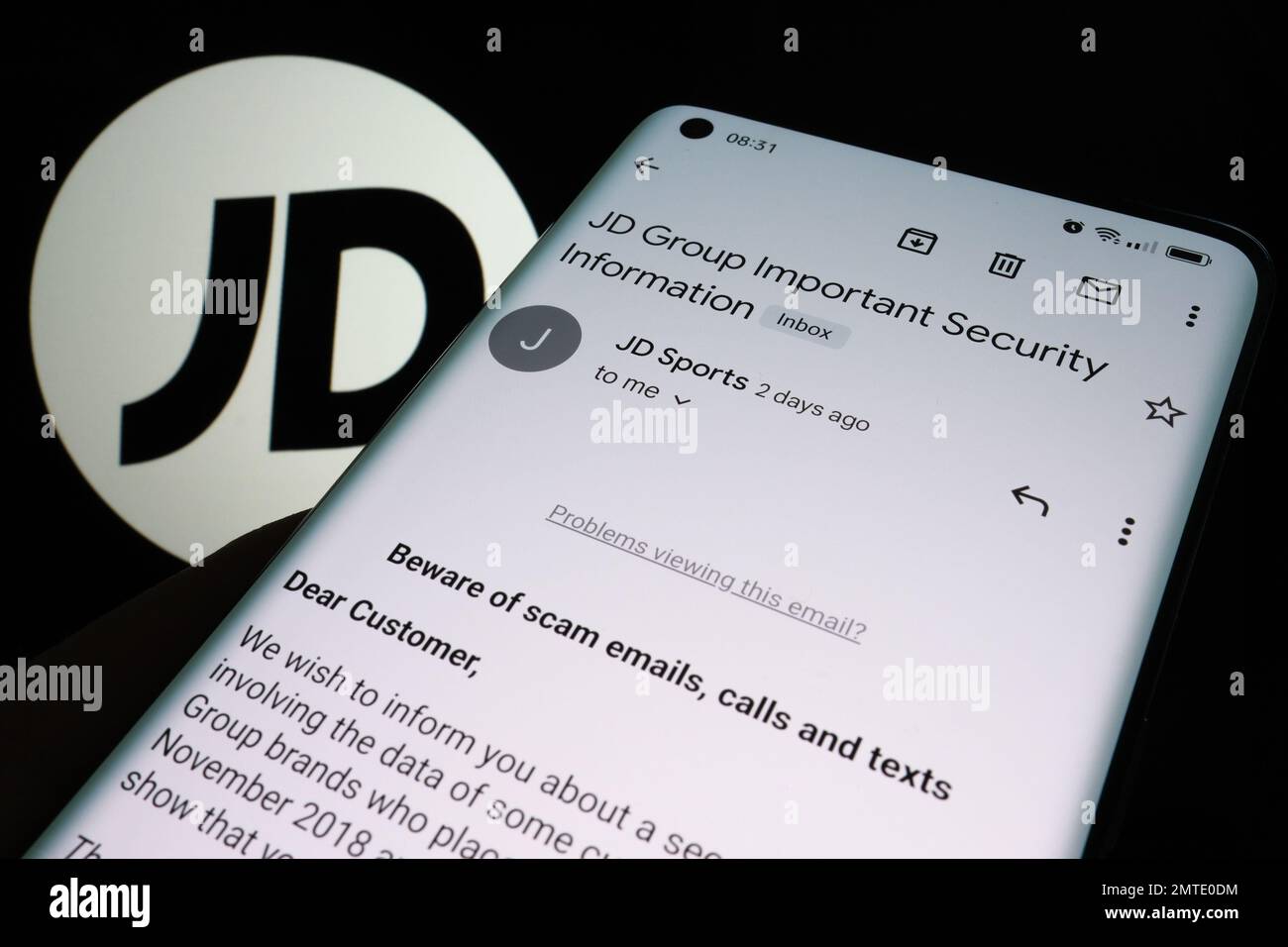

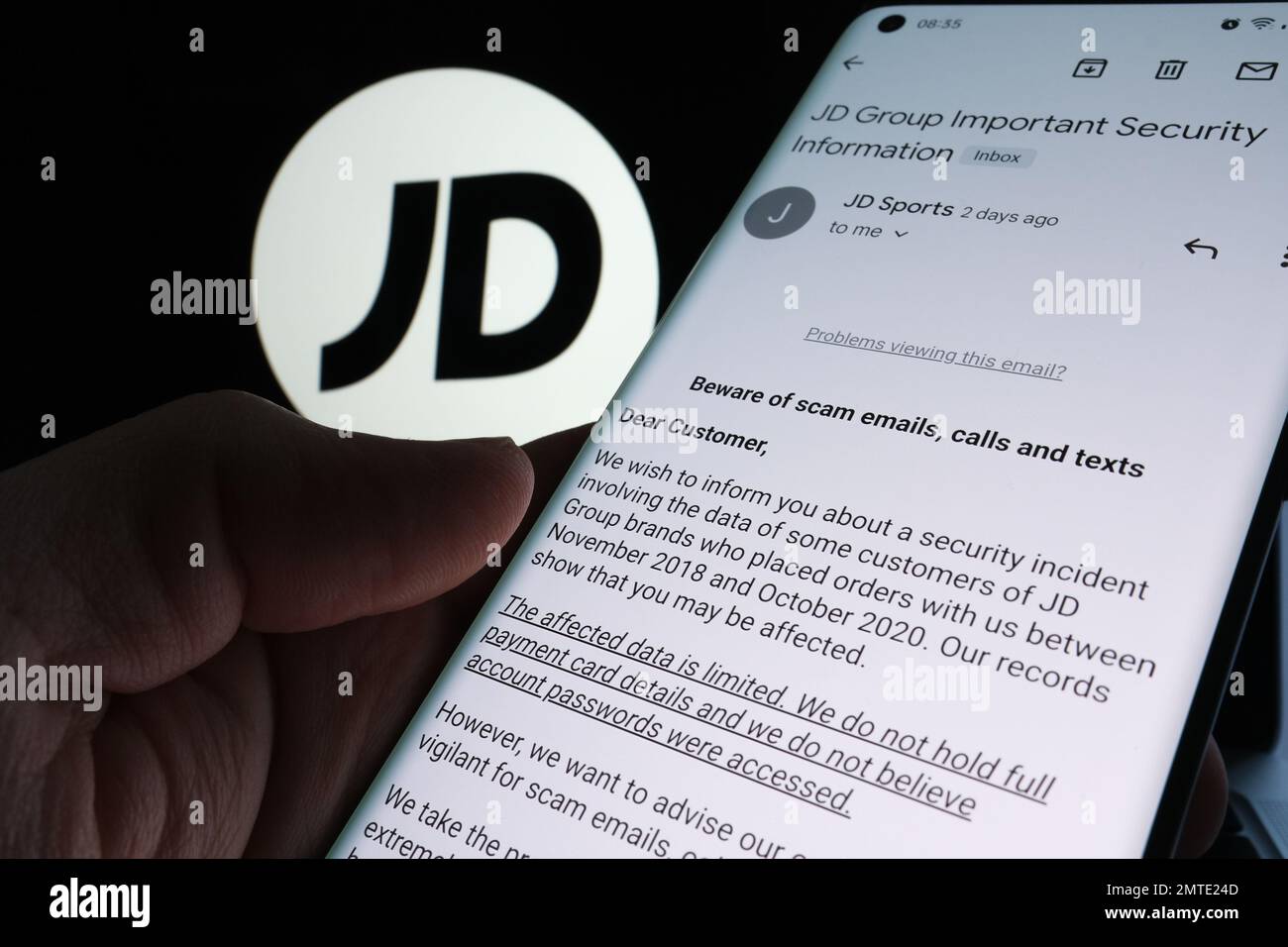

JD Sports E-Mail an den Kunden mit Warnung zu Datenlecks und Sicherheitsproblemen des Unternehmens. Authentische E-Mail. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/jd-sports-e-mail-an-den-kunden-mit-warnung-zu-datenlecks-und-sicherheitsproblemen-des-unternehmens-authentische-e-mail-image514160128.html

JD Sports E-Mail an den Kunden mit Warnung zu Datenlecks und Sicherheitsproblemen des Unternehmens. Authentische E-Mail. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/jd-sports-e-mail-an-den-kunden-mit-warnung-zu-datenlecks-und-sicherheitsproblemen-des-unternehmens-authentische-e-mail-image514160128.htmlRF2MTE0DM–JD Sports E-Mail an den Kunden mit Warnung zu Datenlecks und Sicherheitsproblemen des Unternehmens. Authentische E-Mail.

Bipr Konzept. Vector Illustration. Allgemeine Datenschutzverordnung. Der Schutz der persönlichen Daten. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bipr-konzept-vector-illustration-allgemeine-datenschutzverordnung-der-schutz-der-personlichen-daten-image178264654.html

Bipr Konzept. Vector Illustration. Allgemeine Datenschutzverordnung. Der Schutz der persönlichen Daten. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bipr-konzept-vector-illustration-allgemeine-datenschutzverordnung-der-schutz-der-personlichen-daten-image178264654.htmlRFMA0JAP–Bipr Konzept. Vector Illustration. Allgemeine Datenschutzverordnung. Der Schutz der persönlichen Daten.

"Streng personenbezogene Daten" Papier durch einen Schredder. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-streng-personenbezogene-daten-papier-durch-einen-schredder-93504291.html

"Streng personenbezogene Daten" Papier durch einen Schredder. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-streng-personenbezogene-daten-papier-durch-einen-schredder-93504291.htmlRMFC3DJY–"Streng personenbezogene Daten" Papier durch einen Schredder.

22. Mai 2018, Deutschland, Stuttgart: Licht auf einen Ordner mit Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/22-mai-2018-deutschland-stuttgart-licht-auf-einen-ordner-mit-mitgliedschaft-anwendungen-der-sportverein-tus-stuttgart-die-neue-eu-verordnung-wird-am-25-mai-umgesetzt-werden-verbande-und-unternehmen-beklagen-sich-uber-eine-grosse-anstrengung-daten-protektoren-loben-den-besseren-schutz-der-personlichen-daten-der-burger-foto-sebastian-gollnowdpa-image185898161.html

22. Mai 2018, Deutschland, Stuttgart: Licht auf einen Ordner mit Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/22-mai-2018-deutschland-stuttgart-licht-auf-einen-ordner-mit-mitgliedschaft-anwendungen-der-sportverein-tus-stuttgart-die-neue-eu-verordnung-wird-am-25-mai-umgesetzt-werden-verbande-und-unternehmen-beklagen-sich-uber-eine-grosse-anstrengung-daten-protektoren-loben-den-besseren-schutz-der-personlichen-daten-der-burger-foto-sebastian-gollnowdpa-image185898161.htmlRMMPCB01–22. Mai 2018, Deutschland, Stuttgart: Licht auf einen Ordner mit Mitgliedschaft Anwendungen der Sportverein TUS Stuttgart. Die neue EU-Verordnung wird am 25. Mai umgesetzt werden. Verbände und Unternehmen beklagen sich über eine große Anstrengung. Daten Protektoren loben den besseren Schutz der persönlichen Daten der Bürger. Foto: Sebastian Gollnow/dpa

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676460.html

Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-europaische-allgemeine-datenschutzverordnung-bipr-konzept-mit-charakter-allgemeine-regeln-und-ideen-der-schutz-und-die-kontrolle-personenbezogener-daten-vektor-illu-image207676460.htmlRFP1TDCC–Die europäische Allgemeine Datenschutzverordnung. Bipr Konzept mit Charakter. Allgemeine Regeln und Ideen der Schutz und die Kontrolle personenbezogener Daten. Vektor illu

Laptop mit bipr Buchstaben in EU-Sterne auf Holz Hintergrund. Tastatur, die von alten rostigen Ketten gesichert. Schutz persönlicher Daten, Digitalisierung und Bürokratie. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/laptop-mit-bipr-buchstaben-in-eu-sterne-auf-holz-hintergrund-tastatur-die-von-alten-rostigen-ketten-gesichert-schutz-personlicher-daten-digitalisierung-und-burokratie-image177870155.html

Laptop mit bipr Buchstaben in EU-Sterne auf Holz Hintergrund. Tastatur, die von alten rostigen Ketten gesichert. Schutz persönlicher Daten, Digitalisierung und Bürokratie. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/laptop-mit-bipr-buchstaben-in-eu-sterne-auf-holz-hintergrund-tastatur-die-von-alten-rostigen-ketten-gesichert-schutz-personlicher-daten-digitalisierung-und-burokratie-image177870155.htmlRFM9AK5F–Laptop mit bipr Buchstaben in EU-Sterne auf Holz Hintergrund. Tastatur, die von alten rostigen Ketten gesichert. Schutz persönlicher Daten, Digitalisierung und Bürokratie.