Erkennung von cyber bedrohungen Stockfotos & Bilder

(488)erkennung von cyber bedrohungen-Stockvideoclips ansehenSchnellfilter:

Erkennung von cyber bedrohungen Stockfotos & Bilder

Cybersicherheitskonzepttexte und Datenverarbeitung gegen Rundscanner auf schwarzem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheitskonzepttexte-und-datenverarbeitung-gegen-rundscanner-auf-schwarzem-hintergrund-image596540735.html

Cybersicherheitskonzepttexte und Datenverarbeitung gegen Rundscanner auf schwarzem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheitskonzepttexte-und-datenverarbeitung-gegen-rundscanner-auf-schwarzem-hintergrund-image596540735.htmlRF2WJENP7–Cybersicherheitskonzepttexte und Datenverarbeitung gegen Rundscanner auf schwarzem Hintergrund

Verhindern Sie Industrie- und Finanzspionage, Virenbedrohungen und Netzwerküberwachung. Eliminieren Sie das Risiko von Sabotage und Datendiebstahl. Firewalls und Antivir Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verhindern-sie-industrie-und-finanzspionage-virenbedrohungen-und-netzwerkuberwachung-eliminieren-sie-das-risiko-von-sabotage-und-datendiebstahl-firewalls-und-antivir-image615568863.html

Verhindern Sie Industrie- und Finanzspionage, Virenbedrohungen und Netzwerküberwachung. Eliminieren Sie das Risiko von Sabotage und Datendiebstahl. Firewalls und Antivir Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verhindern-sie-industrie-und-finanzspionage-virenbedrohungen-und-netzwerkuberwachung-eliminieren-sie-das-risiko-von-sabotage-und-datendiebstahl-firewalls-und-antivir-image615568863.htmlRF2XNDGA7–Verhindern Sie Industrie- und Finanzspionage, Virenbedrohungen und Netzwerküberwachung. Eliminieren Sie das Risiko von Sabotage und Datendiebstahl. Firewalls und Antivir

Bild von digitalen Symbolen und Rundscanner gegen Datenverarbeitung im Cyberbereich Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-von-digitalen-symbolen-und-rundscanner-gegen-datenverarbeitung-im-cyberbereich-image607785042.html

Bild von digitalen Symbolen und Rundscanner gegen Datenverarbeitung im Cyberbereich Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-von-digitalen-symbolen-und-rundscanner-gegen-datenverarbeitung-im-cyberbereich-image607785042.htmlRF2X8R00J–Bild von digitalen Symbolen und Rundscanner gegen Datenverarbeitung im Cyberbereich

USA Air Force Tech. Sgt. Chad Fisher, 1. Communications Maintenance Squadron Unit Training Manager, Left und Tech. Sgt. Ricardo Hernandez, 1. CMXS Network Operations Section Chief, Montage von Kommunikationsgeräten am Kapaun Air Station, Deutschland, 5. April 2022. Weiterentwicklung des elektromagnetischen Spektrums als 435. Air Ground Operations Wing Ressource für die USA Air Forces in Europa bietet der 1. CMXS Echtzeit-Erkennung, -Analyse und -Abwehr von Kommunikationsbedrohungen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/usa-air-force-tech-sgt-chad-fisher-1-communications-maintenance-squadron-unit-training-manager-left-und-tech-sgt-ricardo-hernandez-1-cmxs-network-operations-section-chief-montage-von-kommunikationsgeraten-am-kapaun-air-station-deutschland-5-april-2022-weiterentwicklung-des-elektromagnetischen-spektrums-als-435-air-ground-operations-wing-ressource-fur-die-usa-air-forces-in-europa-bietet-der-1-cmxs-echtzeit-erkennung-analyse-und-abwehr-von-kommunikationsbedrohungen-image502923897.html

USA Air Force Tech. Sgt. Chad Fisher, 1. Communications Maintenance Squadron Unit Training Manager, Left und Tech. Sgt. Ricardo Hernandez, 1. CMXS Network Operations Section Chief, Montage von Kommunikationsgeräten am Kapaun Air Station, Deutschland, 5. April 2022. Weiterentwicklung des elektromagnetischen Spektrums als 435. Air Ground Operations Wing Ressource für die USA Air Forces in Europa bietet der 1. CMXS Echtzeit-Erkennung, -Analyse und -Abwehr von Kommunikationsbedrohungen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/usa-air-force-tech-sgt-chad-fisher-1-communications-maintenance-squadron-unit-training-manager-left-und-tech-sgt-ricardo-hernandez-1-cmxs-network-operations-section-chief-montage-von-kommunikationsgeraten-am-kapaun-air-station-deutschland-5-april-2022-weiterentwicklung-des-elektromagnetischen-spektrums-als-435-air-ground-operations-wing-ressource-fur-die-usa-air-forces-in-europa-bietet-der-1-cmxs-echtzeit-erkennung-analyse-und-abwehr-von-kommunikationsbedrohungen-image502923897.htmlRM2M664FN–USA Air Force Tech. Sgt. Chad Fisher, 1. Communications Maintenance Squadron Unit Training Manager, Left und Tech. Sgt. Ricardo Hernandez, 1. CMXS Network Operations Section Chief, Montage von Kommunikationsgeräten am Kapaun Air Station, Deutschland, 5. April 2022. Weiterentwicklung des elektromagnetischen Spektrums als 435. Air Ground Operations Wing Ressource für die USA Air Forces in Europa bietet der 1. CMXS Echtzeit-Erkennung, -Analyse und -Abwehr von Kommunikationsbedrohungen.

Digitaler Bildschirm, der ZUGRIFF VERWEIGERT und RANSOMWARE in rotem Text anzeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitaler-bildschirm-der-zugriff-verweigert-und-ransomware-in-rotem-text-anzeigt-image609276480.html

Digitaler Bildschirm, der ZUGRIFF VERWEIGERT und RANSOMWARE in rotem Text anzeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitaler-bildschirm-der-zugriff-verweigert-und-ransomware-in-rotem-text-anzeigt-image609276480.htmlRF2XB6XA8–Digitaler Bildschirm, der ZUGRIFF VERWEIGERT und RANSOMWARE in rotem Text anzeigt

Konzepte für Datenschutz und Zugriffskontrolle, Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzepte-fur-datenschutz-und-zugriffskontrolle-cybersicherheit-image630208283.html

Konzepte für Datenschutz und Zugriffskontrolle, Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzepte-fur-datenschutz-und-zugriffskontrolle-cybersicherheit-image630208283.htmlRF2YH8D2K–Konzepte für Datenschutz und Zugriffskontrolle, Cybersicherheit

Cyber Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-network-image343692495.html

Cyber Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-network-image343692495.htmlRM2AY4F7Y–Cyber Security Network

Konzepte für Datenschutz und Zugriffskontrolle, Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzepte-fur-datenschutz-und-zugriffskontrolle-cybersicherheit-image628621580.html

Konzepte für Datenschutz und Zugriffskontrolle, Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzepte-fur-datenschutz-und-zugriffskontrolle-cybersicherheit-image628621580.htmlRF2YEM56M–Konzepte für Datenschutz und Zugriffskontrolle, Cybersicherheit

Schließen Sie alle Schwachstellen und schaffen Sie zuverlässige Sicherheit. Firewalls, Verschlüsselung, Authentifizierungsprotokolle und Intrusion Detection-Systeme. Proaktive App Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schliessen-sie-alle-schwachstellen-und-schaffen-sie-zuverlassige-sicherheit-firewalls-verschlusselung-authentifizierungsprotokolle-und-intrusion-detection-systeme-proaktive-app-image554697332.html

Schließen Sie alle Schwachstellen und schaffen Sie zuverlässige Sicherheit. Firewalls, Verschlüsselung, Authentifizierungsprotokolle und Intrusion Detection-Systeme. Proaktive App Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schliessen-sie-alle-schwachstellen-und-schaffen-sie-zuverlassige-sicherheit-firewalls-verschlusselung-authentifizierungsprotokolle-und-intrusion-detection-systeme-proaktive-app-image554697332.htmlRF2R6CJ30–Schließen Sie alle Schwachstellen und schaffen Sie zuverlässige Sicherheit. Firewalls, Verschlüsselung, Authentifizierungsprotokolle und Intrusion Detection-Systeme. Proaktive App

Konzepte für Datenschutz und Zugriffskontrolle, Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzepte-fur-datenschutz-und-zugriffskontrolle-cybersicherheit-image629340471.html

Konzepte für Datenschutz und Zugriffskontrolle, Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzepte-fur-datenschutz-und-zugriffskontrolle-cybersicherheit-image629340471.htmlRF2YFTX5B–Konzepte für Datenschutz und Zugriffskontrolle, Cybersicherheit

Symbolfoto zum Thema Computerviren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolfoto-zum-thema-computerviren-image615914250.html

Symbolfoto zum Thema Computerviren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolfoto-zum-thema-computerviren-image615914250.htmlRM2XP18WE–Symbolfoto zum Thema Computerviren

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme von SCANN nutzen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdruckkonzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-von-scann-nutzen-image348521415.html

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme von SCANN nutzen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdruckkonzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-von-scann-nutzen-image348521415.htmlRF2B70EHB–Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme von SCANN nutzen

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80786815.html

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80786815.htmlRFEKC4BB–Security Network

Kiew, Ukraine - 15. Juni 2021: Intelligentes System zur Verfolgung und Analyse von Menschen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kiew-ukraine-15-juni-2021-intelligentes-system-zur-verfolgung-und-analyse-von-menschen-image472444671.html

Kiew, Ukraine - 15. Juni 2021: Intelligentes System zur Verfolgung und Analyse von Menschen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kiew-ukraine-15-juni-2021-intelligentes-system-zur-verfolgung-und-analyse-von-menschen-image472444671.htmlRF2JCHKYY–Kiew, Ukraine - 15. Juni 2021: Intelligentes System zur Verfolgung und Analyse von Menschen

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80738479.html

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80738479.htmlRFEK9XN3–Security Network

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image385925623.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image385925623.htmlRF2DBTC1Y–Sicherheit Netzwerk Datenmonitor als Konzept

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80817206.html

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80817206.htmlRFEKDF4P–Security Network

Rheinbach, Deutschland 13. Oktober 2024, das Markenlogo des US-amerikanischen Unternehmens „CrowdStrike“ auf dem Display eines Smartphones (Fokus auf das Markenlogo) Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rheinbach-deutschland-13-oktober-2024-das-markenlogo-des-us-amerikanischen-unternehmens-crowdstrike-auf-dem-display-eines-smartphones-fokus-auf-das-markenlogo-image626114223.html

Rheinbach, Deutschland 13. Oktober 2024, das Markenlogo des US-amerikanischen Unternehmens „CrowdStrike“ auf dem Display eines Smartphones (Fokus auf das Markenlogo) Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rheinbach-deutschland-13-oktober-2024-das-markenlogo-des-us-amerikanischen-unternehmens-crowdstrike-auf-dem-display-eines-smartphones-fokus-auf-das-markenlogo-image626114223.htmlRF2YAHY27–Rheinbach, Deutschland 13. Oktober 2024, das Markenlogo des US-amerikanischen Unternehmens „CrowdStrike“ auf dem Display eines Smartphones (Fokus auf das Markenlogo)

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80814731.html

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80814731.htmlRFEKDC0B–Security Network

Phishing-Textbild über Binärcode und grüne digitale Muster Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-textbild-uber-binarcode-und-grune-digitale-muster-image620540755.html

Phishing-Textbild über Binärcode und grüne digitale Muster Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-textbild-uber-binarcode-und-grune-digitale-muster-image620540755.htmlRF2Y1G21R–Phishing-Textbild über Binärcode und grüne digitale Muster

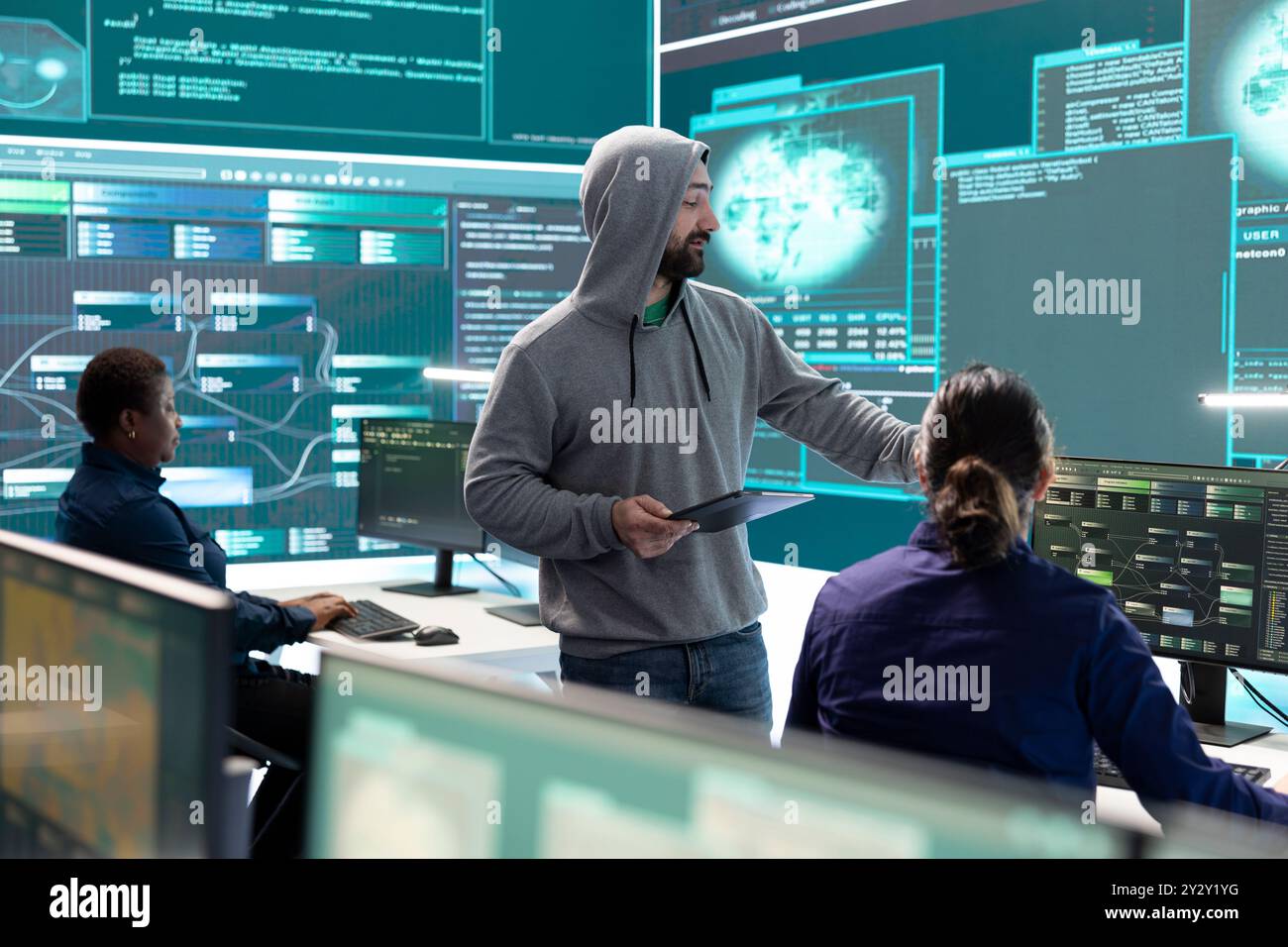

Das Cyber-Ermittlungsteam arbeitet in einem Hacker-Raum der Regierung und arbeitet an Computersicherheit und Phishing-Erkennung. Betonung von Online-Sicherheit, digitalen Bedrohungen und Malware-Schutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-cyber-ermittlungsteam-arbeitet-in-einem-hacker-raum-der-regierung-und-arbeitet-an-computersicherheit-und-phishing-erkennung-betonung-von-online-sicherheit-digitalen-bedrohungen-und-malware-schutz-image634972216.html

Das Cyber-Ermittlungsteam arbeitet in einem Hacker-Raum der Regierung und arbeitet an Computersicherheit und Phishing-Erkennung. Betonung von Online-Sicherheit, digitalen Bedrohungen und Malware-Schutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-cyber-ermittlungsteam-arbeitet-in-einem-hacker-raum-der-regierung-und-arbeitet-an-computersicherheit-und-phishing-erkennung-betonung-von-online-sicherheit-digitalen-bedrohungen-und-malware-schutz-image634972216.htmlRF2YW1DF4–Das Cyber-Ermittlungsteam arbeitet in einem Hacker-Raum der Regierung und arbeitet an Computersicherheit und Phishing-Erkennung. Betonung von Online-Sicherheit, digitalen Bedrohungen und Malware-Schutz.

Security Network Data Monitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-data-monitor-als-konzept-166405478.html

Security Network Data Monitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-data-monitor-als-konzept-166405478.htmlRFKJMBTP–Security Network Data Monitor als Konzept

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme nutzen. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdruckkonzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-nutzen-image348526724.html

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme nutzen. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdruckkonzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-nutzen-image348526724.htmlRF2B70NB0–Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme nutzen.

Bereinigung von Industriespionen und böswilligen Hackern von einer Gruppe von Mitarbeitern. Industrie- und Finanzspionage. Schützen Sie Ihr Unternehmen vor Sabotage und Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bereinigung-von-industriespionen-und-boswilligen-hackern-von-einer-gruppe-von-mitarbeitern-industrie-und-finanzspionage-schutzen-sie-ihr-unternehmen-vor-sabotage-und-daten-image613889942.html

Bereinigung von Industriespionen und böswilligen Hackern von einer Gruppe von Mitarbeitern. Industrie- und Finanzspionage. Schützen Sie Ihr Unternehmen vor Sabotage und Daten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bereinigung-von-industriespionen-und-boswilligen-hackern-von-einer-gruppe-von-mitarbeitern-industrie-und-finanzspionage-schutzen-sie-ihr-unternehmen-vor-sabotage-und-daten-image613889942.htmlRF2XJN2TP–Bereinigung von Industriespionen und böswilligen Hackern von einer Gruppe von Mitarbeitern. Industrie- und Finanzspionage. Schützen Sie Ihr Unternehmen vor Sabotage und Daten

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme nutzen. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdruckkonzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-nutzen-image348515272.html

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme nutzen. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdruckkonzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-nutzen-image348515272.htmlRF2B706P0–Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme nutzen.

Ein Hacker infiltriert das Team. Industrie- und Finanzspionage. Schützen Sie Ihr Unternehmen vor Sabotage und Datenlecks. Screening des Personals auf feindseliges Elem Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-hacker-infiltriert-das-team-industrie-und-finanzspionage-schutzen-sie-ihr-unternehmen-vor-sabotage-und-datenlecks-screening-des-personals-auf-feindseliges-elem-image613891298.html

Ein Hacker infiltriert das Team. Industrie- und Finanzspionage. Schützen Sie Ihr Unternehmen vor Sabotage und Datenlecks. Screening des Personals auf feindseliges Elem Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-hacker-infiltriert-das-team-industrie-und-finanzspionage-schutzen-sie-ihr-unternehmen-vor-sabotage-und-datenlecks-screening-des-personals-auf-feindseliges-elem-image613891298.htmlRF2XJN4H6–Ein Hacker infiltriert das Team. Industrie- und Finanzspionage. Schützen Sie Ihr Unternehmen vor Sabotage und Datenlecks. Screening des Personals auf feindseliges Elem

Blaues abstraktes Bild, futuristisch mit Fingerabdrücken Und digitalem Drahtmodellkonzept. Diebstahlserkennung Schutz vor Cyber-Bedrohungen, Die sec nutzen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-futuristisch-mit-fingerabdrucken-und-digitalem-drahtmodellkonzept-diebstahlserkennung-schutz-vor-cyber-bedrohungen-die-sec-nutzen-image348526558.html

Blaues abstraktes Bild, futuristisch mit Fingerabdrücken Und digitalem Drahtmodellkonzept. Diebstahlserkennung Schutz vor Cyber-Bedrohungen, Die sec nutzen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-futuristisch-mit-fingerabdrucken-und-digitalem-drahtmodellkonzept-diebstahlserkennung-schutz-vor-cyber-bedrohungen-die-sec-nutzen-image348526558.htmlRF2B70N52–Blaues abstraktes Bild, futuristisch mit Fingerabdrücken Und digitalem Drahtmodellkonzept. Diebstahlserkennung Schutz vor Cyber-Bedrohungen, Die sec nutzen

Fast alle Sicherheitssysteme werden gehackt. Letzter Stand. Schwachstellen von Sicherheitssystemen. Verhindern Sie Sicherheitsverstöße. Mehrstufiger Datenschutz. Finden Sie eine Lösung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fast-alle-sicherheitssysteme-werden-gehackt-letzter-stand-schwachstellen-von-sicherheitssystemen-verhindern-sie-sicherheitsverstosse-mehrstufiger-datenschutz-finden-sie-eine-losung-image543937787.html

Fast alle Sicherheitssysteme werden gehackt. Letzter Stand. Schwachstellen von Sicherheitssystemen. Verhindern Sie Sicherheitsverstöße. Mehrstufiger Datenschutz. Finden Sie eine Lösung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fast-alle-sicherheitssysteme-werden-gehackt-letzter-stand-schwachstellen-von-sicherheitssystemen-verhindern-sie-sicherheitsverstosse-mehrstufiger-datenschutz-finden-sie-eine-losung-image543937787.htmlRF2PGXE5F–Fast alle Sicherheitssysteme werden gehackt. Letzter Stand. Schwachstellen von Sicherheitssystemen. Verhindern Sie Sicherheitsverstöße. Mehrstufiger Datenschutz. Finden Sie eine Lösung

Symbolfoto zum Thema Computerviren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolfoto-zum-thema-computerviren-image615914249.html

Symbolfoto zum Thema Computerviren Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolfoto-zum-thema-computerviren-image615914249.htmlRM2XP18WD–Symbolfoto zum Thema Computerviren

Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gemeinsame-cbrne-ubung-tests-in-den-usa-und-kuwaitische-zivilen-und-militarischen-antwort-zivile-und-militarische-notfallhelfer-aus-kuwait-und-den-usa-eine-gemeinsame-chemische-biologische-radiologische-und-nukleare-verteidigung-erkennung-bewertung-und-reaktion-bohren-als-teil-der-ubung-eagle-losen-30-marz-2017-in-kuwait-das-bohrgerat-bestand-aus-einem-szenario-mit-der-erkennung-gefahrlicher-strahlung-tritt-aus-einen-transportbehalter-vor-kurzem-an-den-hafen-geliefert-die-gemeinsame-antwort-team-aus-kuwait-national-guard-armee-feuerwehr-und-polizei-einheiten-zusammen-mit-der-us-coast-guard-marine-reserve-image186078635.html

Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gemeinsame-cbrne-ubung-tests-in-den-usa-und-kuwaitische-zivilen-und-militarischen-antwort-zivile-und-militarische-notfallhelfer-aus-kuwait-und-den-usa-eine-gemeinsame-chemische-biologische-radiologische-und-nukleare-verteidigung-erkennung-bewertung-und-reaktion-bohren-als-teil-der-ubung-eagle-losen-30-marz-2017-in-kuwait-das-bohrgerat-bestand-aus-einem-szenario-mit-der-erkennung-gefahrlicher-strahlung-tritt-aus-einen-transportbehalter-vor-kurzem-an-den-hafen-geliefert-die-gemeinsame-antwort-team-aus-kuwait-national-guard-armee-feuerwehr-und-polizei-einheiten-zusammen-mit-der-us-coast-guard-marine-reserve-image186078635.htmlRMMPMH5F–Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve,

Cyber Threat Hunting – Methoden und Techniken der proaktiven Suche nach Cyber Threats in einem Netzwerk – konzeptionelle Darstellung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-threat-hunting-methoden-und-techniken-der-proaktiven-suche-nach-cyber-threats-in-einem-netzwerk-konzeptionelle-darstellung-image593874829.html

Cyber Threat Hunting – Methoden und Techniken der proaktiven Suche nach Cyber Threats in einem Netzwerk – konzeptionelle Darstellung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-threat-hunting-methoden-und-techniken-der-proaktiven-suche-nach-cyber-threats-in-einem-netzwerk-konzeptionelle-darstellung-image593874829.htmlRF2WE59B9–Cyber Threat Hunting – Methoden und Techniken der proaktiven Suche nach Cyber Threats in einem Netzwerk – konzeptionelle Darstellung

Intelligentes System zur Verfolgung und Analyse von Personen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/intelligentes-system-zur-verfolgung-und-analyse-von-personen-image472444667.html

Intelligentes System zur Verfolgung und Analyse von Personen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/intelligentes-system-zur-verfolgung-und-analyse-von-personen-image472444667.htmlRF2JCHKYR–Intelligentes System zur Verfolgung und Analyse von Personen

Bedrohungserkennung und -Reaktion - TDR - Advanced Digital Threat Detection and Response Concept with Digital Black Widow Spider on the Fadenkreuz - Cyber Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bedrohungserkennung-und-reaktion-tdr-advanced-digital-threat-detection-and-response-concept-with-digital-black-widow-spider-on-the-fadenkreuz-cyber-image456389075.html

Bedrohungserkennung und -Reaktion - TDR - Advanced Digital Threat Detection and Response Concept with Digital Black Widow Spider on the Fadenkreuz - Cyber Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bedrohungserkennung-und-reaktion-tdr-advanced-digital-threat-detection-and-response-concept-with-digital-black-widow-spider-on-the-fadenkreuz-cyber-image456389075.htmlRF2HEE8WR–Bedrohungserkennung und -Reaktion - TDR - Advanced Digital Threat Detection and Response Concept with Digital Black Widow Spider on the Fadenkreuz - Cyber

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-network-image343698930.html

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-network-image343698930.htmlRM2AY4RDP–Security Network

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image358313378.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image358313378.htmlRF2BPXGAA–Sicherheit Netzwerk Datenmonitor als Konzept

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-network-image343693227.html

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-network-image343693227.htmlRM2AY4G63–Security Network

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80817520.html

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-security-network-80817520.htmlRFEKDFG0–Security Network

Phishing-Textbild über Binärcode und digitalen Datenhintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-textbild-uber-binarcode-und-digitalen-datenhintergrund-image620540785.html

Phishing-Textbild über Binärcode und digitalen Datenhintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-textbild-uber-binarcode-und-digitalen-datenhintergrund-image620540785.htmlRF2Y1G22W–Phishing-Textbild über Binärcode und digitalen Datenhintergrund

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image269920565.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image269920565.htmlRFWK3XC5–Sicherheit Netzwerk Datenmonitor als Konzept

Eine digitale Cloud mit verbundenen Knoten und Leitungen stellt das Netzwerk dar Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-digitale-cloud-mit-verbundenen-knoten-und-leitungen-stellt-das-netzwerk-dar-image609262302.html

Eine digitale Cloud mit verbundenen Knoten und Leitungen stellt das Netzwerk dar Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-digitale-cloud-mit-verbundenen-knoten-und-leitungen-stellt-das-netzwerk-dar-image609262302.htmlRF2XB687X–Eine digitale Cloud mit verbundenen Knoten und Leitungen stellt das Netzwerk dar

Staatliche Hacker analysieren Daten zur Erkennung von Cyberbedrohungen und schauen sich einen großen Bildschirm in High-Tech-Büros an. Heben Sie Cyber Intelligence, Online-Sicherheit und die Verhinderung digitaler Bedrohungen hervor. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/staatliche-hacker-analysieren-daten-zur-erkennung-von-cyberbedrohungen-und-schauen-sich-einen-grossen-bildschirm-in-high-tech-buros-an-heben-sie-cyber-intelligence-online-sicherheit-und-die-verhinderung-digitaler-bedrohungen-hervor-image621396820.html

Staatliche Hacker analysieren Daten zur Erkennung von Cyberbedrohungen und schauen sich einen großen Bildschirm in High-Tech-Büros an. Heben Sie Cyber Intelligence, Online-Sicherheit und die Verhinderung digitaler Bedrohungen hervor. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/staatliche-hacker-analysieren-daten-zur-erkennung-von-cyberbedrohungen-und-schauen-sich-einen-grossen-bildschirm-in-high-tech-buros-an-heben-sie-cyber-intelligence-online-sicherheit-und-die-verhinderung-digitaler-bedrohungen-hervor-image621396820.htmlRF2Y2Y1YG–Staatliche Hacker analysieren Daten zur Erkennung von Cyberbedrohungen und schauen sich einen großen Bildschirm in High-Tech-Büros an. Heben Sie Cyber Intelligence, Online-Sicherheit und die Verhinderung digitaler Bedrohungen hervor.

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-144847002.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-144847002.htmlRFJBJ9R6–Sicherheit Netzwerk Datenmonitor als Konzept

Zero Trust Network und Zero Trust Architecture - ZTA - Erweiterte Erkennungs- und Reaktionsplattform - konzeptionelle Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zero-trust-network-und-zero-trust-architecture-zta-erweiterte-erkennungs-und-reaktionsplattform-konzeptionelle-illustration-image457741478.html

Zero Trust Network und Zero Trust Architecture - ZTA - Erweiterte Erkennungs- und Reaktionsplattform - konzeptionelle Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zero-trust-network-und-zero-trust-architecture-zta-erweiterte-erkennungs-und-reaktionsplattform-konzeptionelle-illustration-image457741478.htmlRF2HGKWWX–Zero Trust Network und Zero Trust Architecture - ZTA - Erweiterte Erkennungs- und Reaktionsplattform - konzeptionelle Illustration

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image366132906.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image366132906.htmlRF2C7JP76–Sicherheit Netzwerk Datenmonitor als Konzept

Host-based Intrusion Detection Systems Concept – HIDS – Technologien zur Überwachung und Analyse der internen Systeme eines Computersystems zur Erkennung von Potenzialen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/host-based-intrusion-detection-systems-concept-hids-technologien-zur-uberwachung-und-analyse-der-internen-systeme-eines-computersystems-zur-erkennung-von-potenzialen-image613736972.html

Host-based Intrusion Detection Systems Concept – HIDS – Technologien zur Überwachung und Analyse der internen Systeme eines Computersystems zur Erkennung von Potenzialen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/host-based-intrusion-detection-systems-concept-hids-technologien-zur-uberwachung-und-analyse-der-internen-systeme-eines-computersystems-zur-erkennung-von-potenzialen-image613736972.htmlRF2XJE3NG–Host-based Intrusion Detection Systems Concept – HIDS – Technologien zur Überwachung und Analyse der internen Systeme eines Computersystems zur Erkennung von Potenzialen

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme von SCANN nutzen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdruckkonzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-von-scann-nutzen-image348516509.html

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme von SCANN nutzen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdruckkonzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-von-scann-nutzen-image348516509.htmlRF2B708A5–Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdruckkonzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme von SCANN nutzen

Zero Trust - Zero Trust Network - Zero Trust Architecture - ZTA - innovative Formen der Cyber-Sicherheit - konzeptionelle Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zero-trust-zero-trust-network-zero-trust-architecture-zta-innovative-formen-der-cyber-sicherheit-konzeptionelle-illustration-image457644205.html

Zero Trust - Zero Trust Network - Zero Trust Architecture - ZTA - innovative Formen der Cyber-Sicherheit - konzeptionelle Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zero-trust-zero-trust-network-zero-trust-architecture-zta-innovative-formen-der-cyber-sicherheit-konzeptionelle-illustration-image457644205.htmlRF2HGFDRW–Zero Trust - Zero Trust Network - Zero Trust Architecture - ZTA - innovative Formen der Cyber-Sicherheit - konzeptionelle Illustration

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image242278734.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image242278734.htmlRFT24MYX–Sicherheit Netzwerk Datenmonitor als Konzept

Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gemeinsame-cbrne-ubung-tests-in-den-usa-und-kuwaitische-zivilen-und-militarischen-antwort-zivile-und-militarische-notfallhelfer-aus-kuwait-und-den-usa-eine-gemeinsame-chemische-biologische-radiologische-und-nukleare-verteidigung-erkennung-bewertung-und-reaktion-bohren-als-teil-der-ubung-eagle-losen-30-marz-2017-in-kuwait-das-bohrgerat-bestand-aus-einem-szenario-mit-der-erkennung-gefahrlicher-strahlung-tritt-aus-einen-transportbehalter-vor-kurzem-an-den-hafen-geliefert-die-gemeinsame-antwort-team-aus-kuwait-national-guard-armee-feuerwehr-und-polizei-einheiten-zusammen-mit-der-us-coast-guard-marine-reserve-image186078640.html

Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gemeinsame-cbrne-ubung-tests-in-den-usa-und-kuwaitische-zivilen-und-militarischen-antwort-zivile-und-militarische-notfallhelfer-aus-kuwait-und-den-usa-eine-gemeinsame-chemische-biologische-radiologische-und-nukleare-verteidigung-erkennung-bewertung-und-reaktion-bohren-als-teil-der-ubung-eagle-losen-30-marz-2017-in-kuwait-das-bohrgerat-bestand-aus-einem-szenario-mit-der-erkennung-gefahrlicher-strahlung-tritt-aus-einen-transportbehalter-vor-kurzem-an-den-hafen-geliefert-die-gemeinsame-antwort-team-aus-kuwait-national-guard-armee-feuerwehr-und-polizei-einheiten-zusammen-mit-der-us-coast-guard-marine-reserve-image186078640.htmlRMMPMH5M–Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve,

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-74232688.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-74232688.htmlRFE8NGFC–Sicherheit Netzwerk Datenmonitor als Konzept

Kiew, Ukraine - 15. Juni 2021: Intelligentes System zur Verfolgung und Analyse von Menschen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kiew-ukraine-15-juni-2021-intelligentes-system-zur-verfolgung-und-analyse-von-menschen-image472444669.html

Kiew, Ukraine - 15. Juni 2021: Intelligentes System zur Verfolgung und Analyse von Menschen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kiew-ukraine-15-juni-2021-intelligentes-system-zur-verfolgung-und-analyse-von-menschen-image472444669.htmlRF2JCHKYW–Kiew, Ukraine - 15. Juni 2021: Intelligentes System zur Verfolgung und Analyse von Menschen

Managed Threat Hunting – Proactive Cybersecurity Service, der Bedrohungen in einem digitalen Netzwerk neutralisiert – konzeptionelle Darstellung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/managed-threat-hunting-proactive-cybersecurity-service-der-bedrohungen-in-einem-digitalen-netzwerk-neutralisiert-konzeptionelle-darstellung-image594363276.html

Managed Threat Hunting – Proactive Cybersecurity Service, der Bedrohungen in einem digitalen Netzwerk neutralisiert – konzeptionelle Darstellung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/managed-threat-hunting-proactive-cybersecurity-service-der-bedrohungen-in-einem-digitalen-netzwerk-neutralisiert-konzeptionelle-darstellung-image594363276.htmlRF2WEYGBT–Managed Threat Hunting – Proactive Cybersecurity Service, der Bedrohungen in einem digitalen Netzwerk neutralisiert – konzeptionelle Darstellung

Cyber Incident Daten Angriff Alert 3d-Abbildung zeigt gehackt Netzwerke oder Computer Security Penetration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-incident-daten-angriff-alert-3d-abbildung-zeigt-gehackt-netzwerke-oder-computer-security-penetration-image219221947.html

Cyber Incident Daten Angriff Alert 3d-Abbildung zeigt gehackt Netzwerke oder Computer Security Penetration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-incident-daten-angriff-alert-3d-abbildung-zeigt-gehackt-netzwerke-oder-computer-security-penetration-image219221947.htmlRFPMJBR7–Cyber Incident Daten Angriff Alert 3d-Abbildung zeigt gehackt Netzwerke oder Computer Security Penetration

Sammlung von Symbolen für Cyber Intelligence Line. Überwachung, Bedrohungen, Analyse, Erkennung, Malware, Hacking, Angriffsvektor und lineare Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sammlung-von-symbolen-fur-cyber-intelligence-line-uberwachung-bedrohungen-analyse-erkennung-malware-hacking-angriffsvektor-und-lineare-illustration-image546971148.html

Sammlung von Symbolen für Cyber Intelligence Line. Überwachung, Bedrohungen, Analyse, Erkennung, Malware, Hacking, Angriffsvektor und lineare Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sammlung-von-symbolen-fur-cyber-intelligence-line-uberwachung-bedrohungen-analyse-erkennung-malware-hacking-angriffsvektor-und-lineare-illustration-image546971148.htmlRF2PNTK7T–Sammlung von Symbolen für Cyber Intelligence Line. Überwachung, Bedrohungen, Analyse, Erkennung, Malware, Hacking, Angriffsvektor und lineare Illustration

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-network-image343695444.html

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-network-image343695444.htmlRM2AY4K18–Security Network

Isometrisches Flussdiagramm zur Cyber-Sicherheit mit Hardware-Schutz-Symbolen auf Blau Hintergrund isometrische Vektordarstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/isometrisches-flussdiagramm-zur-cyber-sicherheit-mit-hardware-schutz-symbolen-auf-blau-hintergrund-isometrische-vektordarstellung-image409843655.html

Isometrisches Flussdiagramm zur Cyber-Sicherheit mit Hardware-Schutz-Symbolen auf Blau Hintergrund isometrische Vektordarstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/isometrisches-flussdiagramm-zur-cyber-sicherheit-mit-hardware-schutz-symbolen-auf-blau-hintergrund-isometrische-vektordarstellung-image409843655.htmlRF2EPNYNB–Isometrisches Flussdiagramm zur Cyber-Sicherheit mit Hardware-Schutz-Symbolen auf Blau Hintergrund isometrische Vektordarstellung

Jagd nach Cyberbedrohungen. Praxis der proaktiven Suche nach Cyberbedrohungen, die unentdeckt in einem Netzwerk verharren. Die Erkennung von Cyberangriffen entging der traditionellen Verteidigung. Illustration des flachen Vektors Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/jagd-nach-cyberbedrohungen-praxis-der-proaktiven-suche-nach-cyberbedrohungen-die-unentdeckt-in-einem-netzwerk-verharren-die-erkennung-von-cyberangriffen-entging-der-traditionellen-verteidigung-illustration-des-flachen-vektors-image623456980.html

Jagd nach Cyberbedrohungen. Praxis der proaktiven Suche nach Cyberbedrohungen, die unentdeckt in einem Netzwerk verharren. Die Erkennung von Cyberangriffen entging der traditionellen Verteidigung. Illustration des flachen Vektors Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/jagd-nach-cyberbedrohungen-praxis-der-proaktiven-suche-nach-cyberbedrohungen-die-unentdeckt-in-einem-netzwerk-verharren-die-erkennung-von-cyberangriffen-entging-der-traditionellen-verteidigung-illustration-des-flachen-vektors-image623456980.htmlRF2Y68WMM–Jagd nach Cyberbedrohungen. Praxis der proaktiven Suche nach Cyberbedrohungen, die unentdeckt in einem Netzwerk verharren. Die Erkennung von Cyberangriffen entging der traditionellen Verteidigung. Illustration des flachen Vektors

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image269849121.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image269849121.htmlRFWK0K8H–Sicherheit Netzwerk Datenmonitor als Konzept

Digitales Schlosssymbol mit Malware-entdecktem Text, der einen dunklen, mit Code gefüllten Hintergrund überlagert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-schlosssymbol-mit-malware-entdecktem-text-der-einen-dunklen-mit-code-gefullten-hintergrund-uberlagert-image609276479.html

Digitales Schlosssymbol mit Malware-entdecktem Text, der einen dunklen, mit Code gefüllten Hintergrund überlagert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-schlosssymbol-mit-malware-entdecktem-text-der-einen-dunklen-mit-code-gefullten-hintergrund-uberlagert-image609276479.htmlRF2XB6XA7–Digitales Schlosssymbol mit Malware-entdecktem Text, der einen dunklen, mit Code gefüllten Hintergrund überlagert

Staatliche Hacker analysieren Daten zur Erkennung von Cyberbedrohungen und schauen sich einen großen Bildschirm in High-Tech-Büros an. Heben Sie Cyber Intelligence, Online-Sicherheit und die Verhinderung digitaler Bedrohungen hervor. Kamera B.. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/staatliche-hacker-analysieren-daten-zur-erkennung-von-cyberbedrohungen-und-schauen-sich-einen-grossen-bildschirm-in-high-tech-buros-an-heben-sie-cyber-intelligence-online-sicherheit-und-die-verhinderung-digitaler-bedrohungen-hervor-kamera-b-image627426883.html

Staatliche Hacker analysieren Daten zur Erkennung von Cyberbedrohungen und schauen sich einen großen Bildschirm in High-Tech-Büros an. Heben Sie Cyber Intelligence, Online-Sicherheit und die Verhinderung digitaler Bedrohungen hervor. Kamera B.. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/staatliche-hacker-analysieren-daten-zur-erkennung-von-cyberbedrohungen-und-schauen-sich-einen-grossen-bildschirm-in-high-tech-buros-an-heben-sie-cyber-intelligence-online-sicherheit-und-die-verhinderung-digitaler-bedrohungen-hervor-kamera-b-image627426883.htmlRF2YCNNAY–Staatliche Hacker analysieren Daten zur Erkennung von Cyberbedrohungen und schauen sich einen großen Bildschirm in High-Tech-Büros an. Heben Sie Cyber Intelligence, Online-Sicherheit und die Verhinderung digitaler Bedrohungen hervor. Kamera B..

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-144812461.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-144812461.htmlRFJBGNNH–Sicherheit Netzwerk Datenmonitor als Konzept

Internet of Things Security Software Concept - IoT Security - Tools und Techniken zum Schutz intelligenter Geräte in einem Netzwerk - 3D Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-of-things-security-software-concept-iot-security-tools-und-techniken-zum-schutz-intelligenter-gerate-in-einem-netzwerk-3d-illustration-image479361705.html

Internet of Things Security Software Concept - IoT Security - Tools und Techniken zum Schutz intelligenter Geräte in einem Netzwerk - 3D Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-of-things-security-software-concept-iot-security-tools-und-techniken-zum-schutz-intelligenter-gerate-in-einem-netzwerk-3d-illustration-image479361705.htmlRF2JRTPMW–Internet of Things Security Software Concept - IoT Security - Tools und Techniken zum Schutz intelligenter Geräte in einem Netzwerk - 3D Illustration

Konzeptionelle Handschrift zeigt Security Intelligence. Begriff Sinne zum Schutz einer Organisation von Bedrohungen und Risiken, Geschäftsmann und Gest Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-handschrift-zeigt-security-intelligence-begriff-sinne-zum-schutz-einer-organisation-von-bedrohungen-und-risiken-geschaftsmann-und-gest-image243265346.html

Konzeptionelle Handschrift zeigt Security Intelligence. Begriff Sinne zum Schutz einer Organisation von Bedrohungen und Risiken, Geschäftsmann und Gest Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzeptionelle-handschrift-zeigt-security-intelligence-begriff-sinne-zum-schutz-einer-organisation-von-bedrohungen-und-risiken-geschaftsmann-und-gest-image243265346.htmlRFT3NKC2–Konzeptionelle Handschrift zeigt Security Intelligence. Begriff Sinne zum Schutz einer Organisation von Bedrohungen und Risiken, Geschäftsmann und Gest

Cyber Security Symbolgruppe. Virenschutz, Online-Datenschutz, Zugriffskontrolle, Ssl, Verifizierung, Digitaler Schlüssel, Sicherheitszahlung, Netzwerksicherheit, Daten Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-symbolgruppe-virenschutz-online-datenschutz-zugriffskontrolle-ssl-verifizierung-digitaler-schlussel-sicherheitszahlung-netzwerksicherheit-daten-image612586367.html

Cyber Security Symbolgruppe. Virenschutz, Online-Datenschutz, Zugriffskontrolle, Ssl, Verifizierung, Digitaler Schlüssel, Sicherheitszahlung, Netzwerksicherheit, Daten Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-symbolgruppe-virenschutz-online-datenschutz-zugriffskontrolle-ssl-verifizierung-digitaler-schlussel-sicherheitszahlung-netzwerksicherheit-daten-image612586367.htmlRF2XGHM4F–Cyber Security Symbolgruppe. Virenschutz, Online-Datenschutz, Zugriffskontrolle, Ssl, Verifizierung, Digitaler Schlüssel, Sicherheitszahlung, Netzwerksicherheit, Daten

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdrücken Ikonen Konzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme von nutzen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdrucken-ikonen-konzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-von-nutzen-image348516437.html

Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdrücken Ikonen Konzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme von nutzen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaues-abstraktes-bild-das-futuristisch-ist-mit-fingerabdrucken-ikonen-konzept-diebstahlerkennung-schutz-vor-cyber-bedrohungen-die-sicherheitssysteme-von-nutzen-image348516437.htmlRF2B7087H–Blaues abstraktes Bild, das futuristisch ist, mit Fingerabdrücken Ikonen Konzept. Diebstahlerkennung Schutz vor Cyber-Bedrohungen, die Sicherheitssysteme von nutzen

Cyber-Kriminalität und Cyber-Krieg-Konzeptbild. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-kriminalitat-und-cyber-krieg-konzeptbild-image538276447.html

Cyber-Kriminalität und Cyber-Krieg-Konzeptbild. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-kriminalitat-und-cyber-krieg-konzeptbild-image538276447.htmlRF2P7MH2R–Cyber-Kriminalität und Cyber-Krieg-Konzeptbild.

KI-Enhanced Threat Detection abstrakte Konzeptvektorillustration. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ki-enhanced-threat-detection-abstrakte-konzeptvektorillustration-image606478917.html

KI-Enhanced Threat Detection abstrakte Konzeptvektorillustration. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ki-enhanced-threat-detection-abstrakte-konzeptvektorillustration-image606478917.htmlRF2X6KE19–KI-Enhanced Threat Detection abstrakte Konzeptvektorillustration.

Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gemeinsame-cbrne-ubung-tests-in-den-usa-und-kuwaitische-zivilen-und-militarischen-antwort-zivile-und-militarische-notfallhelfer-aus-kuwait-und-den-usa-eine-gemeinsame-chemische-biologische-radiologische-und-nukleare-verteidigung-erkennung-bewertung-und-reaktion-bohren-als-teil-der-ubung-eagle-losen-30-marz-2017-in-kuwait-das-bohrgerat-bestand-aus-einem-szenario-mit-der-erkennung-gefahrlicher-strahlung-tritt-aus-einen-transportbehalter-vor-kurzem-an-den-hafen-geliefert-die-gemeinsame-antwort-team-aus-kuwait-national-guard-armee-feuerwehr-und-polizei-einheiten-zusammen-mit-der-us-coast-guard-marine-reserve-image186077573.html

Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gemeinsame-cbrne-ubung-tests-in-den-usa-und-kuwaitische-zivilen-und-militarischen-antwort-zivile-und-militarische-notfallhelfer-aus-kuwait-und-den-usa-eine-gemeinsame-chemische-biologische-radiologische-und-nukleare-verteidigung-erkennung-bewertung-und-reaktion-bohren-als-teil-der-ubung-eagle-losen-30-marz-2017-in-kuwait-das-bohrgerat-bestand-aus-einem-szenario-mit-der-erkennung-gefahrlicher-strahlung-tritt-aus-einen-transportbehalter-vor-kurzem-an-den-hafen-geliefert-die-gemeinsame-antwort-team-aus-kuwait-national-guard-armee-feuerwehr-und-polizei-einheiten-zusammen-mit-der-us-coast-guard-marine-reserve-image186077573.htmlRMMPMFRH–Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve,

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-75153230.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-75153230.htmlRFEA7EKX–Sicherheit Netzwerk Datenmonitor als Konzept

Kiew, Ukraine - 15. Juni 2021:Digitales System zur Überwachung und Analyse der menschlichen Körpertemperatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kiew-ukraine-15-juni-2021digitales-system-zur-uberwachung-und-analyse-der-menschlichen-korpertemperatur-image472444762.html

Kiew, Ukraine - 15. Juni 2021:Digitales System zur Überwachung und Analyse der menschlichen Körpertemperatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kiew-ukraine-15-juni-2021digitales-system-zur-uberwachung-und-analyse-der-menschlichen-korpertemperatur-image472444762.htmlRF2JCHM36–Kiew, Ukraine - 15. Juni 2021:Digitales System zur Überwachung und Analyse der menschlichen Körpertemperatur.

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-55295752.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-55295752.htmlRMD5XX88–Sicherheit Netzwerk Datenmonitor als Konzept

Cyber Incident Daten Angriff Alert 3D Rendering gehackt Netzwerke oder Computer Security Penetration zeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-incident-daten-angriff-alert-3d-rendering-gehackt-netzwerke-oder-computer-security-penetration-zeigt-image212278565.html

Cyber Incident Daten Angriff Alert 3D Rendering gehackt Netzwerke oder Computer Security Penetration zeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-incident-daten-angriff-alert-3d-rendering-gehackt-netzwerke-oder-computer-security-penetration-zeigt-image212278565.htmlRFP9A3D9–Cyber Incident Daten Angriff Alert 3D Rendering gehackt Netzwerke oder Computer Security Penetration zeigt

Symbolsammlung für Cybersicherheitslösungen. Verschlüsselung, Firewall, Virenschutz, Malware, Cyberkriminalität, Bedrohungen, Passwörter, Vektor und linear Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolsammlung-fur-cybersicherheitslosungen-verschlusselung-firewall-virenschutz-malware-cyberkriminalitat-bedrohungen-passworter-vektor-und-linear-image546830528.html

Symbolsammlung für Cybersicherheitslösungen. Verschlüsselung, Firewall, Virenschutz, Malware, Cyberkriminalität, Bedrohungen, Passwörter, Vektor und linear Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolsammlung-fur-cybersicherheitslosungen-verschlusselung-firewall-virenschutz-malware-cyberkriminalitat-bedrohungen-passworter-vektor-und-linear-image546830528.htmlRF2PNJ7WM–Symbolsammlung für Cybersicherheitslösungen. Verschlüsselung, Firewall, Virenschutz, Malware, Cyberkriminalität, Bedrohungen, Passwörter, Vektor und linear

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-network-image343695520.html

Security Network Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/security-network-image343695520.htmlRM2AY4K40–Security Network

Cyber-Kriminalität isometrisches Konzept mit Datensicherheitssymbolen auf blau Hintergrund isometrische Vektordarstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-kriminalitat-isometrisches-konzept-mit-datensicherheitssymbolen-auf-blau-hintergrund-isometrische-vektordarstellung-image409810666.html

Cyber-Kriminalität isometrisches Konzept mit Datensicherheitssymbolen auf blau Hintergrund isometrische Vektordarstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-kriminalitat-isometrisches-konzept-mit-datensicherheitssymbolen-auf-blau-hintergrund-isometrische-vektordarstellung-image409810666.htmlRF2EPMDK6–Cyber-Kriminalität isometrisches Konzept mit Datensicherheitssymbolen auf blau Hintergrund isometrische Vektordarstellung

Web-Banner oder Landing-Page zur Jagd auf Cyberbedrohungen. Praxis der proaktiven Suche nach Cyberbedrohungen. Die Erkennung von Cyberangriffen entging der traditionellen Verteidigung. Illustration des flachen Vektors Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/web-banner-oder-landing-page-zur-jagd-auf-cyberbedrohungen-praxis-der-proaktiven-suche-nach-cyberbedrohungen-die-erkennung-von-cyberangriffen-entging-der-traditionellen-verteidigung-illustration-des-flachen-vektors-image621401845.html

Web-Banner oder Landing-Page zur Jagd auf Cyberbedrohungen. Praxis der proaktiven Suche nach Cyberbedrohungen. Die Erkennung von Cyberangriffen entging der traditionellen Verteidigung. Illustration des flachen Vektors Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/web-banner-oder-landing-page-zur-jagd-auf-cyberbedrohungen-praxis-der-proaktiven-suche-nach-cyberbedrohungen-die-erkennung-von-cyberangriffen-entging-der-traditionellen-verteidigung-illustration-des-flachen-vektors-image621401845.htmlRF2Y2Y8B1–Web-Banner oder Landing-Page zur Jagd auf Cyberbedrohungen. Praxis der proaktiven Suche nach Cyberbedrohungen. Die Erkennung von Cyberangriffen entging der traditionellen Verteidigung. Illustration des flachen Vektors

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image270440650.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheit-netzwerk-datenmonitor-als-konzept-image270440650.htmlRFWKYHPJ–Sicherheit Netzwerk Datenmonitor als Konzept

Symbol für digitales Schloss, umgeben von Code und Warnmeldungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbol-fur-digitales-schloss-umgeben-von-code-und-warnmeldungen-image609276488.html

Symbol für digitales Schloss, umgeben von Code und Warnmeldungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbol-fur-digitales-schloss-umgeben-von-code-und-warnmeldungen-image609276488.htmlRF2XB6XAG–Symbol für digitales Schloss, umgeben von Code und Warnmeldungen

Staatliche Hacker analysieren Daten zur Erkennung von Cyberbedrohungen und schauen sich einen großen Bildschirm in High-Tech-Büros an. Heben Sie Cyber Intelligence, Online-Sicherheit und die Verhinderung digitaler Bedrohungen hervor. Kamera A.. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/staatliche-hacker-analysieren-daten-zur-erkennung-von-cyberbedrohungen-und-schauen-sich-einen-grossen-bildschirm-in-high-tech-buros-an-heben-sie-cyber-intelligence-online-sicherheit-und-die-verhinderung-digitaler-bedrohungen-hervor-kamera-a-image616783489.html

Staatliche Hacker analysieren Daten zur Erkennung von Cyberbedrohungen und schauen sich einen großen Bildschirm in High-Tech-Büros an. Heben Sie Cyber Intelligence, Online-Sicherheit und die Verhinderung digitaler Bedrohungen hervor. Kamera A.. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/staatliche-hacker-analysieren-daten-zur-erkennung-von-cyberbedrohungen-und-schauen-sich-einen-grossen-bildschirm-in-high-tech-buros-an-heben-sie-cyber-intelligence-online-sicherheit-und-die-verhinderung-digitaler-bedrohungen-hervor-kamera-a-image616783489.htmlRF2XRCWHN–Staatliche Hacker analysieren Daten zur Erkennung von Cyberbedrohungen und schauen sich einen großen Bildschirm in High-Tech-Büros an. Heben Sie Cyber Intelligence, Online-Sicherheit und die Verhinderung digitaler Bedrohungen hervor. Kamera A..

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-144846949.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-144846949.htmlRFJBJ9N9–Sicherheit Netzwerk Datenmonitor als Konzept

IoT Security Concept - Internet of Things Security Software - Cybersecurity Lösungen zur Absicherung von Smart Devices und zentralen Hubs von Unwante Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/iot-security-concept-internet-of-things-security-software-cybersecurity-losungen-zur-absicherung-von-smart-devices-und-zentralen-hubs-von-unwante-image479366940.html

IoT Security Concept - Internet of Things Security Software - Cybersecurity Lösungen zur Absicherung von Smart Devices und zentralen Hubs von Unwante Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/iot-security-concept-internet-of-things-security-software-cybersecurity-losungen-zur-absicherung-von-smart-devices-und-zentralen-hubs-von-unwante-image479366940.htmlRF2JRW1BT–IoT Security Concept - Internet of Things Security Software - Cybersecurity Lösungen zur Absicherung von Smart Devices und zentralen Hubs von Unwante

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-144117747.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-144117747.htmlRFJAD3JB–Sicherheit Netzwerk Datenmonitor als Konzept

Bild der Malware-Text- und Datenverarbeitung über das PC-Mainboard Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-der-malware-text-und-datenverarbeitung-uber-das-pc-mainboard-image599839157.html

Bild der Malware-Text- und Datenverarbeitung über das PC-Mainboard Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-der-malware-text-und-datenverarbeitung-uber-das-pc-mainboard-image599839157.htmlRF2WRW0Y1–Bild der Malware-Text- und Datenverarbeitung über das PC-Mainboard

Handschrift text Security Intelligence. Konzeptionelle Foto zum Schutz einer Organisation von Bedrohungen und Risiken, Kombination aus bunten Spalte und Zeile Gra Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschrift-text-security-intelligence-konzeptionelle-foto-zum-schutz-einer-organisation-von-bedrohungen-und-risiken-kombination-aus-bunten-spalte-und-zeile-gra-image243256510.html

Handschrift text Security Intelligence. Konzeptionelle Foto zum Schutz einer Organisation von Bedrohungen und Risiken, Kombination aus bunten Spalte und Zeile Gra Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschrift-text-security-intelligence-konzeptionelle-foto-zum-schutz-einer-organisation-von-bedrohungen-und-risiken-kombination-aus-bunten-spalte-und-zeile-gra-image243256510.htmlRFT3N84E–Handschrift text Security Intelligence. Konzeptionelle Foto zum Schutz einer Organisation von Bedrohungen und Risiken, Kombination aus bunten Spalte und Zeile Gra

RF2XK0JF5–Cyber Defense Symbolgruppe. Monochrom Simple Cyber Defense Icon Kollektion. Digitaler Schlüssel, Sicherheitszahlung, Netzwerksicherheit, Datenverschlüsselung, Vpn

Lineare Symbole für digitale Cybersicherheit festgelegt. Verschlüsselung, Firewall, Malware, Passwörter, Eindringen, Cyberkriminalität, Leitlinienvektor und Konzeptzeichen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/lineare-symbole-fur-digitale-cybersicherheit-festgelegt-verschlusselung-firewall-malware-passworter-eindringen-cyberkriminalitat-leitlinienvektor-und-konzeptzeichen-image547086617.html

Lineare Symbole für digitale Cybersicherheit festgelegt. Verschlüsselung, Firewall, Malware, Passwörter, Eindringen, Cyberkriminalität, Leitlinienvektor und Konzeptzeichen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/lineare-symbole-fur-digitale-cybersicherheit-festgelegt-verschlusselung-firewall-malware-passworter-eindringen-cyberkriminalitat-leitlinienvektor-und-konzeptzeichen-image547086617.htmlRF2PP1XFN–Lineare Symbole für digitale Cybersicherheit festgelegt. Verschlüsselung, Firewall, Malware, Passwörter, Eindringen, Cyberkriminalität, Leitlinienvektor und Konzeptzeichen

Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gemeinsame-cbrne-ubung-tests-in-den-usa-und-kuwaitische-zivilen-und-militarischen-antwort-zivile-und-militarische-notfallhelfer-aus-kuwait-und-den-usa-eine-gemeinsame-chemische-biologische-radiologische-und-nukleare-verteidigung-erkennung-bewertung-und-reaktion-bohren-als-teil-der-ubung-eagle-losen-30-marz-2017-in-kuwait-das-bohrgerat-bestand-aus-einem-szenario-mit-der-erkennung-gefahrlicher-strahlung-tritt-aus-einen-transportbehalter-vor-kurzem-an-den-hafen-geliefert-die-gemeinsame-antwort-team-aus-kuwait-national-guard-armee-feuerwehr-und-polizei-einheiten-zusammen-mit-der-us-coast-guard-marine-reserve-image186077671.html

Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gemeinsame-cbrne-ubung-tests-in-den-usa-und-kuwaitische-zivilen-und-militarischen-antwort-zivile-und-militarische-notfallhelfer-aus-kuwait-und-den-usa-eine-gemeinsame-chemische-biologische-radiologische-und-nukleare-verteidigung-erkennung-bewertung-und-reaktion-bohren-als-teil-der-ubung-eagle-losen-30-marz-2017-in-kuwait-das-bohrgerat-bestand-aus-einem-szenario-mit-der-erkennung-gefahrlicher-strahlung-tritt-aus-einen-transportbehalter-vor-kurzem-an-den-hafen-geliefert-die-gemeinsame-antwort-team-aus-kuwait-national-guard-armee-feuerwehr-und-polizei-einheiten-zusammen-mit-der-us-coast-guard-marine-reserve-image186077671.htmlRMMPMFY3–Gemeinsame CBRNE übung Tests in den USA und Kuwaitische zivilen und militärischen Antwort. Zivile und militärische Notfallhelfer aus Kuwait und den USA eine gemeinsame Chemische, biologische, radiologische und nukleare Verteidigung Erkennung, Bewertung und Reaktion bohren als Teil der Übung Eagle lösen, 30. März 2017, in Kuwait. Das Bohrgerät bestand aus einem Szenario mit der Erkennung gefährlicher Strahlung tritt aus einen Transportbehälter vor kurzem an den Hafen geliefert. Die gemeinsame Antwort Team aus Kuwait National Guard, Armee, Feuerwehr und Polizei Einheiten zusammen mit der U.S. Coast Guard, Marine Reserve,

Schwarzweiß-Illustration, die einen Bug auf einem Computerbildschirm darstellt, der Cybersicherheitsbedrohungen symbolisiert Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schwarzweiss-illustration-die-einen-bug-auf-einem-computerbildschirm-darstellt-der-cybersicherheitsbedrohungen-symbolisiert-image607911909.html

Schwarzweiß-Illustration, die einen Bug auf einem Computerbildschirm darstellt, der Cybersicherheitsbedrohungen symbolisiert Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schwarzweiss-illustration-die-einen-bug-auf-einem-computerbildschirm-darstellt-der-cybersicherheitsbedrohungen-symbolisiert-image607911909.htmlRF2X90NRH–Schwarzweiß-Illustration, die einen Bug auf einem Computerbildschirm darstellt, der Cybersicherheitsbedrohungen symbolisiert

Shield mit einem Häkchen schützt eine Netzwerkverbindung auf einem Computer und symbolisiert den Datenschutz Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/shield-mit-einem-hakchen-schutzt-eine-netzwerkverbindung-auf-einem-computer-und-symbolisiert-den-datenschutz-image618287233.html

Shield mit einem Häkchen schützt eine Netzwerkverbindung auf einem Computer und symbolisiert den Datenschutz Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/shield-mit-einem-hakchen-schutzt-eine-netzwerkverbindung-auf-einem-computer-und-symbolisiert-den-datenschutz-image618287233.htmlRF2XWWBJW–Shield mit einem Häkchen schützt eine Netzwerkverbindung auf einem Computer und symbolisiert den Datenschutz

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-55296956.html

Sicherheit Netzwerk Datenmonitor als Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-sicherheit-netzwerk-datenmonitor-als-konzept-55296956.htmlRMD5XYR8–Sicherheit Netzwerk Datenmonitor als Konzept

Cyber Incident Daten Angriff Alert 3D Rendering gehackt Netzwerke oder Computer Security Penetration zeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-incident-daten-angriff-alert-3d-rendering-gehackt-netzwerke-oder-computer-security-penetration-zeigt-image212233678.html

Cyber Incident Daten Angriff Alert 3D Rendering gehackt Netzwerke oder Computer Security Penetration zeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-incident-daten-angriff-alert-3d-rendering-gehackt-netzwerke-oder-computer-security-penetration-zeigt-image212233678.htmlRFP98266–Cyber Incident Daten Angriff Alert 3D Rendering gehackt Netzwerke oder Computer Security Penetration zeigt

Symbolsammlung für Cyber-Sicherheit. Firewalls, Verschlüsselung, Malware, Viren, Phishing, Authentifizierung, Passwortvektor und lineare Darstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolsammlung-fur-cyber-sicherheit-firewalls-verschlusselung-malware-viren-phishing-authentifizierung-passwortvektor-und-lineare-darstellung-image546898094.html

Symbolsammlung für Cyber-Sicherheit. Firewalls, Verschlüsselung, Malware, Viren, Phishing, Authentifizierung, Passwortvektor und lineare Darstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolsammlung-fur-cyber-sicherheit-firewalls-verschlusselung-malware-viren-phishing-authentifizierung-passwortvektor-und-lineare-darstellung-image546898094.htmlRF2PNNA2P–Symbolsammlung für Cyber-Sicherheit. Firewalls, Verschlüsselung, Malware, Viren, Phishing, Authentifizierung, Passwortvektor und lineare Darstellung

Blaue Sicherheitsnetzwerk Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaue-sicherheitsnetzwerk-image343692626.html

Blaue Sicherheitsnetzwerk Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blaue-sicherheitsnetzwerk-image343692626.htmlRM2AY4FCJ–Blaue Sicherheitsnetzwerk

Cyber Security isometrisches Konzept mit Datenspeichersymbolen auf blau Hintergrund isometrische Vektordarstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-isometrisches-konzept-mit-datenspeichersymbolen-auf-blau-hintergrund-isometrische-vektordarstellung-image409811491.html

Cyber Security isometrisches Konzept mit Datenspeichersymbolen auf blau Hintergrund isometrische Vektordarstellung Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-isometrisches-konzept-mit-datenspeichersymbolen-auf-blau-hintergrund-isometrische-vektordarstellung-image409811491.htmlRF2EPMEMK–Cyber Security isometrisches Konzept mit Datenspeichersymbolen auf blau Hintergrund isometrische Vektordarstellung