Cyber sicherheitsverletzung Stockfotos & Bilder

(15,199)cyber sicherheitsverletzung-Stockvideoclips ansehenSchnellfilter:

Cyber sicherheitsverletzung Stockfotos & Bilder

Cyber Security Verletzung auf digitalen Hintergrund Konzept. Öffnen Schlösser für den Zugriff auf Daten, Hacking. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-verletzung-auf-digitalen-hintergrund-konzept-offnen-schlosser-fur-den-zugriff-auf-daten-hacking-image206707812.html

Cyber Security Verletzung auf digitalen Hintergrund Konzept. Öffnen Schlösser für den Zugriff auf Daten, Hacking. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-verletzung-auf-digitalen-hintergrund-konzept-offnen-schlosser-fur-den-zugriff-auf-daten-hacking-image206707812.htmlRFP089WT–Cyber Security Verletzung auf digitalen Hintergrund Konzept. Öffnen Schlösser für den Zugriff auf Daten, Hacking.

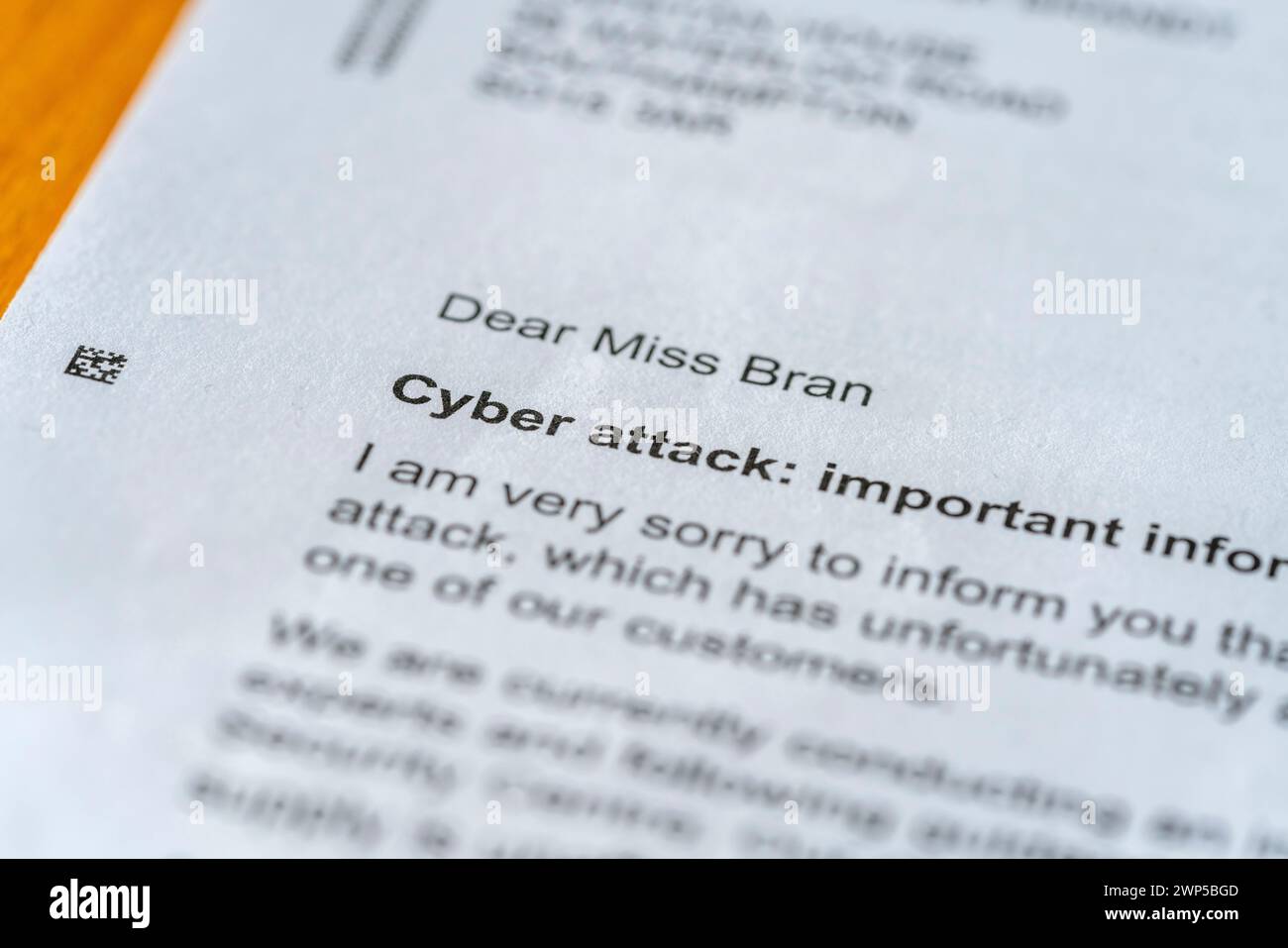

Ein Brief mit Informationen an einen Kunden über einen kürzlich erfolgten Cyberangriff in England, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-brief-mit-informationen-an-einen-kunden-uber-einen-kurzlich-erfolgten-cyberangriff-in-england-grossbritannien-image598793789.html

Ein Brief mit Informationen an einen Kunden über einen kürzlich erfolgten Cyberangriff in England, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-brief-mit-informationen-an-einen-kunden-uber-einen-kurzlich-erfolgten-cyberangriff-in-england-grossbritannien-image598793789.htmlRM2WP5BGD–Ein Brief mit Informationen an einen Kunden über einen kürzlich erfolgten Cyberangriff in England, Großbritannien

Verletzung der Sicherheit, System gehackt, internet Cyber Attack alert mit Red Broken Vorhängeschloss angezeigt ungesicherte Daten, verletzlich, kompromittiert passwo Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verletzung-der-sicherheit-system-gehackt-internet-cyber-attack-alert-mit-red-broken-vorhangeschloss-angezeigt-ungesicherte-daten-verletzlich-kompromittiert-passwo-image224833185.html

Verletzung der Sicherheit, System gehackt, internet Cyber Attack alert mit Red Broken Vorhängeschloss angezeigt ungesicherte Daten, verletzlich, kompromittiert passwo Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verletzung-der-sicherheit-system-gehackt-internet-cyber-attack-alert-mit-red-broken-vorhangeschloss-angezeigt-ungesicherte-daten-verletzlich-kompromittiert-passwo-image224833185.htmlRFR1P10H–Verletzung der Sicherheit, System gehackt, internet Cyber Attack alert mit Red Broken Vorhängeschloss angezeigt ungesicherte Daten, verletzlich, kompromittiert passwo

Phishing, Cyber-Sicherheit, Verletzung von Online-Informationen oder Identitätsdiebstahl - Verbrechenskonzept. Gehacktes Telefon. Hacker und Handy mit Hologrammdaten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-cyber-sicherheit-verletzung-von-online-informationen-oder-identitatsdiebstahl-verbrechenskonzept-gehacktes-telefon-hacker-und-handy-mit-hologrammdaten-image349410683.html

Phishing, Cyber-Sicherheit, Verletzung von Online-Informationen oder Identitätsdiebstahl - Verbrechenskonzept. Gehacktes Telefon. Hacker und Handy mit Hologrammdaten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-cyber-sicherheit-verletzung-von-online-informationen-oder-identitatsdiebstahl-verbrechenskonzept-gehacktes-telefon-hacker-und-handy-mit-hologrammdaten-image349410683.htmlRF2B8D0TY–Phishing, Cyber-Sicherheit, Verletzung von Online-Informationen oder Identitätsdiebstahl - Verbrechenskonzept. Gehacktes Telefon. Hacker und Handy mit Hologrammdaten.

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image439973358.html

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image439973358.htmlRF2GFPEE6–Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet

Strand Sand Burg Sicherheitswand Metapher Schutz Computer und Netzwerke Vor Viren- und Malware-Bedrohungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/strand-sand-burg-sicherheitswand-metapher-schutz-computer-und-netzwerke-vor-viren-und-malware-bedrohungen-image411151968.html

Strand Sand Burg Sicherheitswand Metapher Schutz Computer und Netzwerke Vor Viren- und Malware-Bedrohungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/strand-sand-burg-sicherheitswand-metapher-schutz-computer-und-netzwerke-vor-viren-und-malware-bedrohungen-image411151968.htmlRF2ETWGET–Strand Sand Burg Sicherheitswand Metapher Schutz Computer und Netzwerke Vor Viren- und Malware-Bedrohungen

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image451543403.html

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image451543403.htmlRF2H6HG63–Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept.

Konzept Datenschutzverletzung: Ein nahtlos kachelbares Bild einer Reihe geschlossener Vorhängeschlösser mit einem leicht geöffneten Vorhängeschloss. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-datenschutzverletzung-ein-nahtlos-kachelbares-bild-einer-reihe-geschlossener-vorhangeschlosser-mit-einem-leicht-geoffneten-vorhangeschloss-image363586427.html

Konzept Datenschutzverletzung: Ein nahtlos kachelbares Bild einer Reihe geschlossener Vorhängeschlösser mit einem leicht geöffneten Vorhängeschloss. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-datenschutzverletzung-ein-nahtlos-kachelbares-bild-einer-reihe-geschlossener-vorhangeschlosser-mit-einem-leicht-geoffneten-vorhangeschloss-image363586427.htmlRF2C3EP5F–Konzept Datenschutzverletzung: Ein nahtlos kachelbares Bild einer Reihe geschlossener Vorhängeschlösser mit einem leicht geöffneten Vorhängeschloss.

Computer Security Konzept mit einem Bildschirm von glühenden binäre Ziffern und einem 'Data Verletzung" Warnung in den roten Text Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-security-konzept-mit-einem-bildschirm-von-gluhenden-binare-ziffern-und-einem-data-verletzung-warnung-in-den-roten-text-image262010221.html

Computer Security Konzept mit einem Bildschirm von glühenden binäre Ziffern und einem 'Data Verletzung" Warnung in den roten Text Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-security-konzept-mit-einem-bildschirm-von-gluhenden-binare-ziffern-und-einem-data-verletzung-warnung-in-den-roten-text-image262010221.htmlRFW67GKW–Computer Security Konzept mit einem Bildschirm von glühenden binäre Ziffern und einem 'Data Verletzung" Warnung in den roten Text

Datenmissbrauch Im Bereich Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenmissbrauch-im-bereich-cybersicherheit-image483263186.html

Datenmissbrauch Im Bereich Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenmissbrauch-im-bereich-cybersicherheit-image483263186.htmlRF2K26F3E–Datenmissbrauch Im Bereich Cybersicherheit

Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-hacker-internetkriminalitat-privacy-policy-sicherheitskonzept-126088720.html

Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-hacker-internetkriminalitat-privacy-policy-sicherheitskonzept-126088720.htmlRFH93RCG–Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept

Malware, Ransomware Wannacry Crypto Virus Cyber Security Verletzung - Vektor-Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-malware-ransomware-wannacry-crypto-virus-cyber-security-verletzung-vektor-illustration-144994419.html

Malware, Ransomware Wannacry Crypto Virus Cyber Security Verletzung - Vektor-Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-malware-ransomware-wannacry-crypto-virus-cyber-security-verletzung-vektor-illustration-144994419.htmlRFJBW1T3–Malware, Ransomware Wannacry Crypto Virus Cyber Security Verletzung - Vektor-Illustration

Digitales Datenschutzrisiko und Cybersicherheit als Datenschutzverletzung und Diebstahl privater persönlicher Daten als technologisches Sicherheitskonzept als Computer Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-datenschutzrisiko-und-cybersicherheit-als-datenschutzverletzung-und-diebstahl-privater-personlicher-daten-als-technologisches-sicherheitskonzept-als-computer-image567233708.html

Digitales Datenschutzrisiko und Cybersicherheit als Datenschutzverletzung und Diebstahl privater persönlicher Daten als technologisches Sicherheitskonzept als Computer Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-datenschutzrisiko-und-cybersicherheit-als-datenschutzverletzung-und-diebstahl-privater-personlicher-daten-als-technologisches-sicherheitskonzept-als-computer-image567233708.htmlRF2RXRMAM–Digitales Datenschutzrisiko und Cybersicherheit als Datenschutzverletzung und Diebstahl privater persönlicher Daten als technologisches Sicherheitskonzept als Computer

Hackerdaten von Frauen verstoßen gegen China im Vergleich zum russischen Cyberkrieg Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hackerdaten-von-frauen-verstossen-gegen-china-im-vergleich-zum-russischen-cyberkrieg-image345103140.html

Hackerdaten von Frauen verstoßen gegen China im Vergleich zum russischen Cyberkrieg Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hackerdaten-von-frauen-verstossen-gegen-china-im-vergleich-zum-russischen-cyberkrieg-image345103140.htmlRF2B1CPG4–Hackerdaten von Frauen verstoßen gegen China im Vergleich zum russischen Cyberkrieg

Abbildung: Symbol für ein Sicherheitsschloss gegen die Verarbeitung von Daten zur Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-ein-sicherheitsschloss-gegen-die-verarbeitung-von-daten-zur-cybersicherheit-image607785049.html

Abbildung: Symbol für ein Sicherheitsschloss gegen die Verarbeitung von Daten zur Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-ein-sicherheitsschloss-gegen-die-verarbeitung-von-daten-zur-cybersicherheit-image607785049.htmlRF2X8R00W–Abbildung: Symbol für ein Sicherheitsschloss gegen die Verarbeitung von Daten zur Cybersicherheit

Junger Geschäftsmann, der eine Verletzung der Kreditkartendaten über eine Touchscreen-Oberfläche identifiziert. Technologie-Metapher für Cyberbedrohungen, Identitätsbetrug, Phishing, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/junger-geschaftsmann-der-eine-verletzung-der-kreditkartendaten-uber-eine-touchscreen-oberflache-identifiziert-technologie-metapher-fur-cyberbedrohungen-identitatsbetrug-phishing-image596234658.html

Junger Geschäftsmann, der eine Verletzung der Kreditkartendaten über eine Touchscreen-Oberfläche identifiziert. Technologie-Metapher für Cyberbedrohungen, Identitätsbetrug, Phishing, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/junger-geschaftsmann-der-eine-verletzung-der-kreditkartendaten-uber-eine-touchscreen-oberflache-identifiziert-technologie-metapher-fur-cyberbedrohungen-identitatsbetrug-phishing-image596234658.htmlRF2WJ0RAX–Junger Geschäftsmann, der eine Verletzung der Kreditkartendaten über eine Touchscreen-Oberfläche identifiziert. Technologie-Metapher für Cyberbedrohungen, Identitätsbetrug, Phishing,

Konzept der Sicherheitsverletzung oder hacking Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-der-sicherheitsverletzung-oder-hacking-54865868.html

Konzept der Sicherheitsverletzung oder hacking Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-der-sicherheitsverletzung-oder-hacking-54865868.htmlRFD579Y8–Konzept der Sicherheitsverletzung oder hacking

Abstrakter holographischer Hintergrund. Futuristisch leuchtendes Hologramm-Vorhängeschloss mit Schlüsselloch-Schild-Symbol für die Sicherheit persönlicher Daten. Cyberglobus und Sicherheit Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abstrakter-holographischer-hintergrund-futuristisch-leuchtendes-hologramm-vorhangeschloss-mit-schlusselloch-schild-symbol-fur-die-sicherheit-personlicher-daten-cyberglobus-und-sicherheit-image467634483.html

Abstrakter holographischer Hintergrund. Futuristisch leuchtendes Hologramm-Vorhängeschloss mit Schlüsselloch-Schild-Symbol für die Sicherheit persönlicher Daten. Cyberglobus und Sicherheit Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abstrakter-holographischer-hintergrund-futuristisch-leuchtendes-hologramm-vorhangeschloss-mit-schlusselloch-schild-symbol-fur-die-sicherheit-personlicher-daten-cyberglobus-und-sicherheit-image467634483.htmlRF2J4PGFF–Abstrakter holographischer Hintergrund. Futuristisch leuchtendes Hologramm-Vorhängeschloss mit Schlüsselloch-Schild-Symbol für die Sicherheit persönlicher Daten. Cyberglobus und Sicherheit

Cyber Security Phrase von metallischen Buchdruck Blöcke, die auf der PC-Platine Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-phrase-von-metallischen-buchdruck-blocke-die-auf-der-pc-platine-hintergrund-165871425.html

Cyber Security Phrase von metallischen Buchdruck Blöcke, die auf der PC-Platine Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-phrase-von-metallischen-buchdruck-blocke-die-auf-der-pc-platine-hintergrund-165871425.htmlRFKHT2KD–Cyber Security Phrase von metallischen Buchdruck Blöcke, die auf der PC-Platine Hintergrund

Cyber Security Verletzung auf digitalen Hintergrund Konzept. Öffnen Schlösser für den Zugriff auf Daten, Hacking. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-verletzung-auf-digitalen-hintergrund-konzept-offnen-schlosser-fur-den-zugriff-auf-daten-hacking-image206707829.html

Cyber Security Verletzung auf digitalen Hintergrund Konzept. Öffnen Schlösser für den Zugriff auf Daten, Hacking. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-verletzung-auf-digitalen-hintergrund-konzept-offnen-schlosser-fur-den-zugriff-auf-daten-hacking-image206707829.htmlRFP089XD–Cyber Security Verletzung auf digitalen Hintergrund Konzept. Öffnen Schlösser für den Zugriff auf Daten, Hacking.

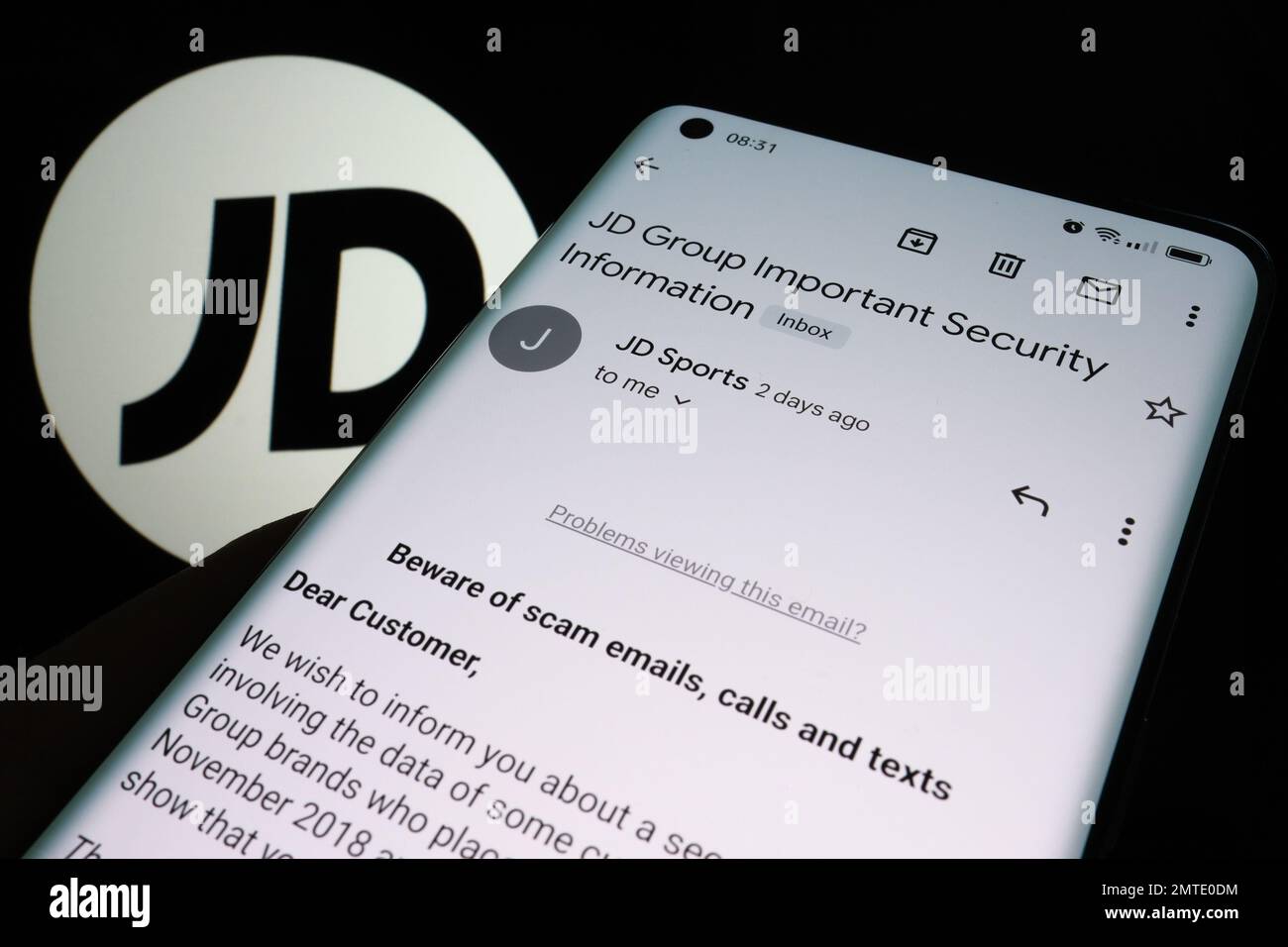

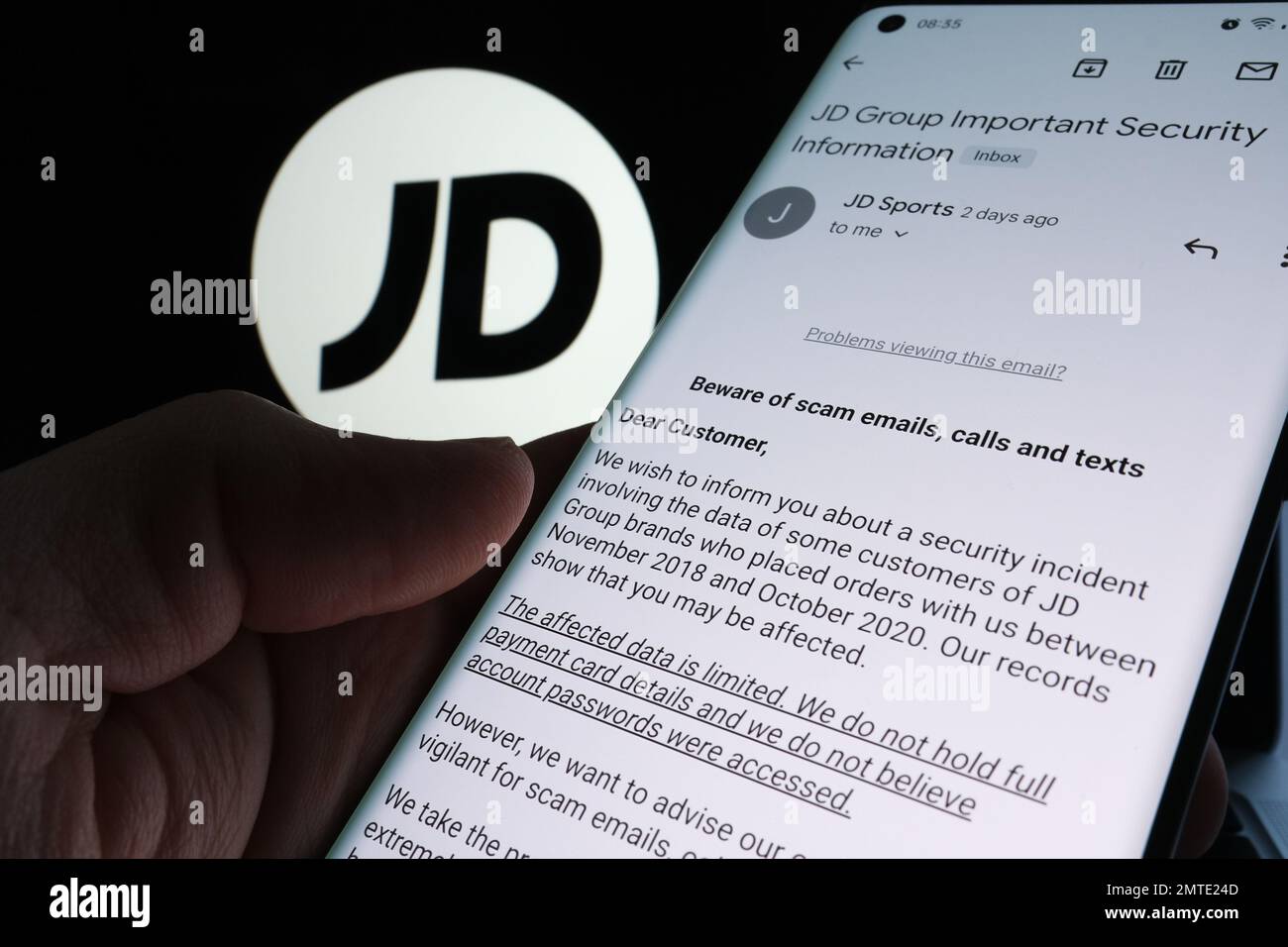

JD Sports E-Mail an den Kunden mit Warnung zu Datenlecks und Sicherheitsproblemen des Unternehmens. Authentische E-Mail. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/jd-sports-e-mail-an-den-kunden-mit-warnung-zu-datenlecks-und-sicherheitsproblemen-des-unternehmens-authentische-e-mail-image514160128.html

JD Sports E-Mail an den Kunden mit Warnung zu Datenlecks und Sicherheitsproblemen des Unternehmens. Authentische E-Mail. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/jd-sports-e-mail-an-den-kunden-mit-warnung-zu-datenlecks-und-sicherheitsproblemen-des-unternehmens-authentische-e-mail-image514160128.htmlRF2MTE0DM–JD Sports E-Mail an den Kunden mit Warnung zu Datenlecks und Sicherheitsproblemen des Unternehmens. Authentische E-Mail.

System gehackt Warnung nach Cyber-Angriff auf Computernetzwerk. Cybersicherheitslücke, Datenverletzung, illegale Verbindung, kompromittierte Informationen konz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/system-gehackt-warnung-nach-cyber-angriff-auf-computernetzwerk-cybersicherheitslucke-datenverletzung-illegale-verbindung-kompromittierte-informationen-konz-image456678211.html

System gehackt Warnung nach Cyber-Angriff auf Computernetzwerk. Cybersicherheitslücke, Datenverletzung, illegale Verbindung, kompromittierte Informationen konz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/system-gehackt-warnung-nach-cyber-angriff-auf-computernetzwerk-cybersicherheitslucke-datenverletzung-illegale-verbindung-kompromittierte-informationen-konz-image456678211.htmlRF2HEYDM3–System gehackt Warnung nach Cyber-Angriff auf Computernetzwerk. Cybersicherheitslücke, Datenverletzung, illegale Verbindung, kompromittierte Informationen konz

Coder oder Hacker. Datenprogrammierer, Entwickler oder Ingenieur im Büro. Sicherheitssoftware für Cyberkriminalität für Betrug und Diebstahl online. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/coder-oder-hacker-datenprogrammierer-entwickler-oder-ingenieur-im-buro-sicherheitssoftware-fur-cyberkriminalitat-fur-betrug-und-diebstahl-online-image572579954.html

Coder oder Hacker. Datenprogrammierer, Entwickler oder Ingenieur im Büro. Sicherheitssoftware für Cyberkriminalität für Betrug und Diebstahl online. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/coder-oder-hacker-datenprogrammierer-entwickler-oder-ingenieur-im-buro-sicherheitssoftware-fur-cyberkriminalitat-fur-betrug-und-diebstahl-online-image572579954.htmlRF2T7F7G2–Coder oder Hacker. Datenprogrammierer, Entwickler oder Ingenieur im Büro. Sicherheitssoftware für Cyberkriminalität für Betrug und Diebstahl online.

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image439973936.html

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image439973936.htmlRF2GFPF6T–Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet

Hacker-Betrug Phishing-Angriff während covid19 Coronavirus Pandemie Cyber-Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-betrug-phishing-angriff-wahrend-covid19-coronavirus-pandemie-cyber-sicherheitskonzept-image355755804.html

Hacker-Betrug Phishing-Angriff während covid19 Coronavirus Pandemie Cyber-Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-betrug-phishing-angriff-wahrend-covid19-coronavirus-pandemie-cyber-sicherheitskonzept-image355755804.htmlRF2BJP24C–Hacker-Betrug Phishing-Angriff während covid19 Coronavirus Pandemie Cyber-Sicherheitskonzept

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image450609939.html

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image450609939.htmlRF2H531G3–Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept.

Konzept Datenschutzverletzung: Ein nahtlos kachelbares Bild einer Reihe geschlossener Vorhängeschlösser mit einem weit geöffneten Vorhängeschloss. Siehe die anderen Bilder für Combinat Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-datenschutzverletzung-ein-nahtlos-kachelbares-bild-einer-reihe-geschlossener-vorhangeschlosser-mit-einem-weit-geoffneten-vorhangeschloss-siehe-die-anderen-bilder-fur-combinat-image363586513.html

Konzept Datenschutzverletzung: Ein nahtlos kachelbares Bild einer Reihe geschlossener Vorhängeschlösser mit einem weit geöffneten Vorhängeschloss. Siehe die anderen Bilder für Combinat Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-datenschutzverletzung-ein-nahtlos-kachelbares-bild-einer-reihe-geschlossener-vorhangeschlosser-mit-einem-weit-geoffneten-vorhangeschloss-siehe-die-anderen-bilder-fur-combinat-image363586513.htmlRF2C3EP8H–Konzept Datenschutzverletzung: Ein nahtlos kachelbares Bild einer Reihe geschlossener Vorhängeschlösser mit einem weit geöffneten Vorhängeschloss. Siehe die anderen Bilder für Combinat

Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-sicherheit-163424628.html

Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-sicherheit-163424628.htmlRFKDTHNT–Cyber-Sicherheit

Frau, die ein digitales Tablet benutzt, mit einer Warnung vor Systembruch auf dem Bildschirm. Unternehmenstechnologie für Datenschutz im Bereich Cyber-Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-die-ein-digitales-tablet-benutzt-mit-einer-warnung-vor-systembruch-auf-dem-bildschirm-unternehmenstechnologie-fur-datenschutz-im-bereich-cyber-sicherheit-image546373678.html

Frau, die ein digitales Tablet benutzt, mit einer Warnung vor Systembruch auf dem Bildschirm. Unternehmenstechnologie für Datenschutz im Bereich Cyber-Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-die-ein-digitales-tablet-benutzt-mit-einer-warnung-vor-systembruch-auf-dem-bildschirm-unternehmenstechnologie-fur-datenschutz-im-bereich-cyber-sicherheit-image546373678.htmlRF2PMWD5J–Frau, die ein digitales Tablet benutzt, mit einer Warnung vor Systembruch auf dem Bildschirm. Unternehmenstechnologie für Datenschutz im Bereich Cyber-Sicherheit.

Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-hacker-internetkriminalitat-privacy-policy-sicherheitskonzept-126088726.html

Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-hacker-internetkriminalitat-privacy-policy-sicherheitskonzept-126088726.htmlRFH93RCP–Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept

Computerhacker testen Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerhacker-testen-cyber-sicherheit-image434864930.html

Computerhacker testen Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerhacker-testen-cyber-sicherheit-image434864930.htmlRF2G7DPJA–Computerhacker testen Cyber-Sicherheit

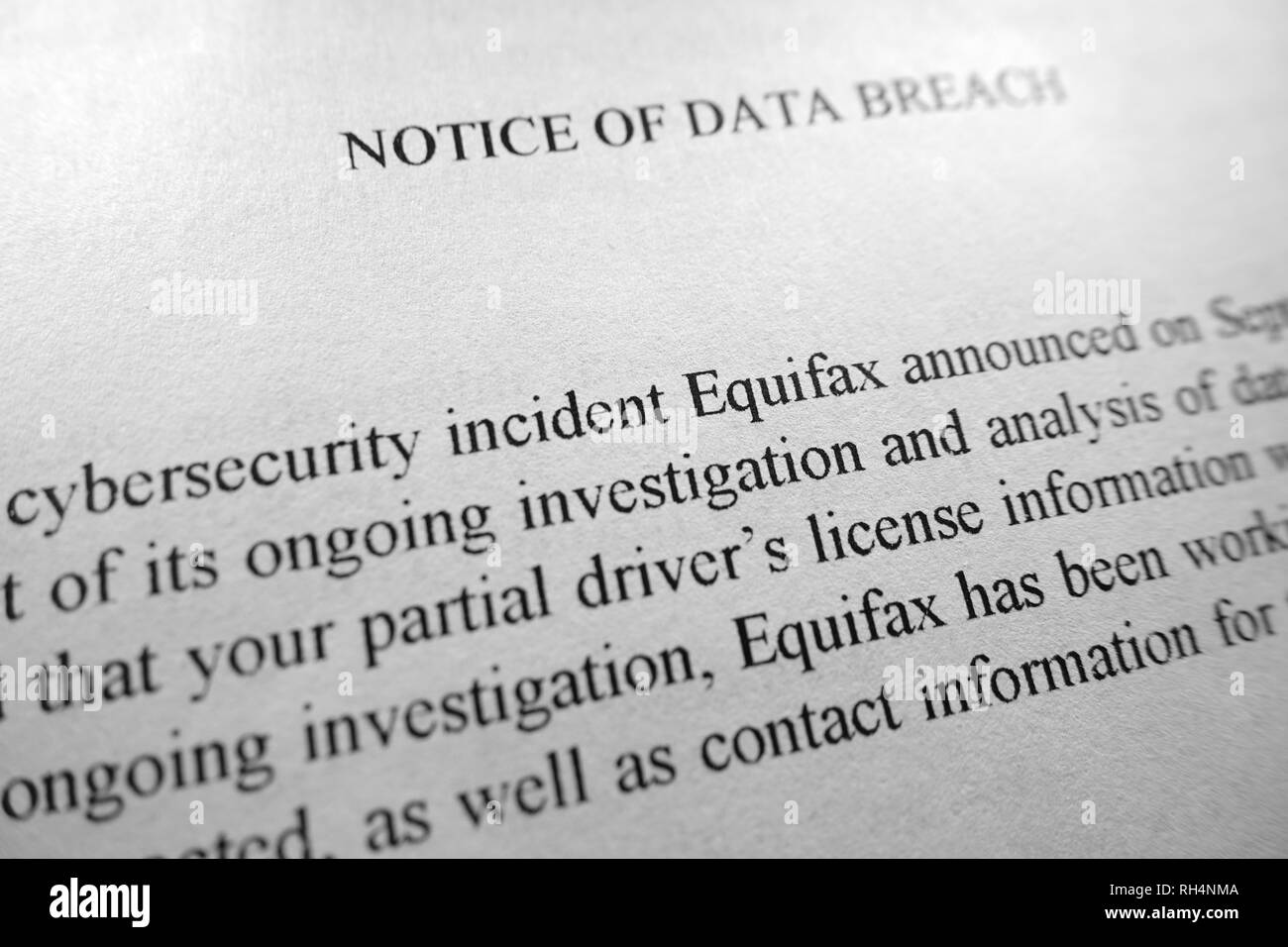

Equifax cyber Sicherheitsverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-equifax-cyber-sicherheitsverletzung-164464018.html

Equifax cyber Sicherheitsverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-equifax-cyber-sicherheitsverletzung-164464018.htmlRMKFFYEX–Equifax cyber Sicherheitsverletzung

Sicherheitsverletzung Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitsverletzung-konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image187479640.html

Sicherheitsverletzung Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitsverletzung-konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image187479640.htmlRFMW0C5C–Sicherheitsverletzung Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung

Bekanntmachung des Schreibens über die Verletzung von Equifax Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bekanntmachung-des-schreibens-uber-die-verletzung-von-equifax-image234288778.html

Bekanntmachung des Schreibens über die Verletzung von Equifax Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bekanntmachung-des-schreibens-uber-die-verletzung-von-equifax-image234288778.htmlRMRH4NMA–Bekanntmachung des Schreibens über die Verletzung von Equifax

London. UK-09.12.2024. Eine Benachrichtigung von Transport for London über ein Mobiltelefon über einen Cybersicherheitsvorfall. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/london-uk-09122024-eine-benachrichtigung-von-transport-for-london-uber-ein-mobiltelefon-uber-einen-cybersicherheitsvorfall-image622021845.html

London. UK-09.12.2024. Eine Benachrichtigung von Transport for London über ein Mobiltelefon über einen Cybersicherheitsvorfall. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/london-uk-09122024-eine-benachrichtigung-von-transport-for-london-uber-ein-mobiltelefon-uber-einen-cybersicherheitsvorfall-image622021845.htmlRF2Y3YF5W–London. UK-09.12.2024. Eine Benachrichtigung von Transport for London über ein Mobiltelefon über einen Cybersicherheitsvorfall.

Futuristisch leuchtendes Hologramm-Vorhängeschloss mit Schlüsselloch-Schild für die Sicherheit persönlicher Daten. Cyber-Sicherheitsdaten oder Datenschutz. Abstrakter Techno Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/futuristisch-leuchtendes-hologramm-vorhangeschloss-mit-schlusselloch-schild-fur-die-sicherheit-personlicher-daten-cyber-sicherheitsdaten-oder-datenschutz-abstrakter-techno-image440176557.html

Futuristisch leuchtendes Hologramm-Vorhängeschloss mit Schlüsselloch-Schild für die Sicherheit persönlicher Daten. Cyber-Sicherheitsdaten oder Datenschutz. Abstrakter Techno Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/futuristisch-leuchtendes-hologramm-vorhangeschloss-mit-schlusselloch-schild-fur-die-sicherheit-personlicher-daten-cyber-sicherheitsdaten-oder-datenschutz-abstrakter-techno-image440176557.htmlRF2GG3NK9–Futuristisch leuchtendes Hologramm-Vorhängeschloss mit Schlüsselloch-Schild für die Sicherheit persönlicher Daten. Cyber-Sicherheitsdaten oder Datenschutz. Abstrakter Techno

Administrator Berühren CYBER INCIDENT Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-administrator-beruhren-cyber-incident-168839802.html

Administrator Berühren CYBER INCIDENT Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-administrator-beruhren-cyber-incident-168839802.htmlRFKPK8TX–Administrator Berühren CYBER INCIDENT

Cyber Security Verletzung auf digitalen Hintergrund Konzept. Öffnen Schlösser für den Zugriff auf Daten, Hacking. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-verletzung-auf-digitalen-hintergrund-konzept-offnen-schlosser-fur-den-zugriff-auf-daten-hacking-image206707824.html

Cyber Security Verletzung auf digitalen Hintergrund Konzept. Öffnen Schlösser für den Zugriff auf Daten, Hacking. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-verletzung-auf-digitalen-hintergrund-konzept-offnen-schlosser-fur-den-zugriff-auf-daten-hacking-image206707824.htmlRFP089X8–Cyber Security Verletzung auf digitalen Hintergrund Konzept. Öffnen Schlösser für den Zugriff auf Daten, Hacking.

JD Sports E-Mail an den Kunden mit Warnung zu Datenlecks und Sicherheitsproblemen des Unternehmens. Authentische E-Mail. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/jd-sports-e-mail-an-den-kunden-mit-warnung-zu-datenlecks-und-sicherheitsproblemen-des-unternehmens-authentische-e-mail-image514161437.html

JD Sports E-Mail an den Kunden mit Warnung zu Datenlecks und Sicherheitsproblemen des Unternehmens. Authentische E-Mail. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/jd-sports-e-mail-an-den-kunden-mit-warnung-zu-datenlecks-und-sicherheitsproblemen-des-unternehmens-authentische-e-mail-image514161437.htmlRF2MTE24D–JD Sports E-Mail an den Kunden mit Warnung zu Datenlecks und Sicherheitsproblemen des Unternehmens. Authentische E-Mail.

System gehackt Warnung nach Cyber-Angriff auf Computernetzwerk. Cyber-Sicherheitslücke im Internet, Viren, Datenschutzverletzungen, bösartige Verbindungen. Mitarbeiter Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/system-gehackt-warnung-nach-cyber-angriff-auf-computernetzwerk-cyber-sicherheitslucke-im-internet-viren-datenschutzverletzungen-bosartige-verbindungen-mitarbeiter-image456678216.html

System gehackt Warnung nach Cyber-Angriff auf Computernetzwerk. Cyber-Sicherheitslücke im Internet, Viren, Datenschutzverletzungen, bösartige Verbindungen. Mitarbeiter Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/system-gehackt-warnung-nach-cyber-angriff-auf-computernetzwerk-cyber-sicherheitslucke-im-internet-viren-datenschutzverletzungen-bosartige-verbindungen-mitarbeiter-image456678216.htmlRF2HEYDM8–System gehackt Warnung nach Cyber-Angriff auf Computernetzwerk. Cyber-Sicherheitslücke im Internet, Viren, Datenschutzverletzungen, bösartige Verbindungen. Mitarbeiter

Hack, Betrug oder Betrug von Telefondaten. Online-Cyber-Hacker oder -Betrüger im Internet. Virenschutz gegen Spyware, Ransomware, Phishing und Cybersicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hack-betrug-oder-betrug-von-telefondaten-online-cyber-hacker-oder-betruger-im-internet-virenschutz-gegen-spyware-ransomware-phishing-und-cybersicherheit-image505586531.html

Hack, Betrug oder Betrug von Telefondaten. Online-Cyber-Hacker oder -Betrüger im Internet. Virenschutz gegen Spyware, Ransomware, Phishing und Cybersicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hack-betrug-oder-betrug-von-telefondaten-online-cyber-hacker-oder-betruger-im-internet-virenschutz-gegen-spyware-ransomware-phishing-und-cybersicherheit-image505586531.htmlRF2MAFCNR–Hack, Betrug oder Betrug von Telefondaten. Online-Cyber-Hacker oder -Betrüger im Internet. Virenschutz gegen Spyware, Ransomware, Phishing und Cybersicherheit.

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image439207865.html

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image439207865.htmlRF2GEFJ35–Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet

Digitaler Bildschirm, auf dem Wörter wie Cyberkriminalität, Malware und Cyberangriffe angezeigt werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitaler-bildschirm-auf-dem-worter-wie-cyberkriminalitat-malware-und-cyberangriffe-angezeigt-werden-image609262367.html

Digitaler Bildschirm, auf dem Wörter wie Cyberkriminalität, Malware und Cyberangriffe angezeigt werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitaler-bildschirm-auf-dem-worter-wie-cyberkriminalitat-malware-und-cyberangriffe-angezeigt-werden-image609262367.htmlRF2XB68A7–Digitaler Bildschirm, auf dem Wörter wie Cyberkriminalität, Malware und Cyberangriffe angezeigt werden

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image449818927.html

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image449818927.htmlRF2H3R0HK–Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept.

Konzept Data Security Breach: Ein nahtlos kachelbares Bild einer Reihe von geschlossenen Vorhängeschlössern mit einem breiten offenen Vorhängeschloss und einem versteckten leicht offenen Vorhängeschloss Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-data-security-breach-ein-nahtlos-kachelbares-bild-einer-reihe-von-geschlossenen-vorhangeschlossern-mit-einem-breiten-offenen-vorhangeschloss-und-einem-versteckten-leicht-offenen-vorhangeschloss-image363586525.html

Konzept Data Security Breach: Ein nahtlos kachelbares Bild einer Reihe von geschlossenen Vorhängeschlössern mit einem breiten offenen Vorhängeschloss und einem versteckten leicht offenen Vorhängeschloss Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-data-security-breach-ein-nahtlos-kachelbares-bild-einer-reihe-von-geschlossenen-vorhangeschlossern-mit-einem-breiten-offenen-vorhangeschloss-und-einem-versteckten-leicht-offenen-vorhangeschloss-image363586525.htmlRF2C3EP91–Konzept Data Security Breach: Ein nahtlos kachelbares Bild einer Reihe von geschlossenen Vorhängeschlössern mit einem breiten offenen Vorhängeschloss und einem versteckten leicht offenen Vorhängeschloss

RFKDTHN7–Cyber Security Icon

Nicht erkennbare Ärzte, die an einem Zugriffspunkt zu einem Datennetzwerk im Gesundheitswesen einer fortgeschrittenen, dauerhaften Bedrohung ausgesetzt sind. Cybersicherheitskonzept für Hackin Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nicht-erkennbare-arzte-die-an-einem-zugriffspunkt-zu-einem-datennetzwerk-im-gesundheitswesen-einer-fortgeschrittenen-dauerhaften-bedrohung-ausgesetzt-sind-cybersicherheitskonzept-fur-hackin-image597340612.html

Nicht erkennbare Ärzte, die an einem Zugriffspunkt zu einem Datennetzwerk im Gesundheitswesen einer fortgeschrittenen, dauerhaften Bedrohung ausgesetzt sind. Cybersicherheitskonzept für Hackin Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nicht-erkennbare-arzte-die-an-einem-zugriffspunkt-zu-einem-datennetzwerk-im-gesundheitswesen-einer-fortgeschrittenen-dauerhaften-bedrohung-ausgesetzt-sind-cybersicherheitskonzept-fur-hackin-image597340612.htmlRF2WKR618–Nicht erkennbare Ärzte, die an einem Zugriffspunkt zu einem Datennetzwerk im Gesundheitswesen einer fortgeschrittenen, dauerhaften Bedrohung ausgesetzt sind. Cybersicherheitskonzept für Hackin

Verstoß gegen Cyber-Angriff Computerkriminalität Passwort Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-cyber-angriff-computerkriminalitat-passwort-sicherheitskonzept-126102843.html

Verstoß gegen Cyber-Angriff Computerkriminalität Passwort Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-cyber-angriff-computerkriminalitat-passwort-sicherheitskonzept-126102843.htmlRFH94DCY–Verstoß gegen Cyber-Angriff Computerkriminalität Passwort Sicherheitskonzept

Computerhacker testen Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerhacker-testen-cyber-sicherheit-image434864931.html

Computerhacker testen Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerhacker-testen-cyber-sicherheit-image434864931.htmlRF2G7DPJB–Computerhacker testen Cyber-Sicherheit

Equifax cyber Sicherheitsverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-equifax-cyber-sicherheitsverletzung-164464026.html

Equifax cyber Sicherheitsverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-equifax-cyber-sicherheitsverletzung-164464026.htmlRMKFFYF6–Equifax cyber Sicherheitsverletzung

Abbildung: Darstellung im Internet und die Sicherheit der Daten und das Risiko einer Verletzung der Datensicherheit und Cyber Security Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-abbildung-darstellung-im-internet-und-die-sicherheit-der-daten-und-das-risiko-einer-verletzung-der-datensicherheit-und-cyber-security-165752679.html

Abbildung: Darstellung im Internet und die Sicherheit der Daten und das Risiko einer Verletzung der Datensicherheit und Cyber Security Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-abbildung-darstellung-im-internet-und-die-sicherheit-der-daten-und-das-risiko-einer-verletzung-der-datensicherheit-und-cyber-security-165752679.htmlRFKHJK6F–Abbildung: Darstellung im Internet und die Sicherheit der Daten und das Risiko einer Verletzung der Datensicherheit und Cyber Security

Mann, der Computer und Programmierung verwendet, um Code zu brechen. Cyber-Sicherheitsbedrohung. Internet- und Netzwerksicherheit. Diebstahl privater Informationen. Person, die te Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-der-computer-und-programmierung-verwendet-um-code-zu-brechen-cyber-sicherheitsbedrohung-internet-und-netzwerksicherheit-diebstahl-privater-informationen-person-die-te-image544713753.html

Mann, der Computer und Programmierung verwendet, um Code zu brechen. Cyber-Sicherheitsbedrohung. Internet- und Netzwerksicherheit. Diebstahl privater Informationen. Person, die te Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-der-computer-und-programmierung-verwendet-um-code-zu-brechen-cyber-sicherheitsbedrohung-internet-und-netzwerksicherheit-diebstahl-privater-informationen-person-die-te-image544713753.htmlRF2PJ5RXH–Mann, der Computer und Programmierung verwendet, um Code zu brechen. Cyber-Sicherheitsbedrohung. Internet- und Netzwerksicherheit. Diebstahl privater Informationen. Person, die te

Datenbruch Konzept als Hacker, vertrauliche Informationen stehlen als cybersicherheit oder Computer-hacking Idee oder phishing im Internet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenbruch-konzept-als-hacker-vertrauliche-informationen-stehlen-als-cybersicherheit-oder-computer-hacking-idee-oder-phishing-im-internet-image328685103.html

Datenbruch Konzept als Hacker, vertrauliche Informationen stehlen als cybersicherheit oder Computer-hacking Idee oder phishing im Internet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datenbruch-konzept-als-hacker-vertrauliche-informationen-stehlen-als-cybersicherheit-oder-computer-hacking-idee-oder-phishing-im-internet-image328685103.htmlRF2A2MW5K–Datenbruch Konzept als Hacker, vertrauliche Informationen stehlen als cybersicherheit oder Computer-hacking Idee oder phishing im Internet.

Futuristisch leuchtendes Hologramm-Vorhängeschloss mit Schlüsselloch-Schild-Symbol für die Sicherheit persönlicher Daten. Cyber-Sicherheitsdaten oder Datenschutz. Abstraktes Holo Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/futuristisch-leuchtendes-hologramm-vorhangeschloss-mit-schlusselloch-schild-symbol-fur-die-sicherheit-personlicher-daten-cyber-sicherheitsdaten-oder-datenschutz-abstraktes-holo-image440175821.html

Futuristisch leuchtendes Hologramm-Vorhängeschloss mit Schlüsselloch-Schild-Symbol für die Sicherheit persönlicher Daten. Cyber-Sicherheitsdaten oder Datenschutz. Abstraktes Holo Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/futuristisch-leuchtendes-hologramm-vorhangeschloss-mit-schlusselloch-schild-symbol-fur-die-sicherheit-personlicher-daten-cyber-sicherheitsdaten-oder-datenschutz-abstraktes-holo-image440175821.htmlRF2GG3MN1–Futuristisch leuchtendes Hologramm-Vorhängeschloss mit Schlüsselloch-Schild-Symbol für die Sicherheit persönlicher Daten. Cyber-Sicherheitsdaten oder Datenschutz. Abstraktes Holo

Verletzung der Computersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verletzung-der-computersicherheit-image388642708.html

Verletzung der Computersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verletzung-der-computersicherheit-image388642708.htmlRF2DG85MM–Verletzung der Computersicherheit

Warnung bei Virenerkennung auf dem Computerbildschirm. Cyber Security Breach Warning mit Wurm-Symbol und Systemschutzkonzept 3d-Illustration mit Glitch effe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnung-bei-virenerkennung-auf-dem-computerbildschirm-cyber-security-breach-warning-mit-wurm-symbol-und-systemschutzkonzept-3d-illustration-mit-glitch-effe-image355476550.html

Warnung bei Virenerkennung auf dem Computerbildschirm. Cyber Security Breach Warning mit Wurm-Symbol und Systemschutzkonzept 3d-Illustration mit Glitch effe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnung-bei-virenerkennung-auf-dem-computerbildschirm-cyber-security-breach-warning-mit-wurm-symbol-und-systemschutzkonzept-3d-illustration-mit-glitch-effe-image355476550.htmlRF2BJ99Y2–Warnung bei Virenerkennung auf dem Computerbildschirm. Cyber Security Breach Warning mit Wurm-Symbol und Systemschutzkonzept 3d-Illustration mit Glitch effe

Capital One Bank Logo auf den Hintergrund und die Silhouette des geöffneten Schloss vor. Konzeptionelle Foto für Nachrichten über die Verletzung der Datensicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/capital-one-bank-logo-auf-den-hintergrund-und-die-silhouette-des-geoffneten-schloss-vor-konzeptionelle-foto-fur-nachrichten-uber-die-verletzung-der-datensicherheit-image262218170.html

Capital One Bank Logo auf den Hintergrund und die Silhouette des geöffneten Schloss vor. Konzeptionelle Foto für Nachrichten über die Verletzung der Datensicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/capital-one-bank-logo-auf-den-hintergrund-und-die-silhouette-des-geoffneten-schloss-vor-konzeptionelle-foto-fur-nachrichten-uber-die-verletzung-der-datensicherheit-image262218170.htmlRFW6H1XJ–Capital One Bank Logo auf den Hintergrund und die Silhouette des geöffneten Schloss vor. Konzeptionelle Foto für Nachrichten über die Verletzung der Datensicherheit.

System gehackt Warnung auf dem Computerbildschirm nach Cyber-Angriff auf das Netzwerk. Cyber-Sicherheitslücke im Internet, Viren, Datenmissbrauch, bösartige Verbindungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/system-gehackt-warnung-auf-dem-computerbildschirm-nach-cyber-angriff-auf-das-netzwerk-cyber-sicherheitslucke-im-internet-viren-datenmissbrauch-bosartige-verbindungen-image460045829.html

System gehackt Warnung auf dem Computerbildschirm nach Cyber-Angriff auf das Netzwerk. Cyber-Sicherheitslücke im Internet, Viren, Datenmissbrauch, bösartige Verbindungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/system-gehackt-warnung-auf-dem-computerbildschirm-nach-cyber-angriff-auf-das-netzwerk-cyber-sicherheitslucke-im-internet-viren-datenmissbrauch-bosartige-verbindungen-image460045829.htmlRF2HMCW45–System gehackt Warnung auf dem Computerbildschirm nach Cyber-Angriff auf das Netzwerk. Cyber-Sicherheitslücke im Internet, Viren, Datenmissbrauch, bösartige Verbindungen

Hacker-Code auf dem Laptop. Cyber-Sicherheit, Datenschutz oder Hacker-Bedrohung. Programmierer oder Programmierer, die Virensoftware, Malware, Internetangriffe schreiben. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-code-auf-dem-laptop-cyber-sicherheit-datenschutz-oder-hacker-bedrohung-programmierer-oder-programmierer-die-virensoftware-malware-internetangriffe-schreiben-image465435401.html

Hacker-Code auf dem Laptop. Cyber-Sicherheit, Datenschutz oder Hacker-Bedrohung. Programmierer oder Programmierer, die Virensoftware, Malware, Internetangriffe schreiben. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-code-auf-dem-laptop-cyber-sicherheit-datenschutz-oder-hacker-bedrohung-programmierer-oder-programmierer-die-virensoftware-malware-internetangriffe-schreiben-image465435401.htmlRF2J16BGW–Hacker-Code auf dem Laptop. Cyber-Sicherheit, Datenschutz oder Hacker-Bedrohung. Programmierer oder Programmierer, die Virensoftware, Malware, Internetangriffe schreiben.

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image441615746.html

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image441615746.htmlRF2GJD9AX–Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet

Das Eindringen in die Cyber-Sicherheit sperrt 4k Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-eindringen-in-die-cyber-sicherheit-sperrt-4k-image439231050.html

Das Eindringen in die Cyber-Sicherheit sperrt 4k Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-eindringen-in-die-cyber-sicherheit-sperrt-4k-image439231050.htmlRF2GEGKK6–Das Eindringen in die Cyber-Sicherheit sperrt 4k

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image448058660.html

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image448058660.htmlRF2H0XRB0–Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept.

Konzept Data Security Breach: Ein nahtlos kachelbares Banner-Bild einer Reihe von geschlossenen Vorhängeschlössern mit einem weit geöffneten und einem versteckten leicht offenen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-data-security-breach-ein-nahtlos-kachelbares-banner-bild-einer-reihe-von-geschlossenen-vorhangeschlossern-mit-einem-weit-geoffneten-und-einem-versteckten-leicht-offenen-image363586766.html

Konzept Data Security Breach: Ein nahtlos kachelbares Banner-Bild einer Reihe von geschlossenen Vorhängeschlössern mit einem weit geöffneten und einem versteckten leicht offenen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-data-security-breach-ein-nahtlos-kachelbares-banner-bild-einer-reihe-von-geschlossenen-vorhangeschlossern-mit-einem-weit-geoffneten-und-einem-versteckten-leicht-offenen-image363586766.htmlRF2C3EPHJ–Konzept Data Security Breach: Ein nahtlos kachelbares Banner-Bild einer Reihe von geschlossenen Vorhängeschlössern mit einem weit geöffneten und einem versteckten leicht offenen

RFKDTHP6–Cyber Security Icon

Nicht erkennbare Profis initiieren einen Cyberangriff auf Gesundheitsdaten. IT-Konzept für Datenmissbrauch im Gesundheitswesen, Datenschutz von Patienten, Informationssicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nicht-erkennbare-profis-initiieren-einen-cyberangriff-auf-gesundheitsdaten-it-konzept-fur-datenmissbrauch-im-gesundheitswesen-datenschutz-von-patienten-informationssicherheit-image594744677.html

Nicht erkennbare Profis initiieren einen Cyberangriff auf Gesundheitsdaten. IT-Konzept für Datenmissbrauch im Gesundheitswesen, Datenschutz von Patienten, Informationssicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nicht-erkennbare-profis-initiieren-einen-cyberangriff-auf-gesundheitsdaten-it-konzept-fur-datenmissbrauch-im-gesundheitswesen-datenschutz-von-patienten-informationssicherheit-image594744677.htmlRF2WFGXW9–Nicht erkennbare Profis initiieren einen Cyberangriff auf Gesundheitsdaten. IT-Konzept für Datenmissbrauch im Gesundheitswesen, Datenschutz von Patienten, Informationssicherheit

Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-hacker-internetkriminalitat-privacy-policy-sicherheitskonzept-126102694.html

Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-hacker-internetkriminalitat-privacy-policy-sicherheitskonzept-126102694.htmlRFH94D7J–Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept

Hackerdaten von Frauen verstoßen gegen China im Vergleich zum russischen Cyberkrieg Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hackerdaten-von-frauen-verstossen-gegen-china-im-vergleich-zum-russischen-cyberkrieg-image345103056.html

Hackerdaten von Frauen verstoßen gegen China im Vergleich zum russischen Cyberkrieg Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hackerdaten-von-frauen-verstossen-gegen-china-im-vergleich-zum-russischen-cyberkrieg-image345103056.htmlRF2B1CPD4–Hackerdaten von Frauen verstoßen gegen China im Vergleich zum russischen Cyberkrieg

Equifax cyber Sicherheitsverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-equifax-cyber-sicherheitsverletzung-164464012.html

Equifax cyber Sicherheitsverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-equifax-cyber-sicherheitsverletzung-164464012.htmlRMKFFYEM–Equifax cyber Sicherheitsverletzung

Hacker-Betrug Phishing-Angriff während covid19 Coronavirus Pandemie Cyber-Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-betrug-phishing-angriff-wahrend-covid19-coronavirus-pandemie-cyber-sicherheitskonzept-image355755645.html

Hacker-Betrug Phishing-Angriff während covid19 Coronavirus Pandemie Cyber-Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-betrug-phishing-angriff-wahrend-covid19-coronavirus-pandemie-cyber-sicherheitskonzept-image355755645.htmlRF2BJP1XN–Hacker-Betrug Phishing-Angriff während covid19 Coronavirus Pandemie Cyber-Sicherheitskonzept

Hacker Angriff und Verletzung, Informationen leck Konzept, futuristische cyber Hintergrund mit gebrochenen Verriegelung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-angriff-und-verletzung-informationen-leck-konzept-futuristische-cyber-hintergrund-mit-gebrochenen-verriegelung-image223666263.html

Hacker Angriff und Verletzung, Informationen leck Konzept, futuristische cyber Hintergrund mit gebrochenen Verriegelung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-angriff-und-verletzung-informationen-leck-konzept-futuristische-cyber-hintergrund-mit-gebrochenen-verriegelung-image223666263.htmlRFPYTTGR–Hacker Angriff und Verletzung, Informationen leck Konzept, futuristische cyber Hintergrund mit gebrochenen Verriegelung

Nahaufnahme einer Nachricht eines Unternehmens auf einem Mobiltelefon, die seine Kunden über einen laufenden Cybersicherheitsvorfall informiert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-einer-nachricht-eines-unternehmens-auf-einem-mobiltelefon-die-seine-kunden-uber-einen-laufenden-cybersicherheitsvorfall-informiert-image622021799.html

Nahaufnahme einer Nachricht eines Unternehmens auf einem Mobiltelefon, die seine Kunden über einen laufenden Cybersicherheitsvorfall informiert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-einer-nachricht-eines-unternehmens-auf-einem-mobiltelefon-die-seine-kunden-uber-einen-laufenden-cybersicherheitsvorfall-informiert-image622021799.htmlRF2Y3YF47–Nahaufnahme einer Nachricht eines Unternehmens auf einem Mobiltelefon, die seine Kunden über einen laufenden Cybersicherheitsvorfall informiert.

Daten Sicherheitskonzept image Vorhängeschloss und Speicherkarte Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-daten-sicherheitskonzept-image-vorhangeschloss-und-speicherkarte-92229514.html

Daten Sicherheitskonzept image Vorhängeschloss und Speicherkarte Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-daten-sicherheitskonzept-image-vorhangeschloss-und-speicherkarte-92229514.htmlRFFA1BK6–Daten Sicherheitskonzept image Vorhängeschloss und Speicherkarte

Nationaler Tag Der Computersicherheit. Urlaubskonzept. Vorlage für Hintergrund, Banner, Karte, Poster mit Textbeschriftung. Moderne Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nationaler-tag-der-computersicherheit-urlaubskonzept-vorlage-fur-hintergrund-banner-karte-poster-mit-textbeschriftung-moderne-illustration-image628576904.html

Nationaler Tag Der Computersicherheit. Urlaubskonzept. Vorlage für Hintergrund, Banner, Karte, Poster mit Textbeschriftung. Moderne Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nationaler-tag-der-computersicherheit-urlaubskonzept-vorlage-fur-hintergrund-banner-karte-poster-mit-textbeschriftung-moderne-illustration-image628576904.htmlRF2YEJ474–Nationaler Tag Der Computersicherheit. Urlaubskonzept. Vorlage für Hintergrund, Banner, Karte, Poster mit Textbeschriftung. Moderne Illustration

Warnung bei Virenerkennung auf dem Computerbildschirm. Cyber Security Breach Warning mit Wurm-Symbol und Systemschutzkonzept 3d-Illustration mit Glitch effe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnung-bei-virenerkennung-auf-dem-computerbildschirm-cyber-security-breach-warning-mit-wurm-symbol-und-systemschutzkonzept-3d-illustration-mit-glitch-effe-image355476569.html

Warnung bei Virenerkennung auf dem Computerbildschirm. Cyber Security Breach Warning mit Wurm-Symbol und Systemschutzkonzept 3d-Illustration mit Glitch effe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnung-bei-virenerkennung-auf-dem-computerbildschirm-cyber-security-breach-warning-mit-wurm-symbol-und-systemschutzkonzept-3d-illustration-mit-glitch-effe-image355476569.htmlRF2BJ99YN–Warnung bei Virenerkennung auf dem Computerbildschirm. Cyber Security Breach Warning mit Wurm-Symbol und Systemschutzkonzept 3d-Illustration mit Glitch effe

Capital One Bank Logo auf den Hintergrund und die Silhouette des geöffneten Schloss vor. Konzeptionelle Foto für Nachrichten über die Verletzung der Datensicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/capital-one-bank-logo-auf-den-hintergrund-und-die-silhouette-des-geoffneten-schloss-vor-konzeptionelle-foto-fur-nachrichten-uber-die-verletzung-der-datensicherheit-image262218122.html

Capital One Bank Logo auf den Hintergrund und die Silhouette des geöffneten Schloss vor. Konzeptionelle Foto für Nachrichten über die Verletzung der Datensicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/capital-one-bank-logo-auf-den-hintergrund-und-die-silhouette-des-geoffneten-schloss-vor-konzeptionelle-foto-fur-nachrichten-uber-die-verletzung-der-datensicherheit-image262218122.htmlRFW6H1TX–Capital One Bank Logo auf den Hintergrund und die Silhouette des geöffneten Schloss vor. Konzeptionelle Foto für Nachrichten über die Verletzung der Datensicherheit.

Verletzung der Sicherheit, System gehackt Alert mit Red Broken Vorhängeschloss angezeigt unsichere Daten unter Abwehr von Cyberattacken, Gefährdeten Zugang, Passwort, vi Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verletzung-der-sicherheit-system-gehackt-alert-mit-red-broken-vorhangeschloss-angezeigt-unsichere-daten-unter-abwehr-von-cyberattacken-gefahrdeten-zugang-passwort-vi-image224550001.html

Verletzung der Sicherheit, System gehackt Alert mit Red Broken Vorhängeschloss angezeigt unsichere Daten unter Abwehr von Cyberattacken, Gefährdeten Zugang, Passwort, vi Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verletzung-der-sicherheit-system-gehackt-alert-mit-red-broken-vorhangeschloss-angezeigt-unsichere-daten-unter-abwehr-von-cyberattacken-gefahrdeten-zugang-passwort-vi-image224550001.htmlRFR193PW–Verletzung der Sicherheit, System gehackt Alert mit Red Broken Vorhängeschloss angezeigt unsichere Daten unter Abwehr von Cyberattacken, Gefährdeten Zugang, Passwort, vi

Cyber Security Bedrohung und Angriff Konzept. Binäre Zahlen, Null und Eins auf dem Laptop Bildschirm. Reflexion der Hacker Hand in Computer überwachen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-bedrohung-und-angriff-konzept-binare-zahlen-null-und-eins-auf-dem-laptop-bildschirm-reflexion-der-hacker-hand-in-computer-uberwachen-174795630.html

Cyber Security Bedrohung und Angriff Konzept. Binäre Zahlen, Null und Eins auf dem Laptop Bildschirm. Reflexion der Hacker Hand in Computer überwachen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-bedrohung-und-angriff-konzept-binare-zahlen-null-und-eins-auf-dem-laptop-bildschirm-reflexion-der-hacker-hand-in-computer-uberwachen-174795630.htmlRFM4AHH2–Cyber Security Bedrohung und Angriff Konzept. Binäre Zahlen, Null und Eins auf dem Laptop Bildschirm. Reflexion der Hacker Hand in Computer überwachen.

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image458805042.html

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image458805042.htmlRF2HJCAEA–Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet

Bild eines runden Scanners über Datenverarbeitung im Bereich Cybersicherheit vor schwarzem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-eines-runden-scanners-uber-datenverarbeitung-im-bereich-cybersicherheit-vor-schwarzem-hintergrund-image607785054.html

Bild eines runden Scanners über Datenverarbeitung im Bereich Cybersicherheit vor schwarzem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-eines-runden-scanners-uber-datenverarbeitung-im-bereich-cybersicherheit-vor-schwarzem-hintergrund-image607785054.htmlRF2X8R012–Bild eines runden Scanners über Datenverarbeitung im Bereich Cybersicherheit vor schwarzem Hintergrund

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image446340026.html

Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnmeldung-virus-entdeckt-auf-dem-bildschirm-sicherheitsverletzung-im-internet-datenschutz-internet-und-technologiekonzept-image446340026.htmlRF2GX4F76–Warnmeldung „Virus entdeckt“ auf dem Bildschirm. Sicherheitsverletzung im Internet. Datenschutz Internet- und Technologiekonzept.

Informationssicherheitskonzept: Eine gelbe Notiz mit einem einfachen Passwort an einer Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/informationssicherheitskonzept-eine-gelbe-notiz-mit-einem-einfachen-passwort-an-einer-tastatur-image562608291.html

Informationssicherheitskonzept: Eine gelbe Notiz mit einem einfachen Passwort an einer Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/informationssicherheitskonzept-eine-gelbe-notiz-mit-einem-einfachen-passwort-an-einer-tastatur-image562608291.htmlRF2RK90H7–Informationssicherheitskonzept: Eine gelbe Notiz mit einem einfachen Passwort an einer Tastatur.

Frau, die einen Computer mit VR-Warnschnittstelle für Sicherheitsverletzungen verwendet. Cyber-Sicherheit Datenschutz Business-Technologie. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-die-einen-computer-mit-vr-warnschnittstelle-fur-sicherheitsverletzungen-verwendet-cyber-sicherheit-datenschutz-business-technologie-image490215748.html

Frau, die einen Computer mit VR-Warnschnittstelle für Sicherheitsverletzungen verwendet. Cyber-Sicherheit Datenschutz Business-Technologie. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-die-einen-computer-mit-vr-warnschnittstelle-fur-sicherheitsverletzungen-verwendet-cyber-sicherheit-datenschutz-business-technologie-image490215748.htmlRF2KDF758–Frau, die einen Computer mit VR-Warnschnittstelle für Sicherheitsverletzungen verwendet. Cyber-Sicherheit Datenschutz Business-Technologie.

Direktor Berühren PROACTIVE THREAT JAGD Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-direktor-beruhren-proactive-threat-jagd-168907680.html

Direktor Berühren PROACTIVE THREAT JAGD Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-direktor-beruhren-proactive-threat-jagd-168907680.htmlRFKPPBD4–Direktor Berühren PROACTIVE THREAT JAGD

Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-hacker-internetkriminalitat-privacy-policy-sicherheitskonzept-126102692.html

Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verstoss-gegen-hacker-internetkriminalitat-privacy-policy-sicherheitskonzept-126102692.htmlRFH94D7G–Verstoß gegen Hacker Internetkriminalität Privacy Policy Sicherheitskonzept

Hackerdaten von Frauen verstoßen gegen China im Vergleich zum russischen Cyberkrieg Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hackerdaten-von-frauen-verstossen-gegen-china-im-vergleich-zum-russischen-cyberkrieg-image345103046.html

Hackerdaten von Frauen verstoßen gegen China im Vergleich zum russischen Cyberkrieg Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hackerdaten-von-frauen-verstossen-gegen-china-im-vergleich-zum-russischen-cyberkrieg-image345103046.htmlRF2B1CPCP–Hackerdaten von Frauen verstoßen gegen China im Vergleich zum russischen Cyberkrieg

Equifax cyber Sicherheitsverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-equifax-cyber-sicherheitsverletzung-164464015.html

Equifax cyber Sicherheitsverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-equifax-cyber-sicherheitsverletzung-164464015.htmlRMKFFYER–Equifax cyber Sicherheitsverletzung

Hacker-Betrug Phishing-Angriff während covid19 Coronavirus Pandemie Cyber-Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-betrug-phishing-angriff-wahrend-covid19-coronavirus-pandemie-cyber-sicherheitskonzept-image355755809.html

Hacker-Betrug Phishing-Angriff während covid19 Coronavirus Pandemie Cyber-Sicherheitskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-betrug-phishing-angriff-wahrend-covid19-coronavirus-pandemie-cyber-sicherheitskonzept-image355755809.htmlRF2BJP24H–Hacker-Betrug Phishing-Angriff während covid19 Coronavirus Pandemie Cyber-Sicherheitskonzept

Warnkonzept für rotierende Kugel Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnkonzept-fur-rotierende-kugel-image483515626.html

Warnkonzept für rotierende Kugel Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnkonzept-fur-rotierende-kugel-image483515626.htmlRF2K2J136–Warnkonzept für rotierende Kugel

Nahaufnahme einer Nachricht eines Unternehmens auf einem Mobiltelefon, die seine Kunden über einen laufenden Cybersicherheitsvorfall informiert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-einer-nachricht-eines-unternehmens-auf-einem-mobiltelefon-die-seine-kunden-uber-einen-laufenden-cybersicherheitsvorfall-informiert-image622021497.html

Nahaufnahme einer Nachricht eines Unternehmens auf einem Mobiltelefon, die seine Kunden über einen laufenden Cybersicherheitsvorfall informiert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-einer-nachricht-eines-unternehmens-auf-einem-mobiltelefon-die-seine-kunden-uber-einen-laufenden-cybersicherheitsvorfall-informiert-image622021497.htmlRF2Y3YEND–Nahaufnahme einer Nachricht eines Unternehmens auf einem Mobiltelefon, die seine Kunden über einen laufenden Cybersicherheitsvorfall informiert.

Cyber Security Verletzung System Hack 3D Rendering zeigt Internet digitale Daten virtueller Bedrohung und Anfälligkeit Problem oder Risiko Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-verletzung-system-hack-3d-rendering-zeigt-internet-digitale-daten-virtueller-bedrohung-und-anfalligkeit-problem-oder-risiko-image214617029.html

Cyber Security Verletzung System Hack 3D Rendering zeigt Internet digitale Daten virtueller Bedrohung und Anfälligkeit Problem oder Risiko Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-verletzung-system-hack-3d-rendering-zeigt-internet-digitale-daten-virtueller-bedrohung-und-anfalligkeit-problem-oder-risiko-image214617029.htmlRFPD4J5W–Cyber Security Verletzung System Hack 3D Rendering zeigt Internet digitale Daten virtueller Bedrohung und Anfälligkeit Problem oder Risiko

Computer Sicherheit Überwachung oder der Cybersicherheit Logistik Überwachung als Laptop Notebook mit einem digitalen Auge beobachtete, wie eine 3D-Render. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-computer-sicherheit-uberwachung-oder-der-cybersicherheit-logistik-uberwachung-als-laptop-notebook-mit-einem-digitalen-auge-beobachtete-wie-eine-3d-render-167276741.html

Computer Sicherheit Überwachung oder der Cybersicherheit Logistik Überwachung als Laptop Notebook mit einem digitalen Auge beobachtete, wie eine 3D-Render. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-computer-sicherheit-uberwachung-oder-der-cybersicherheit-logistik-uberwachung-als-laptop-notebook-mit-einem-digitalen-auge-beobachtete-wie-eine-3d-render-167276741.htmlRFKM4359–Computer Sicherheit Überwachung oder der Cybersicherheit Logistik Überwachung als Laptop Notebook mit einem digitalen Auge beobachtete, wie eine 3D-Render.

Warnung bei Virenerkennung auf dem Computerbildschirm. Cyber Security Breach Warning mit Wurm-Symbol und Systemschutzkonzept 3d-Illustration mit Glitch effe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnung-bei-virenerkennung-auf-dem-computerbildschirm-cyber-security-breach-warning-mit-wurm-symbol-und-systemschutzkonzept-3d-illustration-mit-glitch-effe-image355476556.html

Warnung bei Virenerkennung auf dem Computerbildschirm. Cyber Security Breach Warning mit Wurm-Symbol und Systemschutzkonzept 3d-Illustration mit Glitch effe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/warnung-bei-virenerkennung-auf-dem-computerbildschirm-cyber-security-breach-warning-mit-wurm-symbol-und-systemschutzkonzept-3d-illustration-mit-glitch-effe-image355476556.htmlRF2BJ99Y8–Warnung bei Virenerkennung auf dem Computerbildschirm. Cyber Security Breach Warning mit Wurm-Symbol und Systemschutzkonzept 3d-Illustration mit Glitch effe

Capital One Bank Logo auf den Hintergrund und die Silhouette des geöffneten Schloss vor. Konzeptionelle Foto für Nachrichten über die Verletzung der Datensicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/capital-one-bank-logo-auf-den-hintergrund-und-die-silhouette-des-geoffneten-schloss-vor-konzeptionelle-foto-fur-nachrichten-uber-die-verletzung-der-datensicherheit-image262218158.html

Capital One Bank Logo auf den Hintergrund und die Silhouette des geöffneten Schloss vor. Konzeptionelle Foto für Nachrichten über die Verletzung der Datensicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/capital-one-bank-logo-auf-den-hintergrund-und-die-silhouette-des-geoffneten-schloss-vor-konzeptionelle-foto-fur-nachrichten-uber-die-verletzung-der-datensicherheit-image262218158.htmlRFW6H1X6–Capital One Bank Logo auf den Hintergrund und die Silhouette des geöffneten Schloss vor. Konzeptionelle Foto für Nachrichten über die Verletzung der Datensicherheit.

IT-Techniker für Cybersicherheit, der das Netzwerk vor Cyberangriffen durch Hacker im Internet schützt. Sicherer Zugriff für Online-Datenschutz und persönliche d Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/it-techniker-fur-cybersicherheit-der-das-netzwerk-vor-cyberangriffen-durch-hacker-im-internet-schutzt-sicherer-zugriff-fur-online-datenschutz-und-personliche-d-image431583980.html

IT-Techniker für Cybersicherheit, der das Netzwerk vor Cyberangriffen durch Hacker im Internet schützt. Sicherer Zugriff für Online-Datenschutz und persönliche d Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/it-techniker-fur-cybersicherheit-der-das-netzwerk-vor-cyberangriffen-durch-hacker-im-internet-schutzt-sicherer-zugriff-fur-online-datenschutz-und-personliche-d-image431583980.htmlRF2G249NG–IT-Techniker für Cybersicherheit, der das Netzwerk vor Cyberangriffen durch Hacker im Internet schützt. Sicherer Zugriff für Online-Datenschutz und persönliche d

Kennwortnummer in abstraktem Sperrbildschirm. Datenschutztechnologie in der Zukunft. Cybersicherheit vor Online-Betrug, Identitätsdiebstahl oder digitaler Kriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kennwortnummer-in-abstraktem-sperrbildschirm-datenschutztechnologie-in-der-zukunft-cybersicherheit-vor-online-betrug-identitatsdiebstahl-oder-digitaler-kriminalitat-image544464913.html

Kennwortnummer in abstraktem Sperrbildschirm. Datenschutztechnologie in der Zukunft. Cybersicherheit vor Online-Betrug, Identitätsdiebstahl oder digitaler Kriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kennwortnummer-in-abstraktem-sperrbildschirm-datenschutztechnologie-in-der-zukunft-cybersicherheit-vor-online-betrug-identitatsdiebstahl-oder-digitaler-kriminalitat-image544464913.htmlRF2PHPEFD–Kennwortnummer in abstraktem Sperrbildschirm. Datenschutztechnologie in der Zukunft. Cybersicherheit vor Online-Betrug, Identitätsdiebstahl oder digitaler Kriminalität.

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image457584764.html

Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ransomware-malware-angriff-gehackter-business-computer-sicherheitsverletzung-im-internet-image457584764.htmlRF2HGCP10–Ransomware-Malware-Angriff. Gehackter Business-Computer. Sicherheitsverletzung Im Internet