Schnellfilter:

Cyber diebstahl konzept Stockfotos & Bilder

Cyber-Diebstahl-Konzept mit Laptop und Geld erschossen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-diebstahl-konzept-mit-laptop-und-geld-erschossen-80887065.html

Cyber-Diebstahl-Konzept mit Laptop und Geld erschossen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-diebstahl-konzept-mit-laptop-und-geld-erschossen-80887065.htmlRFEKGM7N–Cyber-Diebstahl-Konzept mit Laptop und Geld erschossen

Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-identitatsdiebstahl-und-cyber-security-konzept-mobile-hacker-und-kriminelle-login-fur-personen-online-social-media-account-oder-personliche-informationen-und-daten-174838908.html

Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-identitatsdiebstahl-und-cyber-security-konzept-mobile-hacker-und-kriminelle-login-fur-personen-online-social-media-account-oder-personliche-informationen-und-daten-174838908.htmlRFM4CGPM–Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten.

Schützen Sie Ihren Computer mit einem Passwort, um Identitätsdiebstahl zu verhindern. Technologie Digitales Cyber-Netzwerk Internet Datenschutz Informationen Geschäftskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutzen-sie-ihren-computer-mit-einem-passwort-um-identitatsdiebstahl-zu-verhindern-technologie-digitales-cyber-netzwerk-internet-datenschutz-informationen-geschaftskonzept-image547959141.html

Schützen Sie Ihren Computer mit einem Passwort, um Identitätsdiebstahl zu verhindern. Technologie Digitales Cyber-Netzwerk Internet Datenschutz Informationen Geschäftskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutzen-sie-ihren-computer-mit-einem-passwort-um-identitatsdiebstahl-zu-verhindern-technologie-digitales-cyber-netzwerk-internet-datenschutz-informationen-geschaftskonzept-image547959141.htmlRF2PRDKD9–Schützen Sie Ihren Computer mit einem Passwort, um Identitätsdiebstahl zu verhindern. Technologie Digitales Cyber-Netzwerk Internet Datenschutz Informationen Geschäftskonzept.

Cyber Security Schlagworte - datendiebstahl - mit blauen Zahlen im Hintergrund. Die Sicherheit der Daten und die digitale Technik in Bildschirm stilisierte Grafik. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-schlagworte-datendiebstahl-mit-blauen-zahlen-im-hintergrund-die-sicherheit-der-daten-und-die-digitale-technik-in-bildschirm-stilisierte-grafik-176624357.html

Cyber Security Schlagworte - datendiebstahl - mit blauen Zahlen im Hintergrund. Die Sicherheit der Daten und die digitale Technik in Bildschirm stilisierte Grafik. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-schlagworte-datendiebstahl-mit-blauen-zahlen-im-hintergrund-die-sicherheit-der-daten-und-die-digitale-technik-in-bildschirm-stilisierte-grafik-176624357.htmlRFM79X4N–Cyber Security Schlagworte - datendiebstahl - mit blauen Zahlen im Hintergrund. Die Sicherheit der Daten und die digitale Technik in Bildschirm stilisierte Grafik.

internet-Betrug Cyber-Kriminalität Konzept - Handschellen auf Laptop keybpord Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-betrug-cyber-kriminalitat-konzept-handschellen-auf-laptop-keybpord-image368919975.html

internet-Betrug Cyber-Kriminalität Konzept - Handschellen auf Laptop keybpord Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-betrug-cyber-kriminalitat-konzept-handschellen-auf-laptop-keybpord-image368919975.htmlRF2CC5N5B–internet-Betrug Cyber-Kriminalität Konzept - Handschellen auf Laptop keybpord

Schaltfläche "Betrug Prävention", Konzept über Cybersicherheit, Kreditkarte und Identitätsschutz gegen Cyberangriff und Online-Diebe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-schaltflache-betrug-pravention-konzept-uber-cybersicherheit-kreditkarte-und-identitatsschutz-gegen-cyberangriff-und-online-diebe-124493447.html

Schaltfläche "Betrug Prävention", Konzept über Cybersicherheit, Kreditkarte und Identitätsschutz gegen Cyberangriff und Online-Diebe Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-schaltflache-betrug-pravention-konzept-uber-cybersicherheit-kreditkarte-und-identitatsschutz-gegen-cyberangriff-und-online-diebe-124493447.htmlRFH6F4JF–Schaltfläche "Betrug Prävention", Konzept über Cybersicherheit, Kreditkarte und Identitätsschutz gegen Cyberangriff und Online-Diebe

Informationssicherheitskonzept: Eine gelbe Notiz mit einem einfachen Passwort an einer Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/informationssicherheitskonzept-eine-gelbe-notiz-mit-einem-einfachen-passwort-an-einer-tastatur-image562608291.html

Informationssicherheitskonzept: Eine gelbe Notiz mit einem einfachen Passwort an einer Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/informationssicherheitskonzept-eine-gelbe-notiz-mit-einem-einfachen-passwort-an-einer-tastatur-image562608291.htmlRF2RK90H7–Informationssicherheitskonzept: Eine gelbe Notiz mit einem einfachen Passwort an einer Tastatur.

Ein Sicherheitskonzept für Online-Zahlungen mit einer Kombination aus Vorhängeschloss und Kredit-, Debitkarten auf der Tastatur eines Laptops. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-sicherheitskonzept-fur-online-zahlungen-mit-einer-kombination-aus-vorhangeschloss-und-kredit-debitkarten-auf-der-tastatur-eines-laptops-image600415307.html

Ein Sicherheitskonzept für Online-Zahlungen mit einer Kombination aus Vorhängeschloss und Kredit-, Debitkarten auf der Tastatur eines Laptops. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-sicherheitskonzept-fur-online-zahlungen-mit-einer-kombination-aus-vorhangeschloss-und-kredit-debitkarten-auf-der-tastatur-eines-laptops-image600415307.htmlRF2WTR7RR–Ein Sicherheitskonzept für Online-Zahlungen mit einer Kombination aus Vorhängeschloss und Kredit-, Debitkarten auf der Tastatur eines Laptops.

Krypto-Diebstahl Cyberangriff Ransomware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/krypto-diebstahl-cyberangriff-ransomware-image476088096.html

Krypto-Diebstahl Cyberangriff Ransomware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/krypto-diebstahl-cyberangriff-ransomware-image476088096.htmlRF2JJFK68–Krypto-Diebstahl Cyberangriff Ransomware

Hacker mit glühenden Maske hinter Notebook Laptop vor isolierten schwarzen Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-gluhenden-maske-hinter-notebook-laptop-vor-isolierten-schwarzen-hintergrund-internet-cyber-attack-computer-concept-hack-image243453088.html

Hacker mit glühenden Maske hinter Notebook Laptop vor isolierten schwarzen Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-gluhenden-maske-hinter-notebook-laptop-vor-isolierten-schwarzen-hintergrund-internet-cyber-attack-computer-concept-hack-image243453088.htmlRFT426W4–Hacker mit glühenden Maske hinter Notebook Laptop vor isolierten schwarzen Hintergrund internet Cyber Attack computer concept Hack

Daten Sicherheitskonzept image Vorhängeschloss und Speicherkarte Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-daten-sicherheitskonzept-image-vorhangeschloss-und-speicherkarte-92229514.html

Daten Sicherheitskonzept image Vorhängeschloss und Speicherkarte Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-daten-sicherheitskonzept-image-vorhangeschloss-und-speicherkarte-92229514.htmlRFFA1BK6–Daten Sicherheitskonzept image Vorhängeschloss und Speicherkarte

Diebstahlsicherungskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/diebstahlsicherungskonzept-image343624120.html

Diebstahlsicherungskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/diebstahlsicherungskonzept-image343624120.htmlRM2AY1C20–Diebstahlsicherungskonzept

Laptop-Tastatur und Brechstange. Konzept der Cyberkriminalität. 3D-Rendering Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/laptop-tastatur-und-brechstange-konzept-der-cyberkriminalitat-3d-rendering-image547386961.html

Laptop-Tastatur und Brechstange. Konzept der Cyberkriminalität. 3D-Rendering Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/laptop-tastatur-und-brechstange-konzept-der-cyberkriminalitat-3d-rendering-image547386961.htmlRM2PPFHJ9–Laptop-Tastatur und Brechstange. Konzept der Cyberkriminalität. 3D-Rendering

Schild zeigt Hackerangriffe an. Geschäftskonzept Erlangung eines unbefugten Zugriffs auf Daten im System oder Computerkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schild-zeigt-hackerangriffe-an-geschaftskonzept-erlangung-eines-unbefugten-zugriffs-auf-daten-im-system-oder-computerkriminalitat-image550408749.html

Schild zeigt Hackerangriffe an. Geschäftskonzept Erlangung eines unbefugten Zugriffs auf Daten im System oder Computerkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schild-zeigt-hackerangriffe-an-geschaftskonzept-erlangung-eines-unbefugten-zugriffs-auf-daten-im-system-oder-computerkriminalitat-image550408749.htmlRF2PYD7Y9–Schild zeigt Hackerangriffe an. Geschäftskonzept Erlangung eines unbefugten Zugriffs auf Daten im System oder Computerkriminalität

Handschellen und elektronische Geräte. Internetkriminalität oder Betrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschellen-und-elektronische-gerate-internetkriminalitat-oder-betrug-image188410862.html

Handschellen und elektronische Geräte. Internetkriminalität oder Betrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschellen-und-elektronische-gerate-internetkriminalitat-oder-betrug-image188410862.htmlRFMXERYA–Handschellen und elektronische Geräte. Internetkriminalität oder Betrug.

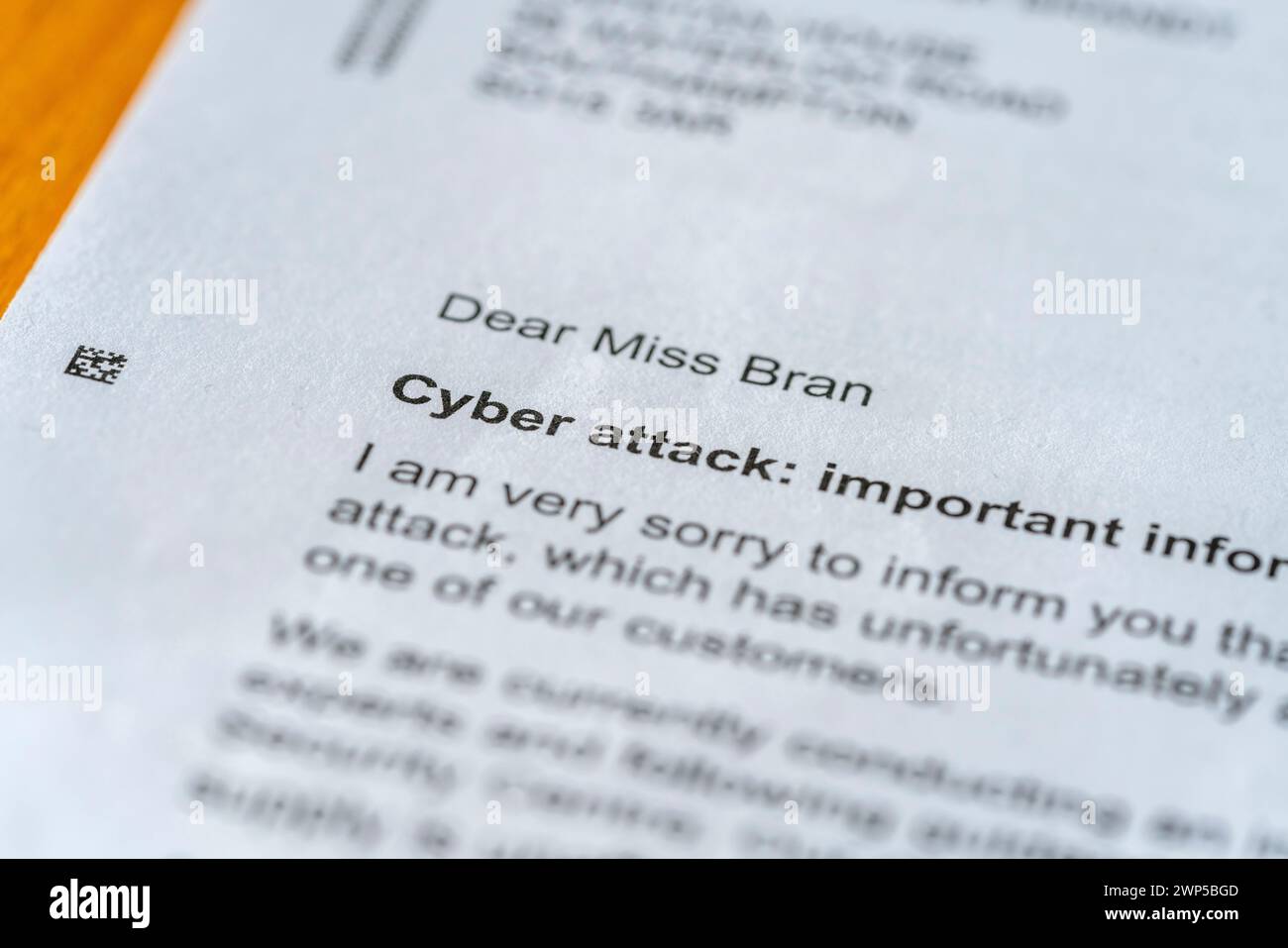

Ein Brief mit Informationen an einen Kunden über einen kürzlich erfolgten Cyberangriff in England, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-brief-mit-informationen-an-einen-kunden-uber-einen-kurzlich-erfolgten-cyberangriff-in-england-grossbritannien-image598793789.html

Ein Brief mit Informationen an einen Kunden über einen kürzlich erfolgten Cyberangriff in England, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-brief-mit-informationen-an-einen-kunden-uber-einen-kurzlich-erfolgten-cyberangriff-in-england-grossbritannien-image598793789.htmlRM2WP5BGD–Ein Brief mit Informationen an einen Kunden über einen kürzlich erfolgten Cyberangriff in England, Großbritannien

Es ist ein Lügungstext auf gelbem Cover mit einer Lupe, die die Hand hält. Konzept für Betrug und Betrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/es-ist-ein-lugungstext-auf-gelbem-cover-mit-einer-lupe-die-die-hand-halt-konzept-fur-betrug-und-betrug-image479266982.html

Es ist ein Lügungstext auf gelbem Cover mit einer Lupe, die die Hand hält. Konzept für Betrug und Betrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/es-ist-ein-lugungstext-auf-gelbem-cover-mit-einer-lupe-die-die-hand-halt-konzept-fur-betrug-und-betrug-image479266982.htmlRF2JRMDWX–Es ist ein Lügungstext auf gelbem Cover mit einer Lupe, die die Hand hält. Konzept für Betrug und Betrug.

Nahaufnahme der E-Mail mit Haken oben auf der Tastatur. Phishing-E-Mails, Malware und Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-der-e-mail-mit-haken-oben-auf-der-tastatur-phishing-e-mails-malware-und-cybersicherheit-image569977542.html

Nahaufnahme der E-Mail mit Haken oben auf der Tastatur. Phishing-E-Mails, Malware und Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-der-e-mail-mit-haken-oben-auf-der-tastatur-phishing-e-mails-malware-und-cybersicherheit-image569977542.htmlRF2T38M4P–Nahaufnahme der E-Mail mit Haken oben auf der Tastatur. Phishing-E-Mails, Malware und Cybersicherheit

Vorhängeschloss mit Kreditkarte auf Dollars. Ein Vorhängeschloss auf einer Kreditkarte auf Dollarrechnungen, Konzept des Diebstahls von Kreditkarteninformationen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vorhangeschloss-mit-kreditkarte-auf-dollars-ein-vorhangeschloss-auf-einer-kreditkarte-auf-dollarrechnungen-konzept-des-diebstahls-von-kreditkarteninformationen-image557002580.html

Vorhängeschloss mit Kreditkarte auf Dollars. Ein Vorhängeschloss auf einer Kreditkarte auf Dollarrechnungen, Konzept des Diebstahls von Kreditkarteninformationen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vorhangeschloss-mit-kreditkarte-auf-dollars-ein-vorhangeschloss-auf-einer-kreditkarte-auf-dollarrechnungen-konzept-des-diebstahls-von-kreditkarteninformationen-image557002580.htmlRF2RA5JD8–Vorhängeschloss mit Kreditkarte auf Dollars. Ein Vorhängeschloss auf einer Kreditkarte auf Dollarrechnungen, Konzept des Diebstahls von Kreditkarteninformationen

Cyber-Diebstahl-Konzept mit Laptop und Geld erschossen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-diebstahl-konzept-mit-laptop-und-geld-erschossen-image69160171.html

Cyber-Diebstahl-Konzept mit Laptop und Geld erschossen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-diebstahl-konzept-mit-laptop-und-geld-erschossen-image69160171.htmlRFE0EEE3–Cyber-Diebstahl-Konzept mit Laptop und Geld erschossen

Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-identitatsdiebstahl-und-cyber-security-konzept-mobile-hacker-und-kriminelle-login-fur-personen-online-social-media-account-oder-personliche-informationen-und-daten-174838921.html

Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-identitatsdiebstahl-und-cyber-security-konzept-mobile-hacker-und-kriminelle-login-fur-personen-online-social-media-account-oder-personliche-informationen-und-daten-174838921.htmlRFM4CGR5–Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten.

Business Cloud Security Lock Cyber ist ein wichtiger sicherer Geräteschutz für wichtige Geräte Hochladen von Sicherungsdaten Datenschutzdatenbank.Konzept zur Verhinderung von Datendiebstahl. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-cloud-security-lock-cyber-ist-ein-wichtiger-sicherer-gerateschutz-fur-wichtige-gerate-hochladen-von-sicherungsdaten-datenschutzdatenbankkonzept-zur-verhinderung-von-datendiebstahl-image548222699.html

Business Cloud Security Lock Cyber ist ein wichtiger sicherer Geräteschutz für wichtige Geräte Hochladen von Sicherungsdaten Datenschutzdatenbank.Konzept zur Verhinderung von Datendiebstahl. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/business-cloud-security-lock-cyber-ist-ein-wichtiger-sicherer-gerateschutz-fur-wichtige-gerate-hochladen-von-sicherungsdaten-datenschutzdatenbankkonzept-zur-verhinderung-von-datendiebstahl-image548222699.htmlRF2PRWKJ3–Business Cloud Security Lock Cyber ist ein wichtiger sicherer Geräteschutz für wichtige Geräte Hochladen von Sicherungsdaten Datenschutzdatenbank.Konzept zur Verhinderung von Datendiebstahl.

Cyber Attack und Computer Sicherheit Warnungen - datendiebstahl - grün Worte und Zahlen auf uv-Hintergrund. Die Sicherheit der Daten und die digitale Technik in vi Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-attack-und-computer-sicherheit-warnungen-datendiebstahl-grun-worte-und-zahlen-auf-uv-hintergrund-die-sicherheit-der-daten-und-die-digitale-technik-in-vi-176775456.html

Cyber Attack und Computer Sicherheit Warnungen - datendiebstahl - grün Worte und Zahlen auf uv-Hintergrund. Die Sicherheit der Daten und die digitale Technik in vi Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-attack-und-computer-sicherheit-warnungen-datendiebstahl-grun-worte-und-zahlen-auf-uv-hintergrund-die-sicherheit-der-daten-und-die-digitale-technik-in-vi-176775456.htmlRFM7GPW4–Cyber Attack und Computer Sicherheit Warnungen - datendiebstahl - grün Worte und Zahlen auf uv-Hintergrund. Die Sicherheit der Daten und die digitale Technik in vi

internet-Betrug und Cyber-Angriff Konzept. Dieb Hand aus Laptop-Bildschirm Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-betrug-und-cyber-angriff-konzept-dieb-hand-aus-laptop-bildschirm-image459254045.html

internet-Betrug und Cyber-Angriff Konzept. Dieb Hand aus Laptop-Bildschirm Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-betrug-und-cyber-angriff-konzept-dieb-hand-aus-laptop-bildschirm-image459254045.htmlRF2HK4R65–internet-Betrug und Cyber-Angriff Konzept. Dieb Hand aus Laptop-Bildschirm

Defragmentierter Mensch- und Computercode, Identitätsdiebstahl-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/defragmentierter-mensch-und-computercode-identitatsdiebstahl-konzept-image472954691.html

Defragmentierter Mensch- und Computercode, Identitätsdiebstahl-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/defragmentierter-mensch-und-computercode-identitatsdiebstahl-konzept-image472954691.htmlRF2JDCXEY–Defragmentierter Mensch- und Computercode, Identitätsdiebstahl-Konzept

Online-identitätsdiebstahl Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-identitatsdiebstahl-konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image185355750.html

Online-identitätsdiebstahl Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-identitatsdiebstahl-konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image185355750.htmlRFMNFK46–Online-identitätsdiebstahl Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung

Ein Sicherheitskonzept für Online-Betrug und Cyberkriminalität mit Smartphone, Kombinationsschloss und den Worten Online-Betrug und Cyberkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-sicherheitskonzept-fur-online-betrug-und-cyberkriminalitat-mit-smartphone-kombinationsschloss-und-den-worten-online-betrug-und-cyberkriminalitat-image600415313.html

Ein Sicherheitskonzept für Online-Betrug und Cyberkriminalität mit Smartphone, Kombinationsschloss und den Worten Online-Betrug und Cyberkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-sicherheitskonzept-fur-online-betrug-und-cyberkriminalitat-mit-smartphone-kombinationsschloss-und-den-worten-online-betrug-und-cyberkriminalitat-image600415313.htmlRF2WTR7T1–Ein Sicherheitskonzept für Online-Betrug und Cyberkriminalität mit Smartphone, Kombinationsschloss und den Worten Online-Betrug und Cyberkriminalität

Krypto-Diebstahl Cyberangriff Ransomware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/krypto-diebstahl-cyberangriff-ransomware-image476088094.html

Krypto-Diebstahl Cyberangriff Ransomware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/krypto-diebstahl-cyberangriff-ransomware-image476088094.htmlRF2JJFK66–Krypto-Diebstahl Cyberangriff Ransomware

Hacker mit glühenden Maske hinter Notebook Laptop vor isolierten schwarzen Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-gluhenden-maske-hinter-notebook-laptop-vor-isolierten-schwarzen-hintergrund-internet-cyber-attack-computer-concept-hack-image255495725.html

Hacker mit glühenden Maske hinter Notebook Laptop vor isolierten schwarzen Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-gluhenden-maske-hinter-notebook-laptop-vor-isolierten-schwarzen-hintergrund-internet-cyber-attack-computer-concept-hack-image255495725.htmlRFTRJRB9–Hacker mit glühenden Maske hinter Notebook Laptop vor isolierten schwarzen Hintergrund internet Cyber Attack computer concept Hack

Identität Diebstahl Konzept Word Cloud-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-identitat-diebstahl-konzept-word-cloud-hintergrund-100702925.html

Identität Diebstahl Konzept Word Cloud-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-identitat-diebstahl-konzept-word-cloud-hintergrund-100702925.htmlRFFRRBH1–Identität Diebstahl Konzept Word Cloud-Hintergrund

Sozialversicherungskarte und Telefon. Konzept für Betrug, Betrug und Identitätsdiebstahl. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sozialversicherungskarte-und-telefon-konzept-fur-betrug-betrug-und-identitatsdiebstahl-image483121053.html

Sozialversicherungskarte und Telefon. Konzept für Betrug, Betrug und Identitätsdiebstahl. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sozialversicherungskarte-und-telefon-konzept-fur-betrug-betrug-und-identitatsdiebstahl-image483121053.htmlRF2K201R9–Sozialversicherungskarte und Telefon. Konzept für Betrug, Betrug und Identitätsdiebstahl.

Eine behandschuhte Hand erreichen durch einen Laptop, bedeutet ein Cybercrime oder Internet Diebstahl während der Verwendung von Internet-Medien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-eine-behandschuhte-hand-erreichen-durch-einen-laptop-bedeutet-ein-cybercrime-oder-internet-diebstahl-wahrend-der-verwendung-von-internet-medien-130022055.html

Eine behandschuhte Hand erreichen durch einen Laptop, bedeutet ein Cybercrime oder Internet Diebstahl während der Verwendung von Internet-Medien. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-eine-behandschuhte-hand-erreichen-durch-einen-laptop-bedeutet-ein-cybercrime-oder-internet-diebstahl-wahrend-der-verwendung-von-internet-medien-130022055.htmlRFHFF0CR–Eine behandschuhte Hand erreichen durch einen Laptop, bedeutet ein Cybercrime oder Internet Diebstahl während der Verwendung von Internet-Medien.

Konzept für Phishing-Betrug mit Kreditkarte. Kreditkartendatendiebstahl, Karte von Hacker-Cyberkriminellen auf Angelhaken gehakt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-fur-phishing-betrug-mit-kreditkarte-kreditkartendatendiebstahl-karte-von-hacker-cyberkriminellen-auf-angelhaken-gehakt-image471776716.html

Konzept für Phishing-Betrug mit Kreditkarte. Kreditkartendatendiebstahl, Karte von Hacker-Cyberkriminellen auf Angelhaken gehakt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-fur-phishing-betrug-mit-kreditkarte-kreditkartendatendiebstahl-karte-von-hacker-cyberkriminellen-auf-angelhaken-gehakt-image471776716.htmlRF2JBF80C–Konzept für Phishing-Betrug mit Kreditkarte. Kreditkartendatendiebstahl, Karte von Hacker-Cyberkriminellen auf Angelhaken gehakt.

Mausefalle und Wortbetrug auf der Tastatur für das Internet. Identitätsdiebstahl. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mausefalle-und-wortbetrug-auf-der-tastatur-fur-das-internet-identitatsdiebstahl-image367581783.html

Mausefalle und Wortbetrug auf der Tastatur für das Internet. Identitätsdiebstahl. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mausefalle-und-wortbetrug-auf-der-tastatur-fur-das-internet-identitatsdiebstahl-image367581783.htmlRF2CA0P8R–Mausefalle und Wortbetrug auf der Tastatur für das Internet. Identitätsdiebstahl.

Festplatte mit einem Scanning aus Lupe. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/festplatte-mit-einem-scanning-aus-lupe-image335204961.html

Festplatte mit einem Scanning aus Lupe. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/festplatte-mit-einem-scanning-aus-lupe-image335204961.htmlRF2AD9W9N–Festplatte mit einem Scanning aus Lupe.

Es ist ein Betrug Text auf gelbem Cover mit Hand halten Lupe. Konzept für Betrug und Betrug Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/es-ist-ein-betrug-text-auf-gelbem-cover-mit-hand-halten-lupe-konzept-fur-betrug-und-betrug-image479266981.html

Es ist ein Betrug Text auf gelbem Cover mit Hand halten Lupe. Konzept für Betrug und Betrug Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/es-ist-ein-betrug-text-auf-gelbem-cover-mit-hand-halten-lupe-konzept-fur-betrug-und-betrug-image479266981.htmlRF2JRMDWW–Es ist ein Betrug Text auf gelbem Cover mit Hand halten Lupe. Konzept für Betrug und Betrug

Cybersicherheitskonzept Identitätsdiebstahl, Datenschutz und Verschlüsselung von Benutzern, Datenbank-Hacks, Code, Internet-Cyberkriminalität. Hackerangriff, Hacking und ste Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheitskonzept-identitatsdiebstahl-datenschutz-und-verschlusselung-von-benutzern-datenbank-hacks-code-internet-cyberkriminalitat-hackerangriff-hacking-und-ste-image613021434.html

Cybersicherheitskonzept Identitätsdiebstahl, Datenschutz und Verschlüsselung von Benutzern, Datenbank-Hacks, Code, Internet-Cyberkriminalität. Hackerangriff, Hacking und ste Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheitskonzept-identitatsdiebstahl-datenschutz-und-verschlusselung-von-benutzern-datenbank-hacks-code-internet-cyberkriminalitat-hackerangriff-hacking-und-ste-image613021434.htmlRF2XH9F2J–Cybersicherheitskonzept Identitätsdiebstahl, Datenschutz und Verschlüsselung von Benutzern, Datenbank-Hacks, Code, Internet-Cyberkriminalität. Hackerangriff, Hacking und ste

Nahaufnahme von Vorhängeschloss auf Kreditkarte auf Dollarrechnungen, Konzept des Diebstahls von Kreditkarteninformationen. Vorhängeschloss mit Kreditkarte auf Dollars Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-von-vorhangeschloss-auf-kreditkarte-auf-dollarrechnungen-konzept-des-diebstahls-von-kreditkarteninformationen-vorhangeschloss-mit-kreditkarte-auf-dollars-image557002573.html

Nahaufnahme von Vorhängeschloss auf Kreditkarte auf Dollarrechnungen, Konzept des Diebstahls von Kreditkarteninformationen. Vorhängeschloss mit Kreditkarte auf Dollars Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-von-vorhangeschloss-auf-kreditkarte-auf-dollarrechnungen-konzept-des-diebstahls-von-kreditkarteninformationen-vorhangeschloss-mit-kreditkarte-auf-dollars-image557002573.htmlRF2RA5JD1–Nahaufnahme von Vorhängeschloss auf Kreditkarte auf Dollarrechnungen, Konzept des Diebstahls von Kreditkarteninformationen. Vorhängeschloss mit Kreditkarte auf Dollars

Cyber-Diebstahl oder Herstellung Geld-Konzept mit Laptop und Geld erschossen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-diebstahl-oder-herstellung-geld-konzept-mit-laptop-und-geld-erschossen-image69159967.html

Cyber-Diebstahl oder Herstellung Geld-Konzept mit Laptop und Geld erschossen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-diebstahl-oder-herstellung-geld-konzept-mit-laptop-und-geld-erschossen-image69159967.htmlRFE0EE6R–Cyber-Diebstahl oder Herstellung Geld-Konzept mit Laptop und Geld erschossen

Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-identitatsdiebstahl-und-cyber-security-konzept-mobile-hacker-und-kriminelle-login-fur-personen-online-social-media-account-oder-personliche-informationen-und-daten-174798858.html

Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-identitatsdiebstahl-und-cyber-security-konzept-mobile-hacker-und-kriminelle-login-fur-personen-online-social-media-account-oder-personliche-informationen-und-daten-174798858.htmlRFM4ANMA–Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten.

Datendiebstahl und Cybersicherheitscodes Konzept für digitale Kriminalität zum Schutz von Daten vor Hackern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datendiebstahl-und-cybersicherheitscodes-konzept-fur-digitale-kriminalitat-zum-schutz-von-daten-vor-hackern-image483651412.html

Datendiebstahl und Cybersicherheitscodes Konzept für digitale Kriminalität zum Schutz von Daten vor Hackern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datendiebstahl-und-cybersicherheitscodes-konzept-fur-digitale-kriminalitat-zum-schutz-von-daten-vor-hackern-image483651412.htmlRF2K2T68M–Datendiebstahl und Cybersicherheitscodes Konzept für digitale Kriminalität zum Schutz von Daten vor Hackern.

Mann mit Totenkopf gekennzeichnet Hologramm auf der Hand. Geschäftsmann mit futuristischen Konzept der Cyber Attack, Online-Kriminalität, Pirat, Diebstahl und Betrug im Cyberspace wi Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-mit-totenkopf-gekennzeichnet-hologramm-auf-der-hand-geschaftsmann-mit-futuristischen-konzept-der-cyber-attack-online-kriminalitat-pirat-diebstahl-und-betrug-im-cyberspace-wi-image260168538.html

Mann mit Totenkopf gekennzeichnet Hologramm auf der Hand. Geschäftsmann mit futuristischen Konzept der Cyber Attack, Online-Kriminalität, Pirat, Diebstahl und Betrug im Cyberspace wi Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-mit-totenkopf-gekennzeichnet-hologramm-auf-der-hand-geschaftsmann-mit-futuristischen-konzept-der-cyber-attack-online-kriminalitat-pirat-diebstahl-und-betrug-im-cyberspace-wi-image260168538.htmlRFW37KHE–Mann mit Totenkopf gekennzeichnet Hologramm auf der Hand. Geschäftsmann mit futuristischen Konzept der Cyber Attack, Online-Kriminalität, Pirat, Diebstahl und Betrug im Cyberspace wi

Phishing und Cyber-Kriminalität Konzept. Angelhaken auf Computer-Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-und-cyber-kriminalitat-konzept-angelhaken-auf-computer-tastatur-image459254040.html

Phishing und Cyber-Kriminalität Konzept. Angelhaken auf Computer-Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-und-cyber-kriminalitat-konzept-angelhaken-auf-computer-tastatur-image459254040.htmlRF2HK4R60–Phishing und Cyber-Kriminalität Konzept. Angelhaken auf Computer-Tastatur

Entsperrtes Smartphone sperren Internet Phone hand Geschäftsleute drücken Sie das Telefon im Internet zu kommunizieren. Cyber Security Konzept Handschutz net Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/entsperrtes-smartphone-sperren-internet-phone-hand-geschaftsleute-drucken-sie-das-telefon-im-internet-zu-kommunizieren-cyber-security-konzept-handschutz-net-image186834519.html

Entsperrtes Smartphone sperren Internet Phone hand Geschäftsleute drücken Sie das Telefon im Internet zu kommunizieren. Cyber Security Konzept Handschutz net Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/entsperrtes-smartphone-sperren-internet-phone-hand-geschaftsleute-drucken-sie-das-telefon-im-internet-zu-kommunizieren-cyber-security-konzept-handschutz-net-image186834519.htmlRFMRY19B–Entsperrtes Smartphone sperren Internet Phone hand Geschäftsleute drücken Sie das Telefon im Internet zu kommunizieren. Cyber Security Konzept Handschutz net

Cyberstalking Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberstalking-konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image181570074.html

Cyberstalking Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberstalking-konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image181570074.htmlRFMFB6DE–Cyberstalking Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung

Ein Konzept für Online-Betrug und Cyberkriminalität mit einem Smartphone, auf dem die Wörter Online-Betrug und Cyberkriminalität auf Bankkarten stehen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-konzept-fur-online-betrug-und-cyberkriminalitat-mit-einem-smartphone-auf-dem-die-worter-online-betrug-und-cyberkriminalitat-auf-bankkarten-stehen-image600415311.html

Ein Konzept für Online-Betrug und Cyberkriminalität mit einem Smartphone, auf dem die Wörter Online-Betrug und Cyberkriminalität auf Bankkarten stehen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-konzept-fur-online-betrug-und-cyberkriminalitat-mit-einem-smartphone-auf-dem-die-worter-online-betrug-und-cyberkriminalitat-auf-bankkarten-stehen-image600415311.htmlRF2WTR7RY–Ein Konzept für Online-Betrug und Cyberkriminalität mit einem Smartphone, auf dem die Wörter Online-Betrug und Cyberkriminalität auf Bankkarten stehen.

Krypto-Diebstahl Cyberangriff Ransomware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/krypto-diebstahl-cyberangriff-ransomware-image476088091.html

Krypto-Diebstahl Cyberangriff Ransomware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/krypto-diebstahl-cyberangriff-ransomware-image476088091.htmlRF2JJFK63–Krypto-Diebstahl Cyberangriff Ransomware

Hacker mit glühenden Maske hinter Notebook Laptop vor grüne Quelle binärer Code Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-gluhenden-maske-hinter-notebook-laptop-vor-grune-quelle-binarer-code-hintergrund-internet-cyber-attack-computer-concept-hack-image255495840.html

Hacker mit glühenden Maske hinter Notebook Laptop vor grüne Quelle binärer Code Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-gluhenden-maske-hinter-notebook-laptop-vor-grune-quelle-binarer-code-hintergrund-internet-cyber-attack-computer-concept-hack-image255495840.htmlRFTRJRFC–Hacker mit glühenden Maske hinter Notebook Laptop vor grüne Quelle binärer Code Hintergrund internet Cyber Attack computer concept Hack

Cyber-Sicherheit Hacking Datenschutz Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-hacking-datenschutz-konzept-image376931298.html

Cyber-Sicherheit Hacking Datenschutz Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-hacking-datenschutz-konzept-image376931298.htmlRF2CW6KM2–Cyber-Sicherheit Hacking Datenschutz Konzept

1040 Einkommensteuererklärung mit Tatortband. Konzept für Identitätsdiebstahl, Steuerbetrug und Cyberkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/1040-einkommensteuererklarung-mit-tatortband-konzept-fur-identitatsdiebstahl-steuerbetrug-und-cyberkriminalitat-image410824821.html

1040 Einkommensteuererklärung mit Tatortband. Konzept für Identitätsdiebstahl, Steuerbetrug und Cyberkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/1040-einkommensteuererklarung-mit-tatortband-konzept-fur-identitatsdiebstahl-steuerbetrug-und-cyberkriminalitat-image410824821.htmlRF2ETAK71–1040 Einkommensteuererklärung mit Tatortband. Konzept für Identitätsdiebstahl, Steuerbetrug und Cyberkriminalität

RFHFF0CK–Eine behandschuhte Hand erreichen durch einen Laptop mit gemeinsamen Media-Icons fließt, bedeutet ein Cybercrime oder Internet Diebstahl während der Nutzung verschiedener Internet mir

Konzept für Phishing-Betrug mit Kreditkarte. Kreditkartendatendiebstahl, Karte von Hacker-Cyber-kriminellen auf Angelhaken auf der Tastatur gehakt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-fur-phishing-betrug-mit-kreditkarte-kreditkartendatendiebstahl-karte-von-hacker-cyber-kriminellen-auf-angelhaken-auf-der-tastatur-gehakt-image471776706.html

Konzept für Phishing-Betrug mit Kreditkarte. Kreditkartendatendiebstahl, Karte von Hacker-Cyber-kriminellen auf Angelhaken auf der Tastatur gehakt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-fur-phishing-betrug-mit-kreditkarte-kreditkartendatendiebstahl-karte-von-hacker-cyber-kriminellen-auf-angelhaken-auf-der-tastatur-gehakt-image471776706.htmlRF2JBF802–Konzept für Phishing-Betrug mit Kreditkarte. Kreditkartendatendiebstahl, Karte von Hacker-Cyber-kriminellen auf Angelhaken auf der Tastatur gehakt.

Handschellen auf einem Laptop. Internetkriminalität oder Hacken. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschellen-auf-einem-laptop-internetkriminalitat-oder-hacken-image216622186.html

Handschellen auf einem Laptop. Internetkriminalität oder Hacken. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschellen-auf-einem-laptop-internetkriminalitat-oder-hacken-image216622186.htmlRFPGBYPJ–Handschellen auf einem Laptop. Internetkriminalität oder Hacken.

Konzept der Cyberkriminalität mit Mann in Handschellen. Phishing-Angriff, Malware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-cyberkriminalitat-mit-mann-in-handschellen-phishing-angriff-malware-image452358555.html

Konzept der Cyberkriminalität mit Mann in Handschellen. Phishing-Angriff, Malware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-cyberkriminalitat-mit-mann-in-handschellen-phishing-angriff-malware-image452358555.htmlRF2H7XKXK–Konzept der Cyberkriminalität mit Mann in Handschellen. Phishing-Angriff, Malware

Festplatte und Vorhängeschloss sind entsperrt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/festplatte-und-vorhangeschloss-sind-entsperrt-image334216683.html

Festplatte und Vorhängeschloss sind entsperrt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/festplatte-und-vorhangeschloss-sind-entsperrt-image334216683.htmlRF2ABMTP3–Festplatte und Vorhängeschloss sind entsperrt.

Hacker Alert Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-alert-konzept-176499457.html

Hacker Alert Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-alert-konzept-176499457.htmlRFM746T1–Hacker Alert Konzept.

Symbolisches Image, Hacking China, Cybersicherheit, Cyberangriffe weltweit, Computerkriminalität, Digitale IT-Angriffe, Wirtschaft, Energiewirtschaft, Kernenergie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolisches-image-hacking-china-cybersicherheit-cyberangriffe-weltweit-computerkriminalitat-digitale-it-angriffe-wirtschaft-energiewirtschaft-kernenergie-image559048967.html

Symbolisches Image, Hacking China, Cybersicherheit, Cyberangriffe weltweit, Computerkriminalität, Digitale IT-Angriffe, Wirtschaft, Energiewirtschaft, Kernenergie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolisches-image-hacking-china-cybersicherheit-cyberangriffe-weltweit-computerkriminalitat-digitale-it-angriffe-wirtschaft-energiewirtschaft-kernenergie-image559048967.htmlRF2RDETJF–Symbolisches Image, Hacking China, Cybersicherheit, Cyberangriffe weltweit, Computerkriminalität, Digitale IT-Angriffe, Wirtschaft, Energiewirtschaft, Kernenergie

Schlüssel zu abstrahieren Angriff Hintergrund Geschäft Closeup Computer computing Konzept Kriminalität Cyber-Diebstahl Cybercrime Gefahr Daten digital Ohr Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schlussel-zu-abstrahieren-angriff-hintergrund-geschaft-closeup-computer-computing-konzept-kriminalitat-cyber-diebstahl-cybercrime-gefahr-daten-digital-ohr-image69160153.html

Schlüssel zu abstrahieren Angriff Hintergrund Geschäft Closeup Computer computing Konzept Kriminalität Cyber-Diebstahl Cybercrime Gefahr Daten digital Ohr Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schlussel-zu-abstrahieren-angriff-hintergrund-geschaft-closeup-computer-computing-konzept-kriminalitat-cyber-diebstahl-cybercrime-gefahr-daten-digital-ohr-image69160153.htmlRFE0EEDD–Schlüssel zu abstrahieren Angriff Hintergrund Geschäft Closeup Computer computing Konzept Kriminalität Cyber-Diebstahl Cybercrime Gefahr Daten digital Ohr

Gehackt. Cyber Security und Online-betrug Konzept. Mobile Hacker und kriminelle Login zu persönlichen Informationen und Daten mit Smartphone. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gehackt-cyber-security-und-online-betrug-konzept-mobile-hacker-und-kriminelle-login-zu-personlichen-informationen-und-daten-mit-smartphone-174838913.html

Gehackt. Cyber Security und Online-betrug Konzept. Mobile Hacker und kriminelle Login zu persönlichen Informationen und Daten mit Smartphone. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gehackt-cyber-security-und-online-betrug-konzept-mobile-hacker-und-kriminelle-login-zu-personlichen-informationen-und-daten-mit-smartphone-174838913.htmlRFM4CGPW–Gehackt. Cyber Security und Online-betrug Konzept. Mobile Hacker und kriminelle Login zu persönlichen Informationen und Daten mit Smartphone.

Datendiebstahl und Cybersicherheitscodes Konzept für digitale Kriminalität zum Schutz von Daten vor Hackern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datendiebstahl-und-cybersicherheitscodes-konzept-fur-digitale-kriminalitat-zum-schutz-von-daten-vor-hackern-image483569590.html

Datendiebstahl und Cybersicherheitscodes Konzept für digitale Kriminalität zum Schutz von Daten vor Hackern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datendiebstahl-und-cybersicherheitscodes-konzept-fur-digitale-kriminalitat-zum-schutz-von-daten-vor-hackern-image483569590.htmlRF2K2MDXE–Datendiebstahl und Cybersicherheitscodes Konzept für digitale Kriminalität zum Schutz von Daten vor Hackern.

Mann mit Totenkopf gekennzeichnet Hologramm auf der Hand. Geschäftsmann mit futuristischen Konzept der Cyber Attack, Online-Kriminalität, Pirat, Diebstahl und Betrug im Cyberspace wi Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-mit-totenkopf-gekennzeichnet-hologramm-auf-der-hand-geschaftsmann-mit-futuristischen-konzept-der-cyber-attack-online-kriminalitat-pirat-diebstahl-und-betrug-im-cyberspace-wi-image260168523.html

Mann mit Totenkopf gekennzeichnet Hologramm auf der Hand. Geschäftsmann mit futuristischen Konzept der Cyber Attack, Online-Kriminalität, Pirat, Diebstahl und Betrug im Cyberspace wi Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-mit-totenkopf-gekennzeichnet-hologramm-auf-der-hand-geschaftsmann-mit-futuristischen-konzept-der-cyber-attack-online-kriminalitat-pirat-diebstahl-und-betrug-im-cyberspace-wi-image260168523.htmlRFW37KGY–Mann mit Totenkopf gekennzeichnet Hologramm auf der Hand. Geschäftsmann mit futuristischen Konzept der Cyber Attack, Online-Kriminalität, Pirat, Diebstahl und Betrug im Cyberspace wi

Phishing und Cyber-Kriminalität Konzept. Angelhaken auf Computer-Tastatur. Copy Space Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-und-cyber-kriminalitat-konzept-angelhaken-auf-computer-tastatur-copy-space-image459254059.html

Phishing und Cyber-Kriminalität Konzept. Angelhaken auf Computer-Tastatur. Copy Space Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-und-cyber-kriminalitat-konzept-angelhaken-auf-computer-tastatur-copy-space-image459254059.htmlRF2HK4R6K–Phishing und Cyber-Kriminalität Konzept. Angelhaken auf Computer-Tastatur. Copy Space

Nahaufnahme des Laptops und Fischhaken mit PERSÖNLICHEN TEXTINFORMATIONEN. Phishing-Angriffskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-des-laptops-und-fischhaken-mit-personlichen-textinformationen-phishing-angriffskonzept-image569980477.html

Nahaufnahme des Laptops und Fischhaken mit PERSÖNLICHEN TEXTINFORMATIONEN. Phishing-Angriffskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-des-laptops-und-fischhaken-mit-personlichen-textinformationen-phishing-angriffskonzept-image569980477.htmlRF2T38RWH–Nahaufnahme des Laptops und Fischhaken mit PERSÖNLICHEN TEXTINFORMATIONEN. Phishing-Angriffskonzept

Phishing Scams Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-scams-konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image189218077.html

Phishing Scams Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-scams-konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image189218077.htmlRFMYRHGD–Phishing Scams Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung

Eine Person, die einen Laptop mit einer Hand auf dem Schlüsselbrett und einer Sonnenbrille verwendet. Onlinebetrug, Cyberangriffe, Betrugskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-die-einen-laptop-mit-einer-hand-auf-dem-schlusselbrett-und-einer-sonnenbrille-verwendet-onlinebetrug-cyberangriffe-betrugskonzept-image460402255.html

Eine Person, die einen Laptop mit einer Hand auf dem Schlüsselbrett und einer Sonnenbrille verwendet. Onlinebetrug, Cyberangriffe, Betrugskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-die-einen-laptop-mit-einer-hand-auf-dem-schlusselbrett-und-einer-sonnenbrille-verwendet-onlinebetrug-cyberangriffe-betrugskonzept-image460402255.htmlRF2HN13NK–Eine Person, die einen Laptop mit einer Hand auf dem Schlüsselbrett und einer Sonnenbrille verwendet. Onlinebetrug, Cyberangriffe, Betrugskonzept.

Krypto-Diebstahl Cyberangriff Ransomware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/krypto-diebstahl-cyberangriff-ransomware-image476088103.html

Krypto-Diebstahl Cyberangriff Ransomware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/krypto-diebstahl-cyberangriff-ransomware-image476088103.htmlRF2JJFK6F–Krypto-Diebstahl Cyberangriff Ransomware

Hacker mit glühenden Maske hinter Notebook Laptop vor grüne Quelle binärer Code Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-gluhenden-maske-hinter-notebook-laptop-vor-grune-quelle-binarer-code-hintergrund-internet-cyber-attack-computer-concept-hack-image243453108.html

Hacker mit glühenden Maske hinter Notebook Laptop vor grüne Quelle binärer Code Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-gluhenden-maske-hinter-notebook-laptop-vor-grune-quelle-binarer-code-hintergrund-internet-cyber-attack-computer-concept-hack-image243453108.htmlRFT426WT–Hacker mit glühenden Maske hinter Notebook Laptop vor grüne Quelle binärer Code Hintergrund internet Cyber Attack computer concept Hack

Cyber-Sicherheit Hacking Datenschutz Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-hacking-datenschutz-konzept-image376931301.html

Cyber-Sicherheit Hacking Datenschutz Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-sicherheit-hacking-datenschutz-konzept-image376931301.htmlRF2CW6KM5–Cyber-Sicherheit Hacking Datenschutz Konzept

Sozialversicherungskarte und Schloss. Identitätsdiebstahl, Kreditbetrug und Sicherheitskonzept für persönliche Informationen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sozialversicherungskarte-und-schloss-identitatsdiebstahl-kreditbetrug-und-sicherheitskonzept-fur-personliche-informationen-image483121052.html

Sozialversicherungskarte und Schloss. Identitätsdiebstahl, Kreditbetrug und Sicherheitskonzept für persönliche Informationen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sozialversicherungskarte-und-schloss-identitatsdiebstahl-kreditbetrug-und-sicherheitskonzept-fur-personliche-informationen-image483121052.htmlRF2K201R8–Sozialversicherungskarte und Schloss. Identitätsdiebstahl, Kreditbetrug und Sicherheitskonzept für persönliche Informationen.

Hooded Hacker in einem dunklen Zimmer eine Cyber Attack auf einen sicheren Zugriff auf die Daten im Internet zu stehlen, Laptop Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hooded-hacker-in-einem-dunklen-zimmer-eine-cyber-attack-auf-einen-sicheren-zugriff-auf-die-daten-im-internet-zu-stehlen-laptop-image159002816.html

Hooded Hacker in einem dunklen Zimmer eine Cyber Attack auf einen sicheren Zugriff auf die Daten im Internet zu stehlen, Laptop Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hooded-hacker-in-einem-dunklen-zimmer-eine-cyber-attack-auf-einen-sicheren-zugriff-auf-die-daten-im-internet-zu-stehlen-laptop-image159002816.htmlRFK6K5M0–Hooded Hacker in einem dunklen Zimmer eine Cyber Attack auf einen sicheren Zugriff auf die Daten im Internet zu stehlen, Laptop

Cybercrime und Zerhacken Konzept. Hacker können in Computer Virus Programm Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybercrime-und-zerhacken-konzept-hacker-konnen-in-computer-virus-programm-image246754982.html

Cybercrime und Zerhacken Konzept. Hacker können in Computer Virus Programm Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybercrime-und-zerhacken-konzept-hacker-konnen-in-computer-virus-programm-image246754982.htmlRFT9CJDX–Cybercrime und Zerhacken Konzept. Hacker können in Computer Virus Programm

Mann in Handschellen holding Tablet mit Zeichen der Cyberkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mann-in-handschellen-holding-tablet-mit-zeichen-der-cyberkriminalitat-160224081.html

Mann in Handschellen holding Tablet mit Zeichen der Cyberkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mann-in-handschellen-holding-tablet-mit-zeichen-der-cyberkriminalitat-160224081.htmlRFK8JRCH–Mann in Handschellen holding Tablet mit Zeichen der Cyberkriminalität.

Konzept der Cyberkriminalität mit Mann in Handschellen. Phishing-Angriff, Malware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-cyberkriminalitat-mit-mann-in-handschellen-phishing-angriff-malware-image449855046.html

Konzept der Cyberkriminalität mit Mann in Handschellen. Phishing-Angriff, Malware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-cyberkriminalitat-mit-mann-in-handschellen-phishing-angriff-malware-image449855046.htmlRF2H3TJKJ–Konzept der Cyberkriminalität mit Mann in Handschellen. Phishing-Angriff, Malware

Dunkler Farbton von Cyber-Kriminalität, Hacking, Mobbing gegen Gesetz mit Handschellen-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-dunkler-farbton-von-cyber-kriminalitat-hacking-mobbing-gegen-gesetz-mit-handschellen-konzept-134025666.html

Dunkler Farbton von Cyber-Kriminalität, Hacking, Mobbing gegen Gesetz mit Handschellen-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-dunkler-farbton-von-cyber-kriminalitat-hacking-mobbing-gegen-gesetz-mit-handschellen-konzept-134025666.htmlRFHP1B2X–Dunkler Farbton von Cyber-Kriminalität, Hacking, Mobbing gegen Gesetz mit Handschellen-Konzept

KEIN BETRUGSKONZEPT über Betrug Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kein-betrugskonzept-uber-betrug-image382920120.html

KEIN BETRUGSKONZEPT über Betrug Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/kein-betrugskonzept-uber-betrug-image382920120.htmlRF2D6YEEG–KEIN BETRUGSKONZEPT über Betrug

Symbolisches Image, Cybersicherheit, Cyberangriffe weltweit, Computerkriminalität, digitale IT-Angriffe, Wirtschaft, Energiewirtschaft, Kernkraftwerke, Gesellschaft Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolisches-image-cybersicherheit-cyberangriffe-weltweit-computerkriminalitat-digitale-it-angriffe-wirtschaft-energiewirtschaft-kernkraftwerke-gesellschaft-image503916064.html

Symbolisches Image, Cybersicherheit, Cyberangriffe weltweit, Computerkriminalität, digitale IT-Angriffe, Wirtschaft, Energiewirtschaft, Kernkraftwerke, Gesellschaft Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbolisches-image-cybersicherheit-cyberangriffe-weltweit-computerkriminalitat-digitale-it-angriffe-wirtschaft-energiewirtschaft-kernkraftwerke-gesellschaft-image503916064.htmlRF2M7RA28–Symbolisches Image, Cybersicherheit, Cyberangriffe weltweit, Computerkriminalität, digitale IT-Angriffe, Wirtschaft, Energiewirtschaft, Kernkraftwerke, Gesellschaft

Computer-Tastatur mit Wort buchstabiert Cyber-Kriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-tastatur-mit-wort-buchstabiert-cyber-kriminalitat-image69159945.html

Computer-Tastatur mit Wort buchstabiert Cyber-Kriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-tastatur-mit-wort-buchstabiert-cyber-kriminalitat-image69159945.htmlRFE0EE61–Computer-Tastatur mit Wort buchstabiert Cyber-Kriminalität

Gehackt. Cyber Security und Online-betrug Konzept. Mobile Hacker und kriminelle Login zu persönlichen Informationen und Daten mit Smartphone. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gehackt-cyber-security-und-online-betrug-konzept-mobile-hacker-und-kriminelle-login-zu-personlichen-informationen-und-daten-mit-smartphone-174798851.html

Gehackt. Cyber Security und Online-betrug Konzept. Mobile Hacker und kriminelle Login zu persönlichen Informationen und Daten mit Smartphone. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gehackt-cyber-security-und-online-betrug-konzept-mobile-hacker-und-kriminelle-login-zu-personlichen-informationen-und-daten-mit-smartphone-174798851.htmlRFM4ANM3–Gehackt. Cyber Security und Online-betrug Konzept. Mobile Hacker und kriminelle Login zu persönlichen Informationen und Daten mit Smartphone.

Datendiebstahl und Cybersicherheitscodes Konzept für digitale Kriminalität zum Schutz von Daten vor Hackern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datendiebstahl-und-cybersicherheitscodes-konzept-fur-digitale-kriminalitat-zum-schutz-von-daten-vor-hackern-image547805449.html

Datendiebstahl und Cybersicherheitscodes Konzept für digitale Kriminalität zum Schutz von Daten vor Hackern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/datendiebstahl-und-cybersicherheitscodes-konzept-fur-digitale-kriminalitat-zum-schutz-von-daten-vor-hackern-image547805449.htmlRF2PR6KC9–Datendiebstahl und Cybersicherheitscodes Konzept für digitale Kriminalität zum Schutz von Daten vor Hackern.

Hacker-Eingabe auf der Tastatur und bricht Computer-Sicherheit auf virtuellen Hologramm-Bildschirm auf dem Schreibtisch. Cyberangriff, Cyberkriminalität, Piraterie, digitale Sicherheit und id Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-eingabe-auf-der-tastatur-und-bricht-computer-sicherheit-auf-virtuellen-hologramm-bildschirm-auf-dem-schreibtisch-cyberangriff-cyberkriminalitat-piraterie-digitale-sicherheit-und-id-image352738146.html

Hacker-Eingabe auf der Tastatur und bricht Computer-Sicherheit auf virtuellen Hologramm-Bildschirm auf dem Schreibtisch. Cyberangriff, Cyberkriminalität, Piraterie, digitale Sicherheit und id Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-eingabe-auf-der-tastatur-und-bricht-computer-sicherheit-auf-virtuellen-hologramm-bildschirm-auf-dem-schreibtisch-cyberangriff-cyberkriminalitat-piraterie-digitale-sicherheit-und-id-image352738146.htmlRF2BDTH2X–Hacker-Eingabe auf der Tastatur und bricht Computer-Sicherheit auf virtuellen Hologramm-Bildschirm auf dem Schreibtisch. Cyberangriff, Cyberkriminalität, Piraterie, digitale Sicherheit und id

Metall-Handschellen auf einer Tastatur, isoliert auf weiss. Konzept-Foto von Computer, Internet & Cybercrime und Piraterie, hacking & Phishing. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-metall-handschellen-auf-einer-tastatur-isoliert-auf-weiss-konzept-foto-von-computer-internet-cybercrime-und-piraterie-hacking-phishing-85239694.html

Metall-Handschellen auf einer Tastatur, isoliert auf weiss. Konzept-Foto von Computer, Internet & Cybercrime und Piraterie, hacking & Phishing. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-metall-handschellen-auf-einer-tastatur-isoliert-auf-weiss-konzept-foto-von-computer-internet-cybercrime-und-piraterie-hacking-phishing-85239694.htmlRFEXK02P–Metall-Handschellen auf einer Tastatur, isoliert auf weiss. Konzept-Foto von Computer, Internet & Cybercrime und Piraterie, hacking & Phishing.

Nahaufnahme eines Laptops und eines Fischhakens mit PERSÖNLICHEN TEXTDATEN. Phishing-Angriffskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-eines-laptops-und-eines-fischhakens-mit-personlichen-textdaten-phishing-angriffskonzept-image569976967.html

Nahaufnahme eines Laptops und eines Fischhakens mit PERSÖNLICHEN TEXTDATEN. Phishing-Angriffskonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-eines-laptops-und-eines-fischhakens-mit-personlichen-textdaten-phishing-angriffskonzept-image569976967.htmlRF2T38KC7–Nahaufnahme eines Laptops und eines Fischhakens mit PERSÖNLICHEN TEXTDATEN. Phishing-Angriffskonzept

Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image185355759.html

Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-mit-gesichtslosen-hooded-mannliche-person-low-key-rot-und-blau-beleuchtete-bild-und-digitale-glitch-wirkung-image185355759.htmlRFMNFK4F–Konzept mit gesichtslosen Hooded männliche Person, Low Key rot und blau beleuchtete Bild und digitale glitch Wirkung

Ein Mann, der online einen Laptop mit Sonnenbrille und Mütze trägt. Konzept für Cyberkriminalität, Sicherheit, Finanzbetrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mann-der-online-einen-laptop-mit-sonnenbrille-und-mutze-tragt-konzept-fur-cyberkriminalitat-sicherheit-finanzbetrug-image460402179.html

Ein Mann, der online einen Laptop mit Sonnenbrille und Mütze trägt. Konzept für Cyberkriminalität, Sicherheit, Finanzbetrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mann-der-online-einen-laptop-mit-sonnenbrille-und-mutze-tragt-konzept-fur-cyberkriminalitat-sicherheit-finanzbetrug-image460402179.htmlRF2HN13JY–Ein Mann, der online einen Laptop mit Sonnenbrille und Mütze trägt. Konzept für Cyberkriminalität, Sicherheit, Finanzbetrug.

Web Security Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/web-security-konzept-image223518669.html

Web Security Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/web-security-konzept-image223518669.htmlRFPYJ49H–Web Security Konzept

Hacker mit rot glühenden Maske hinter Notebook Laptop vor blaue Quelle binärer Code Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-rot-gluhenden-maske-hinter-notebook-laptop-vor-blaue-quelle-binarer-code-hintergrund-internet-cyber-attack-computer-concept-hack-image255495787.html

Hacker mit rot glühenden Maske hinter Notebook Laptop vor blaue Quelle binärer Code Hintergrund internet Cyber Attack computer concept Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-mit-rot-gluhenden-maske-hinter-notebook-laptop-vor-blaue-quelle-binarer-code-hintergrund-internet-cyber-attack-computer-concept-hack-image255495787.htmlRFTRJRDF–Hacker mit rot glühenden Maske hinter Notebook Laptop vor blaue Quelle binärer Code Hintergrund internet Cyber Attack computer concept Hack

Server-Verschlüsselungsdatenbank und Datenspeicherkonzept. Kontrolle der Cybersicherheit und Cloud-Technologie mit verschlüsseltem Firewall-Schutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/server-verschlusselungsdatenbank-und-datenspeicherkonzept-kontrolle-der-cybersicherheit-und-cloud-technologie-mit-verschlusseltem-firewall-schutz-image490927517.html

Server-Verschlüsselungsdatenbank und Datenspeicherkonzept. Kontrolle der Cybersicherheit und Cloud-Technologie mit verschlüsseltem Firewall-Schutz. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/server-verschlusselungsdatenbank-und-datenspeicherkonzept-kontrolle-der-cybersicherheit-und-cloud-technologie-mit-verschlusseltem-firewall-schutz-image490927517.htmlRF2KEKK1H–Server-Verschlüsselungsdatenbank und Datenspeicherkonzept. Kontrolle der Cybersicherheit und Cloud-Technologie mit verschlüsseltem Firewall-Schutz.

Hacker brechen Cyber Sicherheitsschutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-brechen-cyber-sicherheitsschutz-134011939.html

Hacker brechen Cyber Sicherheitsschutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hacker-brechen-cyber-sicherheitsschutz-134011939.htmlRFHP0NGK–Hacker brechen Cyber Sicherheitsschutz

In der Nähe von Computer Laptop Tastatur mit roter Taste Datenschutz Konzept und Kopieren. Vorstellung von Sicherheit im Internet, Datenschutz, Internetkriminalität zurück Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/in-der-nahe-von-computer-laptop-tastatur-mit-roter-taste-datenschutz-konzept-und-kopieren-vorstellung-von-sicherheit-im-internet-datenschutz-internetkriminalitat-zuruck-image187025552.html

In der Nähe von Computer Laptop Tastatur mit roter Taste Datenschutz Konzept und Kopieren. Vorstellung von Sicherheit im Internet, Datenschutz, Internetkriminalität zurück Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/in-der-nahe-von-computer-laptop-tastatur-mit-roter-taste-datenschutz-konzept-und-kopieren-vorstellung-von-sicherheit-im-internet-datenschutz-internetkriminalitat-zuruck-image187025552.htmlRFMT7N00–In der Nähe von Computer Laptop Tastatur mit roter Taste Datenschutz Konzept und Kopieren. Vorstellung von Sicherheit im Internet, Datenschutz, Internetkriminalität zurück

Cyber Security - Bücher im Regal, Cyber Security Themen Etiketten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-bucher-im-regal-cyber-security-themen-etiketten-image329321300.html

Cyber Security - Bücher im Regal, Cyber Security Themen Etiketten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-bucher-im-regal-cyber-security-themen-etiketten-image329321300.htmlRF2A3NTK0–Cyber Security - Bücher im Regal, Cyber Security Themen Etiketten.

Cyberstalking auf einen Monitor und eine Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyberstalking-auf-einen-monitor-und-eine-tastatur-140131825.html

Cyberstalking auf einen Monitor und eine Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyberstalking-auf-einen-monitor-und-eine-tastatur-140131825.htmlRFJ3YFG1–Cyberstalking auf einen Monitor und eine Tastatur.

Konzept der Cyberkriminalität mit Mann in Handschellen. Phishing-Angriff, Malware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-cyberkriminalitat-mit-mann-in-handschellen-phishing-angriff-malware-image453232769.html

Konzept der Cyberkriminalität mit Mann in Handschellen. Phishing-Angriff, Malware Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-cyberkriminalitat-mit-mann-in-handschellen-phishing-angriff-malware-image453232769.htmlRF2H9AF0H–Konzept der Cyberkriminalität mit Mann in Handschellen. Phishing-Angriff, Malware

Selektiven Fokus auf Handschellen über eine Tastatur-Cyber-Kriminalität, hacking, Mobbing gegen Gesetz Konzept in dunklen niedrigen Tastenton Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-selektiven-fokus-auf-handschellen-uber-eine-tastatur-cyber-kriminalitat-hacking-mobbing-gegen-gesetz-konzept-in-dunklen-niedrigen-tastenton-132246464.html

Selektiven Fokus auf Handschellen über eine Tastatur-Cyber-Kriminalität, hacking, Mobbing gegen Gesetz Konzept in dunklen niedrigen Tastenton Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-selektiven-fokus-auf-handschellen-uber-eine-tastatur-cyber-kriminalitat-hacking-mobbing-gegen-gesetz-konzept-in-dunklen-niedrigen-tastenton-132246464.htmlRFHK49M0–Selektiven Fokus auf Handschellen über eine Tastatur-Cyber-Kriminalität, hacking, Mobbing gegen Gesetz Konzept in dunklen niedrigen Tastenton

Nahaufnahme von gefälschten Nachrichten durch Lupe auf gelbem Deckblatt. Fake News Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-von-gefalschten-nachrichten-durch-lupe-auf-gelbem-deckblatt-fake-news-konzept-image480044970.html

Nahaufnahme von gefälschten Nachrichten durch Lupe auf gelbem Deckblatt. Fake News Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/nahaufnahme-von-gefalschten-nachrichten-durch-lupe-auf-gelbem-deckblatt-fake-news-konzept-image480044970.htmlRF2JTYX76–Nahaufnahme von gefälschten Nachrichten durch Lupe auf gelbem Deckblatt. Fake News Konzept.

Big Brother Beobachtet. Konzept der globalen menschlichen Überwachung, Sicherheitssysteme und die Freiheit EINER neuen Welt mit Text Bitte lächeln Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/big-brother-beobachtet-konzept-der-globalen-menschlichen-uberwachung-sicherheitssysteme-und-die-freiheit-einer-neuen-welt-mit-text-bitte-lacheln-image356490850.html

Big Brother Beobachtet. Konzept der globalen menschlichen Überwachung, Sicherheitssysteme und die Freiheit EINER neuen Welt mit Text Bitte lächeln Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/big-brother-beobachtet-konzept-der-globalen-menschlichen-uberwachung-sicherheitssysteme-und-die-freiheit-einer-neuen-welt-mit-text-bitte-lacheln-image356490850.htmlRF2BKYFM2–Big Brother Beobachtet. Konzept der globalen menschlichen Überwachung, Sicherheitssysteme und die Freiheit EINER neuen Welt mit Text Bitte lächeln

Coputer Keybaord mit Wort buchstabiert, Phishing Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/coputer-keybaord-mit-wort-buchstabiert-phishing-image69160099.html

Coputer Keybaord mit Wort buchstabiert, Phishing Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/coputer-keybaord-mit-wort-buchstabiert-phishing-image69160099.htmlRFE0EEBF–Coputer Keybaord mit Wort buchstabiert, Phishing

Mobile Banking hack und Cyber Security Konzept. Hacker und kriminelle Login für Personen online Bank Anwendung und Geld vom Konto zu stehlen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mobile-banking-hack-und-cyber-security-konzept-hacker-und-kriminelle-login-fur-personen-online-bank-anwendung-und-geld-vom-konto-zu-stehlen-174798876.html

Mobile Banking hack und Cyber Security Konzept. Hacker und kriminelle Login für Personen online Bank Anwendung und Geld vom Konto zu stehlen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mobile-banking-hack-und-cyber-security-konzept-hacker-und-kriminelle-login-fur-personen-online-bank-anwendung-und-geld-vom-konto-zu-stehlen-174798876.htmlRFM4ANN0–Mobile Banking hack und Cyber Security Konzept. Hacker und kriminelle Login für Personen online Bank Anwendung und Geld vom Konto zu stehlen.

Handschrifttext gehackt. Internetkonzept Erlangen Sie unautorisierten Zugriff auf Daten im System oder auf Computerkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschrifttext-gehackt-internetkonzept-erlangen-sie-unautorisierten-zugriff-auf-daten-im-system-oder-auf-computerkriminalitat-image550398124.html

Handschrifttext gehackt. Internetkonzept Erlangen Sie unautorisierten Zugriff auf Daten im System oder auf Computerkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/handschrifttext-gehackt-internetkonzept-erlangen-sie-unautorisierten-zugriff-auf-daten-im-system-oder-auf-computerkriminalitat-image550398124.htmlRF2PYCPBT–Handschrifttext gehackt. Internetkonzept Erlangen Sie unautorisierten Zugriff auf Daten im System oder auf Computerkriminalität

Hacker-Eingabe auf der Tastatur und bricht Computer-Sicherheit auf virtuellen Hologramm-Bildschirm auf dem Schreibtisch. Cyberangriff, Cyberkriminalität, Piraterie, digitale Sicherheit und id Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-eingabe-auf-der-tastatur-und-bricht-computer-sicherheit-auf-virtuellen-hologramm-bildschirm-auf-dem-schreibtisch-cyberangriff-cyberkriminalitat-piraterie-digitale-sicherheit-und-id-image352738137.html

Hacker-Eingabe auf der Tastatur und bricht Computer-Sicherheit auf virtuellen Hologramm-Bildschirm auf dem Schreibtisch. Cyberangriff, Cyberkriminalität, Piraterie, digitale Sicherheit und id Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-eingabe-auf-der-tastatur-und-bricht-computer-sicherheit-auf-virtuellen-hologramm-bildschirm-auf-dem-schreibtisch-cyberangriff-cyberkriminalitat-piraterie-digitale-sicherheit-und-id-image352738137.htmlRF2BDTH2H–Hacker-Eingabe auf der Tastatur und bricht Computer-Sicherheit auf virtuellen Hologramm-Bildschirm auf dem Schreibtisch. Cyberangriff, Cyberkriminalität, Piraterie, digitale Sicherheit und id