Schnellfilter:

Cyber criminals Stockfotos & Bilder

Eines anonymen Kapuzen männlichen mit einem Tablet-Computer, um ein Cyber-Kriminellen zu vertreten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eines-anonymen-kapuzen-mannlichen-mit-einem-tablet-computer-um-ein-cyber-kriminellen-zu-vertreten-image61867102.html

Eines anonymen Kapuzen männlichen mit einem Tablet-Computer, um ein Cyber-Kriminellen zu vertreten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eines-anonymen-kapuzen-mannlichen-mit-einem-tablet-computer-um-ein-cyber-kriminellen-zu-vertreten-image61867102.htmlRMDGJ83A–Eines anonymen Kapuzen männlichen mit einem Tablet-Computer, um ein Cyber-Kriminellen zu vertreten.

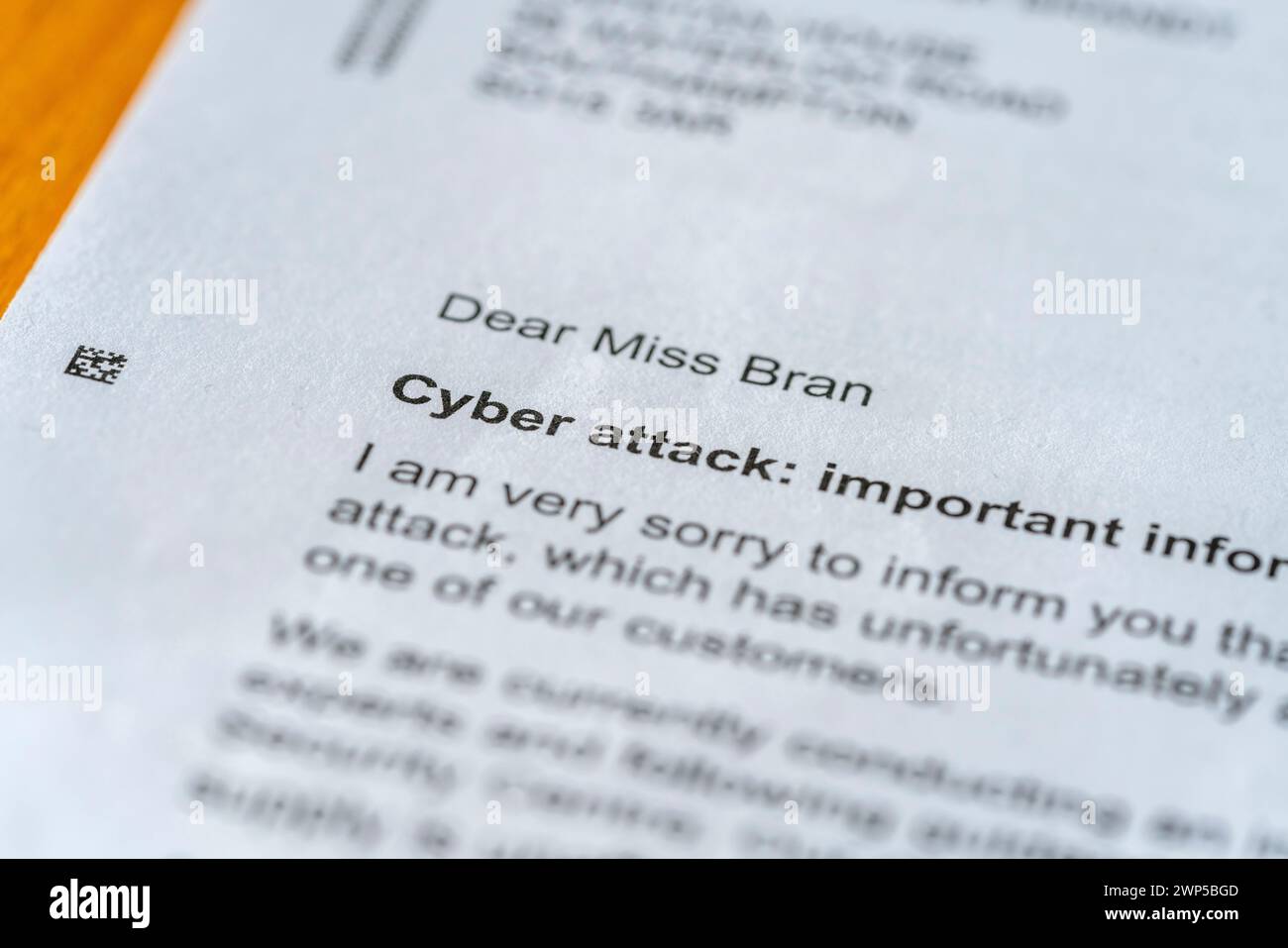

Ein Brief mit Informationen an einen Kunden über einen kürzlich erfolgten Cyberangriff in England, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-brief-mit-informationen-an-einen-kunden-uber-einen-kurzlich-erfolgten-cyberangriff-in-england-grossbritannien-image598793789.html

Ein Brief mit Informationen an einen Kunden über einen kürzlich erfolgten Cyberangriff in England, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-brief-mit-informationen-an-einen-kunden-uber-einen-kurzlich-erfolgten-cyberangriff-in-england-grossbritannien-image598793789.htmlRM2WP5BGD–Ein Brief mit Informationen an einen Kunden über einen kürzlich erfolgten Cyberangriff in England, Großbritannien

Konzept Bild des Kriminellen, Mann mit Kapuze mit Computer Internet deep web Seite bietet Zugang zu Waffen, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-bild-des-kriminellen-mann-mit-kapuze-mit-computer-internet-deep-web-seite-bietet-zugang-zu-waffen-165413688.html

Konzept Bild des Kriminellen, Mann mit Kapuze mit Computer Internet deep web Seite bietet Zugang zu Waffen, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-bild-des-kriminellen-mann-mit-kapuze-mit-computer-internet-deep-web-seite-bietet-zugang-zu-waffen-165413688.htmlRMKH36RM–Konzept Bild des Kriminellen, Mann mit Kapuze mit Computer Internet deep web Seite bietet Zugang zu Waffen,

Zeichen Gefahr durch Kriminelle isoliert auf weiss mit schwarzen Buchstaben zu Cyber Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zeichen-gefahr-durch-kriminelle-isoliert-auf-weiss-mit-schwarzen-buchstaben-zu-cyber-image222497015.html

Zeichen Gefahr durch Kriminelle isoliert auf weiss mit schwarzen Buchstaben zu Cyber Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zeichen-gefahr-durch-kriminelle-isoliert-auf-weiss-mit-schwarzen-buchstaben-zu-cyber-image222497015.htmlRFPWYH5Y–Zeichen Gefahr durch Kriminelle isoliert auf weiss mit schwarzen Buchstaben zu Cyber

Cyberkriminelle werden im Büro geheime Daten stehlen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberkriminelle-werden-im-buro-geheime-daten-stehlen-image434249822.html

Cyberkriminelle werden im Büro geheime Daten stehlen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberkriminelle-werden-im-buro-geheime-daten-stehlen-image434249822.htmlRF2G6DP26–Cyberkriminelle werden im Büro geheime Daten stehlen

Mit Kapuze Masse von unbekannten gesichtslosen Computer Hacker und Cyber-Kriminellen mit einer Weltkarte der Internet-Nutzung und Binär-code Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mit-kapuze-masse-von-unbekannten-gesichtslosen-computer-hacker-und-cyber-kriminellen-mit-einer-weltkarte-der-internet-nutzung-und-binar-code-image152011577.html

Mit Kapuze Masse von unbekannten gesichtslosen Computer Hacker und Cyber-Kriminellen mit einer Weltkarte der Internet-Nutzung und Binär-code Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mit-kapuze-masse-von-unbekannten-gesichtslosen-computer-hacker-und-cyber-kriminellen-mit-einer-weltkarte-der-internet-nutzung-und-binar-code-image152011577.htmlRFJR8M8W–Mit Kapuze Masse von unbekannten gesichtslosen Computer Hacker und Cyber-Kriminellen mit einer Weltkarte der Internet-Nutzung und Binär-code

Ein Mann in einer Haube ist hacking ein Mobiltelefon. Die Kriminellen sind Sie ein Telefongespräch. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mann-in-einer-haube-ist-hacking-ein-mobiltelefon-die-kriminellen-sind-sie-ein-telefongesprach-image185886159.html

Ein Mann in einer Haube ist hacking ein Mobiltelefon. Die Kriminellen sind Sie ein Telefongespräch. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mann-in-einer-haube-ist-hacking-ein-mobiltelefon-die-kriminellen-sind-sie-ein-telefongesprach-image185886159.htmlRFMPBRKB–Ein Mann in einer Haube ist hacking ein Mobiltelefon. Die Kriminellen sind Sie ein Telefongespräch.

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329767.html

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329767.htmlRMH9EPWB–Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität.

Hacker Für Die Internetsicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-fur-die-internetsicherheit-image447889783.html

Hacker Für Die Internetsicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-fur-die-internetsicherheit-image447889783.htmlRF2H0K3YK–Hacker Für Die Internetsicherheit

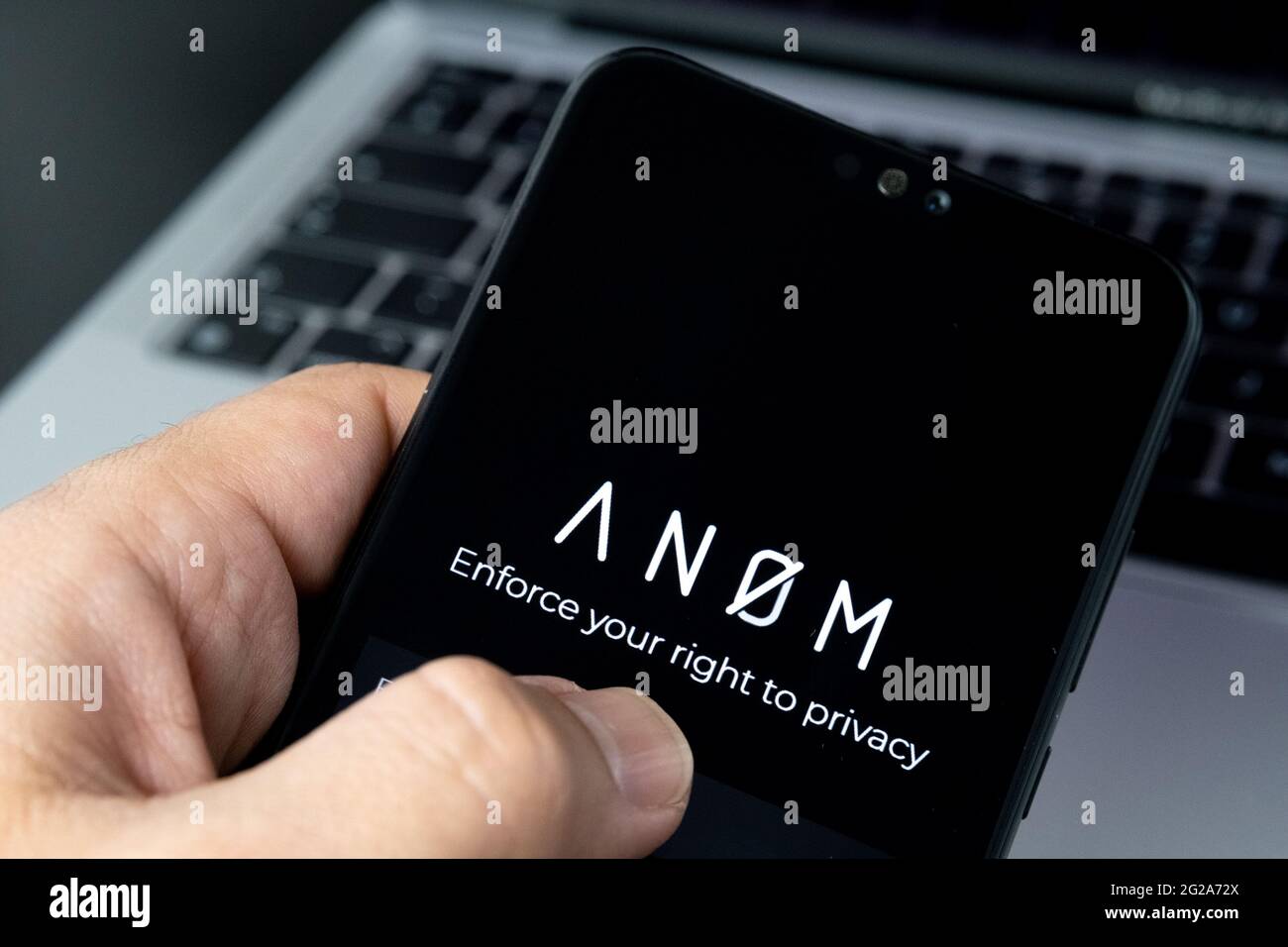

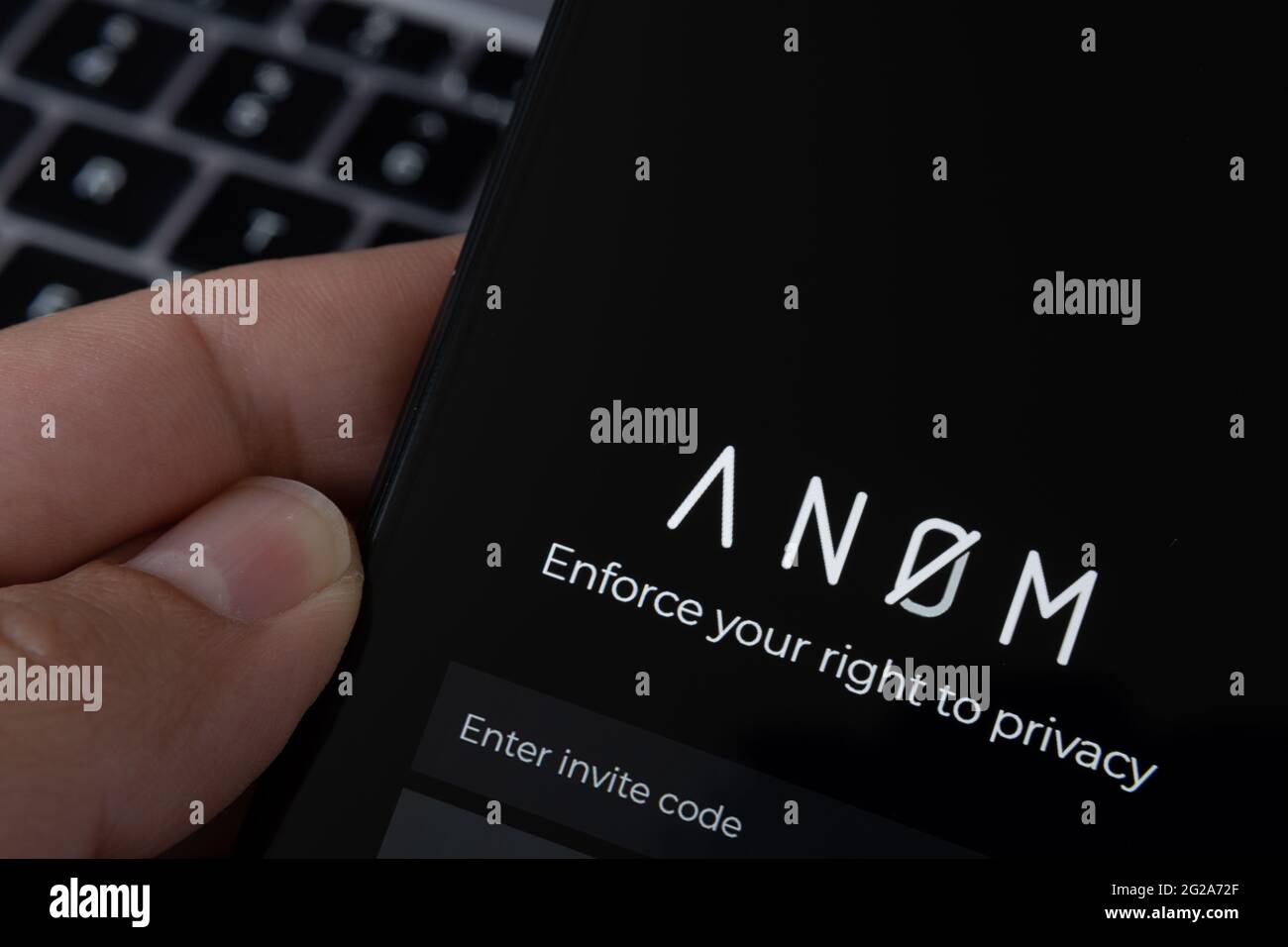

ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-und-laptop-auf-unscharfem-hintergrund-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-vereinigt-euch-image431713602.html

ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-und-laptop-auf-unscharfem-hintergrund-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-vereinigt-euch-image431713602.htmlRF2G2A72X–ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch

Der Begriff Cyber-Sicherheit auf eine schattenhafte dunkle Computertastatur mit bunten Holzklötzchen visuell angezeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-begriff-cyber-sicherheit-auf-eine-schattenhafte-dunkle-computertastatur-mit-bunten-holzklotzchen-visuell-angezeigt-143897417.html

Der Begriff Cyber-Sicherheit auf eine schattenhafte dunkle Computertastatur mit bunten Holzklötzchen visuell angezeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-begriff-cyber-sicherheit-auf-eine-schattenhafte-dunkle-computertastatur-mit-bunten-holzklotzchen-visuell-angezeigt-143897417.htmlRFJA32HD–Der Begriff Cyber-Sicherheit auf eine schattenhafte dunkle Computertastatur mit bunten Holzklötzchen visuell angezeigt

Fehlender Computerchip auf einem Wafer Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fehlender-computerchip-auf-einem-wafer-image333552286.html

Fehlender Computerchip auf einem Wafer Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fehlender-computerchip-auf-einem-wafer-image333552286.htmlRF2AAJH9J–Fehlender Computerchip auf einem Wafer

Team von organisierten Cyber-Kriminellen hacken die Regierung Hauptserver. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/team-von-organisierten-cyber-kriminellen-hacken-die-regierung-hauptserver-image355755720.html

Team von organisierten Cyber-Kriminellen hacken die Regierung Hauptserver. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/team-von-organisierten-cyber-kriminellen-hacken-die-regierung-hauptserver-image355755720.htmlRF2BJP21C–Team von organisierten Cyber-Kriminellen hacken die Regierung Hauptserver.

Tragen Sie einen chirurgischen Gummihandschuh an einer Computermaus, der vor Infektionen oder Sicherheitskonzepten schützt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-tragen-sie-einen-chirurgischen-gummihandschuh-an-einer-computermaus-der-vor-infektionen-oder-sicherheitskonzepten-schutzt-31746568.html

Tragen Sie einen chirurgischen Gummihandschuh an einer Computermaus, der vor Infektionen oder Sicherheitskonzepten schützt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-tragen-sie-einen-chirurgischen-gummihandschuh-an-einer-computermaus-der-vor-infektionen-oder-sicherheitskonzepten-schutzt-31746568.htmlRMBRJ520–Tragen Sie einen chirurgischen Gummihandschuh an einer Computermaus, der vor Infektionen oder Sicherheitskonzepten schützt

Zugriff verweigert in Rot auf dem Bildschirm Internet Security Konzept geschrieben und Warnung vor Kriminellen oder Systemausfalls. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zugriff-verweigert-in-rot-auf-dem-bildschirm-internet-security-konzept-geschrieben-und-warnung-vor-kriminellen-oder-systemausfalls-image179758494.html

Zugriff verweigert in Rot auf dem Bildschirm Internet Security Konzept geschrieben und Warnung vor Kriminellen oder Systemausfalls. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zugriff-verweigert-in-rot-auf-dem-bildschirm-internet-security-konzept-geschrieben-und-warnung-vor-kriminellen-oder-systemausfalls-image179758494.htmlRFMCCKP6–Zugriff verweigert in Rot auf dem Bildschirm Internet Security Konzept geschrieben und Warnung vor Kriminellen oder Systemausfalls.

Zwei Pendler, die mit ihrer Telefone mit einem Cyberkriminellen Plakat im Hintergrund sitzen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-pendler-die-mit-ihrer-telefone-mit-einem-cyberkriminellen-plakat-im-hintergrund-sitzen-104855141.html

Zwei Pendler, die mit ihrer Telefone mit einem Cyberkriminellen Plakat im Hintergrund sitzen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-pendler-die-mit-ihrer-telefone-mit-einem-cyberkriminellen-plakat-im-hintergrund-sitzen-104855141.htmlRMG2GFPD–Zwei Pendler, die mit ihrer Telefone mit einem Cyberkriminellen Plakat im Hintergrund sitzen

Informationsblatt von Dumfries und Galloway NHS an alle Bewohner der Region über den Cyberangriff Anfang 2024 und gestohlene persönliche Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/informationsblatt-von-dumfries-und-galloway-nhs-an-alle-bewohner-der-region-uber-den-cyberangriff-anfang-2024-und-gestohlene-personliche-daten-image618377413.html

Informationsblatt von Dumfries und Galloway NHS an alle Bewohner der Region über den Cyberangriff Anfang 2024 und gestohlene persönliche Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/informationsblatt-von-dumfries-und-galloway-nhs-an-alle-bewohner-der-region-uber-den-cyberangriff-anfang-2024-und-gestohlene-personliche-daten-image618377413.htmlRF2XX1EKH–Informationsblatt von Dumfries und Galloway NHS an alle Bewohner der Region über den Cyberangriff Anfang 2024 und gestohlene persönliche Daten.

Digitale Kunst: Konzeptbild für Cyber-Terrorismus oder Cyber-Kriminalität Cyber-Kriminalität - eine Gruppe von 3 drei junge Frauen Mädchen mit ihren Gesichtern maskiert und verschleiert durch digitale Bitmap-Muster von binären Computer-Code auf ihren Gesichtern projiziert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-digitale-kunst-konzeptbild-fur-cyber-terrorismus-oder-cyber-kriminalitat-cyber-kriminalitat-eine-gruppe-von-3-drei-junge-frauen-madchen-mit-ihren-gesichtern-maskiert-und-verschleiert-durch-digitale-bitmap-muster-von-binaren-computer-code-auf-ihren-gesichtern-projiziert-76937010.html

Digitale Kunst: Konzeptbild für Cyber-Terrorismus oder Cyber-Kriminalität Cyber-Kriminalität - eine Gruppe von 3 drei junge Frauen Mädchen mit ihren Gesichtern maskiert und verschleiert durch digitale Bitmap-Muster von binären Computer-Code auf ihren Gesichtern projiziert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-digitale-kunst-konzeptbild-fur-cyber-terrorismus-oder-cyber-kriminalitat-cyber-kriminalitat-eine-gruppe-von-3-drei-junge-frauen-madchen-mit-ihren-gesichtern-maskiert-und-verschleiert-durch-digitale-bitmap-muster-von-binaren-computer-code-auf-ihren-gesichtern-projiziert-76937010.htmlRMED4NXA–Digitale Kunst: Konzeptbild für Cyber-Terrorismus oder Cyber-Kriminalität Cyber-Kriminalität - eine Gruppe von 3 drei junge Frauen Mädchen mit ihren Gesichtern maskiert und verschleiert durch digitale Bitmap-Muster von binären Computer-Code auf ihren Gesichtern projiziert.

Verwendung einer Kreditkarte im Internet, Kreditkarten-Nummer auf einer Computertastatur tippen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verwendung-einer-kreditkarte-im-internet-kreditkarten-nummer-auf-einer-computertastatur-tippen-52972412.html

Verwendung einer Kreditkarte im Internet, Kreditkarten-Nummer auf einer Computertastatur tippen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verwendung-einer-kreditkarte-im-internet-kreditkarten-nummer-auf-einer-computertastatur-tippen-52972412.htmlRMD252RT–Verwendung einer Kreditkarte im Internet, Kreditkarten-Nummer auf einer Computertastatur tippen.

Cyber Security Konzept. yber kriminellen Hintergrund. Schüler Vorbereitung zur Prüfung. Weibliche im Büro arbeiten. Frauen in der Motorhaube am Tisch sitzen. Schüler Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-yber-kriminellen-hintergrund-schuler-vorbereitung-zur-prufung-weibliche-im-buro-arbeiten-frauen-in-der-motorhaube-am-tisch-sitzen-schuler-image238223600.html

Cyber Security Konzept. yber kriminellen Hintergrund. Schüler Vorbereitung zur Prüfung. Weibliche im Büro arbeiten. Frauen in der Motorhaube am Tisch sitzen. Schüler Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-security-konzept-yber-kriminellen-hintergrund-schuler-vorbereitung-zur-prufung-weibliche-im-buro-arbeiten-frauen-in-der-motorhaube-am-tisch-sitzen-schuler-image238223600.htmlRFRRG0HM–Cyber Security Konzept. yber kriminellen Hintergrund. Schüler Vorbereitung zur Prüfung. Weibliche im Büro arbeiten. Frauen in der Motorhaube am Tisch sitzen. Schüler

Masse der Kapuzen Computer Kriminelle mit verschiedenen Internet-Attacken und kriminellen Aktivitäten in roter Schrift mit einem binären Code-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/masse-der-kapuzen-computer-kriminelle-mit-verschiedenen-internet-attacken-und-kriminellen-aktivitaten-in-roter-schrift-mit-einem-binaren-code-hintergrund-image152011604.html

Masse der Kapuzen Computer Kriminelle mit verschiedenen Internet-Attacken und kriminellen Aktivitäten in roter Schrift mit einem binären Code-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/masse-der-kapuzen-computer-kriminelle-mit-verschiedenen-internet-attacken-und-kriminellen-aktivitaten-in-roter-schrift-mit-einem-binaren-code-hintergrund-image152011604.htmlRFJR8M9T–Masse der Kapuzen Computer Kriminelle mit verschiedenen Internet-Attacken und kriminellen Aktivitäten in roter Schrift mit einem binären Code-Hintergrund

Konzept Bild des Kriminellen, Mann mit Kapuze mit Computer Internet deep web Seite bietet Zugang zu Waffen, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-bild-des-kriminellen-mann-mit-kapuze-mit-computer-internet-deep-web-seite-bietet-zugang-zu-waffen-165413685.html

Konzept Bild des Kriminellen, Mann mit Kapuze mit Computer Internet deep web Seite bietet Zugang zu Waffen, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-konzept-bild-des-kriminellen-mann-mit-kapuze-mit-computer-internet-deep-web-seite-bietet-zugang-zu-waffen-165413685.htmlRMKH36RH–Konzept Bild des Kriminellen, Mann mit Kapuze mit Computer Internet deep web Seite bietet Zugang zu Waffen,

Hacker im Dunkeln arbeiten an mehreren Geräten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-im-dunkeln-arbeiten-an-mehreren-geraten-image467434702.html

Hacker im Dunkeln arbeiten an mehreren Geräten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-im-dunkeln-arbeiten-an-mehreren-geraten-image467434702.htmlRF2J4DDME–Hacker im Dunkeln arbeiten an mehreren Geräten

Männer in militärischem Outfit verhaften Gruppe von Cyber-Kriminellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/manner-in-militarischem-outfit-verhaften-gruppe-von-cyber-kriminellen-image434250623.html

Männer in militärischem Outfit verhaften Gruppe von Cyber-Kriminellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/manner-in-militarischem-outfit-verhaften-gruppe-von-cyber-kriminellen-image434250623.htmlRF2G6DR2R–Männer in militärischem Outfit verhaften Gruppe von Cyber-Kriminellen

Hacker haben eine russische Regierungs-Website zerstört. Ukrainisch-russisches Kriegskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-haben-eine-russische-regierungs-website-zerstort-ukrainisch-russisches-kriegskonzept-image483371846.html

Hacker haben eine russische Regierungs-Website zerstört. Ukrainisch-russisches Kriegskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-haben-eine-russische-regierungs-website-zerstort-ukrainisch-russisches-kriegskonzept-image483371846.htmlRF2K2BDM6–Hacker haben eine russische Regierungs-Website zerstört. Ukrainisch-russisches Kriegskonzept.

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199746.html

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199746.htmlRMH2PK0J–Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt.

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329744.html

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329744.htmlRMH9EPTG–Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität.

Computerhacker testen Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerhacker-testen-cyber-sicherheit-image434864930.html

Computerhacker testen Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerhacker-testen-cyber-sicherheit-image434864930.htmlRF2G7DPJA–Computerhacker testen Cyber-Sicherheit

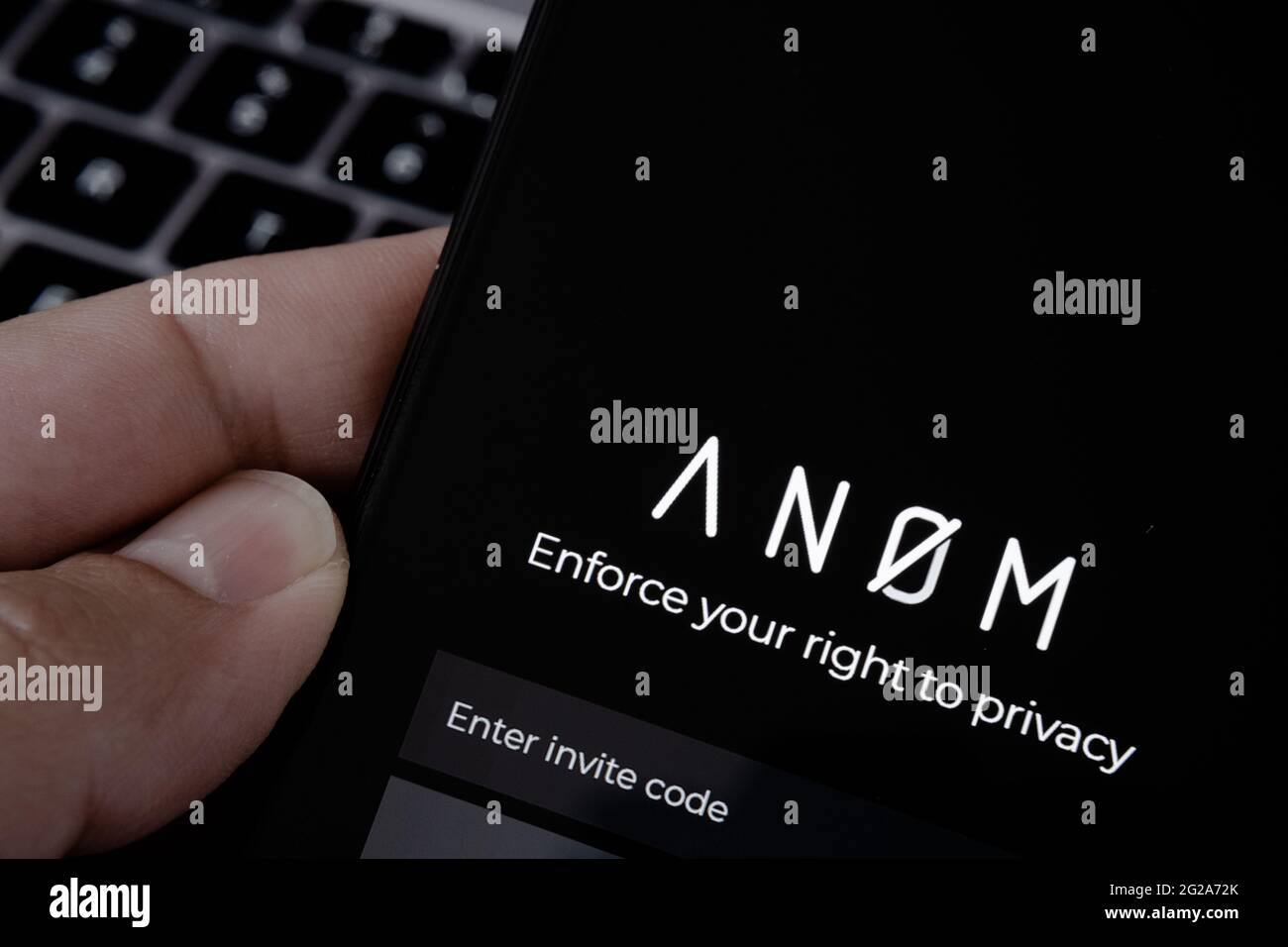

ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-und-laptop-auf-unscharfem-hintergrund-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-vereinigt-euch-image431713595.html

ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-und-laptop-auf-unscharfem-hintergrund-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-vereinigt-euch-image431713595.htmlRF2G2A72K–ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch

Der Begriff Cyber-Kriminalität auf eine schattenhafte dunkle Computertastatur mit bunten Holzklötzchen visuell angezeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-begriff-cyber-kriminalitat-auf-eine-schattenhafte-dunkle-computertastatur-mit-bunten-holzklotzchen-visuell-angezeigt-143897446.html

Der Begriff Cyber-Kriminalität auf eine schattenhafte dunkle Computertastatur mit bunten Holzklötzchen visuell angezeigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-begriff-cyber-kriminalitat-auf-eine-schattenhafte-dunkle-computertastatur-mit-bunten-holzklotzchen-visuell-angezeigt-143897446.htmlRFJA32JE–Der Begriff Cyber-Kriminalität auf eine schattenhafte dunkle Computertastatur mit bunten Holzklötzchen visuell angezeigt

Binärer Code, Lupe zeigt Backtrack backdoor Exploit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/binarer-code-lupe-zeigt-backtrack-backdoor-exploit-image159227040.html

Binärer Code, Lupe zeigt Backtrack backdoor Exploit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/binarer-code-lupe-zeigt-backtrack-backdoor-exploit-image159227040.htmlRFK71BM0–Binärer Code, Lupe zeigt Backtrack backdoor Exploit

Team von Cyber-Kriminellen hackt in den Server der Regierung. Dunkles Zimmer. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/team-von-cyber-kriminellen-hackt-in-den-server-der-regierung-dunkles-zimmer-image358104322.html

Team von Cyber-Kriminellen hackt in den Server der Regierung. Dunkles Zimmer. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/team-von-cyber-kriminellen-hackt-in-den-server-der-regierung-dunkles-zimmer-image358104322.htmlRF2BPH1M2–Team von Cyber-Kriminellen hackt in den Server der Regierung. Dunkles Zimmer.

Handschellen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-handschellen-auf-einer-computertastatur-31746047.html

Handschellen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-handschellen-auf-einer-computertastatur-31746047.htmlRMBRJ4BB–Handschellen auf einer Computertastatur

Männliche Hacker in eine schwarze Maske verwendet, Smartphone und Laptop. Ein Betrüger verpflichtet Internetkriminalität. Betrügerische Regelung mit persönlichen Daten und Banking. Versuch, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-in-eine-schwarze-maske-verwendet-smartphone-und-laptop-ein-betruger-verpflichtet-internetkriminalitat-betrugerische-regelung-mit-personlichen-daten-und-banking-versuch-image226265827.html

Männliche Hacker in eine schwarze Maske verwendet, Smartphone und Laptop. Ein Betrüger verpflichtet Internetkriminalität. Betrügerische Regelung mit persönlichen Daten und Banking. Versuch, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-in-eine-schwarze-maske-verwendet-smartphone-und-laptop-ein-betruger-verpflichtet-internetkriminalitat-betrugerische-regelung-mit-personlichen-daten-und-banking-versuch-image226265827.htmlRFR438AB–Männliche Hacker in eine schwarze Maske verwendet, Smartphone und Laptop. Ein Betrüger verpflichtet Internetkriminalität. Betrügerische Regelung mit persönlichen Daten und Banking. Versuch,

Angreifer dringen über einen rekrutierten Mitarbeiter in das Unternehmensnetzwerk ein. Cybersicherheit. Industriespionage. Sicherheitsverletzung. Bestechung und Unterstützung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/angreifer-dringen-uber-einen-rekrutierten-mitarbeiter-in-das-unternehmensnetzwerk-ein-cybersicherheit-industriespionage-sicherheitsverletzung-bestechung-und-unterstutzung-image456252669.html

Angreifer dringen über einen rekrutierten Mitarbeiter in das Unternehmensnetzwerk ein. Cybersicherheit. Industriespionage. Sicherheitsverletzung. Bestechung und Unterstützung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/angreifer-dringen-uber-einen-rekrutierten-mitarbeiter-in-das-unternehmensnetzwerk-ein-cybersicherheit-industriespionage-sicherheitsverletzung-bestechung-und-unterstutzung-image456252669.htmlRF2HE82X5–Angreifer dringen über einen rekrutierten Mitarbeiter in das Unternehmensnetzwerk ein. Cybersicherheit. Industriespionage. Sicherheitsverletzung. Bestechung und Unterstützung

Männliche Hacker in ein Räuber Maske verwendet, Kreditkarte und Laptop in einigen betrügerischen Regelung. Cyber Dieb stahl das persönliche Daten und Kreditkartendaten Informa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-in-ein-rauber-maske-verwendet-kreditkarte-und-laptop-in-einigen-betrugerischen-regelung-cyber-dieb-stahl-das-personliche-daten-und-kreditkartendaten-informa-image537262024.html

Männliche Hacker in ein Räuber Maske verwendet, Kreditkarte und Laptop in einigen betrügerischen Regelung. Cyber Dieb stahl das persönliche Daten und Kreditkartendaten Informa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-in-ein-rauber-maske-verwendet-kreditkarte-und-laptop-in-einigen-betrugerischen-regelung-cyber-dieb-stahl-das-personliche-daten-und-kreditkartendaten-informa-image537262024.htmlRF2P62B5C–Männliche Hacker in ein Räuber Maske verwendet, Kreditkarte und Laptop in einigen betrügerischen Regelung. Cyber Dieb stahl das persönliche Daten und Kreditkartendaten Informa

Gehackt computer Technologie der binäre Code Daten Anzahl Alert! Gehackt 55% auf Bildschirm/kriminelle Aktivitäten im Internet oder cyber Dieb Sicherheit Hacking Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gehackt-computer-technologie-der-binare-code-daten-anzahl-alert!-gehackt-55-auf-bildschirmkriminelle-aktivitaten-im-internet-oder-cyber-dieb-sicherheit-hacking-image255348161.html

Gehackt computer Technologie der binäre Code Daten Anzahl Alert! Gehackt 55% auf Bildschirm/kriminelle Aktivitäten im Internet oder cyber Dieb Sicherheit Hacking Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gehackt-computer-technologie-der-binare-code-daten-anzahl-alert!-gehackt-55-auf-bildschirmkriminelle-aktivitaten-im-internet-oder-cyber-dieb-sicherheit-hacking-image255348161.htmlRFTRC355–Gehackt computer Technologie der binäre Code Daten Anzahl Alert! Gehackt 55% auf Bildschirm/kriminelle Aktivitäten im Internet oder cyber Dieb Sicherheit Hacking

Verwendung einer Kreditkarte im Internet, Kreditkarten-Nummer auf einer Computertastatur tippen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verwendung-einer-kreditkarte-im-internet-kreditkarten-nummer-auf-einer-computertastatur-tippen-52972391.html

Verwendung einer Kreditkarte im Internet, Kreditkarten-Nummer auf einer Computertastatur tippen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verwendung-einer-kreditkarte-im-internet-kreditkarten-nummer-auf-einer-computertastatur-tippen-52972391.htmlRMD252R3–Verwendung einer Kreditkarte im Internet, Kreditkarten-Nummer auf einer Computertastatur tippen.

Männliche Hacker in ein Räuber Maske verwendet, Kreditkarte und Laptop in einigen betrügerischen Regelung. Cyber Dieb stahl das persönliche Daten und Kreditkartendaten Informa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-in-ein-rauber-maske-verwendet-kreditkarte-und-laptop-in-einigen-betrugerischen-regelung-cyber-dieb-stahl-das-personliche-daten-und-kreditkartendaten-informa-image249375432.html

Männliche Hacker in ein Räuber Maske verwendet, Kreditkarte und Laptop in einigen betrügerischen Regelung. Cyber Dieb stahl das persönliche Daten und Kreditkartendaten Informa Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-in-ein-rauber-maske-verwendet-kreditkarte-und-laptop-in-einigen-betrugerischen-regelung-cyber-dieb-stahl-das-personliche-daten-und-kreditkartendaten-informa-image249375432.htmlRFTDM0WC–Männliche Hacker in ein Räuber Maske verwendet, Kreditkarte und Laptop in einigen betrügerischen Regelung. Cyber Dieb stahl das persönliche Daten und Kreditkartendaten Informa

Hacker stehlen Informationen. Cyberkriminelle hacken persönliche Daten vom Computer. Web-Sicherheit und Hacker Internet Aktivität Vektor-Konzept. Hacker entsperren Informationen, stehlen und kriminelle Computerdaten Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-stehlen-informationen-cyberkriminelle-hacken-personliche-daten-vom-computer-web-sicherheit-und-hacker-internet-aktivitat-vektor-konzept-hacker-entsperren-informationen-stehlen-und-kriminelle-computerdaten-image357372324.html

Hacker stehlen Informationen. Cyberkriminelle hacken persönliche Daten vom Computer. Web-Sicherheit und Hacker Internet Aktivität Vektor-Konzept. Hacker entsperren Informationen, stehlen und kriminelle Computerdaten Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-stehlen-informationen-cyberkriminelle-hacken-personliche-daten-vom-computer-web-sicherheit-und-hacker-internet-aktivitat-vektor-konzept-hacker-entsperren-informationen-stehlen-und-kriminelle-computerdaten-image357372324.htmlRF2BNBM18–Hacker stehlen Informationen. Cyberkriminelle hacken persönliche Daten vom Computer. Web-Sicherheit und Hacker Internet Aktivität Vektor-Konzept. Hacker entsperren Informationen, stehlen und kriminelle Computerdaten

Nationaler Kriminalität Agentur sign in Westminster, London, UK Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-nationaler-kriminalitat-agentur-sign-in-westminster-london-uk-96317162.html

Nationaler Kriminalität Agentur sign in Westminster, London, UK Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-nationaler-kriminalitat-agentur-sign-in-westminster-london-uk-96317162.htmlRMFGKHEJ–Nationaler Kriminalität Agentur sign in Westminster, London, UK

Vielzahl von Kapuzen unbekannte geheimnisvolle Computer Kriminelle mit Binär-Code-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vielzahl-von-kapuzen-unbekannte-geheimnisvolle-computer-kriminelle-mit-binar-code-hintergrund-image152011549.html

Vielzahl von Kapuzen unbekannte geheimnisvolle Computer Kriminelle mit Binär-Code-Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vielzahl-von-kapuzen-unbekannte-geheimnisvolle-computer-kriminelle-mit-binar-code-hintergrund-image152011549.htmlRFJR8M7W–Vielzahl von Kapuzen unbekannte geheimnisvolle Computer Kriminelle mit Binär-Code-Hintergrund

Polizeibeamter in Militäruniform, der einen von Cyberkriminellen ergruppiert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/polizeibeamter-in-militaruniform-der-einen-von-cyberkriminellen-ergruppiert-image434250446.html

Polizeibeamter in Militäruniform, der einen von Cyberkriminellen ergruppiert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/polizeibeamter-in-militaruniform-der-einen-von-cyberkriminellen-ergruppiert-image434250446.htmlRF2G6DPTE–Polizeibeamter in Militäruniform, der einen von Cyberkriminellen ergruppiert

Hacker haben eine russische Regierungs-Website zerstört. Ukrainisch-russisches Kriegskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-haben-eine-russische-regierungs-website-zerstort-ukrainisch-russisches-kriegskonzept-image483371845.html

Hacker haben eine russische Regierungs-Website zerstört. Ukrainisch-russisches Kriegskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-haben-eine-russische-regierungs-website-zerstort-ukrainisch-russisches-kriegskonzept-image483371845.htmlRF2K2BDM5–Hacker haben eine russische Regierungs-Website zerstört. Ukrainisch-russisches Kriegskonzept.

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199757.html

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199757.htmlRMH2PK11–Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt.

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329739.html

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329739.htmlRMH9EPTB–Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität.

Computerhacker testen Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerhacker-testen-cyber-sicherheit-image434864931.html

Computerhacker testen Cyber-Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computerhacker-testen-cyber-sicherheit-image434864931.htmlRF2G7DPJB–Computerhacker testen Cyber-Sicherheit

ANOM App-Logo auf dem Smartphone auf Bargeld und Laptop platziert zu sehen. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-auf-bargeld-und-laptop-platziert-zu-sehen-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-grossbritannien-image431713593.html

ANOM App-Logo auf dem Smartphone auf Bargeld und Laptop platziert zu sehen. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-auf-bargeld-und-laptop-platziert-zu-sehen-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-grossbritannien-image431713593.htmlRF2G2A72H–ANOM App-Logo auf dem Smartphone auf Bargeld und Laptop platziert zu sehen. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Großbritannien

Computer-Hacker Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-hacker-image463626409.html

Computer-Hacker Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-hacker-image463626409.htmlRF2HX8061–Computer-Hacker

Aktenfoto vom 03/17. April, in dem die Hand einer Frau eine Taste einer Laptop-Tastatur drückt. Der Aufstieg künstlicher Intelligenz (KI) wird die Bedrohung durch Ransomware in den kommenden Jahren verstärken, warnte die britische Cybersicherheitsbehörde. In einem neuen Bericht des National Cyber Security Centre (NCSC), das Teil von GCHQ ist, heißt es, dass die Technologie die Zugangsbarriere für Cyberkriminelle verringert. Infolgedessen ermöglicht KI ungelernten Online-Akteuren, effektivere Cyberangriffe durchzuführen, heißt es im Bericht. Ausgabedatum: Mittwoch, 24. Januar 2024. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/aktenfoto-vom-0317-april-in-dem-die-hand-einer-frau-eine-taste-einer-laptop-tastatur-druckt-der-aufstieg-kunstlicher-intelligenz-ki-wird-die-bedrohung-durch-ransomware-in-den-kommenden-jahren-verstarken-warnte-die-britische-cybersicherheitsbehorde-in-einem-neuen-bericht-des-national-cyber-security-centre-ncsc-das-teil-von-gchq-ist-heisst-es-dass-die-technologie-die-zugangsbarriere-fur-cyberkriminelle-verringert-infolgedessen-ermoglicht-ki-ungelernten-online-akteuren-effektivere-cyberangriffe-durchzufuhren-heisst-es-im-bericht-ausgabedatum-mittwoch-24-januar-2024-image593938021.html

Aktenfoto vom 03/17. April, in dem die Hand einer Frau eine Taste einer Laptop-Tastatur drückt. Der Aufstieg künstlicher Intelligenz (KI) wird die Bedrohung durch Ransomware in den kommenden Jahren verstärken, warnte die britische Cybersicherheitsbehörde. In einem neuen Bericht des National Cyber Security Centre (NCSC), das Teil von GCHQ ist, heißt es, dass die Technologie die Zugangsbarriere für Cyberkriminelle verringert. Infolgedessen ermöglicht KI ungelernten Online-Akteuren, effektivere Cyberangriffe durchzuführen, heißt es im Bericht. Ausgabedatum: Mittwoch, 24. Januar 2024. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/aktenfoto-vom-0317-april-in-dem-die-hand-einer-frau-eine-taste-einer-laptop-tastatur-druckt-der-aufstieg-kunstlicher-intelligenz-ki-wird-die-bedrohung-durch-ransomware-in-den-kommenden-jahren-verstarken-warnte-die-britische-cybersicherheitsbehorde-in-einem-neuen-bericht-des-national-cyber-security-centre-ncsc-das-teil-von-gchq-ist-heisst-es-dass-die-technologie-die-zugangsbarriere-fur-cyberkriminelle-verringert-infolgedessen-ermoglicht-ki-ungelernten-online-akteuren-effektivere-cyberangriffe-durchzufuhren-heisst-es-im-bericht-ausgabedatum-mittwoch-24-januar-2024-image593938021.htmlRM2WE8605–Aktenfoto vom 03/17. April, in dem die Hand einer Frau eine Taste einer Laptop-Tastatur drückt. Der Aufstieg künstlicher Intelligenz (KI) wird die Bedrohung durch Ransomware in den kommenden Jahren verstärken, warnte die britische Cybersicherheitsbehörde. In einem neuen Bericht des National Cyber Security Centre (NCSC), das Teil von GCHQ ist, heißt es, dass die Technologie die Zugangsbarriere für Cyberkriminelle verringert. Infolgedessen ermöglicht KI ungelernten Online-Akteuren, effektivere Cyberangriffe durchzuführen, heißt es im Bericht. Ausgabedatum: Mittwoch, 24. Januar 2024.

Die Rückansicht von Cyberkriminellen wird beim Hacken der Regierung verweigert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-ruckansicht-von-cyberkriminellen-wird-beim-hacken-der-regierung-verweigert-image348882054.html

Die Rückansicht von Cyberkriminellen wird beim Hacken der Regierung verweigert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/die-ruckansicht-von-cyberkriminellen-wird-beim-hacken-der-regierung-verweigert-image348882054.htmlRF2B7GXHA–Die Rückansicht von Cyberkriminellen wird beim Hacken der Regierung verweigert.

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199742.html

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199742.htmlRMH2PK0E–Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt.

Zeichen Gefahr durch Internetverbrechen mit mit schwarzen Buchstaben isoliert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zeichen-gefahr-durch-internetverbrechen-mit-mit-schwarzen-buchstaben-isoliert-image222496703.html

Zeichen Gefahr durch Internetverbrechen mit mit schwarzen Buchstaben isoliert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zeichen-gefahr-durch-internetverbrechen-mit-mit-schwarzen-buchstaben-isoliert-image222496703.htmlRFPWYGPR–Zeichen Gefahr durch Internetverbrechen mit mit schwarzen Buchstaben isoliert

Richter Gavel und Tablet-Computer auf dem Tisch Cyber-Kriminalität Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/richter-gavel-und-tablet-computer-auf-dem-tisch-cyber-kriminalitat-konzept-image455400048.html

Richter Gavel und Tablet-Computer auf dem Tisch Cyber-Kriminalität Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/richter-gavel-und-tablet-computer-auf-dem-tisch-cyber-kriminalitat-konzept-image455400048.htmlRF2HCW7BC–Richter Gavel und Tablet-Computer auf dem Tisch Cyber-Kriminalität Konzept

Zeichen Gefahr durch Internetverbrechen Zaun in den vor der Stadt befestigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zeichen-gefahr-durch-internetverbrechen-zaun-in-den-vor-der-stadt-befestigt-image222635925.html

Zeichen Gefahr durch Internetverbrechen Zaun in den vor der Stadt befestigt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zeichen-gefahr-durch-internetverbrechen-zaun-in-den-vor-der-stadt-befestigt-image222635925.htmlRFPX5XB1–Zeichen Gefahr durch Internetverbrechen Zaun in den vor der Stadt befestigt

Gehackt computer Technologie der binäre Code Daten Anzahl Alert! Hacker Fehler auf Bildschirm/kriminelle Aktivitäten im Internet oder cyber Dieb Sicherheit hackin Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gehackt-computer-technologie-der-binare-code-daten-anzahl-alert!-hacker-fehler-auf-bildschirmkriminelle-aktivitaten-im-internet-oder-cyber-dieb-sicherheit-hackin-image255376354.html

Gehackt computer Technologie der binäre Code Daten Anzahl Alert! Hacker Fehler auf Bildschirm/kriminelle Aktivitäten im Internet oder cyber Dieb Sicherheit hackin Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/gehackt-computer-technologie-der-binare-code-daten-anzahl-alert!-hacker-fehler-auf-bildschirmkriminelle-aktivitaten-im-internet-oder-cyber-dieb-sicherheit-hackin-image255376354.htmlRFTRDB42–Gehackt computer Technologie der binäre Code Daten Anzahl Alert! Hacker Fehler auf Bildschirm/kriminelle Aktivitäten im Internet oder cyber Dieb Sicherheit hackin

Betrügerangriff mit Phishing-Online-Kommunikationskonzept. Rote Münze mit Haken in der Hand von Kriminellen, die Laptop-Computer-Cyberangriffe verwenden und falsche Informationen senden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/betrugerangriff-mit-phishing-online-kommunikationskonzept-rote-munze-mit-haken-in-der-hand-von-kriminellen-die-laptop-computer-cyberangriffe-verwenden-und-falsche-informationen-senden-image617024134.html

Betrügerangriff mit Phishing-Online-Kommunikationskonzept. Rote Münze mit Haken in der Hand von Kriminellen, die Laptop-Computer-Cyberangriffe verwenden und falsche Informationen senden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/betrugerangriff-mit-phishing-online-kommunikationskonzept-rote-munze-mit-haken-in-der-hand-von-kriminellen-die-laptop-computer-cyberangriffe-verwenden-und-falsche-informationen-senden-image617024134.htmlRF2XRRTG6–Betrügerangriff mit Phishing-Online-Kommunikationskonzept. Rote Münze mit Haken in der Hand von Kriminellen, die Laptop-Computer-Cyberangriffe verwenden und falsche Informationen senden

Als Reaktion auf die Ukraine-Krise starten Hacker Cyber-Angriffe auf Websites der russischen Regierung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/als-reaktion-auf-die-ukraine-krise-starten-hacker-cyber-angriffe-auf-websites-der-russischen-regierung-image462638205.html

Als Reaktion auf die Ukraine-Krise starten Hacker Cyber-Angriffe auf Websites der russischen Regierung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/als-reaktion-auf-die-ukraine-krise-starten-hacker-cyber-angriffe-auf-websites-der-russischen-regierung-image462638205.htmlRF2HTJYN1–Als Reaktion auf die Ukraine-Krise starten Hacker Cyber-Angriffe auf Websites der russischen Regierung.

Der Spion infiltriert das Unternehmen durch einen Insider. Industriespionage. Sicherheitsverletzung. Bestechung und Unterstützung von Kriminellen. Galionsfigur. Unzulässiger ein Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/der-spion-infiltriert-das-unternehmen-durch-einen-insider-industriespionage-sicherheitsverletzung-bestechung-und-unterstutzung-von-kriminellen-galionsfigur-unzulassiger-ein-image491715194.html

Der Spion infiltriert das Unternehmen durch einen Insider. Industriespionage. Sicherheitsverletzung. Bestechung und Unterstützung von Kriminellen. Galionsfigur. Unzulässiger ein Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/der-spion-infiltriert-das-unternehmen-durch-einen-insider-industriespionage-sicherheitsverletzung-bestechung-und-unterstutzung-von-kriminellen-galionsfigur-unzulassiger-ein-image491715194.htmlRF2KFYFMX–Der Spion infiltriert das Unternehmen durch einen Insider. Industriespionage. Sicherheitsverletzung. Bestechung und Unterstützung von Kriminellen. Galionsfigur. Unzulässiger ein

Taktisches Team in Rüstung bricht in dunklen Raum und legt Handschellen auf Hacker, während Cyber-Kriminelle verhaften Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/taktisches-team-in-rustung-bricht-in-dunklen-raum-und-legt-handschellen-auf-hacker-wahrend-cyber-kriminelle-verhaften-image479043371.html

Taktisches Team in Rüstung bricht in dunklen Raum und legt Handschellen auf Hacker, während Cyber-Kriminelle verhaften Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/taktisches-team-in-rustung-bricht-in-dunklen-raum-und-legt-handschellen-auf-hacker-wahrend-cyber-kriminelle-verhaften-image479043371.htmlRF2JRA8KR–Taktisches Team in Rüstung bricht in dunklen Raum und legt Handschellen auf Hacker, während Cyber-Kriminelle verhaften

Cyber-Kriminelle hacken auf Bankkonto. Cartoon Hacker öffnen Schloss, mit Passwort und Geld. Hacker-Angriffskonzept. Vektordarstellung kann b Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-kriminelle-hacken-auf-bankkonto-cartoon-hacker-offnen-schloss-mit-passwort-und-geld-hacker-angriffskonzept-vektordarstellung-kann-b-image467634865.html

Cyber-Kriminelle hacken auf Bankkonto. Cartoon Hacker öffnen Schloss, mit Passwort und Geld. Hacker-Angriffskonzept. Vektordarstellung kann b Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-kriminelle-hacken-auf-bankkonto-cartoon-hacker-offnen-schloss-mit-passwort-und-geld-hacker-angriffskonzept-vektordarstellung-kann-b-image467634865.htmlRF2J4PH15–Cyber-Kriminelle hacken auf Bankkonto. Cartoon Hacker öffnen Schloss, mit Passwort und Geld. Hacker-Angriffskonzept. Vektordarstellung kann b

Drei verhaftete Cyber-Kriminelle, hinter denen Offiziere in militärischer Kleidung stehen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/drei-verhaftete-cyber-kriminelle-hinter-denen-offiziere-in-militarischer-kleidung-stehen-image434250622.html

Drei verhaftete Cyber-Kriminelle, hinter denen Offiziere in militärischer Kleidung stehen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/drei-verhaftete-cyber-kriminelle-hinter-denen-offiziere-in-militarischer-kleidung-stehen-image434250622.htmlRF2G6DR2P–Drei verhaftete Cyber-Kriminelle, hinter denen Offiziere in militärischer Kleidung stehen

Britischer Polizeibeamter, der binäre Computerdaten schützt, um ein Konzept der Cyberkriminalität, der Computersicherheit oder des digitalen Datendiebstahls zu illustrieren. Copyspace. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/britischer-polizeibeamter-der-binare-computerdaten-schutzt-um-ein-konzept-der-cyberkriminalitat-der-computersicherheit-oder-des-digitalen-datendiebstahls-zu-illustrieren-copyspace-image341608907.html

Britischer Polizeibeamter, der binäre Computerdaten schützt, um ein Konzept der Cyberkriminalität, der Computersicherheit oder des digitalen Datendiebstahls zu illustrieren. Copyspace. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/britischer-polizeibeamter-der-binare-computerdaten-schutzt-um-ein-konzept-der-cyberkriminalitat-der-computersicherheit-oder-des-digitalen-datendiebstahls-zu-illustrieren-copyspace-image341608907.htmlRM2ARNHJ3–Britischer Polizeibeamter, der binäre Computerdaten schützt, um ein Konzept der Cyberkriminalität, der Computersicherheit oder des digitalen Datendiebstahls zu illustrieren. Copyspace.

Frau, die auf einer Internetseite mit einem copyright-Zeichen. Symbol: Urheberrechtsschutz im Internet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-frau-die-auf-einer-internetseite-mit-einem-copyright-zeichen-symbol-urheberrechtsschutz-im-internet-52880288.html

Frau, die auf einer Internetseite mit einem copyright-Zeichen. Symbol: Urheberrechtsschutz im Internet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-frau-die-auf-einer-internetseite-mit-einem-copyright-zeichen-symbol-urheberrechtsschutz-im-internet-52880288.htmlRMD20W9M–Frau, die auf einer Internetseite mit einem copyright-Zeichen. Symbol: Urheberrechtsschutz im Internet.

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329633.html

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329633.htmlRMH9EPMH–Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität.

Cyberkriminelle rufen den Kunden an, wenn sie einen ddos-Angriff planen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberkriminelle-rufen-den-kunden-an-wenn-sie-einen-ddos-angriff-planen-image526912487.html

Cyberkriminelle rufen den Kunden an, wenn sie einen ddos-Angriff planen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberkriminelle-rufen-den-kunden-an-wenn-sie-einen-ddos-angriff-planen-image526912487.htmlRF2NH6X73–Cyberkriminelle rufen den Kunden an, wenn sie einen ddos-Angriff planen

ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-und-laptop-auf-unscharfem-hintergrund-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-vereinigt-euch-image431713599.html

ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-und-laptop-auf-unscharfem-hintergrund-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-vereinigt-euch-image431713599.htmlRF2G2A72R–ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch

Zwei junge Männer, die mit Laptops von Angesicht zu Angesicht Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-junge-manner-die-mit-laptops-von-angesicht-zu-angesicht-53583736.html

Zwei junge Männer, die mit Laptops von Angesicht zu Angesicht Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-junge-manner-die-mit-laptops-von-angesicht-zu-angesicht-53583736.htmlRMD34XGT–Zwei junge Männer, die mit Laptops von Angesicht zu Angesicht

Informationssicherung verhindert, dass persönlich identifizierbare Informationen von Cyber-kriminellen, die behindern der Mission und die Luftwaffe Geld kosten könnte gestohlen werden. Die Flieger der 22. Kommunikation Geschwader Information Assurance Office Team McConnell Cyber-Kommunikation auf Basis zum Schutz beitragen. (US Abbildung/Flieger 1. Klasse Christopher Thornbury) Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-informationssicherung-verhindert-dass-personlich-identifizierbare-informationen-von-cyber-kriminellen-die-behindern-der-mission-und-die-luftwaffe-geld-kosten-konnte-gestohlen-werden-die-flieger-der-22-kommunikation-geschwader-information-assurance-office-team-mcconnell-cyber-kommunikation-auf-basis-zum-schutz-beitragen-us-abbildungflieger-1-klasse-christopher-thornbury-129279120.html

Informationssicherung verhindert, dass persönlich identifizierbare Informationen von Cyber-kriminellen, die behindern der Mission und die Luftwaffe Geld kosten könnte gestohlen werden. Die Flieger der 22. Kommunikation Geschwader Information Assurance Office Team McConnell Cyber-Kommunikation auf Basis zum Schutz beitragen. (US Abbildung/Flieger 1. Klasse Christopher Thornbury) Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-informationssicherung-verhindert-dass-personlich-identifizierbare-informationen-von-cyber-kriminellen-die-behindern-der-mission-und-die-luftwaffe-geld-kosten-konnte-gestohlen-werden-die-flieger-der-22-kommunikation-geschwader-information-assurance-office-team-mcconnell-cyber-kommunikation-auf-basis-zum-schutz-beitragen-us-abbildungflieger-1-klasse-christopher-thornbury-129279120.htmlRMHE94RC–Informationssicherung verhindert, dass persönlich identifizierbare Informationen von Cyber-kriminellen, die behindern der Mission und die Luftwaffe Geld kosten könnte gestohlen werden. Die Flieger der 22. Kommunikation Geschwader Information Assurance Office Team McConnell Cyber-Kommunikation auf Basis zum Schutz beitragen. (US Abbildung/Flieger 1. Klasse Christopher Thornbury)

Organisiertes Team von Cyber-Kriminellen, die über ihr Sicherheitssystem sprechen. Gefährliche Hacker. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/organisiertes-team-von-cyber-kriminellen-die-uber-ihr-sicherheitssystem-sprechen-gefahrliche-hacker-image354513174.html

Organisiertes Team von Cyber-Kriminellen, die über ihr Sicherheitssystem sprechen. Gefährliche Hacker. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/organisiertes-team-von-cyber-kriminellen-die-uber-ihr-sicherheitssystem-sprechen-gefahrliche-hacker-image354513174.htmlRF2BGND4P–Organisiertes Team von Cyber-Kriminellen, die über ihr Sicherheitssystem sprechen. Gefährliche Hacker.

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199775.html

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199775.htmlRMH2PK1K–Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt.

Digitale Kunst: Konzeptbild für Cyber-Terrorismus oder Cyber-Kriminalität Cyber-Kriminalität - eine Gruppe von 3 drei junge Frauen Mädchen mit ihren Gesichtern maskiert und verschleiert durch digitale Bitmap-Muster von binären Computer-Code auf ihren Gesichtern projiziert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-digitale-kunst-konzeptbild-fur-cyber-terrorismus-oder-cyber-kriminalitat-cyber-kriminalitat-eine-gruppe-von-3-drei-junge-frauen-madchen-mit-ihren-gesichtern-maskiert-und-verschleiert-durch-digitale-bitmap-muster-von-binaren-computer-code-auf-ihren-gesichtern-projiziert-76937009.html

Digitale Kunst: Konzeptbild für Cyber-Terrorismus oder Cyber-Kriminalität Cyber-Kriminalität - eine Gruppe von 3 drei junge Frauen Mädchen mit ihren Gesichtern maskiert und verschleiert durch digitale Bitmap-Muster von binären Computer-Code auf ihren Gesichtern projiziert. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-digitale-kunst-konzeptbild-fur-cyber-terrorismus-oder-cyber-kriminalitat-cyber-kriminalitat-eine-gruppe-von-3-drei-junge-frauen-madchen-mit-ihren-gesichtern-maskiert-und-verschleiert-durch-digitale-bitmap-muster-von-binaren-computer-code-auf-ihren-gesichtern-projiziert-76937009.htmlRMED4NX9–Digitale Kunst: Konzeptbild für Cyber-Terrorismus oder Cyber-Kriminalität Cyber-Kriminalität - eine Gruppe von 3 drei junge Frauen Mädchen mit ihren Gesichtern maskiert und verschleiert durch digitale Bitmap-Muster von binären Computer-Code auf ihren Gesichtern projiziert.

Verwendung einer Kreditkarte im Internet, Kreditkarten-Nummer auf einer Computertastatur tippen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verwendung-einer-kreditkarte-im-internet-kreditkarten-nummer-auf-einer-computertastatur-tippen-52972422.html

Verwendung einer Kreditkarte im Internet, Kreditkarten-Nummer auf einer Computertastatur tippen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-verwendung-einer-kreditkarte-im-internet-kreditkarten-nummer-auf-einer-computertastatur-tippen-52972422.htmlRMD252T6–Verwendung einer Kreditkarte im Internet, Kreditkarten-Nummer auf einer Computertastatur tippen.

eine silberne Pistole auf einem Macbook pro Laptop, Konzeptbild, Metapher Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-eine-silberne-pistole-auf-einem-macbook-pro-laptop-konzeptbild-metapher-38084238.html

eine silberne Pistole auf einem Macbook pro Laptop, Konzeptbild, Metapher Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-eine-silberne-pistole-auf-einem-macbook-pro-laptop-konzeptbild-metapher-38084238.htmlRMC5XTRA–eine silberne Pistole auf einem Macbook pro Laptop, Konzeptbild, Metapher

Der Eingang zur National Crime Agency in der Old Queen Street, Westminster, London, SW1, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-eingang-zur-national-crime-agency-in-der-old-queen-street-westminster-london-sw1-grossbritannien-162577967.html

Der Eingang zur National Crime Agency in der Old Queen Street, Westminster, London, SW1, Großbritannien Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-eingang-zur-national-crime-agency-in-der-old-queen-street-westminster-london-sw1-grossbritannien-162577967.htmlRMKCE1RY–Der Eingang zur National Crime Agency in der Old Queen Street, Westminster, London, SW1, Großbritannien

Hacker im Dunkeln arbeiten an mehreren Geräten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-im-dunkeln-arbeiten-an-mehreren-geraten-image483611689.html

Hacker im Dunkeln arbeiten an mehreren Geräten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-im-dunkeln-arbeiten-an-mehreren-geraten-image483611689.htmlRF2K2PBJ1–Hacker im Dunkeln arbeiten an mehreren Geräten

Als Reaktion auf die Ukraine-Krise starten Hacker Cyber-Angriffe auf Websites der russischen Regierung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/als-reaktion-auf-die-ukraine-krise-starten-hacker-cyber-angriffe-auf-websites-der-russischen-regierung-image462638193.html

Als Reaktion auf die Ukraine-Krise starten Hacker Cyber-Angriffe auf Websites der russischen Regierung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/als-reaktion-auf-die-ukraine-krise-starten-hacker-cyber-angriffe-auf-websites-der-russischen-regierung-image462638193.htmlRF2HTJYMH–Als Reaktion auf die Ukraine-Krise starten Hacker Cyber-Angriffe auf Websites der russischen Regierung.

Ein Mann zieht den Köder aus einer Mausefalle. Köder, ein Blatt schwarzes Papier mit der Inschrift - kriminelle Operationen. Finanz- und Rechtskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mann-zieht-den-koder-aus-einer-mausefalle-koder-ein-blatt-schwarzes-papier-mit-der-inschrift-kriminelle-operationen-finanz-und-rechtskonzept-image568428885.html

Ein Mann zieht den Köder aus einer Mausefalle. Köder, ein Blatt schwarzes Papier mit der Inschrift - kriminelle Operationen. Finanz- und Rechtskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-mann-zieht-den-koder-aus-einer-mausefalle-koder-ein-blatt-schwarzes-papier-mit-der-inschrift-kriminelle-operationen-finanz-und-rechtskonzept-image568428885.htmlRF2T0P4RH–Ein Mann zieht den Köder aus einer Mausefalle. Köder, ein Blatt schwarzes Papier mit der Inschrift - kriminelle Operationen. Finanz- und Rechtskonzept.

Taktisches Team in Rüstung bricht in dunklen Raum und legt Handschellen auf Hacker, während Cyber-Kriminelle verhaften Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/taktisches-team-in-rustung-bricht-in-dunklen-raum-und-legt-handschellen-auf-hacker-wahrend-cyber-kriminelle-verhaften-image479043442.html

Taktisches Team in Rüstung bricht in dunklen Raum und legt Handschellen auf Hacker, während Cyber-Kriminelle verhaften Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/taktisches-team-in-rustung-bricht-in-dunklen-raum-und-legt-handschellen-auf-hacker-wahrend-cyber-kriminelle-verhaften-image479043442.htmlRF2JRA8PA–Taktisches Team in Rüstung bricht in dunklen Raum und legt Handschellen auf Hacker, während Cyber-Kriminelle verhaften

Männlicher Hacker schlägt Text auf einem Laptop Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannlicher-hacker-schlagt-text-auf-einem-laptop-image563152892.html

Männlicher Hacker schlägt Text auf einem Laptop Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannlicher-hacker-schlagt-text-auf-einem-laptop-image563152892.htmlRF2RM5R78–Männlicher Hacker schlägt Text auf einem Laptop

Militärische Männer in Tarnkleidung fangen Cyber-Kriminelle im Büro ein Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/militarische-manner-in-tarnkleidung-fangen-cyber-kriminelle-im-buro-ein-image434250368.html

Militärische Männer in Tarnkleidung fangen Cyber-Kriminelle im Büro ein Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/militarische-manner-in-tarnkleidung-fangen-cyber-kriminelle-im-buro-ein-image434250368.htmlRF2G6DPNM–Militärische Männer in Tarnkleidung fangen Cyber-Kriminelle im Büro ein

Bild eines Sicherheitsvorhängeschlosses über einem männlichen afroamerikaner, der im Serverraum arbeitet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-eines-sicherheitsvorhangeschlosses-uber-einem-mannlichen-afroamerikaner-der-im-serverraum-arbeitet-image603053203.html

Bild eines Sicherheitsvorhängeschlosses über einem männlichen afroamerikaner, der im Serverraum arbeitet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-eines-sicherheitsvorhangeschlosses-uber-einem-mannlichen-afroamerikaner-der-im-serverraum-arbeitet-image603053203.htmlRF2X13CEB–Bild eines Sicherheitsvorhängeschlosses über einem männlichen afroamerikaner, der im Serverraum arbeitet

Planet Erde in Polizeistreifen gewickelt, um internationales Verbrechen darzustellen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/planet-erde-in-polizeistreifen-gewickelt-um-internationales-verbrechen-darzustellen-image475192031.html

Planet Erde in Polizeistreifen gewickelt, um internationales Verbrechen darzustellen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/planet-erde-in-polizeistreifen-gewickelt-um-internationales-verbrechen-darzustellen-image475192031.htmlRF2JH2T7Y–Planet Erde in Polizeistreifen gewickelt, um internationales Verbrechen darzustellen.

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329712.html

Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-online-kriminelle-aktivitaten-internet-betrug-computerkriminalitat-126329712.htmlRMH9EPRC–Cyber-Kriminalität. Online-kriminelle Aktivitäten. Internet-Betrug. Computerkriminalität.

Erscheinungsdatum: 31. März 2017 Titel: Geist in Shell-STUDIO: DreamWorks Regisseur: Rupert Sanders PLOT: In naher Zukunft, ist die erste ihrer Art: ein Mensch von einem schrecklichen Unfall gerettet, Cyber erweitert, um eine perfekte Soldat sein ist halt die weltweit gefährlichsten Verbrecher Darsteller gewidmet: Scarlett Johansson als Major. (Credit: © DreamWorks/Unterhaltung Bilder) Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-erscheinungsdatum-31-marz-2017-titel-geist-in-shell-studio-dreamworks-regisseur-rupert-sanders-plot-in-naher-zukunft-ist-die-erste-ihrer-art-ein-mensch-von-einem-schrecklichen-unfall-gerettet-cyber-erweitert-um-eine-perfekte-soldat-sein-ist-halt-die-weltweit-gefahrlichsten-verbrecher-darsteller-gewidmet-scarlett-johansson-als-major-credit-dreamworksunterhaltung-bilder-137001211.html

Erscheinungsdatum: 31. März 2017 Titel: Geist in Shell-STUDIO: DreamWorks Regisseur: Rupert Sanders PLOT: In naher Zukunft, ist die erste ihrer Art: ein Mensch von einem schrecklichen Unfall gerettet, Cyber erweitert, um eine perfekte Soldat sein ist halt die weltweit gefährlichsten Verbrecher Darsteller gewidmet: Scarlett Johansson als Major. (Credit: © DreamWorks/Unterhaltung Bilder) Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-erscheinungsdatum-31-marz-2017-titel-geist-in-shell-studio-dreamworks-regisseur-rupert-sanders-plot-in-naher-zukunft-ist-die-erste-ihrer-art-ein-mensch-von-einem-schrecklichen-unfall-gerettet-cyber-erweitert-um-eine-perfekte-soldat-sein-ist-halt-die-weltweit-gefahrlichsten-verbrecher-darsteller-gewidmet-scarlett-johansson-als-major-credit-dreamworksunterhaltung-bilder-137001211.htmlRMHXTXCB–Erscheinungsdatum: 31. März 2017 Titel: Geist in Shell-STUDIO: DreamWorks Regisseur: Rupert Sanders PLOT: In naher Zukunft, ist die erste ihrer Art: ein Mensch von einem schrecklichen Unfall gerettet, Cyber erweitert, um eine perfekte Soldat sein ist halt die weltweit gefährlichsten Verbrecher Darsteller gewidmet: Scarlett Johansson als Major. (Credit: © DreamWorks/Unterhaltung Bilder)

ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-und-laptop-auf-unscharfem-hintergrund-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-vereinigt-euch-image431713591.html

ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anom-app-logo-auf-dem-smartphone-und-laptop-auf-unscharfem-hintergrund-verschlusselte-messaging-app-die-in-globalen-verbrechernetzwerken-verwendet-wird-konzept-stafford-vereinigt-euch-image431713591.htmlRF2G2A72F–ANOM App-Logo auf dem Smartphone und Laptop auf unscharfem Hintergrund. Verschlüsselte Messaging-App, die in globalen Verbrechernetzwerken verwendet wird. Konzept. Stafford, Vereinigt Euch

Online-Raubtier-Konzept, Cyber-Kriminelle Illustration 009 Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-raubtier-konzept-cyber-kriminelle-illustration-009-image383298515.html

Online-Raubtier-Konzept, Cyber-Kriminelle Illustration 009 Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/online-raubtier-konzept-cyber-kriminelle-illustration-009-image383298515.htmlRF2D7GN4K–Online-Raubtier-Konzept, Cyber-Kriminelle Illustration 009

PHISHING-WARNUNG. Datensicherheit, Kriminelle, Technologie und Informationskonzept. Blaue Sprechblase Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-warnung-datensicherheit-kriminelle-technologie-und-informationskonzept-blaue-sprechblase-image368566096.html

PHISHING-WARNUNG. Datensicherheit, Kriminelle, Technologie und Informationskonzept. Blaue Sprechblase Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-warnung-datensicherheit-kriminelle-technologie-und-informationskonzept-blaue-sprechblase-image368566096.htmlRF2CBHHPT–PHISHING-WARNUNG. Datensicherheit, Kriminelle, Technologie und Informationskonzept. Blaue Sprechblase

Schöne Hacker-Mädchen mit einem anderen gefährlichen Cyber-Kriminellen arbeiten. Hacker-Center. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schone-hacker-madchen-mit-einem-anderen-gefahrlichen-cyber-kriminellen-arbeiten-hacker-center-image352925742.html

Schöne Hacker-Mädchen mit einem anderen gefährlichen Cyber-Kriminellen arbeiten. Hacker-Center. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schone-hacker-madchen-mit-einem-anderen-gefahrlichen-cyber-kriminellen-arbeiten-hacker-center-image352925742.htmlRF2BE54AP–Schöne Hacker-Mädchen mit einem anderen gefährlichen Cyber-Kriminellen arbeiten. Hacker-Center.

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199776.html

Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-gesamtansicht-der-nova-development-in-victoria-london-wo-grossbritanniens-erste-nationale-zentrum-zur-bekampfung-von-cyber-kriminellen-soll-nachste-woche-da-die-bedrohung-durch-online-angriffen-weiterhin-zunimmt-122199776.htmlRMH2PK1M–Gesamtansicht der Nova Development in Victoria, London, wo Großbritanniens erste nationale Zentrum zur Bekämpfung von Cyber-kriminellen soll nächste Woche, da die Bedrohung durch Online-Angriffen weiterhin zunimmt.

Blonde weibliche Hacker stehlen geheime Informationen. Team auf Cyber-Kriminelle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blonde-weibliche-hacker-stehlen-geheime-informationen-team-auf-cyber-kriminelle-image361170542.html

Blonde weibliche Hacker stehlen geheime Informationen. Team auf Cyber-Kriminelle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/blonde-weibliche-hacker-stehlen-geheime-informationen-team-auf-cyber-kriminelle-image361170542.htmlRF2BYGMKX–Blonde weibliche Hacker stehlen geheime Informationen. Team auf Cyber-Kriminelle.

Home Secretary Amber Rudd Adressen der CYBERUK Konferenz, veranstaltet von der National Cyber Security Center an der Manchester Central Convention Complex, wo Sie ein Vorgehen gegen Kriminelle, die das Internet als die dunkle Unterwelt web bekannt zu nutzen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/home-secretary-amber-rudd-adressen-der-cyberuk-konferenz-veranstaltet-von-der-national-cyber-security-center-an-der-manchester-central-convention-complex-wo-sie-ein-vorgehen-gegen-kriminelle-die-das-internet-als-die-dunkle-unterwelt-web-bekannt-zu-nutzen-image179372306.html

Home Secretary Amber Rudd Adressen der CYBERUK Konferenz, veranstaltet von der National Cyber Security Center an der Manchester Central Convention Complex, wo Sie ein Vorgehen gegen Kriminelle, die das Internet als die dunkle Unterwelt web bekannt zu nutzen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/home-secretary-amber-rudd-adressen-der-cyberuk-konferenz-veranstaltet-von-der-national-cyber-security-center-an-der-manchester-central-convention-complex-wo-sie-ein-vorgehen-gegen-kriminelle-die-das-internet-als-die-dunkle-unterwelt-web-bekannt-zu-nutzen-image179372306.htmlRMMBR35P–Home Secretary Amber Rudd Adressen der CYBERUK Konferenz, veranstaltet von der National Cyber Security Center an der Manchester Central Convention Complex, wo Sie ein Vorgehen gegen Kriminelle, die das Internet als die dunkle Unterwelt web bekannt zu nutzen.

Zwei männliche Hacker machen ihren Angriffsplan gegen die Regierung. Gefährliche Cyberkriminelle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-mannliche-hacker-machen-ihren-angriffsplan-gegen-die-regierung-gefahrliche-cyberkriminelle-image348882149.html

Zwei männliche Hacker machen ihren Angriffsplan gegen die Regierung. Gefährliche Cyberkriminelle. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-mannliche-hacker-machen-ihren-angriffsplan-gegen-die-regierung-gefahrliche-cyberkriminelle-image348882149.htmlRF2B7GXMN–Zwei männliche Hacker machen ihren Angriffsplan gegen die Regierung. Gefährliche Cyberkriminelle.