Schnellfilter:

Cyber bedrohung Stockfotos & Bilder

Eine Person, die eine Sonnenbrille, eine Kappe und eine Gesichtsbedeckung mit einem Laptop trägt. Konzept für Cyber-Bedrohungen, Sicherheit und Finanzbetrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-die-eine-sonnenbrille-eine-kappe-und-eine-gesichtsbedeckung-mit-einem-laptop-tragt-konzept-fur-cyber-bedrohungen-sicherheit-und-finanzbetrug-image460401930.html

Eine Person, die eine Sonnenbrille, eine Kappe und eine Gesichtsbedeckung mit einem Laptop trägt. Konzept für Cyber-Bedrohungen, Sicherheit und Finanzbetrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-die-eine-sonnenbrille-eine-kappe-und-eine-gesichtsbedeckung-mit-einem-laptop-tragt-konzept-fur-cyber-bedrohungen-sicherheit-und-finanzbetrug-image460401930.htmlRF2HN13A2–Eine Person, die eine Sonnenbrille, eine Kappe und eine Gesichtsbedeckung mit einem Laptop trägt. Konzept für Cyber-Bedrohungen, Sicherheit und Finanzbetrug.

Cyber Threat Intelligence Concept - Sammlung und Analyse von Informationen über laufende und potenzielle Cyber-Angriffe - 3D Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-threat-intelligence-concept-sammlung-und-analyse-von-informationen-uber-laufende-und-potenzielle-cyber-angriffe-3d-illustration-image480144789.html

Cyber Threat Intelligence Concept - Sammlung und Analyse von Informationen über laufende und potenzielle Cyber-Angriffe - 3D Illustration Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-threat-intelligence-concept-sammlung-und-analyse-von-informationen-uber-laufende-und-potenzielle-cyber-angriffe-3d-illustration-image480144789.htmlRF2JW4DG5–Cyber Threat Intelligence Concept - Sammlung und Analyse von Informationen über laufende und potenzielle Cyber-Angriffe - 3D Illustration

Business, Technologie, Internet und Networking-Konzept. Geschäftsmann drückt eine Taste auf dem virtuellen Bildschirm: Cyber-Bedrohung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-business-technologie-internet-und-networking-konzept-geschaftsmann-druckt-eine-taste-auf-dem-virtuellen-bildschirm-cyber-bedrohung-138960635.html

Business, Technologie, Internet und Networking-Konzept. Geschäftsmann drückt eine Taste auf dem virtuellen Bildschirm: Cyber-Bedrohung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-business-technologie-internet-und-networking-konzept-geschaftsmann-druckt-eine-taste-auf-dem-virtuellen-bildschirm-cyber-bedrohung-138960635.htmlRMJ225KR–Business, Technologie, Internet und Networking-Konzept. Geschäftsmann drückt eine Taste auf dem virtuellen Bildschirm: Cyber-Bedrohung

Menschlicher Schädel hinter binären digitalen Code Software. Malware Virus Cyber-bedrohungen Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/menschlicher-schadel-hinter-binaren-digitalen-code-software-malware-virus-cyber-bedrohungen-konzept-image241722943.html

Menschlicher Schädel hinter binären digitalen Code Software. Malware Virus Cyber-bedrohungen Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/menschlicher-schadel-hinter-binaren-digitalen-code-software-malware-virus-cyber-bedrohungen-konzept-image241722943.htmlRFT17C27–Menschlicher Schädel hinter binären digitalen Code Software. Malware Virus Cyber-bedrohungen Konzept

Weiße grafische Symbol eines Vorhängeschlosses auf binären Computer Display - computer Datenschutz. Internet Business passwort Cyber Security System Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weisse-grafische-symbol-eines-vorhangeschlosses-auf-binaren-computer-display-computer-datenschutz-internet-business-passwort-cyber-security-system-konzept-image181231989.html

Weiße grafische Symbol eines Vorhängeschlosses auf binären Computer Display - computer Datenschutz. Internet Business passwort Cyber Security System Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weisse-grafische-symbol-eines-vorhangeschlosses-auf-binaren-computer-display-computer-datenschutz-internet-business-passwort-cyber-security-system-konzept-image181231989.htmlRFMERR71–Weiße grafische Symbol eines Vorhängeschlosses auf binären Computer Display - computer Datenschutz. Internet Business passwort Cyber Security System Konzept

Cyber Attack und Hacker Angriff Konzept. Red alert, Warn- und Schlagwort in Bildschirm stilisierte Abbildung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-attack-und-hacker-angriff-konzept-red-alert-warn-und-schlagwort-in-bildschirm-stilisierte-abbildung-image208552310.html

Cyber Attack und Hacker Angriff Konzept. Red alert, Warn- und Schlagwort in Bildschirm stilisierte Abbildung. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-attack-und-hacker-angriff-konzept-red-alert-warn-und-schlagwort-in-bildschirm-stilisierte-abbildung-image208552310.htmlRFP38AGP–Cyber Attack und Hacker Angriff Konzept. Red alert, Warn- und Schlagwort in Bildschirm stilisierte Abbildung.

Cyber Security Bedrohung und Angriff Konzept. Binäre Zahlen, Null und Eins auf dem Laptop Bildschirm. Reflexion der Hacker Hand in Computer überwachen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-bedrohung-und-angriff-konzept-binare-zahlen-null-und-eins-auf-dem-laptop-bildschirm-reflexion-der-hacker-hand-in-computer-uberwachen-174795630.html

Cyber Security Bedrohung und Angriff Konzept. Binäre Zahlen, Null und Eins auf dem Laptop Bildschirm. Reflexion der Hacker Hand in Computer überwachen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-bedrohung-und-angriff-konzept-binare-zahlen-null-und-eins-auf-dem-laptop-bildschirm-reflexion-der-hacker-hand-in-computer-uberwachen-174795630.htmlRFM4AHH2–Cyber Security Bedrohung und Angriff Konzept. Binäre Zahlen, Null und Eins auf dem Laptop Bildschirm. Reflexion der Hacker Hand in Computer überwachen.

Cyber Threat Intelligence Online Schutz 3d-Abbildung zeigt Online Malware Schutz gegen Ransomware Scams und Risiken Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-threat-intelligence-online-schutz-3d-abbildung-zeigt-online-malware-schutz-gegen-ransomware-scams-und-risiken-image212276109.html

Cyber Threat Intelligence Online Schutz 3d-Abbildung zeigt Online Malware Schutz gegen Ransomware Scams und Risiken Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-threat-intelligence-online-schutz-3d-abbildung-zeigt-online-malware-schutz-gegen-ransomware-scams-und-risiken-image212276109.htmlRFP9A09H–Cyber Threat Intelligence Online Schutz 3d-Abbildung zeigt Online Malware Schutz gegen Ransomware Scams und Risiken

Cyber-Mobbing-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-mobbing-konzept-24630179.html

Cyber-Mobbing-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-mobbing-konzept-24630179.htmlRFBC2017–Cyber-Mobbing-Konzept

Experte für Cybersicherheit, der sich mit dem Netzwerk- und Datenschutz auf einem Laptop vor digitaler Kriminalität beschäftigt. Datenschutztechnologie im Internet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/experte-fur-cybersicherheit-der-sich-mit-dem-netzwerk-und-datenschutz-auf-einem-laptop-vor-digitaler-kriminalitat-beschaftigt-datenschutztechnologie-im-internet-image447818488.html

Experte für Cybersicherheit, der sich mit dem Netzwerk- und Datenschutz auf einem Laptop vor digitaler Kriminalität beschäftigt. Datenschutztechnologie im Internet. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/experte-fur-cybersicherheit-der-sich-mit-dem-netzwerk-und-datenschutz-auf-einem-laptop-vor-digitaler-kriminalitat-beschaftigt-datenschutztechnologie-im-internet-image447818488.htmlRF2H0FW1C–Experte für Cybersicherheit, der sich mit dem Netzwerk- und Datenschutz auf einem Laptop vor digitaler Kriminalität beschäftigt. Datenschutztechnologie im Internet.

Hand arbeiten am Laptop-Computer zur Veranschaulichung Cyber-Kriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hand-arbeiten-am-laptop-computer-zur-veranschaulichung-cyber-kriminalitat-84827727.html

Hand arbeiten am Laptop-Computer zur Veranschaulichung Cyber-Kriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-hand-arbeiten-am-laptop-computer-zur-veranschaulichung-cyber-kriminalitat-84827727.htmlRFEX06HK–Hand arbeiten am Laptop-Computer zur Veranschaulichung Cyber-Kriminalität

Hände tippen auf der Tastatur und reagieren umgehend auf eine Cyber-Bedrohung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hande-tippen-auf-der-tastatur-und-reagieren-umgehend-auf-eine-cyber-bedrohung-image605928032.html

Hände tippen auf der Tastatur und reagieren umgehend auf eine Cyber-Bedrohung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hande-tippen-auf-der-tastatur-und-reagieren-umgehend-auf-eine-cyber-bedrohung-image605928032.htmlRF2X5PBAT–Hände tippen auf der Tastatur und reagieren umgehend auf eine Cyber-Bedrohung

Dramatische Nahaufnahme des Computerbildschirms mit gehackter Warnung unter Hexadezimalcodes, Viren, Malware, Betrug, Spam, Cyberbedrohung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/dramatische-nahaufnahme-des-computerbildschirms-mit-gehackter-warnung-unter-hexadezimalcodes-viren-malware-betrug-spam-cyberbedrohung-image606360499.html

Dramatische Nahaufnahme des Computerbildschirms mit gehackter Warnung unter Hexadezimalcodes, Viren, Malware, Betrug, Spam, Cyberbedrohung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/dramatische-nahaufnahme-des-computerbildschirms-mit-gehackter-warnung-unter-hexadezimalcodes-viren-malware-betrug-spam-cyberbedrohung-image606360499.htmlRF2X6E303–Dramatische Nahaufnahme des Computerbildschirms mit gehackter Warnung unter Hexadezimalcodes, Viren, Malware, Betrug, Spam, Cyberbedrohung

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659502.html

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659502.htmlRF2YN83J6–Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie

Cyber Safety Sunday. Geeignet für Grußkarten, Poster und Banner. Moderne Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-safety-sunday-geeignet-fur-grusskarten-poster-und-banner-moderne-illustration-image628997815.html

Cyber Safety Sunday. Geeignet für Grußkarten, Poster und Banner. Moderne Illustration Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-safety-sunday-geeignet-fur-grusskarten-poster-und-banner-moderne-illustration-image628997815.htmlRF2YF993K–Cyber Safety Sunday. Geeignet für Grußkarten, Poster und Banner. Moderne Illustration

Assistant Attorney General für nationale Sicherheit John Carlin für nationale Sicherheit und Cyber-Bedrohungen - USA Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-assistant-attorney-general-fur-nationale-sicherheit-john-carlin-fur-nationale-sicherheit-und-cyber-bedrohungen-usa-90705423.html

Assistant Attorney General für nationale Sicherheit John Carlin für nationale Sicherheit und Cyber-Bedrohungen - USA Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-assistant-attorney-general-fur-nationale-sicherheit-john-carlin-fur-nationale-sicherheit-und-cyber-bedrohungen-usa-90705423.htmlRMF7FYKB–Assistant Attorney General für nationale Sicherheit John Carlin für nationale Sicherheit und Cyber-Bedrohungen - USA

Abstrakte blaue Vektorgrafiken mit futuristischem Konzept gegen Cyberbedrohungen In Form von Symbolen, bestehend aus Geschäftssymbolen, Kommunikation, c Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abstrakte-blaue-vektorgrafiken-mit-futuristischem-konzept-gegen-cyberbedrohungen-in-form-von-symbolen-bestehend-aus-geschaftssymbolen-kommunikation-c-image348520596.html

Abstrakte blaue Vektorgrafiken mit futuristischem Konzept gegen Cyberbedrohungen In Form von Symbolen, bestehend aus Geschäftssymbolen, Kommunikation, c Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abstrakte-blaue-vektorgrafiken-mit-futuristischem-konzept-gegen-cyberbedrohungen-in-form-von-symbolen-bestehend-aus-geschaftssymbolen-kommunikation-c-image348520596.htmlRF2B70DG4–Abstrakte blaue Vektorgrafiken mit futuristischem Konzept gegen Cyberbedrohungen In Form von Symbolen, bestehend aus Geschäftssymbolen, Kommunikation, c

CYBER-Bedrohung roten Stempel auf einem weißen Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-bedrohung-roten-stempel-auf-einem-weissen-hintergrund-92047959.html

CYBER-Bedrohung roten Stempel auf einem weißen Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-bedrohung-roten-stempel-auf-einem-weissen-hintergrund-92047959.htmlRFF9N433–CYBER-Bedrohung roten Stempel auf einem weißen Hintergrund.

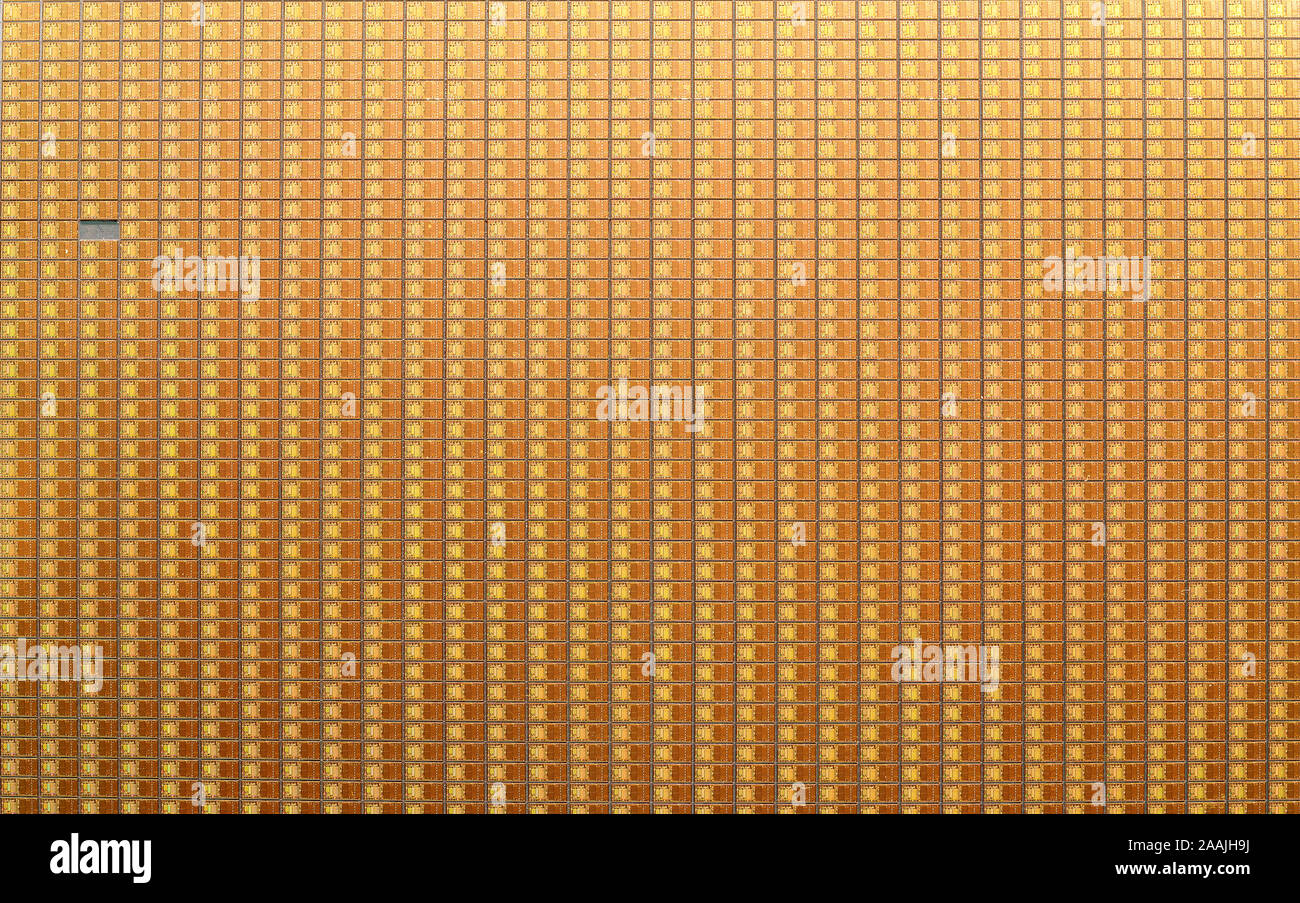

Fehlender Computerchip auf einem Wafer Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fehlender-computerchip-auf-einem-wafer-image333552286.html

Fehlender Computerchip auf einem Wafer Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/fehlender-computerchip-auf-einem-wafer-image333552286.htmlRF2AAJH9J–Fehlender Computerchip auf einem Wafer

Eine Person, die eine Sonnenbrille, eine Kappe und eine Gesichtsbedeckung mit einem Laptop trägt. Konzept für Cyber-Bedrohungen, Sicherheit und Finanzbetrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-die-eine-sonnenbrille-eine-kappe-und-eine-gesichtsbedeckung-mit-einem-laptop-tragt-konzept-fur-cyber-bedrohungen-sicherheit-und-finanzbetrug-image460402304.html

Eine Person, die eine Sonnenbrille, eine Kappe und eine Gesichtsbedeckung mit einem Laptop trägt. Konzept für Cyber-Bedrohungen, Sicherheit und Finanzbetrug. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-die-eine-sonnenbrille-eine-kappe-und-eine-gesichtsbedeckung-mit-einem-laptop-tragt-konzept-fur-cyber-bedrohungen-sicherheit-und-finanzbetrug-image460402304.htmlRF2HN13RC–Eine Person, die eine Sonnenbrille, eine Kappe und eine Gesichtsbedeckung mit einem Laptop trägt. Konzept für Cyber-Bedrohungen, Sicherheit und Finanzbetrug.

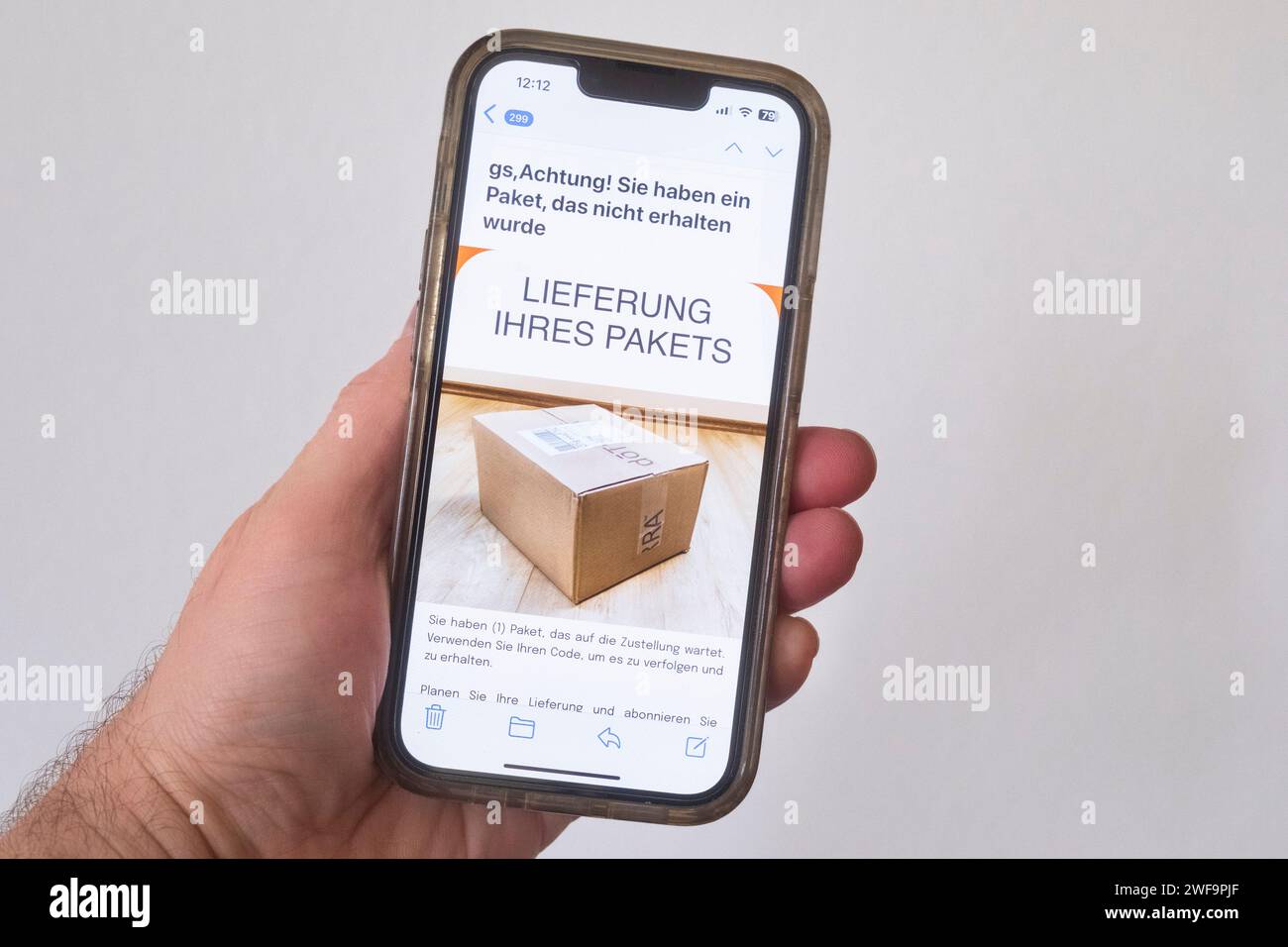

Phishing-E-Mail: Betrüger wollen vertrauliche Daten und kleine Mengen stehlen. Hand hält ein Mobiltelefon, auf dem eine betrügerische Phishing-Mail zu sehen ist Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-e-mail-betruger-wollen-vertrauliche-daten-und-kleine-mengen-stehlen-hand-halt-ein-mobiltelefon-auf-dem-eine-betrugerische-phishing-mail-zu-sehen-ist-image594587687.html

Phishing-E-Mail: Betrüger wollen vertrauliche Daten und kleine Mengen stehlen. Hand hält ein Mobiltelefon, auf dem eine betrügerische Phishing-Mail zu sehen ist Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-e-mail-betruger-wollen-vertrauliche-daten-und-kleine-mengen-stehlen-hand-halt-ein-mobiltelefon-auf-dem-eine-betrugerische-phishing-mail-zu-sehen-ist-image594587687.htmlRM2WF9PJF–Phishing-E-Mail: Betrüger wollen vertrauliche Daten und kleine Mengen stehlen. Hand hält ein Mobiltelefon, auf dem eine betrügerische Phishing-Mail zu sehen ist

Business, Technologie, Internet und Networking-Konzept. Geschäftsmann drückt eine Taste auf dem virtuellen Bildschirm: Cyber-Bedrohung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-business-technologie-internet-und-networking-konzept-geschaftsmann-druckt-eine-taste-auf-dem-virtuellen-bildschirm-cyber-bedrohung-138960707.html

Business, Technologie, Internet und Networking-Konzept. Geschäftsmann drückt eine Taste auf dem virtuellen Bildschirm: Cyber-Bedrohung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-business-technologie-internet-und-networking-konzept-geschaftsmann-druckt-eine-taste-auf-dem-virtuellen-bildschirm-cyber-bedrohung-138960707.htmlRMJ225PB–Business, Technologie, Internet und Networking-Konzept. Geschäftsmann drückt eine Taste auf dem virtuellen Bildschirm: Cyber-Bedrohung

Rotes Vorhängeschloss-Symbol Mit Weißem Abbruchkreuz-Symbol Auf Violettem Hintergrund. Minimalistischer Cartoon-Stil. Sicherheitskonzept. 3D-Rendering Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rotes-vorhangeschloss-symbol-mit-weissem-abbruchkreuz-symbol-auf-violettem-hintergrund-minimalistischer-cartoon-stil-sicherheitskonzept-3d-rendering-image575195365.html

Rotes Vorhängeschloss-Symbol Mit Weißem Abbruchkreuz-Symbol Auf Violettem Hintergrund. Minimalistischer Cartoon-Stil. Sicherheitskonzept. 3D-Rendering Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rotes-vorhangeschloss-symbol-mit-weissem-abbruchkreuz-symbol-auf-violettem-hintergrund-minimalistischer-cartoon-stil-sicherheitskonzept-3d-rendering-image575195365.htmlRF2TBPBFH–Rotes Vorhängeschloss-Symbol Mit Weißem Abbruchkreuz-Symbol Auf Violettem Hintergrund. Minimalistischer Cartoon-Stil. Sicherheitskonzept. 3D-Rendering

Indischer Mann mit Stop Gesture – Warnung vor KI-Bedrohungen und Cyberkriminalität. Ein Indianer wird mit weit geöffneter Hand in einer starken Stoppgeste dargestellt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/indischer-mann-mit-stop-gesture-warnung-vor-ki-bedrohungen-und-cyberkriminalitat-ein-indianer-wird-mit-weit-geoffneter-hand-in-einer-starken-stoppgeste-dargestellt-image491432113.html

Indischer Mann mit Stop Gesture – Warnung vor KI-Bedrohungen und Cyberkriminalität. Ein Indianer wird mit weit geöffneter Hand in einer starken Stoppgeste dargestellt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/indischer-mann-mit-stop-gesture-warnung-vor-ki-bedrohungen-und-cyberkriminalitat-ein-indianer-wird-mit-weit-geoffneter-hand-in-einer-starken-stoppgeste-dargestellt-image491432113.htmlRF2KFEJJW–Indischer Mann mit Stop Gesture – Warnung vor KI-Bedrohungen und Cyberkriminalität. Ein Indianer wird mit weit geöffneter Hand in einer starken Stoppgeste dargestellt

Schädel Pirat, online Cyberangriff, Hack, Bedrohung und Verletzung Sicherheit golden Metall Glanz Symbol Konzept. Spektakuläre glühende und reflektierende Licht Symbol ab Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schadel-pirat-online-cyberangriff-hack-bedrohung-und-verletzung-sicherheit-golden-metall-glanz-symbol-konzept-spektakulare-gluhende-und-reflektierende-licht-symbol-ab-image468288080.html

Schädel Pirat, online Cyberangriff, Hack, Bedrohung und Verletzung Sicherheit golden Metall Glanz Symbol Konzept. Spektakuläre glühende und reflektierende Licht Symbol ab Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schadel-pirat-online-cyberangriff-hack-bedrohung-und-verletzung-sicherheit-golden-metall-glanz-symbol-konzept-spektakulare-gluhende-und-reflektierende-licht-symbol-ab-image468288080.htmlRF2J5TA68–Schädel Pirat, online Cyberangriff, Hack, Bedrohung und Verletzung Sicherheit golden Metall Glanz Symbol Konzept. Spektakuläre glühende und reflektierende Licht Symbol ab

Junger Geschäftsmann, der eine Verletzung der Kreditkartendaten über eine Touchscreen-Oberfläche identifiziert. Technologie-Metapher für Cyberbedrohungen, Identitätsbetrug, Phishing, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/junger-geschaftsmann-der-eine-verletzung-der-kreditkartendaten-uber-eine-touchscreen-oberflache-identifiziert-technologie-metapher-fur-cyberbedrohungen-identitatsbetrug-phishing-image596234658.html

Junger Geschäftsmann, der eine Verletzung der Kreditkartendaten über eine Touchscreen-Oberfläche identifiziert. Technologie-Metapher für Cyberbedrohungen, Identitätsbetrug, Phishing, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/junger-geschaftsmann-der-eine-verletzung-der-kreditkartendaten-uber-eine-touchscreen-oberflache-identifiziert-technologie-metapher-fur-cyberbedrohungen-identitatsbetrug-phishing-image596234658.htmlRF2WJ0RAX–Junger Geschäftsmann, der eine Verletzung der Kreditkartendaten über eine Touchscreen-Oberfläche identifiziert. Technologie-Metapher für Cyberbedrohungen, Identitätsbetrug, Phishing,

Hacker-Code auf dem Laptop. Cyber-Sicherheit, Datenschutz oder Hacker-Bedrohung. Programmierer oder Programmierer, die Virensoftware, Malware, Internetangriffe schreiben. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-code-auf-dem-laptop-cyber-sicherheit-datenschutz-oder-hacker-bedrohung-programmierer-oder-programmierer-die-virensoftware-malware-internetangriffe-schreiben-image465435401.html

Hacker-Code auf dem Laptop. Cyber-Sicherheit, Datenschutz oder Hacker-Bedrohung. Programmierer oder Programmierer, die Virensoftware, Malware, Internetangriffe schreiben. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hacker-code-auf-dem-laptop-cyber-sicherheit-datenschutz-oder-hacker-bedrohung-programmierer-oder-programmierer-die-virensoftware-malware-internetangriffe-schreiben-image465435401.htmlRF2J16BGW–Hacker-Code auf dem Laptop. Cyber-Sicherheit, Datenschutz oder Hacker-Bedrohung. Programmierer oder Programmierer, die Virensoftware, Malware, Internetangriffe schreiben.

Technologie Sicherheit und cyber Safety, wie Stacheldraht, wie ein Computer von Symbol als tech Schutz vor Bedrohungen in einem 3D-Illustration Stil geprägt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-technologie-sicherheit-und-cyber-safety-wie-stacheldraht-wie-ein-computer-von-symbol-als-tech-schutz-vor-bedrohungen-in-einem-3d-illustration-stil-gepragt-173519845.html

Technologie Sicherheit und cyber Safety, wie Stacheldraht, wie ein Computer von Symbol als tech Schutz vor Bedrohungen in einem 3D-Illustration Stil geprägt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-technologie-sicherheit-und-cyber-safety-wie-stacheldraht-wie-ein-computer-von-symbol-als-tech-schutz-vor-bedrohungen-in-einem-3d-illustration-stil-gepragt-173519845.htmlRFM28E99–Technologie Sicherheit und cyber Safety, wie Stacheldraht, wie ein Computer von Symbol als tech Schutz vor Bedrohungen in einem 3D-Illustration Stil geprägt.

Russische hooded Computerhacker Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/russische-hooded-computerhacker-image362933438.html

Russische hooded Computerhacker Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/russische-hooded-computerhacker-image362933438.htmlRF2C2D18E–Russische hooded Computerhacker

Das Bild verdeutlicht die Notwendigkeit der Informationssicherheit (Schutz von Ressourcen) angesichts von Cyber-Angriffen und Hackern. Skalen verdeutlichen die Notwendigkeit von Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-bild-verdeutlicht-die-notwendigkeit-der-informationssicherheit-schutz-von-ressourcen-angesichts-von-cyber-angriffen-und-hackern-skalen-verdeutlichen-die-notwendigkeit-von-image431638048.html

Das Bild verdeutlicht die Notwendigkeit der Informationssicherheit (Schutz von Ressourcen) angesichts von Cyber-Angriffen und Hackern. Skalen verdeutlichen die Notwendigkeit von Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-bild-verdeutlicht-die-notwendigkeit-der-informationssicherheit-schutz-von-ressourcen-angesichts-von-cyber-angriffen-und-hackern-skalen-verdeutlichen-die-notwendigkeit-von-image431638048.htmlRF2G26PMG–Das Bild verdeutlicht die Notwendigkeit der Informationssicherheit (Schutz von Ressourcen) angesichts von Cyber-Angriffen und Hackern. Skalen verdeutlichen die Notwendigkeit von

Bild von Cyber-Angriff Warnung über Online-Sicherheit Symbole Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-von-cyber-angriff-warnung-uber-online-sicherheit-symbole-image608765694.html

Bild von Cyber-Angriff Warnung über Online-Sicherheit Symbole Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bild-von-cyber-angriff-warnung-uber-online-sicherheit-symbole-image608765694.htmlRF2XABJRX–Bild von Cyber-Angriff Warnung über Online-Sicherheit Symbole

Kernschmelze und Gespenst Bedrohung Konzept auf dem Laptop Bildschirm. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-kernschmelze-und-gespenst-bedrohung-konzept-auf-dem-laptop-bildschirm-171250943.html

Kernschmelze und Gespenst Bedrohung Konzept auf dem Laptop Bildschirm. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-kernschmelze-und-gespenst-bedrohung-konzept-auf-dem-laptop-bildschirm-171250943.htmlRFKXH493–Kernschmelze und Gespenst Bedrohung Konzept auf dem Laptop Bildschirm.

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659499.html

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659499.htmlRF2YN83J3–Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie

Hooded hacker Holding Smartphone auf weißem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hooded-hacker-holding-smartphone-auf-weissem-hintergrund-image245198067.html

Hooded hacker Holding Smartphone auf weißem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/hooded-hacker-holding-smartphone-auf-weissem-hintergrund-image245198067.htmlRFT6WMHR–Hooded hacker Holding Smartphone auf weißem Hintergrund

Assistant Attorney General für nationale Sicherheit John Carlin für nationale Sicherheit und Cyber-Bedrohungen - USA Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-assistant-attorney-general-fur-nationale-sicherheit-john-carlin-fur-nationale-sicherheit-und-cyber-bedrohungen-usa-90705417.html

Assistant Attorney General für nationale Sicherheit John Carlin für nationale Sicherheit und Cyber-Bedrohungen - USA Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-assistant-attorney-general-fur-nationale-sicherheit-john-carlin-fur-nationale-sicherheit-und-cyber-bedrohungen-usa-90705417.htmlRMF7FYK5–Assistant Attorney General für nationale Sicherheit John Carlin für nationale Sicherheit und Cyber-Bedrohungen - USA

Abstrakter blauer Vektor mit futuristischem Konzept gegen Cyber-Bedrohungen In Form von Symbolen, die aus Fingerabdrucksperren, Schlüsseln, Telefonen und Computern p bestehen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abstrakter-blauer-vektor-mit-futuristischem-konzept-gegen-cyber-bedrohungen-in-form-von-symbolen-die-aus-fingerabdrucksperren-schlusseln-telefonen-und-computern-p-bestehen-image348515810.html

Abstrakter blauer Vektor mit futuristischem Konzept gegen Cyber-Bedrohungen In Form von Symbolen, die aus Fingerabdrucksperren, Schlüsseln, Telefonen und Computern p bestehen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abstrakter-blauer-vektor-mit-futuristischem-konzept-gegen-cyber-bedrohungen-in-form-von-symbolen-die-aus-fingerabdrucksperren-schlusseln-telefonen-und-computern-p-bestehen-image348515810.htmlRF2B707D6–Abstrakter blauer Vektor mit futuristischem Konzept gegen Cyber-Bedrohungen In Form von Symbolen, die aus Fingerabdrucksperren, Schlüsseln, Telefonen und Computern p bestehen

„Bedrohung durch die Einlösung von Software Angriffe auf hoher Ebene lassen den Bossen keine andere Wahl als zu zahlen“, titelt die Zeitung Guardian Clipping Cutting Artikel Februar 2022 Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bedrohung-durch-die-einlosung-von-software-angriffe-auf-hoher-ebene-lassen-den-bossen-keine-andere-wahl-als-zu-zahlen-titelt-die-zeitung-guardian-clipping-cutting-artikel-februar-2022-image460581065.html

„Bedrohung durch die Einlösung von Software Angriffe auf hoher Ebene lassen den Bossen keine andere Wahl als zu zahlen“, titelt die Zeitung Guardian Clipping Cutting Artikel Februar 2022 Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/bedrohung-durch-die-einlosung-von-software-angriffe-auf-hoher-ebene-lassen-den-bossen-keine-andere-wahl-als-zu-zahlen-titelt-die-zeitung-guardian-clipping-cutting-artikel-februar-2022-image460581065.htmlRM2HN97RN–„Bedrohung durch die Einlösung von Software Angriffe auf hoher Ebene lassen den Bossen keine andere Wahl als zu zahlen“, titelt die Zeitung Guardian Clipping Cutting Artikel Februar 2022

RF2X2Y0H7–Intrusion Detection Cyber Threat Detection Vector Icon Design

Cyber Threat Hunting – Methoden und Techniken der proaktiven Suche nach Cyber Threats in einem Netzwerk – konzeptionelle Darstellung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-threat-hunting-methoden-und-techniken-der-proaktiven-suche-nach-cyber-threats-in-einem-netzwerk-konzeptionelle-darstellung-image593874829.html

Cyber Threat Hunting – Methoden und Techniken der proaktiven Suche nach Cyber Threats in einem Netzwerk – konzeptionelle Darstellung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-threat-hunting-methoden-und-techniken-der-proaktiven-suche-nach-cyber-threats-in-einem-netzwerk-konzeptionelle-darstellung-image593874829.htmlRF2WE59B9–Cyber Threat Hunting – Methoden und Techniken der proaktiven Suche nach Cyber Threats in einem Netzwerk – konzeptionelle Darstellung

Phishing-E-Mail: Betrüger wollen vertrauliche Daten und kleine Mengen stehlen. Hand hält ein Mobiltelefon, auf dem eine betrügerische Phishing-Mail zu sehen ist Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-e-mail-betruger-wollen-vertrauliche-daten-und-kleine-mengen-stehlen-hand-halt-ein-mobiltelefon-auf-dem-eine-betrugerische-phishing-mail-zu-sehen-ist-image594587689.html

Phishing-E-Mail: Betrüger wollen vertrauliche Daten und kleine Mengen stehlen. Hand hält ein Mobiltelefon, auf dem eine betrügerische Phishing-Mail zu sehen ist Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-e-mail-betruger-wollen-vertrauliche-daten-und-kleine-mengen-stehlen-hand-halt-ein-mobiltelefon-auf-dem-eine-betrugerische-phishing-mail-zu-sehen-ist-image594587689.htmlRM2WF9PJH–Phishing-E-Mail: Betrüger wollen vertrauliche Daten und kleine Mengen stehlen. Hand hält ein Mobiltelefon, auf dem eine betrügerische Phishing-Mail zu sehen ist

Cyber Security-Konzept. Smartcard auf einer weißen Laptoptastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-konzept-smartcard-auf-einer-weissen-laptoptastatur-89175957.html

Cyber Security-Konzept. Smartcard auf einer weißen Laptoptastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-security-konzept-smartcard-auf-einer-weissen-laptoptastatur-89175957.htmlRFF528RH–Cyber Security-Konzept. Smartcard auf einer weißen Laptoptastatur.

Rotes Symbol Für Das Freigeschaltete Vorhängeschloss Mit Weißem Abbruchkreuz Auf Violettem Hintergrund. Minimalistischer Cartoon-Stil. Sicherheitskonzept. 3D-Rendering Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rotes-symbol-fur-das-freigeschaltete-vorhangeschloss-mit-weissem-abbruchkreuz-auf-violettem-hintergrund-minimalistischer-cartoon-stil-sicherheitskonzept-3d-rendering-image575195391.html

Rotes Symbol Für Das Freigeschaltete Vorhängeschloss Mit Weißem Abbruchkreuz Auf Violettem Hintergrund. Minimalistischer Cartoon-Stil. Sicherheitskonzept. 3D-Rendering Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/rotes-symbol-fur-das-freigeschaltete-vorhangeschloss-mit-weissem-abbruchkreuz-auf-violettem-hintergrund-minimalistischer-cartoon-stil-sicherheitskonzept-3d-rendering-image575195391.htmlRF2TBPBGF–Rotes Symbol Für Das Freigeschaltete Vorhängeschloss Mit Weißem Abbruchkreuz Auf Violettem Hintergrund. Minimalistischer Cartoon-Stil. Sicherheitskonzept. 3D-Rendering

Männliche Hacker verwenden Computer-Laptops, die persönliche Daten hacken. Schutz vor Cyberbedrohungen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-verwenden-computer-laptops-die-personliche-daten-hacken-schutz-vor-cyberbedrohungen-image605566895.html

Männliche Hacker verwenden Computer-Laptops, die persönliche Daten hacken. Schutz vor Cyberbedrohungen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-verwenden-computer-laptops-die-personliche-daten-hacken-schutz-vor-cyberbedrohungen-image605566895.htmlRF2X55XN3–Männliche Hacker verwenden Computer-Laptops, die persönliche Daten hacken. Schutz vor Cyberbedrohungen.

Schädel Pirat, online Cyberangriff, Hack, Bedrohung und Verletzung Sicherheit golden Metall Glanz Symbol Konzept. Spektakuläre glühende und reflektierende Licht Symbol ab Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schadel-pirat-online-cyberangriff-hack-bedrohung-und-verletzung-sicherheit-golden-metall-glanz-symbol-konzept-spektakulare-gluhende-und-reflektierende-licht-symbol-ab-image468288109.html

Schädel Pirat, online Cyberangriff, Hack, Bedrohung und Verletzung Sicherheit golden Metall Glanz Symbol Konzept. Spektakuläre glühende und reflektierende Licht Symbol ab Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schadel-pirat-online-cyberangriff-hack-bedrohung-und-verletzung-sicherheit-golden-metall-glanz-symbol-konzept-spektakulare-gluhende-und-reflektierende-licht-symbol-ab-image468288109.htmlRF2J5TA79–Schädel Pirat, online Cyberangriff, Hack, Bedrohung und Verletzung Sicherheit golden Metall Glanz Symbol Konzept. Spektakuläre glühende und reflektierende Licht Symbol ab

WASHINGTON D.C., USA - 05. AUGUST 2020: Konflikt zwischen dem Präsidenten der Vereinigten Staaten und der chinesischen Firma tik tok Richter Hammer auf amerikanische Flagge des Amtes Justizrecht Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/washington-dc-usa-05-august-2020-konflikt-zwischen-dem-prasidenten-der-vereinigten-staaten-und-der-chinesischen-firma-tik-tok-richter-hammer-auf-amerikanische-flagge-des-amtes-justizrecht-image368190629.html

WASHINGTON D.C., USA - 05. AUGUST 2020: Konflikt zwischen dem Präsidenten der Vereinigten Staaten und der chinesischen Firma tik tok Richter Hammer auf amerikanische Flagge des Amtes Justizrecht Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/washington-dc-usa-05-august-2020-konflikt-zwischen-dem-prasidenten-der-vereinigten-staaten-und-der-chinesischen-firma-tik-tok-richter-hammer-auf-amerikanische-flagge-des-amtes-justizrecht-image368190629.htmlRF2CB0EW9–WASHINGTON D.C., USA - 05. AUGUST 2020: Konflikt zwischen dem Präsidenten der Vereinigten Staaten und der chinesischen Firma tik tok Richter Hammer auf amerikanische Flagge des Amtes Justizrecht

Phishing-, Handy-Hacker- oder Cyber-Betrug-Konzept. Passwort und Login-Pass-Code im Smartphone. Online-Sicherheitsbedrohung und -betrug. Weibliche Betrüger. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-handy-hacker-oder-cyber-betrug-konzept-passwort-und-login-pass-code-im-smartphone-online-sicherheitsbedrohung-und-betrug-weibliche-betruger-image406872646.html

Phishing-, Handy-Hacker- oder Cyber-Betrug-Konzept. Passwort und Login-Pass-Code im Smartphone. Online-Sicherheitsbedrohung und -betrug. Weibliche Betrüger. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/phishing-handy-hacker-oder-cyber-betrug-konzept-passwort-und-login-pass-code-im-smartphone-online-sicherheitsbedrohung-und-betrug-weibliche-betruger-image406872646.htmlRF2EHXJ5X–Phishing-, Handy-Hacker- oder Cyber-Betrug-Konzept. Passwort und Login-Pass-Code im Smartphone. Online-Sicherheitsbedrohung und -betrug. Weibliche Betrüger.

Cyber Bedrohung kreative Vektorgrafik Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-bedrohung-kreative-vektorgrafik-hintergrund-image261253818.html

Cyber Bedrohung kreative Vektorgrafik Hintergrund Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-bedrohung-kreative-vektorgrafik-hintergrund-image261253818.htmlRFW513WE–Cyber Bedrohung kreative Vektorgrafik Hintergrund

Systemwarnung Hacker-Warnung, Sicherheitslücke, Cyberangriff auf Computernetzwerk. Illegale Verbindung, Datenschutzverletzung, schädliche Software, Virus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/systemwarnung-hacker-warnung-sicherheitslucke-cyberangriff-auf-computernetzwerk-illegale-verbindung-datenschutzverletzung-schadliche-software-virus-image613021314.html

Systemwarnung Hacker-Warnung, Sicherheitslücke, Cyberangriff auf Computernetzwerk. Illegale Verbindung, Datenschutzverletzung, schädliche Software, Virus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/systemwarnung-hacker-warnung-sicherheitslucke-cyberangriff-auf-computernetzwerk-illegale-verbindung-datenschutzverletzung-schadliche-software-virus-image613021314.htmlRF2XH9EXA–Systemwarnung Hacker-Warnung, Sicherheitslücke, Cyberangriff auf Computernetzwerk. Illegale Verbindung, Datenschutzverletzung, schädliche Software, Virus

Neuerstellung der Turing-Bombe in Bletchley Park, verwendet, um WWII deutsche Enigma-Maschine-Verschlüsselte Geheimbotschaften entschlüsseln Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-neuerstellung-der-turing-bombe-in-bletchley-park-verwendet-um-wwii-deutsche-enigma-maschine-verschlusselte-geheimbotschaften-entschlusseln-75218868.html

Neuerstellung der Turing-Bombe in Bletchley Park, verwendet, um WWII deutsche Enigma-Maschine-Verschlüsselte Geheimbotschaften entschlüsseln Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-neuerstellung-der-turing-bombe-in-bletchley-park-verwendet-um-wwii-deutsche-enigma-maschine-verschlusselte-geheimbotschaften-entschlusseln-75218868.htmlRMEAAEC4–Neuerstellung der Turing-Bombe in Bletchley Park, verwendet, um WWII deutsche Enigma-Maschine-Verschlüsselte Geheimbotschaften entschlüsseln

Abbildung: Symbol für ein Sicherheitsschloss gegen die Verarbeitung von Daten zur Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-ein-sicherheitsschloss-gegen-die-verarbeitung-von-daten-zur-cybersicherheit-image607785049.html

Abbildung: Symbol für ein Sicherheitsschloss gegen die Verarbeitung von Daten zur Cybersicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/abbildung-symbol-fur-ein-sicherheitsschloss-gegen-die-verarbeitung-von-daten-zur-cybersicherheit-image607785049.htmlRF2X8R00W–Abbildung: Symbol für ein Sicherheitsschloss gegen die Verarbeitung von Daten zur Cybersicherheit

Kernschmelze und Gespenst Bedrohung Konzept auf Laptop und Smartphone. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-kernschmelze-und-gespenst-bedrohung-konzept-auf-laptop-und-smartphone-171251136.html

Kernschmelze und Gespenst Bedrohung Konzept auf Laptop und Smartphone. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-kernschmelze-und-gespenst-bedrohung-konzept-auf-laptop-und-smartphone-171251136.htmlRFKXH4G0–Kernschmelze und Gespenst Bedrohung Konzept auf Laptop und Smartphone.

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659490.html

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659490.htmlRF2YN83HP–Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie

Mit Kapuze Computer-hacker Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mit-kapuze-computer-hacker-122912801.html

Mit Kapuze Computer-hacker Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-mit-kapuze-computer-hacker-122912801.htmlRFH3Y4EW–Mit Kapuze Computer-hacker

ONLINE Bedrohung roten Stempel auf einem weißen Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-online-bedrohung-roten-stempel-auf-einem-weissen-hintergrund-92048208.html

ONLINE Bedrohung roten Stempel auf einem weißen Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-online-bedrohung-roten-stempel-auf-einem-weissen-hintergrund-92048208.htmlRFF9N4C0–ONLINE Bedrohung roten Stempel auf einem weißen Hintergrund.

Infizierte Computer. Cyber Attack. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-infizierte-computer-cyber-attack-144049312.html

Infizierte Computer. Cyber Attack. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-infizierte-computer-cyber-attack-144049312.htmlRMJAA0A8–Infizierte Computer. Cyber Attack.

Maskierte Cyber-Terrorist mit schwarzem Balaclava und Kapuzenpullover in der Dunkel Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/maskierte-cyber-terrorist-mit-schwarzem-balaclava-und-kapuzenpullover-in-der-dunkel-image402475889.html

Maskierte Cyber-Terrorist mit schwarzem Balaclava und Kapuzenpullover in der Dunkel Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/maskierte-cyber-terrorist-mit-schwarzem-balaclava-und-kapuzenpullover-in-der-dunkel-image402475889.htmlRF2EAPA2W–Maskierte Cyber-Terrorist mit schwarzem Balaclava und Kapuzenpullover in der Dunkel

RF2X2Y0W1–Intrusion Detection Cyber Threat Detection Vector Icon Design

Cyberkriminalität und Hacking als Datenschutzverletzung und digitale Bedrohung als Diebstahl persönlicher Daten oder Sicherheitskonzept der KI-Technologie als Code t Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberkriminalitat-und-hacking-als-datenschutzverletzung-und-digitale-bedrohung-als-diebstahl-personlicher-daten-oder-sicherheitskonzept-der-ki-technologie-als-code-t-image622107808.html

Cyberkriminalität und Hacking als Datenschutzverletzung und digitale Bedrohung als Diebstahl persönlicher Daten oder Sicherheitskonzept der KI-Technologie als Code t Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberkriminalitat-und-hacking-als-datenschutzverletzung-und-digitale-bedrohung-als-diebstahl-personlicher-daten-oder-sicherheitskonzept-der-ki-technologie-als-code-t-image622107808.htmlRF2Y43CT0–Cyberkriminalität und Hacking als Datenschutzverletzung und digitale Bedrohung als Diebstahl persönlicher Daten oder Sicherheitskonzept der KI-Technologie als Code t

RF2A9CJRN–Globale Cyber Attack auf der ganzen Welt mit dem Planeten Erde gesehen vom Weltraum aus und Internet Netzwerk Kommunikation unter Abwehr von Cyberattacken mit roten Icons, worldwid

So schützen Sie sich vor Cyber-Bedrohungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/so-schutzen-sie-sich-vor-cyber-bedrohungen-image416870199.html

So schützen Sie sich vor Cyber-Bedrohungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/so-schutzen-sie-sich-vor-cyber-bedrohungen-image416870199.htmlRF2F6625B–So schützen Sie sich vor Cyber-Bedrohungen

Coputer internet Cyber Security Hintergrund. Internetkriminalität Vector Illustration. Digitale Sperre Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/coputer-internet-cyber-security-hintergrund-internetkriminalitat-vector-illustration-digitale-sperre-image183092477.html

Coputer internet Cyber Security Hintergrund. Internetkriminalität Vector Illustration. Digitale Sperre Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/coputer-internet-cyber-security-hintergrund-internetkriminalitat-vector-illustration-digitale-sperre-image183092477.htmlRFMHTG91–Coputer internet Cyber Security Hintergrund. Internetkriminalität Vector Illustration. Digitale Sperre

Das Wort Cyber-Bedrohungen mit Computer-Tastatur auf gelbem Hintergrund. Cyber-Angriff und Sicherheitskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-wort-cyber-bedrohungen-mit-computer-tastatur-auf-gelbem-hintergrund-cyber-angriff-und-sicherheitskonzept-image475435955.html

Das Wort Cyber-Bedrohungen mit Computer-Tastatur auf gelbem Hintergrund. Cyber-Angriff und Sicherheitskonzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-wort-cyber-bedrohungen-mit-computer-tastatur-auf-gelbem-hintergrund-cyber-angriff-und-sicherheitskonzept-image475435955.htmlRF2JHDYBF–Das Wort Cyber-Bedrohungen mit Computer-Tastatur auf gelbem Hintergrund. Cyber-Angriff und Sicherheitskonzept.

Schädel Pirat, online Cyberangriff, Hack, Bedrohung und Verletzung Sicherheit golden Metall Glanz Symbol Konzept. Spektakuläre glühende und reflektierende Licht Symbol ab Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schadel-pirat-online-cyberangriff-hack-bedrohung-und-verletzung-sicherheit-golden-metall-glanz-symbol-konzept-spektakulare-gluhende-und-reflektierende-licht-symbol-ab-image468288089.html

Schädel Pirat, online Cyberangriff, Hack, Bedrohung und Verletzung Sicherheit golden Metall Glanz Symbol Konzept. Spektakuläre glühende und reflektierende Licht Symbol ab Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schadel-pirat-online-cyberangriff-hack-bedrohung-und-verletzung-sicherheit-golden-metall-glanz-symbol-konzept-spektakulare-gluhende-und-reflektierende-licht-symbol-ab-image468288089.htmlRF2J5TA6H–Schädel Pirat, online Cyberangriff, Hack, Bedrohung und Verletzung Sicherheit golden Metall Glanz Symbol Konzept. Spektakuläre glühende und reflektierende Licht Symbol ab

Cyber-Phishing. Ungesicherte Konten, Identität des Diebstahlkontos. Social-Media-Angriff, Hacker-Betrug auf E-Mail oder Datenbetrug, ein Vektorkonzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-phishing-ungesicherte-konten-identitat-des-diebstahlkontos-social-media-angriff-hacker-betrug-auf-e-mail-oder-datenbetrug-ein-vektorkonzept-image449657174.html

Cyber-Phishing. Ungesicherte Konten, Identität des Diebstahlkontos. Social-Media-Angriff, Hacker-Betrug auf E-Mail oder Datenbetrug, ein Vektorkonzept Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyber-phishing-ungesicherte-konten-identitat-des-diebstahlkontos-social-media-angriff-hacker-betrug-auf-e-mail-oder-datenbetrug-ein-vektorkonzept-image449657174.htmlRF2H3FJ8P–Cyber-Phishing. Ungesicherte Konten, Identität des Diebstahlkontos. Social-Media-Angriff, Hacker-Betrug auf E-Mail oder Datenbetrug, ein Vektorkonzept

Konzept Bild eines hooded Kriminellen lauern hinter den Linien der binären Code Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-bild-eines-hooded-kriminellen-lauern-hinter-den-linien-der-binaren-code-image332401824.html

Konzept Bild eines hooded Kriminellen lauern hinter den Linien der binären Code Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-bild-eines-hooded-kriminellen-lauern-hinter-den-linien-der-binaren-code-image332401824.htmlRM2A8P5WM–Konzept Bild eines hooded Kriminellen lauern hinter den Linien der binären Code

Grüne Binärcode mit den Worten "Cyber-Bedrohung" auf einem schwarzen Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-grune-binarcode-mit-den-worten-cyber-bedrohung-auf-einem-schwarzen-hintergrund-78613714.html

Grüne Binärcode mit den Worten "Cyber-Bedrohung" auf einem schwarzen Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-grune-binarcode-mit-den-worten-cyber-bedrohung-auf-einem-schwarzen-hintergrund-78613714.htmlRFEFW4GJ–Grüne Binärcode mit den Worten "Cyber-Bedrohung" auf einem schwarzen Hintergrund.

Systemwarnung gehackte Warnung, Cyberangriff Computernetzwerk, Cybersicherheit, Benachrichtigungsfehler Wartung, Virus Cyberkriminalität, Identitätsdiebstahl, Datenverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/systemwarnung-gehackte-warnung-cyberangriff-computernetzwerk-cybersicherheit-benachrichtigungsfehler-wartung-virus-cyberkriminalitat-identitatsdiebstahl-datenverletzung-image613021348.html

Systemwarnung gehackte Warnung, Cyberangriff Computernetzwerk, Cybersicherheit, Benachrichtigungsfehler Wartung, Virus Cyberkriminalität, Identitätsdiebstahl, Datenverletzung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/systemwarnung-gehackte-warnung-cyberangriff-computernetzwerk-cybersicherheit-benachrichtigungsfehler-wartung-virus-cyberkriminalitat-identitatsdiebstahl-datenverletzung-image613021348.htmlRF2XH9EYG–Systemwarnung gehackte Warnung, Cyberangriff Computernetzwerk, Cybersicherheit, Benachrichtigungsfehler Wartung, Virus Cyberkriminalität, Identitätsdiebstahl, Datenverletzung

Konzept der Cyber-Bedrohung, Hacker, Computervirus. Gefahrenzeichen auf der Computertastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-cyber-bedrohung-hacker-computervirus-gefahrenzeichen-auf-der-computertastatur-image596266470.html

Konzept der Cyber-Bedrohung, Hacker, Computervirus. Gefahrenzeichen auf der Computertastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-der-cyber-bedrohung-hacker-computervirus-gefahrenzeichen-auf-der-computertastatur-image596266470.htmlRF2WJ27Y2–Konzept der Cyber-Bedrohung, Hacker, Computervirus. Gefahrenzeichen auf der Computertastatur.

Digitaler Bildschirm, auf dem Wörter wie Cyberkriminalität, Malware und Cyberangriffe angezeigt werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitaler-bildschirm-auf-dem-worter-wie-cyberkriminalitat-malware-und-cyberangriffe-angezeigt-werden-image609262367.html

Digitaler Bildschirm, auf dem Wörter wie Cyberkriminalität, Malware und Cyberangriffe angezeigt werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitaler-bildschirm-auf-dem-worter-wie-cyberkriminalitat-malware-und-cyberangriffe-angezeigt-werden-image609262367.htmlRF2XB68A7–Digitaler Bildschirm, auf dem Wörter wie Cyberkriminalität, Malware und Cyberangriffe angezeigt werden

Chipocalypse Konzept mit Kernschmelze und Gespenst Bedrohung Wort Cloud auf dem Laptop Bildschirm. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-chipocalypse-konzept-mit-kernschmelze-und-gespenst-bedrohung-wort-cloud-auf-dem-laptop-bildschirm-171250870.html

Chipocalypse Konzept mit Kernschmelze und Gespenst Bedrohung Wort Cloud auf dem Laptop Bildschirm. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-chipocalypse-konzept-mit-kernschmelze-und-gespenst-bedrohung-wort-cloud-auf-dem-laptop-bildschirm-171250870.htmlRFKXH46E–Chipocalypse Konzept mit Kernschmelze und Gespenst Bedrohung Wort Cloud auf dem Laptop Bildschirm.

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659448.html

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659448.htmlRF2YN83G8–Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie

Maskierte Cyber-Terrorist mit schwarzem Balaclava und Kapuzenpullover in der Dunkel Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/maskierte-cyber-terrorist-mit-schwarzem-balaclava-und-kapuzenpullover-in-der-dunkel-image390794566.html

Maskierte Cyber-Terrorist mit schwarzem Balaclava und Kapuzenpullover in der Dunkel Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/maskierte-cyber-terrorist-mit-schwarzem-balaclava-und-kapuzenpullover-in-der-dunkel-image390794566.htmlRF2DKP6CP–Maskierte Cyber-Terrorist mit schwarzem Balaclava und Kapuzenpullover in der Dunkel

Ein Sicherheitskonzept für Online-Betrug und Cyberkriminalität mit Smartphone, Kombinationsschloss und den Worten Online-Betrug und Cyberkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-sicherheitskonzept-fur-online-betrug-und-cyberkriminalitat-mit-smartphone-kombinationsschloss-und-den-worten-online-betrug-und-cyberkriminalitat-image600415313.html

Ein Sicherheitskonzept für Online-Betrug und Cyberkriminalität mit Smartphone, Kombinationsschloss und den Worten Online-Betrug und Cyberkriminalität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-sicherheitskonzept-fur-online-betrug-und-cyberkriminalitat-mit-smartphone-kombinationsschloss-und-den-worten-online-betrug-und-cyberkriminalitat-image600415313.htmlRF2WTR7T1–Ein Sicherheitskonzept für Online-Betrug und Cyberkriminalität mit Smartphone, Kombinationsschloss und den Worten Online-Betrug und Cyberkriminalität

Weiße grafische Symbol eines Vorhängeschlosses auf binären Computer Display - computer Datenschutz. Internet Business passwort Cyber Security System Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weisse-grafische-symbol-eines-vorhangeschlosses-auf-binaren-computer-display-computer-datenschutz-internet-business-passwort-cyber-security-system-konzept-image181231884.html

Weiße grafische Symbol eines Vorhängeschlosses auf binären Computer Display - computer Datenschutz. Internet Business passwort Cyber Security System Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/weisse-grafische-symbol-eines-vorhangeschlosses-auf-binaren-computer-display-computer-datenschutz-internet-business-passwort-cyber-security-system-konzept-image181231884.htmlRFMERR38–Weiße grafische Symbol eines Vorhängeschlosses auf binären Computer Display - computer Datenschutz. Internet Business passwort Cyber Security System Konzept

Diebstahl von Anmeldeinformationen und Kennwort vom Computer, Identitätsdiebstahl und Vektorgrafik für Cyberkriminalität Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/diebstahl-von-anmeldeinformationen-und-kennwort-vom-computer-identitatsdiebstahl-und-vektorgrafik-fur-cyberkriminalitat-image469953687.html

Diebstahl von Anmeldeinformationen und Kennwort vom Computer, Identitätsdiebstahl und Vektorgrafik für Cyberkriminalität Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/diebstahl-von-anmeldeinformationen-und-kennwort-vom-computer-identitatsdiebstahl-und-vektorgrafik-fur-cyberkriminalitat-image469953687.htmlRF2J8G6M7–Diebstahl von Anmeldeinformationen und Kennwort vom Computer, Identitätsdiebstahl und Vektorgrafik für Cyberkriminalität

RF2X2Y0J5–Intrusion Detection Cyber Threat Detection Vector Icon Design

Cyber Bedrohung, Angriff und online Kriminalität Konzept. Hacker schreiben mit Laptop aus Leder Handschuhe. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-bedrohung-angriff-und-online-kriminalitat-konzept-hacker-schreiben-mit-laptop-aus-leder-handschuhe-174795322.html

Cyber Bedrohung, Angriff und online Kriminalität Konzept. Hacker schreiben mit Laptop aus Leder Handschuhe. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-bedrohung-angriff-und-online-kriminalitat-konzept-hacker-schreiben-mit-laptop-aus-leder-handschuhe-174795322.htmlRFM4AH62–Cyber Bedrohung, Angriff und online Kriminalität Konzept. Hacker schreiben mit Laptop aus Leder Handschuhe.

Digitale Sicherheit und Technologie Designs mit einer flachen Symbol Satz und Privatsphäre und Cyber-Sicherheit-Illustrationen - Vektor Sammlung. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-digitale-sicherheit-und-technologie-designs-mit-einer-flachen-symbol-satz-und-privatsphare-und-cyber-sicherheit-illustrationen-vektor-sammlung-132753551.html

Digitale Sicherheit und Technologie Designs mit einer flachen Symbol Satz und Privatsphäre und Cyber-Sicherheit-Illustrationen - Vektor Sammlung. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-digitale-sicherheit-und-technologie-designs-mit-einer-flachen-symbol-satz-und-privatsphare-und-cyber-sicherheit-illustrationen-vektor-sammlung-132753551.htmlRFHKYCE7–Digitale Sicherheit und Technologie Designs mit einer flachen Symbol Satz und Privatsphäre und Cyber-Sicherheit-Illustrationen - Vektor Sammlung.

Schutz vor Cyber-bedrohungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-vor-cyber-bedrohungen-image337163783.html

Schutz vor Cyber-bedrohungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schutz-vor-cyber-bedrohungen-image337163783.htmlRF2AGF3RK–Schutz vor Cyber-bedrohungen

Coputer internet Cyber Security Hintergrund. Internetkriminalität Vector Illustration. Digitale Sperre Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/coputer-internet-cyber-security-hintergrund-internetkriminalitat-vector-illustration-digitale-sperre-image183092414.html

Coputer internet Cyber Security Hintergrund. Internetkriminalität Vector Illustration. Digitale Sperre Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/coputer-internet-cyber-security-hintergrund-internetkriminalitat-vector-illustration-digitale-sperre-image183092414.htmlRFMHTG6P–Coputer internet Cyber Security Hintergrund. Internetkriminalität Vector Illustration. Digitale Sperre

Cybersicherheit und Hackerangriffskonzept. Rote Würfel mit einem Hacker-Symbol umgeben von weißen Würfeln mit Schildsymbolen auf dunklem Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-und-hackerangriffskonzept-rote-wurfel-mit-einem-hacker-symbol-umgeben-von-weissen-wurfeln-mit-schildsymbolen-auf-dunklem-hintergrund-image632668789.html

Cybersicherheit und Hackerangriffskonzept. Rote Würfel mit einem Hacker-Symbol umgeben von weißen Würfeln mit Schildsymbolen auf dunklem Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheit-und-hackerangriffskonzept-rote-wurfel-mit-einem-hacker-symbol-umgeben-von-weissen-wurfeln-mit-schildsymbolen-auf-dunklem-hintergrund-image632668789.htmlRF2YN8FDW–Cybersicherheit und Hackerangriffskonzept. Rote Würfel mit einem Hacker-Symbol umgeben von weißen Würfeln mit Schildsymbolen auf dunklem Hintergrund.

Cyberauge und großer Bruder Symbol auf Computerbildschirmen. Cyber-Bedrohung, künstliche Intelligenz, digitaler Spion und Hacking abstraktes 3D-Konzept Illustration. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberauge-und-grosser-bruder-symbol-auf-computerbildschirmen-cyber-bedrohung-kunstliche-intelligenz-digitaler-spion-und-hacking-abstraktes-3d-konzept-illustration-image436847130.html

Cyberauge und großer Bruder Symbol auf Computerbildschirmen. Cyber-Bedrohung, künstliche Intelligenz, digitaler Spion und Hacking abstraktes 3D-Konzept Illustration. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cyberauge-und-grosser-bruder-symbol-auf-computerbildschirmen-cyber-bedrohung-kunstliche-intelligenz-digitaler-spion-und-hacking-abstraktes-3d-konzept-illustration-image436847130.htmlRF2GAM2Y6–Cyberauge und großer Bruder Symbol auf Computerbildschirmen. Cyber-Bedrohung, künstliche Intelligenz, digitaler Spion und Hacking abstraktes 3D-Konzept Illustration.

Cyberstalking auf einen Monitor und eine Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyberstalking-auf-einen-monitor-und-eine-tastatur-140131825.html

Cyberstalking auf einen Monitor und eine Tastatur. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyberstalking-auf-einen-monitor-und-eine-tastatur-140131825.htmlRFJ3YFG1–Cyberstalking auf einen Monitor und eine Tastatur.

der Computer Handzeiger berühren eine echte menschliche Hand symbolisiert die Vereinigung zwischen Mensch und Technik Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-computer-handzeiger-beruhren-eine-echte-menschliche-hand-symbolisiert-die-vereinigung-zwischen-mensch-und-technik-40059280.html

der Computer Handzeiger berühren eine echte menschliche Hand symbolisiert die Vereinigung zwischen Mensch und Technik Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-computer-handzeiger-beruhren-eine-echte-menschliche-hand-symbolisiert-die-vereinigung-zwischen-mensch-und-technik-40059280.htmlRMC94T0G–der Computer Handzeiger berühren eine echte menschliche Hand symbolisiert die Vereinigung zwischen Mensch und Technik

Cyber-Kriminalität Vertretung Bedrohung anfällig und Fingerabdruck Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-vertretung-bedrohung-anfallig-und-fingerabdruck-87806953.html

Cyber-Kriminalität Vertretung Bedrohung anfällig und Fingerabdruck Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-cyber-kriminalitat-vertretung-bedrohung-anfallig-und-fingerabdruck-87806953.htmlRFF2RXJH–Cyber-Kriminalität Vertretung Bedrohung anfällig und Fingerabdruck

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544322335.html

Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/anonyme-menschen-benutzen-computer-und-programmierung-um-code-zu-knacken-cyberbedrohung-internet-und-netzwerksicherheit-zugriff-auf-private-informationen-an-image544322335.htmlRF2PHG0KB–Anonyme Menschen benutzen Computer und Programmierung, um Code zu knacken. Cyberbedrohung. Internet- und Netzwerksicherheit. Zugriff auf private Informationen. An

Konzept des Schutzes vor Cyberbedrohungen, Hackern, Computerviren. Roter Regenschirm schützt einen roten Knopf mit Vorhängeschloss-Symbol. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-des-schutzes-vor-cyberbedrohungen-hackern-computerviren-roter-regenschirm-schutzt-einen-roten-knopf-mit-vorhangeschloss-symbol-image596266300.html

Konzept des Schutzes vor Cyberbedrohungen, Hackern, Computerviren. Roter Regenschirm schützt einen roten Knopf mit Vorhängeschloss-Symbol. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-des-schutzes-vor-cyberbedrohungen-hackern-computerviren-roter-regenschirm-schutzt-einen-roten-knopf-mit-vorhangeschloss-symbol-image596266300.htmlRF2WJ27N0–Konzept des Schutzes vor Cyberbedrohungen, Hackern, Computerviren. Roter Regenschirm schützt einen roten Knopf mit Vorhängeschloss-Symbol.

Stadtlandschaft mit digitalen Grafiken, die Text aus Cloud und MALWARE ERKENNEN Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stadtlandschaft-mit-digitalen-grafiken-die-text-aus-cloud-und-malware-erkennen-image607597985.html

Stadtlandschaft mit digitalen Grafiken, die Text aus Cloud und MALWARE ERKENNEN Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stadtlandschaft-mit-digitalen-grafiken-die-text-aus-cloud-und-malware-erkennen-image607597985.htmlRF2X8EDC1–Stadtlandschaft mit digitalen Grafiken, die Text aus Cloud und MALWARE ERKENNEN

Chipocalypse Konzept mit Kernschmelze und Gespenst Bedrohung auf dem Laptop Bildschirm im Büro. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-chipocalypse-konzept-mit-kernschmelze-und-gespenst-bedrohung-auf-dem-laptop-bildschirm-im-buro-171251228.html

Chipocalypse Konzept mit Kernschmelze und Gespenst Bedrohung auf dem Laptop Bildschirm im Büro. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-chipocalypse-konzept-mit-kernschmelze-und-gespenst-bedrohung-auf-dem-laptop-bildschirm-im-buro-171251228.htmlRFKXH4K8–Chipocalypse Konzept mit Kernschmelze und Gespenst Bedrohung auf dem Laptop Bildschirm im Büro.

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659494.html

Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/vektorillustration-zur-analyse-von-cyberbedrohungen-mit-vulnerability-management-und-informationssteuerung-fur-schutz-und-sicherheitstechnologie-image632659494.htmlRF2YN83HX–Vektorillustration zur Analyse von Cyberbedrohungen mit Vulnerability Management und Informationssteuerung für Schutz- und Sicherheitstechnologie

Männliche Hacker verwenden Computer-Laptops, die persönliche Daten hacken. Schutz vor Cyberbedrohungen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-verwenden-computer-laptops-die-personliche-daten-hacken-schutz-vor-cyberbedrohungen-image605566861.html

Männliche Hacker verwenden Computer-Laptops, die persönliche Daten hacken. Schutz vor Cyberbedrohungen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mannliche-hacker-verwenden-computer-laptops-die-personliche-daten-hacken-schutz-vor-cyberbedrohungen-image605566861.htmlRF2X55XKW–Männliche Hacker verwenden Computer-Laptops, die persönliche Daten hacken. Schutz vor Cyberbedrohungen.

Ein Konzept für Online-Betrug und Cyberkriminalität mit einem Smartphone, auf dem die Wörter Online-Betrug und Cyberkriminalität auf Bankkarten stehen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-konzept-fur-online-betrug-und-cyberkriminalitat-mit-einem-smartphone-auf-dem-die-worter-online-betrug-und-cyberkriminalitat-auf-bankkarten-stehen-image600415311.html

Ein Konzept für Online-Betrug und Cyberkriminalität mit einem Smartphone, auf dem die Wörter Online-Betrug und Cyberkriminalität auf Bankkarten stehen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-konzept-fur-online-betrug-und-cyberkriminalitat-mit-einem-smartphone-auf-dem-die-worter-online-betrug-und-cyberkriminalitat-auf-bankkarten-stehen-image600415311.htmlRF2WTR7RY–Ein Konzept für Online-Betrug und Cyberkriminalität mit einem Smartphone, auf dem die Wörter Online-Betrug und Cyberkriminalität auf Bankkarten stehen.

Symbol für die Zeile „E-Mail-Virus-Bedrohung“, Umrisssymbol, Vektordarstellung, Konzeptzeichen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbol-fur-die-zeile-e-mail-virus-bedrohung-umrisssymbol-vektordarstellung-konzeptzeichen-image478352947.html

Symbol für die Zeile „E-Mail-Virus-Bedrohung“, Umrisssymbol, Vektordarstellung, Konzeptzeichen Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbol-fur-die-zeile-e-mail-virus-bedrohung-umrisssymbol-vektordarstellung-konzeptzeichen-image478352947.htmlRF2JP6T1R–Symbol für die Zeile „E-Mail-Virus-Bedrohung“, Umrisssymbol, Vektordarstellung, Konzeptzeichen

Einfaches Vektor-Symbol für Bedrohungen. Illustration Symbol Design-Vorlage für Web mobile UI-Element. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/einfaches-vektor-symbol-fur-bedrohungen-illustration-symbol-design-vorlage-fur-web-mobile-ui-element-image460670438.html

Einfaches Vektor-Symbol für Bedrohungen. Illustration Symbol Design-Vorlage für Web mobile UI-Element. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/einfaches-vektor-symbol-fur-bedrohungen-illustration-symbol-design-vorlage-fur-web-mobile-ui-element-image460670438.htmlRF2HND9RJ–Einfaches Vektor-Symbol für Bedrohungen. Illustration Symbol Design-Vorlage für Web mobile UI-Element.

RF2X2Y1MC–Intrusion Detection Cyber Threat Detection Vector Icon Design

Telefonbetrug, Hack oder Betrug. Datenhacker online mit dem Smartphone. Cell Cyber Scammer im Darknet oder Internet. Bedrohung durch Phishing oder Cybersicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/telefonbetrug-hack-oder-betrug-datenhacker-online-mit-dem-smartphone-cell-cyber-scammer-im-darknet-oder-internet-bedrohung-durch-phishing-oder-cybersicherheit-image457602814.html

Telefonbetrug, Hack oder Betrug. Datenhacker online mit dem Smartphone. Cell Cyber Scammer im Darknet oder Internet. Bedrohung durch Phishing oder Cybersicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/telefonbetrug-hack-oder-betrug-datenhacker-online-mit-dem-smartphone-cell-cyber-scammer-im-darknet-oder-internet-bedrohung-durch-phishing-oder-cybersicherheit-image457602814.htmlRF2HGDH1J–Telefonbetrug, Hack oder Betrug. Datenhacker online mit dem Smartphone. Cell Cyber Scammer im Darknet oder Internet. Bedrohung durch Phishing oder Cybersicherheit.

WASHINGTON D.C., USA - 05. AUGUST 2020: Konflikt zwischen dem Präsidenten der Vereinigten Staaten und der chinesischen Firma tik tok Vereinigte Staaten von Amerika in Recht und Gerechtigkeit Statue von Lady Justice USA Flagge Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/washington-dc-usa-05-august-2020-konflikt-zwischen-dem-prasidenten-der-vereinigten-staaten-und-der-chinesischen-firma-tik-tok-vereinigte-staaten-von-amerika-in-recht-und-gerechtigkeit-statue-von-lady-justice-usa-flagge-image368103470.html

WASHINGTON D.C., USA - 05. AUGUST 2020: Konflikt zwischen dem Präsidenten der Vereinigten Staaten und der chinesischen Firma tik tok Vereinigte Staaten von Amerika in Recht und Gerechtigkeit Statue von Lady Justice USA Flagge Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/washington-dc-usa-05-august-2020-konflikt-zwischen-dem-prasidenten-der-vereinigten-staaten-und-der-chinesischen-firma-tik-tok-vereinigte-staaten-von-amerika-in-recht-und-gerechtigkeit-statue-von-lady-justice-usa-flagge-image368103470.htmlRF2CATFME–WASHINGTON D.C., USA - 05. AUGUST 2020: Konflikt zwischen dem Präsidenten der Vereinigten Staaten und der chinesischen Firma tik tok Vereinigte Staaten von Amerika in Recht und Gerechtigkeit Statue von Lady Justice USA Flagge

So schützen Sie sich vor Cyber-Bedrohungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/so-schutzen-sie-sich-vor-cyber-bedrohungen-image416870147.html

So schützen Sie sich vor Cyber-Bedrohungen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/so-schutzen-sie-sich-vor-cyber-bedrohungen-image416870147.htmlRF2F6623F–So schützen Sie sich vor Cyber-Bedrohungen

Computer System Sicherheit bedroht. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-system-sicherheit-bedroht-image226028173.html

Computer System Sicherheit bedroht. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/computer-system-sicherheit-bedroht-image226028173.htmlRFR3MD6N–Computer System Sicherheit bedroht.

TikTok app Logo auf dem Bildschirm des Smartphones und verschwommenes Chinesische Geld hinter. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/tiktok-app-logo-auf-dem-bildschirm-des-smartphones-und-verschwommenes-chinesische-geld-hinter-image331143915.html

TikTok app Logo auf dem Bildschirm des Smartphones und verschwommenes Chinesische Geld hinter. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/tiktok-app-logo-auf-dem-bildschirm-des-smartphones-und-verschwommenes-chinesische-geld-hinter-image331143915.htmlRF2A6MWCB–TikTok app Logo auf dem Bildschirm des Smartphones und verschwommenes Chinesische Geld hinter.