Schnellfilter:

2fa sicherheit Stockfotos & Bilder

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image439067070.html

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image439067070.htmlRF2GE96EP–Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten.

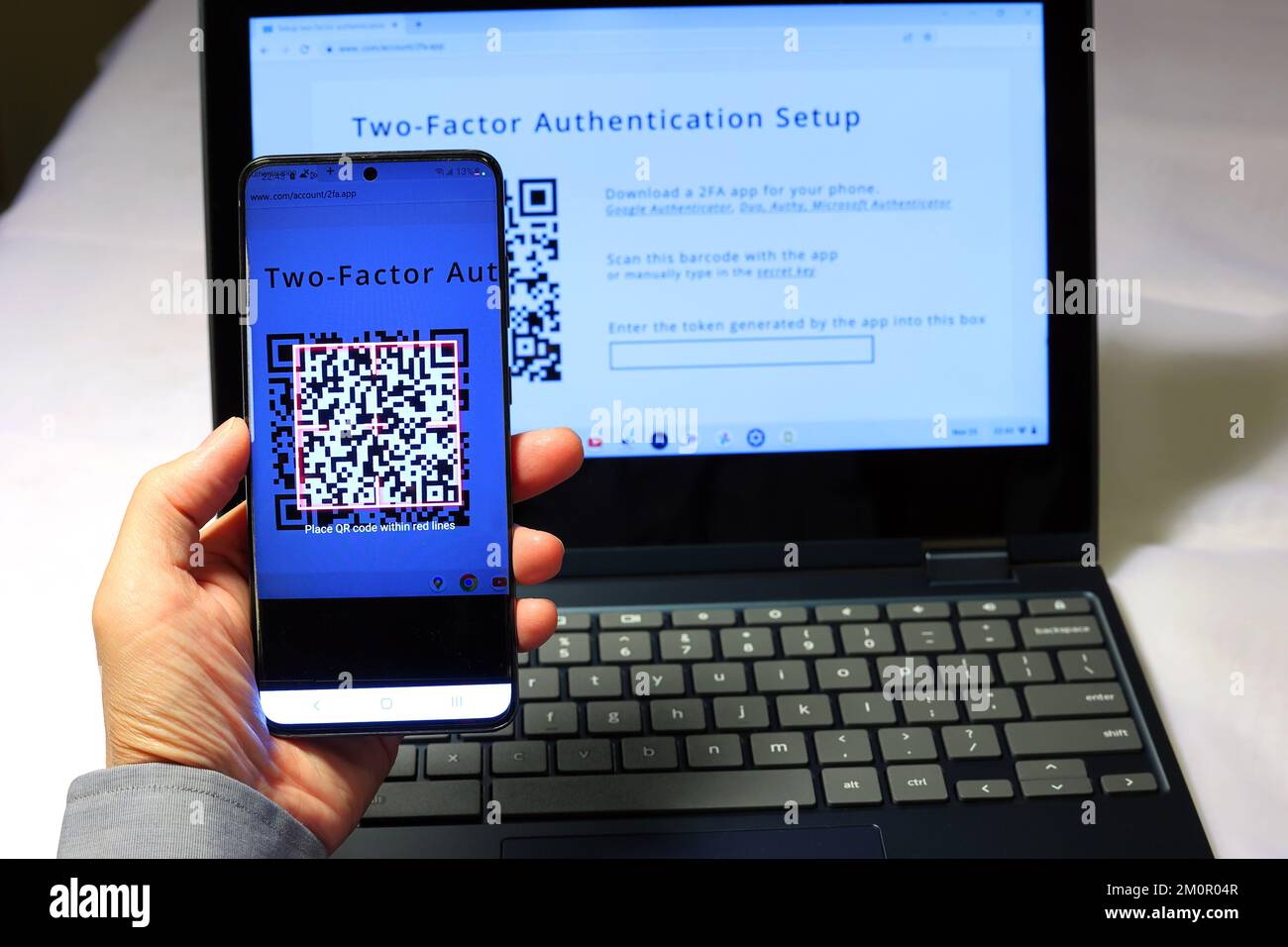

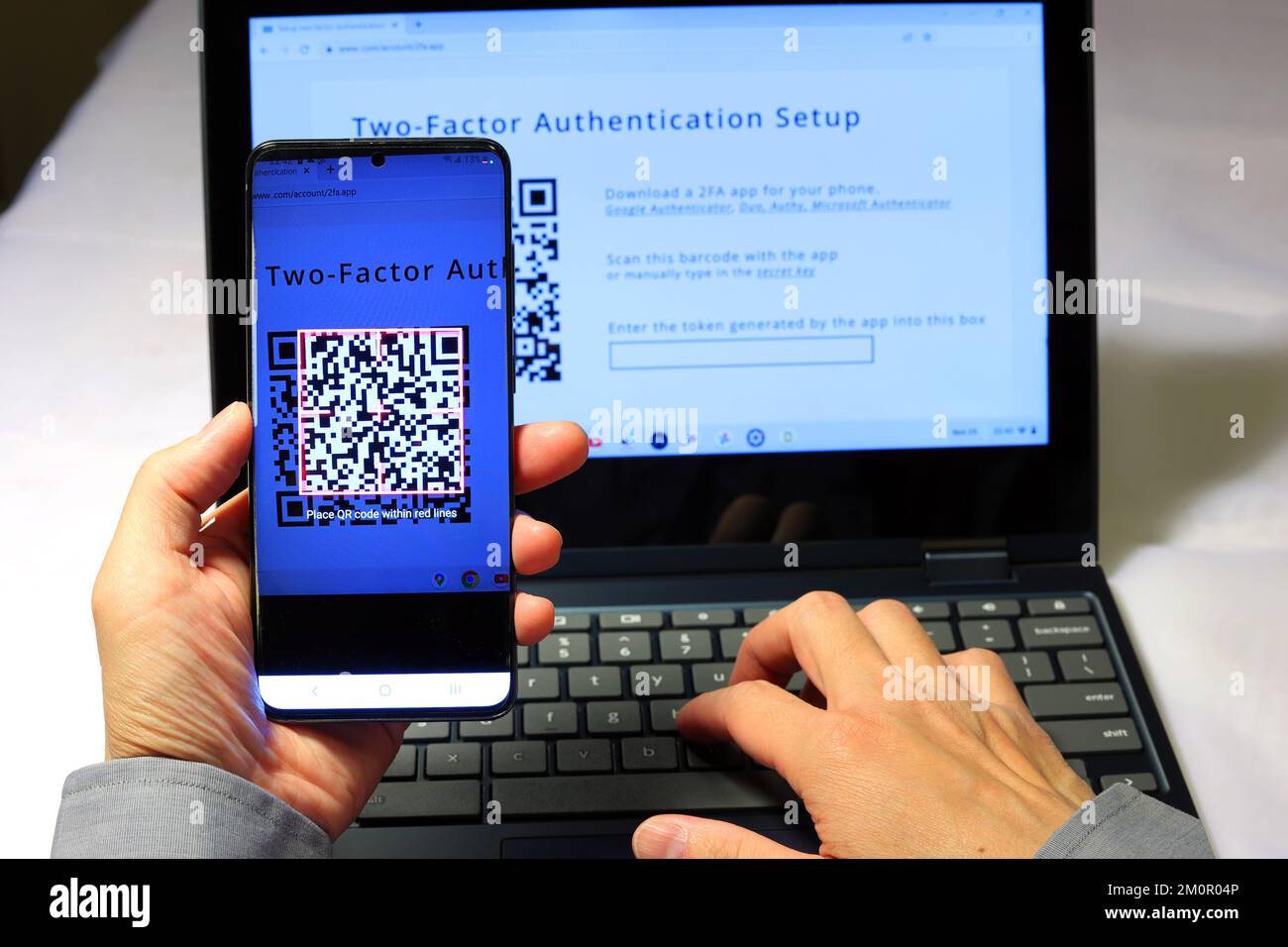

Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-scannt-einen-qr-code-mit-der-google-authenticator-app-auf-ihrem-smartphone-um-eine-zwei-faktor-authentifizierung-2fa-fur-sichere-anmeldungen-einzurichten-image499605703.html

Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-scannt-einen-qr-code-mit-der-google-authenticator-app-auf-ihrem-smartphone-um-eine-zwei-faktor-authentifizierung-2fa-fur-sichere-anmeldungen-einzurichten-image499605703.htmlRM2M0R04R–Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image416404267.html

Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/code-fur-telefonsperre-smartphone-schutz-mit-2fa-zwei-faktor-authentifizierung-smartphone-schutz-und-sicherheit-mit-pin-nummer-verschlusselte-daten-image416404267.htmlRF2F5CRTY–Code für Telefonsperre. Smartphone-Schutz mit 2fa (zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit PIN-Nummer. Verschlüsselte Daten.

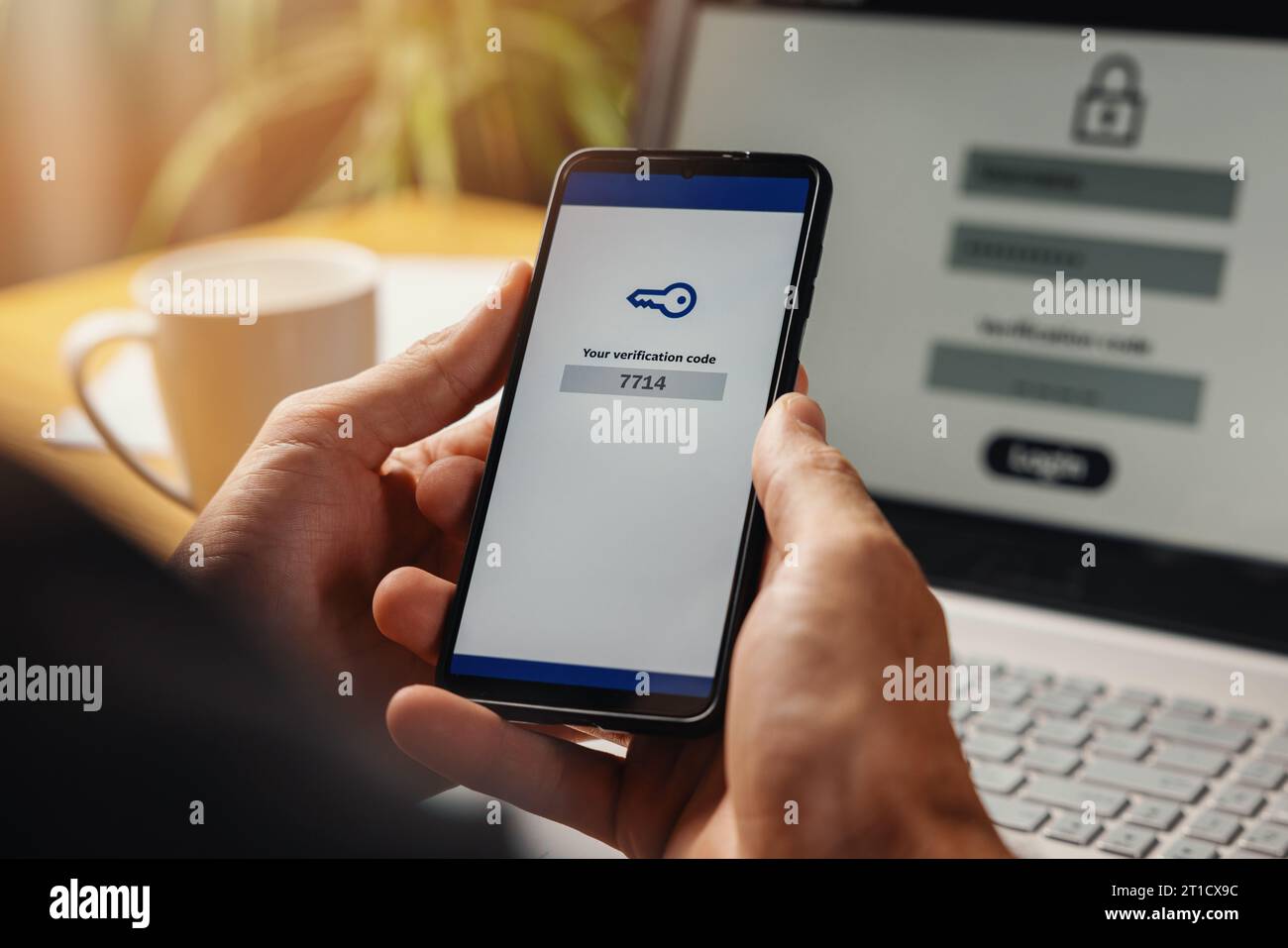

Zweistufige Authentifizierung. Verifizierungscode auf dem Smartphone-Bildschirm zur Identifikation für Online-Banking. Cybersicherheitstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zweistufige-authentifizierung-verifizierungscode-auf-dem-smartphone-bildschirm-zur-identifikation-fur-online-banking-cybersicherheitstechnologie-image568840872.html

Zweistufige Authentifizierung. Verifizierungscode auf dem Smartphone-Bildschirm zur Identifikation für Online-Banking. Cybersicherheitstechnologie Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zweistufige-authentifizierung-verifizierungscode-auf-dem-smartphone-bildschirm-zur-identifikation-fur-online-banking-cybersicherheitstechnologie-image568840872.htmlRF2T1CX9C–Zweistufige Authentifizierung. Verifizierungscode auf dem Smartphone-Bildschirm zur Identifikation für Online-Banking. Cybersicherheitstechnologie

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826601.html

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826601.htmlRM2A4GW5D–Eine Yubikey 5 Hardware Security Key Authentifizierung

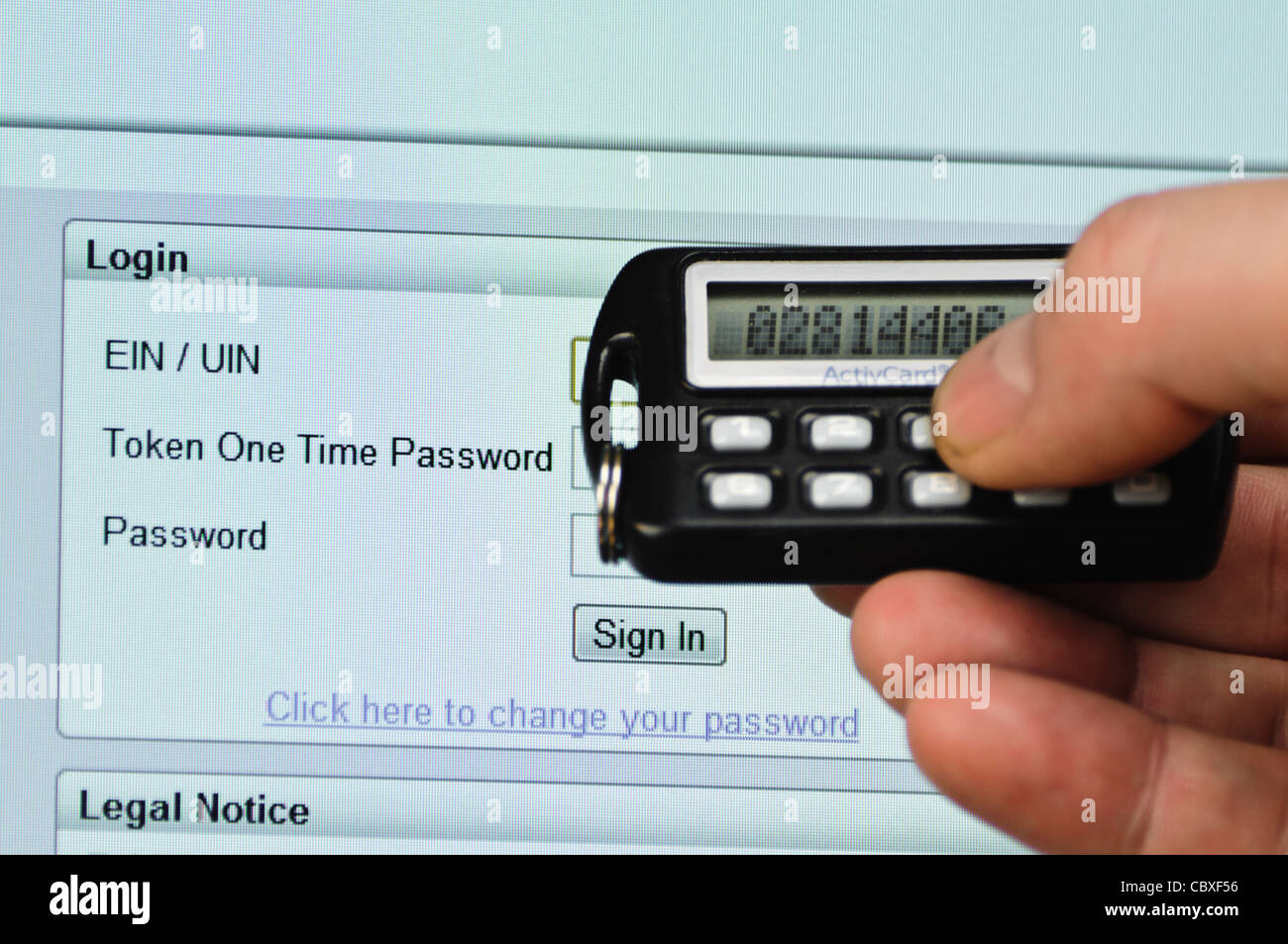

Einmaliges Kennwort-Token Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/einmaliges-kennwort-token-image226392698.html

Einmaliges Kennwort-Token Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/einmaliges-kennwort-token-image226392698.htmlRFR4925E–Einmaliges Kennwort-Token

Man sitzt am Schreibtisch vor dem Computer und verwendet das Telefon für ein 2-Faktor-Authentifizierungskonzept konzeptionell 2FA 2 FA 2 Faktor zwei Faktor auth sichere Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/man-sitzt-am-schreibtisch-vor-dem-computer-und-verwendet-das-telefon-fur-ein-2-faktor-authentifizierungskonzept-konzeptionell-2fa-2-fa-2-faktor-zwei-faktor-auth-sichere-sicherheit-image348918104.html

Man sitzt am Schreibtisch vor dem Computer und verwendet das Telefon für ein 2-Faktor-Authentifizierungskonzept konzeptionell 2FA 2 FA 2 Faktor zwei Faktor auth sichere Sicherheit Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/man-sitzt-am-schreibtisch-vor-dem-computer-und-verwendet-das-telefon-fur-ein-2-faktor-authentifizierungskonzept-konzeptionell-2fa-2-fa-2-faktor-zwei-faktor-auth-sichere-sicherheit-image348918104.htmlRM2B7JGGT–Man sitzt am Schreibtisch vor dem Computer und verwendet das Telefon für ein 2-Faktor-Authentifizierungskonzept konzeptionell 2FA 2 FA 2 Faktor zwei Faktor auth sichere Sicherheit

Der Mensch nutzt SecureID Token in eine Website benötigen eine Benutzer-ID, Kennwort und Passwort einloggen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-mensch-nutzt-secureid-token-in-eine-website-benotigen-eine-benutzer-id-kennwort-und-passwort-einloggen-41764610.html

Der Mensch nutzt SecureID Token in eine Website benötigen eine Benutzer-ID, Kennwort und Passwort einloggen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-der-mensch-nutzt-secureid-token-in-eine-website-benotigen-eine-benutzer-id-kennwort-und-passwort-einloggen-41764610.htmlRMCBXF56–Der Mensch nutzt SecureID Token in eine Website benötigen eine Benutzer-ID, Kennwort und Passwort einloggen

1Password App wird im App Store auf einem iPhone angezeigt. 1Password ist ein Verwaltungstool für die sichere Speicherung und Organisation von Anmeldeinformationen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/1password-app-wird-im-app-store-auf-einem-iphone-angezeigt-1password-ist-ein-verwaltungstool-fur-die-sichere-speicherung-und-organisation-von-anmeldeinformationen-image620419876.html

1Password App wird im App Store auf einem iPhone angezeigt. 1Password ist ein Verwaltungstool für die sichere Speicherung und Organisation von Anmeldeinformationen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/1password-app-wird-im-app-store-auf-einem-iphone-angezeigt-1password-ist-ein-verwaltungstool-fur-die-sichere-speicherung-und-organisation-von-anmeldeinformationen-image620419876.htmlRF2Y1AFTM–1Password App wird im App Store auf einem iPhone angezeigt. 1Password ist ein Verwaltungstool für die sichere Speicherung und Organisation von Anmeldeinformationen

Mit der Hand würfeln und die Abkürzung 1FA (One-Factor-Authentifizierung) in 2FA (zwei-Faktor-Authentifizierung) ändern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mit-der-hand-wurfeln-und-die-abkurzung-1fa-one-factor-authentifizierung-in-2fa-zwei-faktor-authentifizierung-andern-image574394357.html

Mit der Hand würfeln und die Abkürzung 1FA (One-Factor-Authentifizierung) in 2FA (zwei-Faktor-Authentifizierung) ändern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mit-der-hand-wurfeln-und-die-abkurzung-1fa-one-factor-authentifizierung-in-2fa-zwei-faktor-authentifizierung-andern-image574394357.htmlRF2TADWT5–Mit der Hand würfeln und die Abkürzung 1FA (One-Factor-Authentifizierung) in 2FA (zwei-Faktor-Authentifizierung) ändern.

Mann dreht den Code-Knopf zur Überprüfung, um die zwei-Faktor-Authentifizierung abzuschließen, 2FA. Zusammengesetztes Bild zwischen einer Handfotografie und einem 3D Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-dreht-den-code-knopf-zur-uberprufung-um-die-zwei-faktor-authentifizierung-abzuschliessen-2fa-zusammengesetztes-bild-zwischen-einer-handfotografie-und-einem-3d-hintergrund-image486883383.html

Mann dreht den Code-Knopf zur Überprüfung, um die zwei-Faktor-Authentifizierung abzuschließen, 2FA. Zusammengesetztes Bild zwischen einer Handfotografie und einem 3D Hintergrund. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-dreht-den-code-knopf-zur-uberprufung-um-die-zwei-faktor-authentifizierung-abzuschliessen-2fa-zusammengesetztes-bild-zwischen-einer-handfotografie-und-einem-3d-hintergrund-image486883383.htmlRF2K83CM7–Mann dreht den Code-Knopf zur Überprüfung, um die zwei-Faktor-Authentifizierung abzuschließen, 2FA. Zusammengesetztes Bild zwischen einer Handfotografie und einem 3D Hintergrund.

Google Authenticator App-Symbol auf dem Apple iPhone-Bildschirm. Google Authenticator generiert 2-Schritte-Verifizierungscodes auf dem Telefon für eine höhere Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/google-authenticator-app-symbol-auf-dem-apple-iphone-bildschirm-google-authenticator-generiert-2-schritte-verifizierungscodes-auf-dem-telefon-fur-eine-hohere-sicherheit-image401954004.html

Google Authenticator App-Symbol auf dem Apple iPhone-Bildschirm. Google Authenticator generiert 2-Schritte-Verifizierungscodes auf dem Telefon für eine höhere Sicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/google-authenticator-app-symbol-auf-dem-apple-iphone-bildschirm-google-authenticator-generiert-2-schritte-verifizierungscodes-auf-dem-telefon-fur-eine-hohere-sicherheit-image401954004.htmlRF2E9XGC4–Google Authenticator App-Symbol auf dem Apple iPhone-Bildschirm. Google Authenticator generiert 2-Schritte-Verifizierungscodes auf dem Telefon für eine höhere Sicherheit.

Zwei-Faktor-Authentifizierung 2FA, Geschäftsmann mit Mobiltelefon und Laptop, um sich beim Online-Konto anzumelden, selektiver Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-2fa-geschaftsmann-mit-mobiltelefon-und-laptop-um-sich-beim-online-konto-anzumelden-selektiver-fokus-image598578444.html

Zwei-Faktor-Authentifizierung 2FA, Geschäftsmann mit Mobiltelefon und Laptop, um sich beim Online-Konto anzumelden, selektiver Fokus Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-2fa-geschaftsmann-mit-mobiltelefon-und-laptop-um-sich-beim-online-konto-anzumelden-selektiver-fokus-image598578444.htmlRF2WNRGWG–Zwei-Faktor-Authentifizierung 2FA, Geschäftsmann mit Mobiltelefon und Laptop, um sich beim Online-Konto anzumelden, selektiver Fokus

OTP-Verifizierungscode, Einmalpasswort, temporärer sicherer PIN-Code aus SMS-Nachrichten auf dem Mobiltelefon, persönliche Daten zum Schutz des Datenschutzes im Cyberspace Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/otp-verifizierungscode-einmalpasswort-temporarer-sicherer-pin-code-aus-sms-nachrichten-auf-dem-mobiltelefon-personliche-daten-zum-schutz-des-datenschutzes-im-cyberspace-image487079897.html

OTP-Verifizierungscode, Einmalpasswort, temporärer sicherer PIN-Code aus SMS-Nachrichten auf dem Mobiltelefon, persönliche Daten zum Schutz des Datenschutzes im Cyberspace Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/otp-verifizierungscode-einmalpasswort-temporarer-sicherer-pin-code-aus-sms-nachrichten-auf-dem-mobiltelefon-personliche-daten-zum-schutz-des-datenschutzes-im-cyberspace-image487079897.htmlRF2K8CBAH–OTP-Verifizierungscode, Einmalpasswort, temporärer sicherer PIN-Code aus SMS-Nachrichten auf dem Mobiltelefon, persönliche Daten zum Schutz des Datenschutzes im Cyberspace

2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-laptop-computer-und-handy-app-2-stufige-authentifizierung-zwei-schritte-verifizierungscode-passwort-konzept-image490397224.html

2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-laptop-computer-und-handy-app-2-stufige-authentifizierung-zwei-schritte-verifizierungscode-passwort-konzept-image490397224.htmlRF2KDREJG–2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept.

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image549699209.html

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image549699209.htmlRF2PX8XXH–Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz

Zwei-Faktor-Authentifizierung oder 2FA, Cyber-Sicherheitskonzept. Kennwortnummern mit Schlüsselsymbol für den Verifizierungscode auf dem Bildschirm des mobilen Smartphones, wobei Sie die Taste halten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-cyber-sicherheitskonzept-kennwortnummern-mit-schlusselsymbol-fur-den-verifizierungscode-auf-dem-bildschirm-des-mobilen-smartphones-wobei-sie-die-taste-halten-image613273073.html

Zwei-Faktor-Authentifizierung oder 2FA, Cyber-Sicherheitskonzept. Kennwortnummern mit Schlüsselsymbol für den Verifizierungscode auf dem Bildschirm des mobilen Smartphones, wobei Sie die Taste halten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-cyber-sicherheitskonzept-kennwortnummern-mit-schlusselsymbol-fur-den-verifizierungscode-auf-dem-bildschirm-des-mobilen-smartphones-wobei-sie-die-taste-halten-image613273073.htmlRF2XHN01N–Zwei-Faktor-Authentifizierung oder 2FA, Cyber-Sicherheitskonzept. Kennwortnummern mit Schlüsselsymbol für den Verifizierungscode auf dem Bildschirm des mobilen Smartphones, wobei Sie die Taste halten

Ein isoliertes USB-Gerät mit einem Sicherheitsschlüssel wird für die zwei-Faktor-Authentifizierung verwendet, um Anmeldungen und Online-Autorisierung eine Sicherheitsebene hinzuzufügen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-isoliertes-usb-gerat-mit-einem-sicherheitsschlussel-wird-fur-die-zwei-faktor-authentifizierung-verwendet-um-anmeldungen-und-online-autorisierung-eine-sicherheitsebene-hinzuzufugen-image364856581.html

Ein isoliertes USB-Gerät mit einem Sicherheitsschlüssel wird für die zwei-Faktor-Authentifizierung verwendet, um Anmeldungen und Online-Autorisierung eine Sicherheitsebene hinzuzufügen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ein-isoliertes-usb-gerat-mit-einem-sicherheitsschlussel-wird-fur-die-zwei-faktor-authentifizierung-verwendet-um-anmeldungen-und-online-autorisierung-eine-sicherheitsebene-hinzuzufugen-image364856581.htmlRF2C5GJ85–Ein isoliertes USB-Gerät mit einem Sicherheitsschlüssel wird für die zwei-Faktor-Authentifizierung verwendet, um Anmeldungen und Online-Autorisierung eine Sicherheitsebene hinzuzufügen.

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590647509.html

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590647509.htmlRF2W8X8WW–Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren.

sms-Code zur Sicherheitsbestätigung, sicherer Anmeldezugriff, zweistufige Verifizierung der Autorisierung für Online-Banking Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sms-code-zur-sicherheitsbestatigung-sicherer-anmeldezugriff-zweistufige-verifizierung-der-autorisierung-fur-online-banking-image550663369.html

sms-Code zur Sicherheitsbestätigung, sicherer Anmeldezugriff, zweistufige Verifizierung der Autorisierung für Online-Banking Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sms-code-zur-sicherheitsbestatigung-sicherer-anmeldezugriff-zweistufige-verifizierung-der-autorisierung-fur-online-banking-image550663369.htmlRF2PYTTMW–sms-Code zur Sicherheitsbestätigung, sicherer Anmeldezugriff, zweistufige Verifizierung der Autorisierung für Online-Banking

Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-scannt-einen-qr-code-mit-der-google-authenticator-app-auf-ihrem-smartphone-um-eine-zwei-faktor-authentifizierung-2fa-fur-sichere-anmeldungen-einzurichten-image499605702.html

Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-person-scannt-einen-qr-code-mit-der-google-authenticator-app-auf-ihrem-smartphone-um-eine-zwei-faktor-authentifizierung-2fa-fur-sichere-anmeldungen-einzurichten-image499605702.htmlRM2M0R04P–Eine Person scannt einen QR-Code mit der Google Authenticator App auf ihrem Smartphone, um eine zwei-Faktor-Authentifizierung 2FA für sichere Anmeldungen einzurichten

Sicherheitscode, Passwort oder Sperre für Mobiltelefone für persönliche Online-Privatsphäre und -Überprüfung. 2FA (zwei-Faktor-Authentifizierung) und Passcode für Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitscode-passwort-oder-sperre-fur-mobiltelefone-fur-personliche-online-privatsphare-und-uberprufung-2fa-zwei-faktor-authentifizierung-und-passcode-fur-daten-image386525463.html

Sicherheitscode, Passwort oder Sperre für Mobiltelefone für persönliche Online-Privatsphäre und -Überprüfung. 2FA (zwei-Faktor-Authentifizierung) und Passcode für Daten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitscode-passwort-oder-sperre-fur-mobiltelefone-fur-personliche-online-privatsphare-und-uberprufung-2fa-zwei-faktor-authentifizierung-und-passcode-fur-daten-image386525463.htmlRF2DCRN4R–Sicherheitscode, Passwort oder Sperre für Mobiltelefone für persönliche Online-Privatsphäre und -Überprüfung. 2FA (zwei-Faktor-Authentifizierung) und Passcode für Daten.

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590645138.html

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590645138.htmlRF2W8X5W6–Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren.

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826603.html

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826603.htmlRM2A4GW5F–Eine Yubikey 5 Hardware Security Key Authentifizierung

Telefonkennwort zum Schutz von Online-Daten vor Hackerbetrug und Betrug. Cybersicherheit und persönliche Privatsphäre. Mobile Sperre für Cybersicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/telefonkennwort-zum-schutz-von-online-daten-vor-hackerbetrug-und-betrug-cybersicherheit-und-personliche-privatsphare-mobile-sperre-fur-cybersicherheit-image600508919.html

Telefonkennwort zum Schutz von Online-Daten vor Hackerbetrug und Betrug. Cybersicherheit und persönliche Privatsphäre. Mobile Sperre für Cybersicherheit. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/telefonkennwort-zum-schutz-von-online-daten-vor-hackerbetrug-und-betrug-cybersicherheit-und-personliche-privatsphare-mobile-sperre-fur-cybersicherheit-image600508919.htmlRF2WTYF73–Telefonkennwort zum Schutz von Online-Daten vor Hackerbetrug und Betrug. Cybersicherheit und persönliche Privatsphäre. Mobile Sperre für Cybersicherheit.

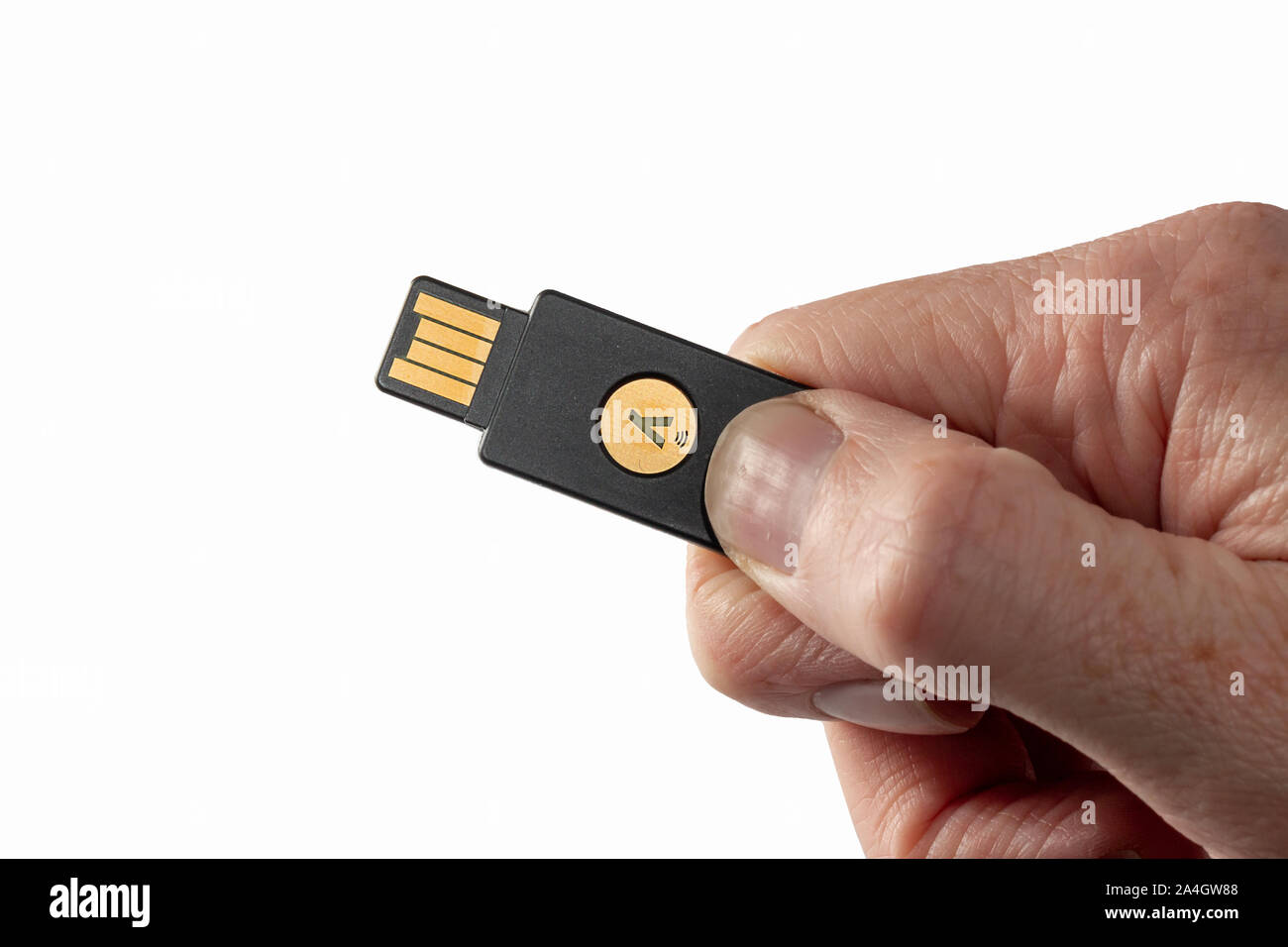

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826680.html

Eine Yubikey 5 Hardware Security Key Authentifizierung Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-authentifizierung-image329826680.htmlRM2A4GW88–Eine Yubikey 5 Hardware Security Key Authentifizierung

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-secureid-token-sitzen-auf-einer-computertastatur-image572635118.html

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-secureid-token-sitzen-auf-einer-computertastatur-image572635118.htmlRF2T7HNX6–Zwei SecureID Token sitzen auf einer Computertastatur

1Password App wird im App Store auf einem iPhone angezeigt. 1Password ist ein Verwaltungstool für die sichere Speicherung und Organisation von Anmeldeinformationen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/1password-app-wird-im-app-store-auf-einem-iphone-angezeigt-1password-ist-ein-verwaltungstool-fur-die-sichere-speicherung-und-organisation-von-anmeldeinformationen-image620419758.html

1Password App wird im App Store auf einem iPhone angezeigt. 1Password ist ein Verwaltungstool für die sichere Speicherung und Organisation von Anmeldeinformationen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/1password-app-wird-im-app-store-auf-einem-iphone-angezeigt-1password-ist-ein-verwaltungstool-fur-die-sichere-speicherung-und-organisation-von-anmeldeinformationen-image620419758.htmlRF2Y1AFME–1Password App wird im App Store auf einem iPhone angezeigt. 1Password ist ein Verwaltungstool für die sichere Speicherung und Organisation von Anmeldeinformationen

Telefon-Passwort-Sperre für mobile Cyber-Sicherheit oder Login-Verifizierung Passcode in Online-Bank-App. Datenschutz und Schutz vor Hackern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/telefon-passwort-sperre-fur-mobile-cyber-sicherheit-oder-login-verifizierung-passcode-in-online-bank-app-datenschutz-und-schutz-vor-hackern-image414316925.html

Telefon-Passwort-Sperre für mobile Cyber-Sicherheit oder Login-Verifizierung Passcode in Online-Bank-App. Datenschutz und Schutz vor Hackern. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/telefon-passwort-sperre-fur-mobile-cyber-sicherheit-oder-login-verifizierung-passcode-in-online-bank-app-datenschutz-und-schutz-vor-hackern-image414316925.htmlRF2F21ND1–Telefon-Passwort-Sperre für mobile Cyber-Sicherheit oder Login-Verifizierung Passcode in Online-Bank-App. Datenschutz und Schutz vor Hackern.

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590645144.html

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590645144.htmlRF2W8X5WC–Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren.

Smartphone-Schutz mit zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz im digitalen Bereich Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-schutz-mit-zwei-faktor-authentifizierung-cybersicherheit-und-datenschutz-im-digitalen-bereich-image439546290.html

Smartphone-Schutz mit zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz im digitalen Bereich Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/smartphone-schutz-mit-zwei-faktor-authentifizierung-cybersicherheit-und-datenschutz-im-digitalen-bereich-image439546290.htmlRF2GF31NP–Smartphone-Schutz mit zwei-Faktor-Authentifizierung. Cybersicherheit und Datenschutz im digitalen Bereich

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590647450.html

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-image590647450.htmlRF2W8X8RP–Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren.

OTP-Verifizierungscode, Einmalpasswort, temporärer sicherer PIN-Code aus SMS-Nachrichten auf dem Mobiltelefon, persönliche Daten zum Schutz des Datenschutzes im Cyberspace Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/otp-verifizierungscode-einmalpasswort-temporarer-sicherer-pin-code-aus-sms-nachrichten-auf-dem-mobiltelefon-personliche-daten-zum-schutz-des-datenschutzes-im-cyberspace-image487080208.html

OTP-Verifizierungscode, Einmalpasswort, temporärer sicherer PIN-Code aus SMS-Nachrichten auf dem Mobiltelefon, persönliche Daten zum Schutz des Datenschutzes im Cyberspace Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/otp-verifizierungscode-einmalpasswort-temporarer-sicherer-pin-code-aus-sms-nachrichten-auf-dem-mobiltelefon-personliche-daten-zum-schutz-des-datenschutzes-im-cyberspace-image487080208.htmlRF2K8CBNM–OTP-Verifizierungscode, Einmalpasswort, temporärer sicherer PIN-Code aus SMS-Nachrichten auf dem Mobiltelefon, persönliche Daten zum Schutz des Datenschutzes im Cyberspace

2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Sichere ACC Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-laptop-computer-und-handy-app-2-stufige-authentifizierung-zwei-schritte-verifizierungscode-passwort-konzept-sichere-acc-image490392732.html

2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Sichere ACC Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-laptop-computer-und-handy-app-2-stufige-authentifizierung-zwei-schritte-verifizierungscode-passwort-konzept-sichere-acc-image490392732.htmlRF2KDR8X4–2FA zwei-Faktor-Authentifizierung auf Laptop-Computer und Handy-App. 2-stufige Authentifizierung, zwei Schritte Verifizierungscode Passwort Konzept. Sichere ACC

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image549824226.html

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image549824226.htmlRF2PXEJBE–Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz

Persönliche Online-Cyberspace-Sicherheit Datenschutz-Daten mit 2FA, zwei-Faktor, Internet-Netzwerk-Sicherheit, verschlüsselten Datenschutz schützen Cyber-Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/personliche-online-cyberspace-sicherheit-datenschutz-daten-mit-2fa-zwei-faktor-internet-netzwerk-sicherheit-verschlusselten-datenschutz-schutzen-cyber-hack-image487081039.html

Persönliche Online-Cyberspace-Sicherheit Datenschutz-Daten mit 2FA, zwei-Faktor, Internet-Netzwerk-Sicherheit, verschlüsselten Datenschutz schützen Cyber-Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/personliche-online-cyberspace-sicherheit-datenschutz-daten-mit-2fa-zwei-faktor-internet-netzwerk-sicherheit-verschlusselten-datenschutz-schutzen-cyber-hack-image487081039.htmlRF2K8CCRB–Persönliche Online-Cyberspace-Sicherheit Datenschutz-Daten mit 2FA, zwei-Faktor, Internet-Netzwerk-Sicherheit, verschlüsselten Datenschutz schützen Cyber-Hack

2FA- oder zwei-Faktor-Authentifizierung, Cyber-Sicherheitskonzept. Leeres Kennwortfeld für die Eingabe des Verifizierungscodes wird auf dem Laptop-Bildschirm angezeigt, während der Geschäftsmann mA Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-oder-zwei-faktor-authentifizierung-cyber-sicherheitskonzept-leeres-kennwortfeld-fur-die-eingabe-des-verifizierungscodes-wird-auf-dem-laptop-bildschirm-angezeigt-wahrend-der-geschaftsmann-ma-image614272409.html

2FA- oder zwei-Faktor-Authentifizierung, Cyber-Sicherheitskonzept. Leeres Kennwortfeld für die Eingabe des Verifizierungscodes wird auf dem Laptop-Bildschirm angezeigt, während der Geschäftsmann mA Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-oder-zwei-faktor-authentifizierung-cyber-sicherheitskonzept-leeres-kennwortfeld-fur-die-eingabe-des-verifizierungscodes-wird-auf-dem-laptop-bildschirm-angezeigt-wahrend-der-geschaftsmann-ma-image614272409.htmlRF2XKAEM9–2FA- oder zwei-Faktor-Authentifizierung, Cyber-Sicherheitskonzept. Leeres Kennwortfeld für die Eingabe des Verifizierungscodes wird auf dem Laptop-Bildschirm angezeigt, während der Geschäftsmann mA

Persönliche Online-Cyberspace-Sicherheit Datenschutz-Daten mit 2FA, zwei-Faktor, Internet-Netzwerk-Sicherheit, verschlüsselten Datenschutz schützen Cyber-Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/personliche-online-cyberspace-sicherheit-datenschutz-daten-mit-2fa-zwei-faktor-internet-netzwerk-sicherheit-verschlusselten-datenschutz-schutzen-cyber-hack-image488249875.html

Persönliche Online-Cyberspace-Sicherheit Datenschutz-Daten mit 2FA, zwei-Faktor, Internet-Netzwerk-Sicherheit, verschlüsselten Datenschutz schützen Cyber-Hack Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/personliche-online-cyberspace-sicherheit-datenschutz-daten-mit-2fa-zwei-faktor-internet-netzwerk-sicherheit-verschlusselten-datenschutz-schutzen-cyber-hack-image488249875.htmlRF2KA9KKF–Persönliche Online-Cyberspace-Sicherheit Datenschutz-Daten mit 2FA, zwei-Faktor, Internet-Netzwerk-Sicherheit, verschlüsselten Datenschutz schützen Cyber-Hack

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Geschäftsmann ho Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-geschaftsmann-ho-image601069363.html

Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Geschäftsmann ho Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/verbesserung-der-cybersicherheit-durch-2fa-zwei-faktor-authentifizierung-anmeldesicherheit-benutzer-id-schutz-und-verschlusselung-um-cyberhacker-abzuwehren-geschaftsmann-ho-image601069363.htmlRF2WWW22Y–Verbesserung der Cybersicherheit durch 2FA-zwei-Faktor-Authentifizierung, Anmeldesicherheit, Benutzer-ID-Schutz und Verschlüsselung, um Cyberhacker abzuwehren. Geschäftsmann ho

Sicherheitssperre Für Mobiltelefone. Frau, Die Virtuell Verwendet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitssperre-fur-mobiltelefone-frau-die-virtuell-verwendet-image637967330.html

Sicherheitssperre Für Mobiltelefone. Frau, Die Virtuell Verwendet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/sicherheitssperre-fur-mobiltelefone-frau-die-virtuell-verwendet-image637967330.htmlRF2S1WWRE–Sicherheitssperre Für Mobiltelefone. Frau, Die Virtuell Verwendet

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image503457972.html

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image503457972.htmlRF2M72DNT–Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz

Deutsch Datenschutz und Vorhängeschloss mit PC-Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/deutsch-datenschutz-und-vorhangeschloss-mit-pc-tastatur-image389666183.html

Deutsch Datenschutz und Vorhängeschloss mit PC-Tastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/deutsch-datenschutz-und-vorhangeschloss-mit-pc-tastatur-image389666183.htmlRF2DHXR5B–Deutsch Datenschutz und Vorhängeschloss mit PC-Tastatur

OSTRAVA, TSCHECHIEN – 24. SEPTEMBER 2024: App Store mit Microsoft Authenticator Security App wird installiert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ostrava-tschechien-24-september-2024-app-store-mit-microsoft-authenticator-security-app-wird-installiert-image632789556.html

OSTRAVA, TSCHECHIEN – 24. SEPTEMBER 2024: App Store mit Microsoft Authenticator Security App wird installiert Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/ostrava-tschechien-24-september-2024-app-store-mit-microsoft-authenticator-security-app-wird-installiert-image632789556.htmlRF2YNE1F0–OSTRAVA, TSCHECHIEN – 24. SEPTEMBER 2024: App Store mit Microsoft Authenticator Security App wird installiert

Schloss mit Dateiordner, Tastatur und deutschem Datenschutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schloss-mit-dateiordner-tastatur-und-deutschem-datenschutz-image389635674.html

Schloss mit Dateiordner, Tastatur und deutschem Datenschutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/schloss-mit-dateiordner-tastatur-und-deutschem-datenschutz-image389635674.htmlRF2DHWC7P–Schloss mit Dateiordner, Tastatur und deutschem Datenschutz

Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey5-security-key-mit-nfc-zu-einem-smartphone-herzustellen-image329826962.html

Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey5-security-key-mit-nfc-zu-einem-smartphone-herzustellen-image329826962.htmlRM2A4GWJA–Eine Yubikey5 Security Key mit NFC zu einem Smartphone herzustellen

Der Mensch nutzt SecureID Token in eine Website benötigen eine Benutzer-ID, Kennwort und Passwort einloggen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/der-mensch-nutzt-secureid-token-in-eine-website-benotigen-eine-benutzer-id-kennwort-und-passwort-einloggen-image572635121.html

Der Mensch nutzt SecureID Token in eine Website benötigen eine Benutzer-ID, Kennwort und Passwort einloggen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/der-mensch-nutzt-secureid-token-in-eine-website-benotigen-eine-benutzer-id-kennwort-und-passwort-einloggen-image572635121.htmlRF2T7HNX9–Der Mensch nutzt SecureID Token in eine Website benötigen eine Benutzer-ID, Kennwort und Passwort einloggen

Internet-Netzwerksicherheit, Geschäftsmann mit Laptop-Computer und halten Cyber-Sicherheit Schloss Symbole. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-netzwerksicherheit-geschaftsmann-mit-laptop-computer-und-halten-cyber-sicherheit-schloss-symbole-image488248662.html

Internet-Netzwerksicherheit, Geschäftsmann mit Laptop-Computer und halten Cyber-Sicherheit Schloss Symbole. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-netzwerksicherheit-geschaftsmann-mit-laptop-computer-und-halten-cyber-sicherheit-schloss-symbole-image488248662.htmlRF2KA9J46–Internet-Netzwerksicherheit, Geschäftsmann mit Laptop-Computer und halten Cyber-Sicherheit Schloss Symbole.

2FA-zwei-Faktor-Authentifizierung auf grünem Schlüssel der metallischen Tastatur geschrieben. Drücken Sie die Taste mit dem Finger Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-grunem-schlussel-der-metallischen-tastatur-geschrieben-drucken-sie-die-taste-mit-dem-finger-image367839442.html

2FA-zwei-Faktor-Authentifizierung auf grünem Schlüssel der metallischen Tastatur geschrieben. Drücken Sie die Taste mit dem Finger Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-zwei-faktor-authentifizierung-auf-grunem-schlussel-der-metallischen-tastatur-geschrieben-drucken-sie-die-taste-mit-dem-finger-image367839442.htmlRF2CACEXX–2FA-zwei-Faktor-Authentifizierung auf grünem Schlüssel der metallischen Tastatur geschrieben. Drücken Sie die Taste mit dem Finger

Digitales Sicherheitskonzept. Anonymer Hacker mit Maske hält Smartphone gehackt. Persönliche und Cyber-Datensicherheit in Mobiltelefonen, die von einem maskierten Mann gestohlen werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-sicherheitskonzept-anonymer-hacker-mit-maske-halt-smartphone-gehackt-personliche-und-cyber-datensicherheit-in-mobiltelefonen-die-von-einem-maskierten-mann-gestohlen-werden-image480493371.html

Digitales Sicherheitskonzept. Anonymer Hacker mit Maske hält Smartphone gehackt. Persönliche und Cyber-Datensicherheit in Mobiltelefonen, die von einem maskierten Mann gestohlen werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-sicherheitskonzept-anonymer-hacker-mit-maske-halt-smartphone-gehackt-personliche-und-cyber-datensicherheit-in-mobiltelefonen-die-von-einem-maskierten-mann-gestohlen-werden-image480493371.htmlRF2JWMA5F–Digitales Sicherheitskonzept. Anonymer Hacker mit Maske hält Smartphone gehackt. Persönliche und Cyber-Datensicherheit in Mobiltelefonen, die von einem maskierten Mann gestohlen werden

Moskau, Russland. 20. Mai 2023. Ein junger Mann überprüft Ihr Telefon in der Nähe des VKontakte Social Network Ständer mit Sicherheitsinformationen für die Benutzer sozialer Netzwerke im Gorky Park in Moskau, Russland. Der Stand spricht über die Möglichkeit, zwei-Faktor-Identifikation für Autorisierungsbenutzer auf dem Vkontakte-Portal zu verbinden. Auf dem rechten Banner steht „Überprüfen Sie die Sicherheit Ihres Profils“. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/moskau-russland-20-mai-2023-ein-junger-mann-uberpruft-ihr-telefon-in-der-nahe-des-vkontakte-social-network-stander-mit-sicherheitsinformationen-fur-die-benutzer-sozialer-netzwerke-im-gorky-park-in-moskau-russland-der-stand-spricht-uber-die-moglichkeit-zwei-faktor-identifikation-fur-autorisierungsbenutzer-auf-dem-vkontakte-portal-zu-verbinden-auf-dem-rechten-banner-steht-uberprufen-sie-die-sicherheit-ihres-profils-image552428944.html

Moskau, Russland. 20. Mai 2023. Ein junger Mann überprüft Ihr Telefon in der Nähe des VKontakte Social Network Ständer mit Sicherheitsinformationen für die Benutzer sozialer Netzwerke im Gorky Park in Moskau, Russland. Der Stand spricht über die Möglichkeit, zwei-Faktor-Identifikation für Autorisierungsbenutzer auf dem Vkontakte-Portal zu verbinden. Auf dem rechten Banner steht „Überprüfen Sie die Sicherheit Ihres Profils“. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/moskau-russland-20-mai-2023-ein-junger-mann-uberpruft-ihr-telefon-in-der-nahe-des-vkontakte-social-network-stander-mit-sicherheitsinformationen-fur-die-benutzer-sozialer-netzwerke-im-gorky-park-in-moskau-russland-der-stand-spricht-uber-die-moglichkeit-zwei-faktor-identifikation-fur-autorisierungsbenutzer-auf-dem-vkontakte-portal-zu-verbinden-auf-dem-rechten-banner-steht-uberprufen-sie-die-sicherheit-ihres-profils-image552428944.htmlRM2R2N8N4–Moskau, Russland. 20. Mai 2023. Ein junger Mann überprüft Ihr Telefon in der Nähe des VKontakte Social Network Ständer mit Sicherheitsinformationen für die Benutzer sozialer Netzwerke im Gorky Park in Moskau, Russland. Der Stand spricht über die Möglichkeit, zwei-Faktor-Identifikation für Autorisierungsbenutzer auf dem Vkontakte-Portal zu verbinden. Auf dem rechten Banner steht „Überprüfen Sie die Sicherheit Ihres Profils“.

Frau, die mobile Smartphone-Technologie mit Datensicherheit und Design-Konzept für Internetverbindungen nutzt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-die-mobile-smartphone-technologie-mit-datensicherheit-und-design-konzept-fur-internetverbindungen-nutzt-image468023652.html

Frau, die mobile Smartphone-Technologie mit Datensicherheit und Design-Konzept für Internetverbindungen nutzt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-die-mobile-smartphone-technologie-mit-datensicherheit-und-design-konzept-fur-internetverbindungen-nutzt-image468023652.htmlRF2J5C8XC–Frau, die mobile Smartphone-Technologie mit Datensicherheit und Design-Konzept für Internetverbindungen nutzt.

2FA Wort Cloud Konzept auf weißem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-wort-cloud-konzept-auf-weissem-hintergrund-image357008939.html

2FA Wort Cloud Konzept auf weißem Hintergrund Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-wort-cloud-konzept-auf-weissem-hintergrund-image357008939.htmlRF2BMR4F7–2FA Wort Cloud Konzept auf weißem Hintergrund

Mann, der die App auf dem Smartphone verwendet, online einkauft und bezahlt. Neues technisches Bankdienstkonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-der-die-app-auf-dem-smartphone-verwendet-online-einkauft-und-bezahlt-neues-technisches-bankdienstkonzept-image499665358.html

Mann, der die App auf dem Smartphone verwendet, online einkauft und bezahlt. Neues technisches Bankdienstkonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-der-die-app-auf-dem-smartphone-verwendet-online-einkauft-und-bezahlt-neues-technisches-bankdienstkonzept-image499665358.htmlRF2M0WM7A–Mann, der die App auf dem Smartphone verwendet, online einkauft und bezahlt. Neues technisches Bankdienstkonzept

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image549824225.html

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image549824225.htmlRF2PXEJBD–Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz

Symbol für 2FA-Linie in Schwarz. Zwei-Faktor-Authentifizierungssymbol. Sicherheit. Vektor auf isoliertem weißem Hintergrund. EPS 10 Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbol-fur-2fa-linie-in-schwarz-zwei-faktor-authentifizierungssymbol-sicherheit-vektor-auf-isoliertem-weissem-hintergrund-eps-10-image380018752.html

Symbol für 2FA-Linie in Schwarz. Zwei-Faktor-Authentifizierungssymbol. Sicherheit. Vektor auf isoliertem weißem Hintergrund. EPS 10 Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/symbol-fur-2fa-linie-in-schwarz-zwei-faktor-authentifizierungssymbol-sicherheit-vektor-auf-isoliertem-weissem-hintergrund-eps-10-image380018752.htmlRF2D279P8–Symbol für 2FA-Linie in Schwarz. Zwei-Faktor-Authentifizierungssymbol. Sicherheit. Vektor auf isoliertem weißem Hintergrund. EPS 10

2FA- oder zwei-Faktor-Authentifizierung, Cyber-Sicherheitskonzept. Kennwortcodenummer zur Eingabe des Verifizierungscodes, der auf dem Computer angezeigt wird, während der Mann Smartpho hält Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-oder-zwei-faktor-authentifizierung-cyber-sicherheitskonzept-kennwortcodenummer-zur-eingabe-des-verifizierungscodes-der-auf-dem-computer-angezeigt-wird-wahrend-der-mann-smartpho-halt-image616102126.html

2FA- oder zwei-Faktor-Authentifizierung, Cyber-Sicherheitskonzept. Kennwortcodenummer zur Eingabe des Verifizierungscodes, der auf dem Computer angezeigt wird, während der Mann Smartpho hält Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-oder-zwei-faktor-authentifizierung-cyber-sicherheitskonzept-kennwortcodenummer-zur-eingabe-des-verifizierungscodes-der-auf-dem-computer-angezeigt-wird-wahrend-der-mann-smartpho-halt-image616102126.htmlRF2XP9TFA–2FA- oder zwei-Faktor-Authentifizierung, Cyber-Sicherheitskonzept. Kennwortcodenummer zur Eingabe des Verifizierungscodes, der auf dem Computer angezeigt wird, während der Mann Smartpho hält

Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung oder Einmalkennwort-OTP-Symbol. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mockup-telefon-mit-verschlusselter-passwortauthentifizierung-zwei-faktor-authentifizierung-oder-multifaktor-authentifizierung-oder-einmalkennwort-otp-symbol-image382902487.html

Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung oder Einmalkennwort-OTP-Symbol. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mockup-telefon-mit-verschlusselter-passwortauthentifizierung-zwei-faktor-authentifizierung-oder-multifaktor-authentifizierung-oder-einmalkennwort-otp-symbol-image382902487.htmlRF2D6XM0R–Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung oder Einmalkennwort-OTP-Symbol.

Zwei-Faktor-Authentifizierung oder 2FA und Cybersicherheitskonzept. Schildsymbol und Nummern auf dem Smartphone-Bildschirm in der Hand, Passwort für Laptop, Identität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-und-cybersicherheitskonzept-schildsymbol-und-nummern-auf-dem-smartphone-bildschirm-in-der-hand-passwort-fur-laptop-identitat-image495172341.html

Zwei-Faktor-Authentifizierung oder 2FA und Cybersicherheitskonzept. Schildsymbol und Nummern auf dem Smartphone-Bildschirm in der Hand, Passwort für Laptop, Identität Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-und-cybersicherheitskonzept-schildsymbol-und-nummern-auf-dem-smartphone-bildschirm-in-der-hand-passwort-fur-laptop-identitat-image495172341.htmlRF2KNH1AD–Zwei-Faktor-Authentifizierung oder 2FA und Cybersicherheitskonzept. Schildsymbol und Nummern auf dem Smartphone-Bildschirm in der Hand, Passwort für Laptop, Identität

Illustration eines 2fa-Konzepts Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/illustration-eines-2fa-konzepts-image602401772.html

Illustration eines 2fa-Konzepts Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/illustration-eines-2fa-konzepts-image602401772.htmlRF2X01NH0–Illustration eines 2fa-Konzepts

Zwei-Schritte-Authentifizierung oder 2FA, Konzept der Cybersicherheitstechnologie. Es wird ein leeres Eingabefeld für den Verifizierungscode angezeigt, während Personen das otp-Kennwort von i erhalten haben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-schritte-authentifizierung-oder-2fa-konzept-der-cybersicherheitstechnologie-es-wird-ein-leeres-eingabefeld-fur-den-verifizierungscode-angezeigt-wahrend-personen-das-otp-kennwort-von-i-erhalten-haben-image619833495.html

Zwei-Schritte-Authentifizierung oder 2FA, Konzept der Cybersicherheitstechnologie. Es wird ein leeres Eingabefeld für den Verifizierungscode angezeigt, während Personen das otp-Kennwort von i erhalten haben Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-schritte-authentifizierung-oder-2fa-konzept-der-cybersicherheitstechnologie-es-wird-ein-leeres-eingabefeld-fur-den-verifizierungscode-angezeigt-wahrend-personen-das-otp-kennwort-von-i-erhalten-haben-image619833495.htmlRF2Y0BRXF–Zwei-Schritte-Authentifizierung oder 2FA, Konzept der Cybersicherheitstechnologie. Es wird ein leeres Eingabefeld für den Verifizierungscode angezeigt, während Personen das otp-Kennwort von i erhalten haben

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image503457973.html

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image503457973.htmlRF2M72DNW–Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz

Laptop-Bildschirm mit 2FA-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/laptop-bildschirm-mit-2fa-konzept-image561485786.html

Laptop-Bildschirm mit 2FA-Konzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/laptop-bildschirm-mit-2fa-konzept-image561485786.htmlRF2RHDTRP–Laptop-Bildschirm mit 2FA-Konzept

Digital Cybersecurity 2FA zwei-Faktor-Authentifizierung und Passwortschutz Schutz Internet Online Privacy Netzwerksicherheitstechnologie verschlüsselt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digital-cybersecurity-2fa-zwei-faktor-authentifizierung-und-passwortschutz-schutz-internet-online-privacy-netzwerksicherheitstechnologie-verschlusselt-image592631421.html

Digital Cybersecurity 2FA zwei-Faktor-Authentifizierung und Passwortschutz Schutz Internet Online Privacy Netzwerksicherheitstechnologie verschlüsselt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digital-cybersecurity-2fa-zwei-faktor-authentifizierung-und-passwortschutz-schutz-internet-online-privacy-netzwerksicherheitstechnologie-verschlusselt-image592631421.htmlRF2WC4KBW–Digital Cybersecurity 2FA zwei-Faktor-Authentifizierung und Passwortschutz Schutz Internet Online Privacy Netzwerksicherheitstechnologie verschlüsselt

Eine Yubikey 5 Hardware Security Key an einem Laptop. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-an-einem-laptop-image329826837.html

Eine Yubikey 5 Hardware Security Key an einem Laptop. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-an-einem-laptop-image329826837.htmlRM2A4GWDW–Eine Yubikey 5 Hardware Security Key an einem Laptop.

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-secureid-token-sitzen-auf-einer-computertastatur-image572635116.html

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-secureid-token-sitzen-auf-einer-computertastatur-image572635116.htmlRF2T7HNX4–Zwei SecureID Token sitzen auf einer Computertastatur

Digital Cybersecurity 2FA zwei-Faktor-Authentifizierung und Passwortschutz Schutz Internet Online Privacy Netzwerksicherheitstechnologie verschlüsselt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digital-cybersecurity-2fa-zwei-faktor-authentifizierung-und-passwortschutz-schutz-internet-online-privacy-netzwerksicherheitstechnologie-verschlusselt-image592631286.html

Digital Cybersecurity 2FA zwei-Faktor-Authentifizierung und Passwortschutz Schutz Internet Online Privacy Netzwerksicherheitstechnologie verschlüsselt Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digital-cybersecurity-2fa-zwei-faktor-authentifizierung-und-passwortschutz-schutz-internet-online-privacy-netzwerksicherheitstechnologie-verschlusselt-image592631286.htmlRF2WC4K72–Digital Cybersecurity 2FA zwei-Faktor-Authentifizierung und Passwortschutz Schutz Internet Online Privacy Netzwerksicherheitstechnologie verschlüsselt

Öffnen Sie die Sperre auf der PC-Tastatur mit Dateien und Ordnern Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/offnen-sie-die-sperre-auf-der-pc-tastatur-mit-dateien-und-ordnern-image388341238.html

Öffnen Sie die Sperre auf der PC-Tastatur mit Dateien und Ordnern Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/offnen-sie-die-sperre-auf-der-pc-tastatur-mit-dateien-und-ordnern-image388341238.htmlRF2DFPD5X–Öffnen Sie die Sperre auf der PC-Tastatur mit Dateien und Ordnern

Internet-Netzwerksicherheit, Geschäftsleute berühren auf dem Handy-Bildschirm mit Cyber-Sicherheit sperren Symbole. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-netzwerksicherheit-geschaftsleute-beruhren-auf-dem-handy-bildschirm-mit-cyber-sicherheit-sperren-symbole-image488248659.html

Internet-Netzwerksicherheit, Geschäftsleute berühren auf dem Handy-Bildschirm mit Cyber-Sicherheit sperren Symbole. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/internet-netzwerksicherheit-geschaftsleute-beruhren-auf-dem-handy-bildschirm-mit-cyber-sicherheit-sperren-symbole-image488248659.htmlRF2KA9J43–Internet-Netzwerksicherheit, Geschäftsleute berühren auf dem Handy-Bildschirm mit Cyber-Sicherheit sperren Symbole.

Digitales Sicherheitskonzept. Anonymer Hacker mit Maske hält Smartphone gehackt. Persönliche und Cyber-Datensicherheit in Mobiltelefonen, die von einem maskierten Mann gestohlen werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-sicherheitskonzept-anonymer-hacker-mit-maske-halt-smartphone-gehackt-personliche-und-cyber-datensicherheit-in-mobiltelefonen-die-von-einem-maskierten-mann-gestohlen-werden-image480492890.html

Digitales Sicherheitskonzept. Anonymer Hacker mit Maske hält Smartphone gehackt. Persönliche und Cyber-Datensicherheit in Mobiltelefonen, die von einem maskierten Mann gestohlen werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-sicherheitskonzept-anonymer-hacker-mit-maske-halt-smartphone-gehackt-personliche-und-cyber-datensicherheit-in-mobiltelefonen-die-von-einem-maskierten-mann-gestohlen-werden-image480492890.htmlRF2JWM9GA–Digitales Sicherheitskonzept. Anonymer Hacker mit Maske hält Smartphone gehackt. Persönliche und Cyber-Datensicherheit in Mobiltelefonen, die von einem maskierten Mann gestohlen werden

Benutzername, sicheres Kennwort, OTP-Code, Fingerabdruck, Internetnetzwerksicherheit, persönliche Daten zum Schutz des Cyberspace im Internet mit 3Fa, Baum- Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/benutzername-sicheres-kennwort-otp-code-fingerabdruck-internetnetzwerksicherheit-personliche-daten-zum-schutz-des-cyberspace-im-internet-mit-3fa-baum-image489973315.html

Benutzername, sicheres Kennwort, OTP-Code, Fingerabdruck, Internetnetzwerksicherheit, persönliche Daten zum Schutz des Cyberspace im Internet mit 3Fa, Baum- Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/benutzername-sicheres-kennwort-otp-code-fingerabdruck-internetnetzwerksicherheit-personliche-daten-zum-schutz-des-cyberspace-im-internet-mit-3fa-baum-image489973315.htmlRF2KD45XY–Benutzername, sicheres Kennwort, OTP-Code, Fingerabdruck, Internetnetzwerksicherheit, persönliche Daten zum Schutz des Cyberspace im Internet mit 3Fa, Baum-

Frau, die mobile Smartphone-Technologie mit Datensicherheit und Design-Konzept für Internetverbindungen nutzt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-die-mobile-smartphone-technologie-mit-datensicherheit-und-design-konzept-fur-internetverbindungen-nutzt-image467706764.html

Frau, die mobile Smartphone-Technologie mit Datensicherheit und Design-Konzept für Internetverbindungen nutzt. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/frau-die-mobile-smartphone-technologie-mit-datensicherheit-und-design-konzept-fur-internetverbindungen-nutzt-image467706764.htmlRF2J4WTN0–Frau, die mobile Smartphone-Technologie mit Datensicherheit und Design-Konzept für Internetverbindungen nutzt.

OTP-Verifizierungscode, Einmalpasswort, temporärer sicherer PIN-Code aus SMS-Nachrichten auf dem Mobiltelefon, persönliche Daten zum Schutz des Datenschutzes im Cyberspace Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/otp-verifizierungscode-einmalpasswort-temporarer-sicherer-pin-code-aus-sms-nachrichten-auf-dem-mobiltelefon-personliche-daten-zum-schutz-des-datenschutzes-im-cyberspace-image488249598.html

OTP-Verifizierungscode, Einmalpasswort, temporärer sicherer PIN-Code aus SMS-Nachrichten auf dem Mobiltelefon, persönliche Daten zum Schutz des Datenschutzes im Cyberspace Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/otp-verifizierungscode-einmalpasswort-temporarer-sicherer-pin-code-aus-sms-nachrichten-auf-dem-mobiltelefon-personliche-daten-zum-schutz-des-datenschutzes-im-cyberspace-image488249598.htmlRF2KA9K9J–OTP-Verifizierungscode, Einmalpasswort, temporärer sicherer PIN-Code aus SMS-Nachrichten auf dem Mobiltelefon, persönliche Daten zum Schutz des Datenschutzes im Cyberspace

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image549699210.html

Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/das-hacken-eines-mobiltelefons-mit-einem-passwort-fur-den-zugriff-auf-ein-smartphone-sicherheitsbedrohungen-online-telefonsperrcode-smartphone-schutz-mit-2fa-smartphone-schutz-image549699210.htmlRF2PX8XXJ–Das Hacken eines Mobiltelefons mit einem Passwort für den Zugriff auf ein Smartphone, Sicherheitsbedrohungen Online-Telefonsperrcode. Smartphone-Schutz mit 2FA Smartphone-Schutz

Mann, der die App auf dem Smartphone verwendet, online einkauft und bezahlt. Neues technisches Bankdienstkonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-der-die-app-auf-dem-smartphone-verwendet-online-einkauft-und-bezahlt-neues-technisches-bankdienstkonzept-image499665310.html

Mann, der die App auf dem Smartphone verwendet, online einkauft und bezahlt. Neues technisches Bankdienstkonzept Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mann-der-die-app-auf-dem-smartphone-verwendet-online-einkauft-und-bezahlt-neues-technisches-bankdienstkonzept-image499665310.htmlRF2M0WM5J–Mann, der die App auf dem Smartphone verwendet, online einkauft und bezahlt. Neues technisches Bankdienstkonzept

Melden Sie sich per Fingerabdruck-Scan am sicheren Dashboard an, um mit Biometrie auf geschützte Netzwerkdaten zuzugreifen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/melden-sie-sich-per-fingerabdruck-scan-am-sicheren-dashboard-an-um-mit-biometrie-auf-geschutzte-netzwerkdaten-zuzugreifen-image470913846.html

Melden Sie sich per Fingerabdruck-Scan am sicheren Dashboard an, um mit Biometrie auf geschützte Netzwerkdaten zuzugreifen. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/melden-sie-sich-per-fingerabdruck-scan-am-sicheren-dashboard-an-um-mit-biometrie-auf-geschutzte-netzwerkdaten-zuzugreifen-image470913846.htmlRF2JA3YBJ–Melden Sie sich per Fingerabdruck-Scan am sicheren Dashboard an, um mit Biometrie auf geschützte Netzwerkdaten zuzugreifen.

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image504517469.html

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image504517469.htmlRF2M8PN51–Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten.

Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung oder Einmalkennwort-OTP-Symbol. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mockup-telefon-mit-verschlusselter-passwortauthentifizierung-zwei-faktor-authentifizierung-oder-multifaktor-authentifizierung-oder-einmalkennwort-otp-symbol-image382902504.html

Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung oder Einmalkennwort-OTP-Symbol. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mockup-telefon-mit-verschlusselter-passwortauthentifizierung-zwei-faktor-authentifizierung-oder-multifaktor-authentifizierung-oder-einmalkennwort-otp-symbol-image382902504.htmlRF2D6XM1C–Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung oder Einmalkennwort-OTP-Symbol.

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image503614738.html

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image503614738.htmlRF2M79HMJ–Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten.

Multi-Faktor-Authentifizierung, 2fa Cyber-Sicherheitskonzept. Passcode-Schlüssel auf dem Smartphone in der Hand, während leeres Passwortfeld zur Eingabe der Verifizierung c Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/multi-faktor-authentifizierung-2fa-cyber-sicherheitskonzept-passcode-schlussel-auf-dem-smartphone-in-der-hand-wahrend-leeres-passwortfeld-zur-eingabe-der-verifizierung-c-image620860105.html

Multi-Faktor-Authentifizierung, 2fa Cyber-Sicherheitskonzept. Passcode-Schlüssel auf dem Smartphone in der Hand, während leeres Passwortfeld zur Eingabe der Verifizierung c Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/multi-faktor-authentifizierung-2fa-cyber-sicherheitskonzept-passcode-schlussel-auf-dem-smartphone-in-der-hand-wahrend-leeres-passwortfeld-zur-eingabe-der-verifizierung-c-image620860105.htmlRF2Y22HB5–Multi-Faktor-Authentifizierung, 2fa Cyber-Sicherheitskonzept. Passcode-Schlüssel auf dem Smartphone in der Hand, während leeres Passwortfeld zur Eingabe der Verifizierung c

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image502579805.html

Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten. Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-schutz-identifizierungskonzept-sicherstellen-sicherheit-von-online-konten-image502579805.htmlRF2M5JDJN–Zwei-Faktor-Authentifizierung. Schutz, Identifizierungskonzept sicherstellen. Sicherheit von Online-Konten.

Zwei-Faktor-Authentifizierung oder 2FA und Cybersicherheitskonzept. Symbol und Nummern auf dem Smartphone-Bildschirm in der Hand sperren, Passwort auf Laptop zugreifen, Identität V Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-und-cybersicherheitskonzept-symbol-und-nummern-auf-dem-smartphone-bildschirm-in-der-hand-sperren-passwort-auf-laptop-zugreifen-identitat-v-image495172167.html

Zwei-Faktor-Authentifizierung oder 2FA und Cybersicherheitskonzept. Symbol und Nummern auf dem Smartphone-Bildschirm in der Hand sperren, Passwort auf Laptop zugreifen, Identität V Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-faktor-authentifizierung-oder-2fa-und-cybersicherheitskonzept-symbol-und-nummern-auf-dem-smartphone-bildschirm-in-der-hand-sperren-passwort-auf-laptop-zugreifen-identitat-v-image495172167.htmlRF2KNH147–Zwei-Faktor-Authentifizierung oder 2FA und Cybersicherheitskonzept. Symbol und Nummern auf dem Smartphone-Bildschirm in der Hand sperren, Passwort auf Laptop zugreifen, Identität V

Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Symbol für zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mockup-telefon-mit-verschlusselter-passwortauthentifizierung-symbol-fur-zwei-faktor-authentifizierung-oder-multifaktor-authentifizierung-image380961410.html

Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Symbol für zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung. Stock Vektorhttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/mockup-telefon-mit-verschlusselter-passwortauthentifizierung-symbol-fur-zwei-faktor-authentifizierung-oder-multifaktor-authentifizierung-image380961410.htmlRF2D3P84J–Mockup-Telefon mit verschlüsselter Passwortauthentifizierung. Symbol für zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung.

Eine Yubikey 5 Hardware Security Key auf einem Laptop verwendet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-auf-einem-laptop-verwendet-image329826905.html

Eine Yubikey 5 Hardware Security Key auf einem Laptop verwendet Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/eine-yubikey-5-hardware-security-key-auf-einem-laptop-verwendet-image329826905.htmlRM2A4GWG9–Eine Yubikey 5 Hardware Security Key auf einem Laptop verwendet

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-secureid-token-sitzen-auf-einer-computertastatur-41764608.html

Zwei SecureID Token sitzen auf einer Computertastatur Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/stockfoto-zwei-secureid-token-sitzen-auf-einer-computertastatur-41764608.htmlRMCBXF54–Zwei SecureID Token sitzen auf einer Computertastatur

2FA- oder zwei-Faktor-Authentifizierung, Cyber-Sicherheitskonzept. Schlüssel für Passcode-Nummer, sms wird auf dem Bildschirm des Smartphones angezeigt, während die Verifizierung gewartet wird Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-oder-zwei-faktor-authentifizierung-cyber-sicherheitskonzept-schlussel-fur-passcode-nummer-sms-wird-auf-dem-bildschirm-des-smartphones-angezeigt-wahrend-die-verifizierung-gewartet-wird-image622099093.html

2FA- oder zwei-Faktor-Authentifizierung, Cyber-Sicherheitskonzept. Schlüssel für Passcode-Nummer, sms wird auf dem Bildschirm des Smartphones angezeigt, während die Verifizierung gewartet wird Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/2fa-oder-zwei-faktor-authentifizierung-cyber-sicherheitskonzept-schlussel-fur-passcode-nummer-sms-wird-auf-dem-bildschirm-des-smartphones-angezeigt-wahrend-die-verifizierung-gewartet-wird-image622099093.htmlRF2Y431MN–2FA- oder zwei-Faktor-Authentifizierung, Cyber-Sicherheitskonzept. Schlüssel für Passcode-Nummer, sms wird auf dem Bildschirm des Smartphones angezeigt, während die Verifizierung gewartet wird

Konzept von 2fa mit verbundenen Symbolen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-von-2fa-mit-verbundenen-symbolen-image595002970.html

Konzept von 2fa mit verbundenen Symbolen Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/konzept-von-2fa-mit-verbundenen-symbolen-image595002970.htmlRF2WG0MA2–Konzept von 2fa mit verbundenen Symbolen

Digitaler Fingerabdruckscan, Cybersicherheit mit biometrischer Authentifizierungstechnologie, Touch-ID, 2FA-Konzepte. Virtueller Fingerabdruck mit Häkchen o Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitaler-fingerabdruckscan-cybersicherheit-mit-biometrischer-authentifizierungstechnologie-touch-id-2fa-konzepte-virtueller-fingerabdruck-mit-hakchen-o-image499265759.html

Digitaler Fingerabdruckscan, Cybersicherheit mit biometrischer Authentifizierungstechnologie, Touch-ID, 2FA-Konzepte. Virtueller Fingerabdruck mit Häkchen o Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitaler-fingerabdruckscan-cybersicherheit-mit-biometrischer-authentifizierungstechnologie-touch-id-2fa-konzepte-virtueller-fingerabdruck-mit-hakchen-o-image499265759.htmlRF2M07EFY–Digitaler Fingerabdruckscan, Cybersicherheit mit biometrischer Authentifizierungstechnologie, Touch-ID, 2FA-Konzepte. Virtueller Fingerabdruck mit Häkchen o

Digitales Sicherheitskonzept. Anonymer Hacker mit Maske hält Smartphone gehackt. Persönliche und Cyber-Datensicherheit in Mobiltelefonen, die von einem maskierten Mann gestohlen werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-sicherheitskonzept-anonymer-hacker-mit-maske-halt-smartphone-gehackt-personliche-und-cyber-datensicherheit-in-mobiltelefonen-die-von-einem-maskierten-mann-gestohlen-werden-image480492390.html

Digitales Sicherheitskonzept. Anonymer Hacker mit Maske hält Smartphone gehackt. Persönliche und Cyber-Datensicherheit in Mobiltelefonen, die von einem maskierten Mann gestohlen werden Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/digitales-sicherheitskonzept-anonymer-hacker-mit-maske-halt-smartphone-gehackt-personliche-und-cyber-datensicherheit-in-mobiltelefonen-die-von-einem-maskierten-mann-gestohlen-werden-image480492390.htmlRF2JWM8XE–Digitales Sicherheitskonzept. Anonymer Hacker mit Maske hält Smartphone gehackt. Persönliche und Cyber-Datensicherheit in Mobiltelefonen, die von einem maskierten Mann gestohlen werden

Zwei Schritte Authentifizierung oder 2FA Konzept. Virtuelles Schutzschild-Symbol beim Zugriff auf das Telefon mit Computer zur Kennwortvalidierung, Identitätsüberprüfung, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-schritte-authentifizierung-oder-2fa-konzept-virtuelles-schutzschild-symbol-beim-zugriff-auf-das-telefon-mit-computer-zur-kennwortvalidierung-identitatsuberprufung-image479572983.html

Zwei Schritte Authentifizierung oder 2FA Konzept. Virtuelles Schutzschild-Symbol beim Zugriff auf das Telefon mit Computer zur Kennwortvalidierung, Identitätsüberprüfung, Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/zwei-schritte-authentifizierung-oder-2fa-konzept-virtuelles-schutzschild-symbol-beim-zugriff-auf-das-telefon-mit-computer-zur-kennwortvalidierung-identitatsuberprufung-image479572983.htmlRF2JT6C6F–Zwei Schritte Authentifizierung oder 2FA Konzept. Virtuelles Schutzschild-Symbol beim Zugriff auf das Telefon mit Computer zur Kennwortvalidierung, Identitätsüberprüfung,

Cybersicherheitskennwort Auf Telefon. Bankkennwort Und Datenschutzsperre Stockfotohttps://www.alamy.de/image-license-details/?v=1https://www.alamy.de/cybersicherheitskennwort-auf-telefon-bankkennwort-und-datenschutzsperre-image628937088.html